DockerHarbor部署漏洞扫描内容信任

Posted dezasseis

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DockerHarbor部署漏洞扫描内容信任相关的知识,希望对你有一定的参考价值。

一、Harbor简介

- 虽然Docker官方提供了公共的镜像仓库,但是从安全和效率等方面考虑,部署我们私有环境内的Registry也是非常必要的。

- Harbor是由VMware公司开源的企业级的Docker Registry管理项目,相比docker官方拥有更丰富的权限权利和完善的架构设计,适用大规模docker集群部署提供仓库服务。

- 它主要提供 Dcoker Registry 管理界面UI,可基于角色访问控制,镜像复制, AD/LDAP

集成,日志审核等功能,完全的支持中文。

二、Harbor 的主要功能

- 基于角色的访问控制

用户与Docker镜像仓库通过“项目”进行组织管理,一个用户可以对多个镜像仓库在同一命名空间(project)里有不同的权限。 - 基于镜像的复制策略

镜像可以在多个Registry实例中复制(可以将仓库中的镜像同步到远程的Harbor,类似于mysql主从同步功能),尤其适合于负载均衡,高可用,混合云和多云的场景。 - 图形化用户界面

用户可以通过浏览器来浏览,检索当前Docker镜像仓库,管理项目和命名空间。 - 支持 AD/LDAP

Harbor可以集成企业内部已有的AD/LDAP,用于鉴权认证管理。 - 镜像删除和垃圾回收

Harbor支持在Web删除镜像,回收无用的镜像,释放磁盘空间。image可以被删除并且回收image占用的空间。 - 审计管理

所有针对镜像仓库的操作都可以被记录追溯,用于审计管理。 - RESTful API

RESTful API 提供给管理员对于Harbor更多的操控, 使得与其它管理软件集成变得更容易。 - 部署简单

提供在线和离线两种安装工具, 也可以安装到vSphere平台(OVA方式)虚拟设备。

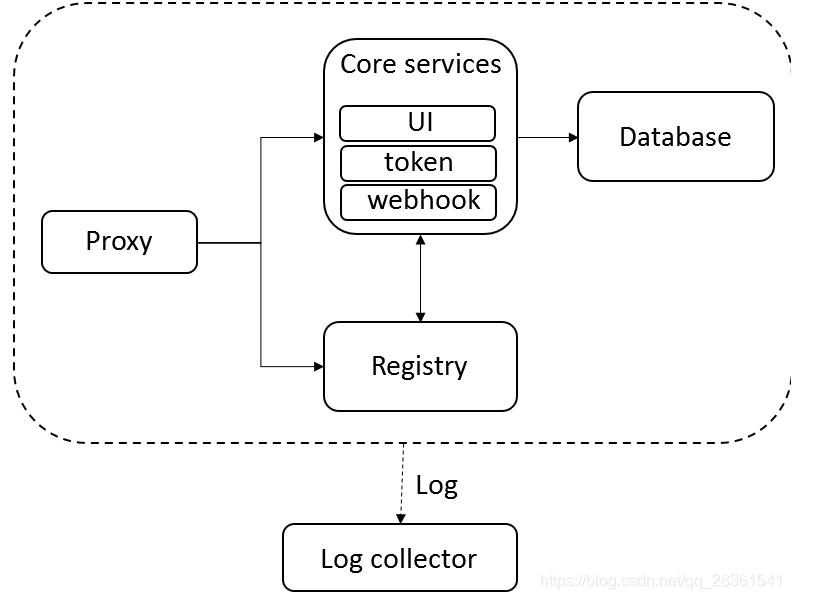

三、Harbor 架构组件

架构组件图:

- Proxy:反向代理工具

- Registry:负责存储docker镜像,处理上传/下载命令。对用户进行访问控制,它指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token,registry会通过公钥对token进行解密验证。

- Core service:Harbor的核心功能:

UI:图形界面

Webhook:及时获取registry上image状态变化情况,在registry上配置 webhook,把状态变化传递给UI模块。

Token服务:复杂根据用户权限给每个docker push/p/ull命令签发token。Docker客户端向registry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向registry进行请求。 - Database:提供数据库服务,存储用户权限,审计日志,docker image分组信息等数据

- Log collector:为了帮助监控harbor运行,复责收集其他组件的log,供日后进行分析

三、Harbor服务命令

cd harbor/#执行必须切到目录下

docker-compose start开启

docker-compose stop关闭

docker-compose down关闭并删除

./prepare清理缓存

./install.sh安装

安装参数

--with-notary内容信任

--with-clair漏洞扫描

--with-trivy

--with-chartmuseum#Helm Charts

四、部署Harbor

01_部署Harbor

- 安装docker

- 下载 docker-compose

mv docker-compose-Linux-x86_64-1.27.0 /usr/local/bin/docker-compose重命名为docker-compose - 加执行权限

chmod +x /usr/local/bin/docker-compose - 下载harbor-offline-installer-v1.10.1.tgz

- 解压

tar zxf harbor-offline-installer-v1.10.1.tgz - 执行参数时必须切到harbor目录下

cd harbor/ - 证书

mkdir /certs

cp certs/* /certs/ - 编辑Harbor配置文件

cd harbor/

vim harbor.yml

hostname: reg.westos.org

harbor_admin_password: westos#harbor管理员密码

certificate: /certs/westos.org.crt#证书路径

private_key: /certs/westos.org.key#私钥路径

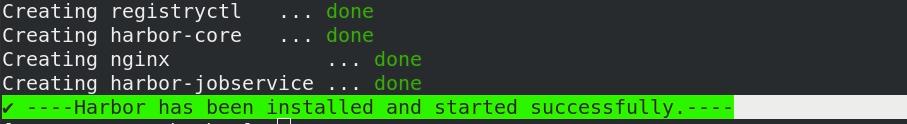

- 安装启动harbor

./install.sh

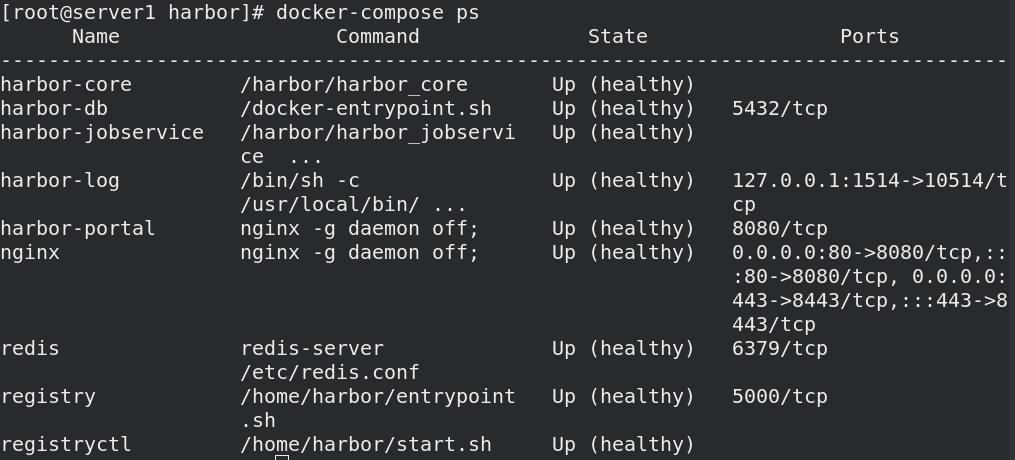

docker-compose ps正常up状态

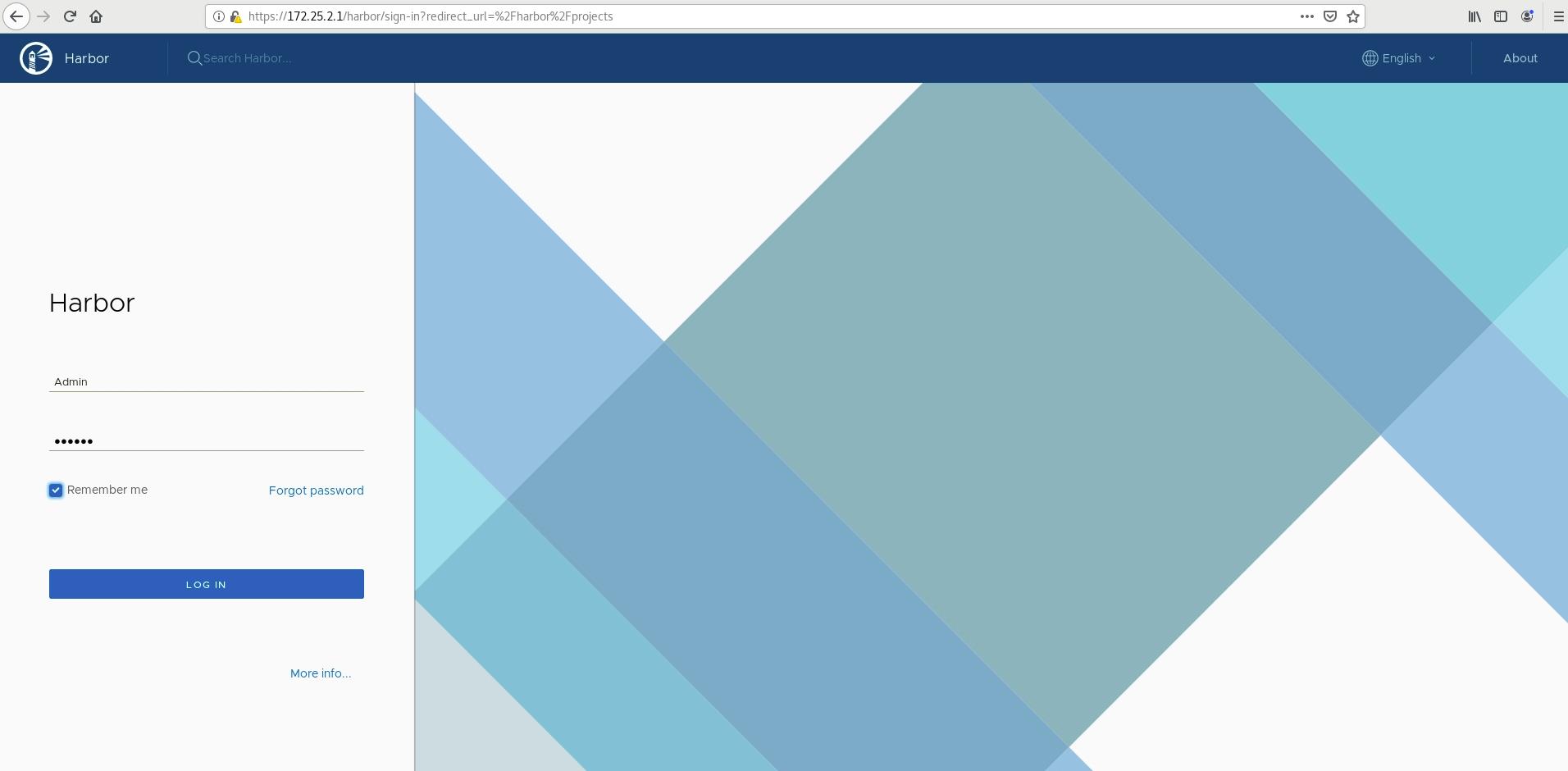

- 访问web界面:172.25.2.1:用户为admin,密码为配置文件中的harbor_admin_password

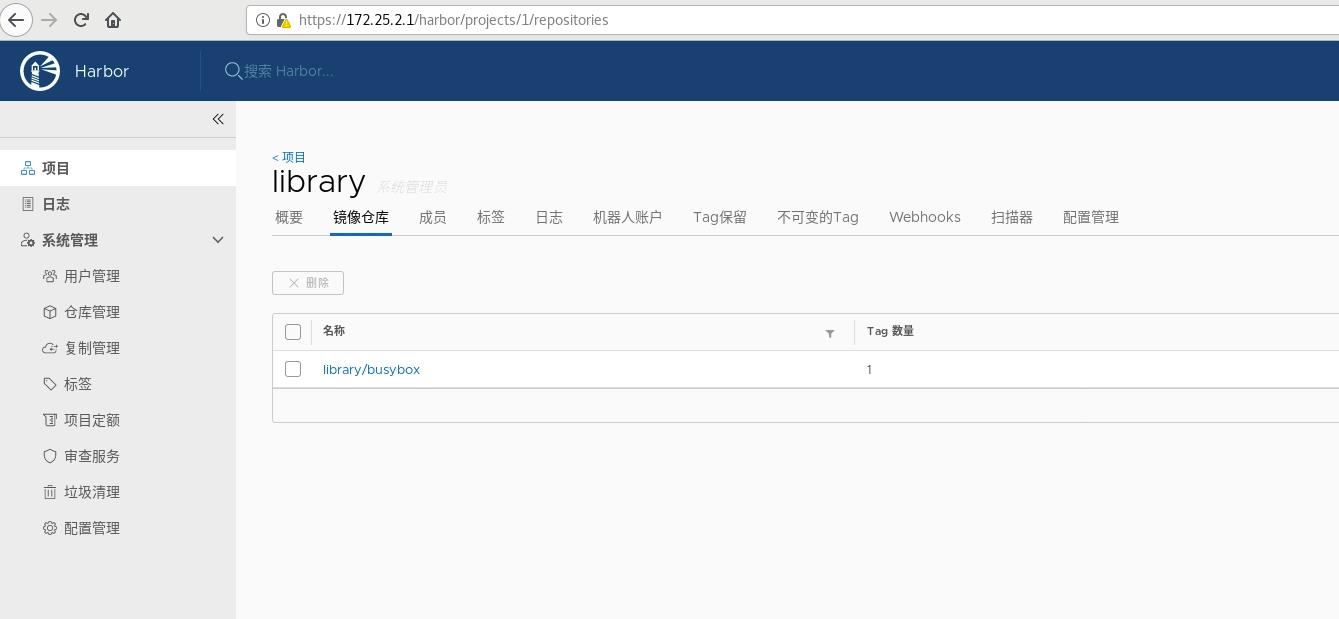

02_上传镜像

- 退出之前登陆

docker logout zy.westos.org - 登陆

docker login reg.westos.org用户及密码和web界面登陆相同 - 上传镜像

docker tag busybox:latest reg.westos.org/library/busybox:latest

docker push reg.westos.org/library/busybox:latest

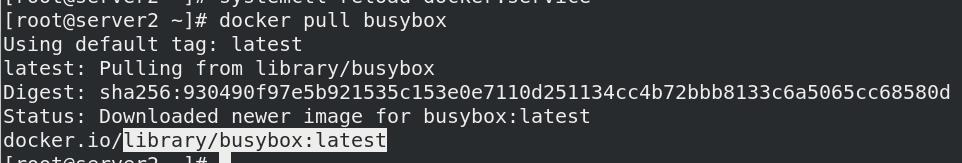

03_远端测试

server2:172.25.2.2

vim /etc/docker/daemon.json:拉取时先从私有仓库下载

{

"registry-mirrors": ["reg.westos.org"]

}

systemctl reload docker

docker pull busybox

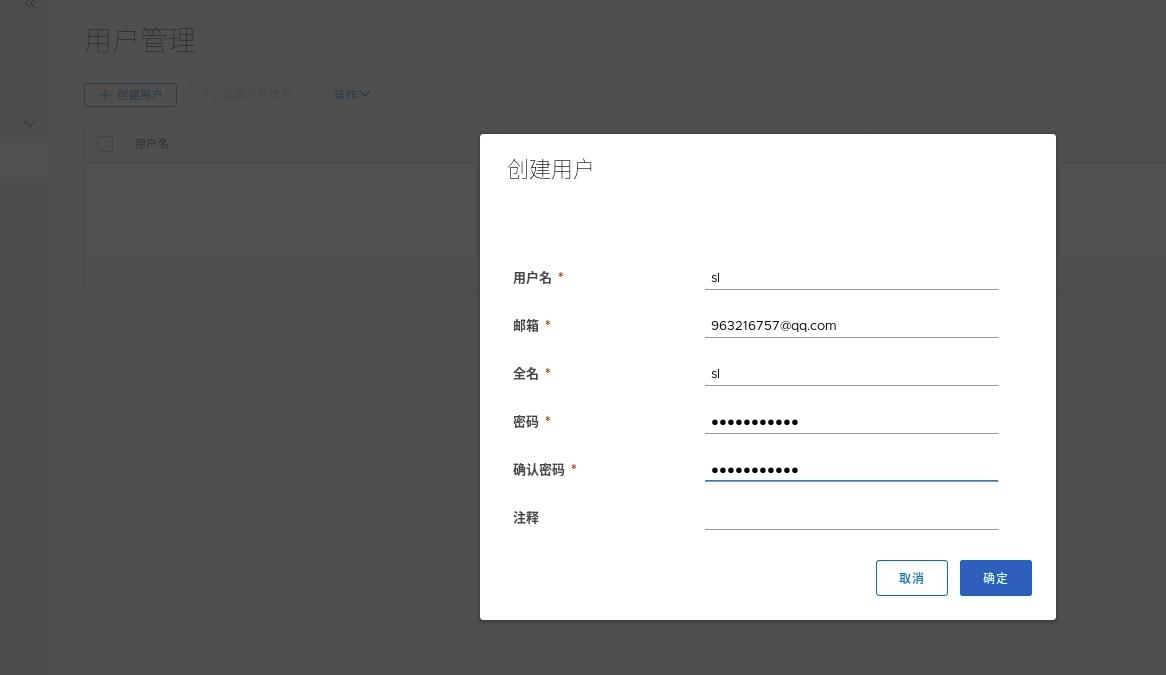

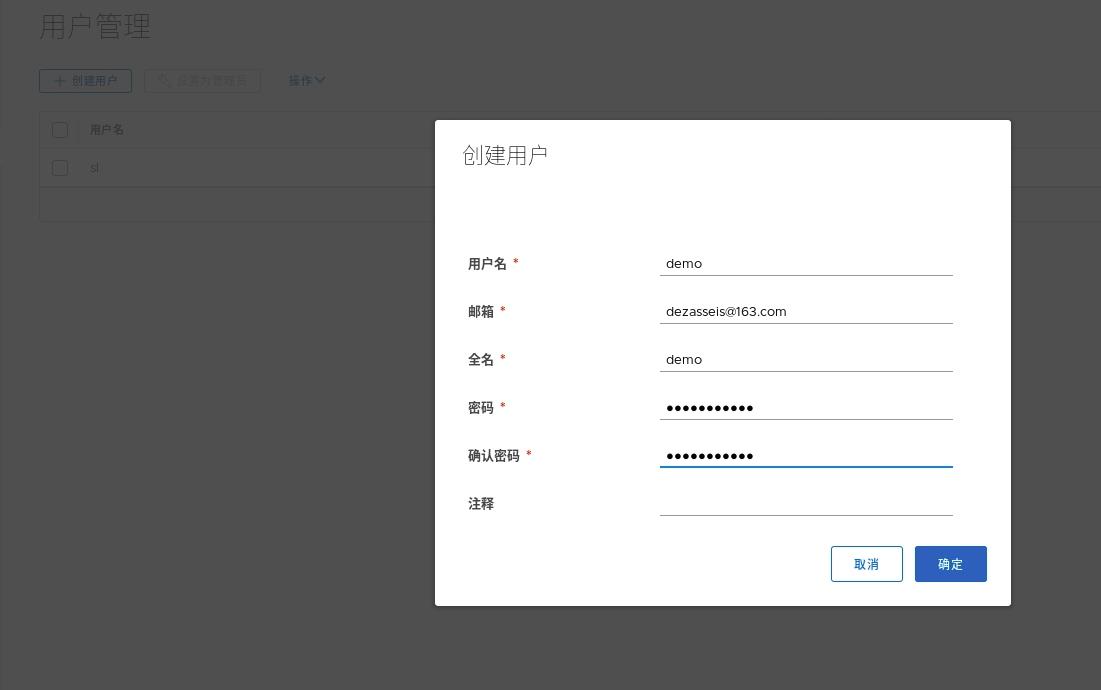

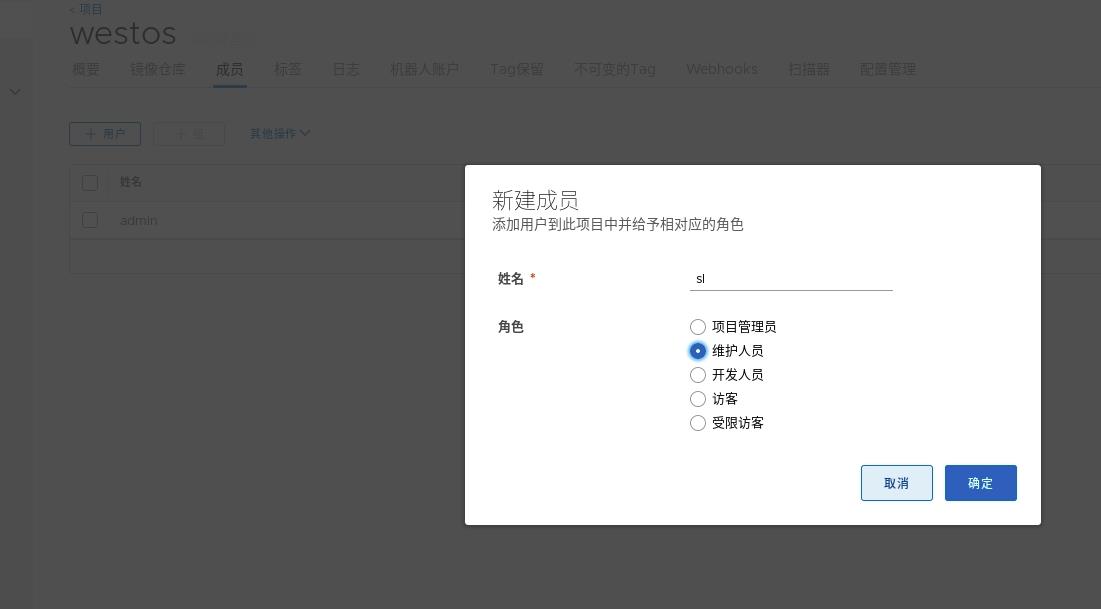

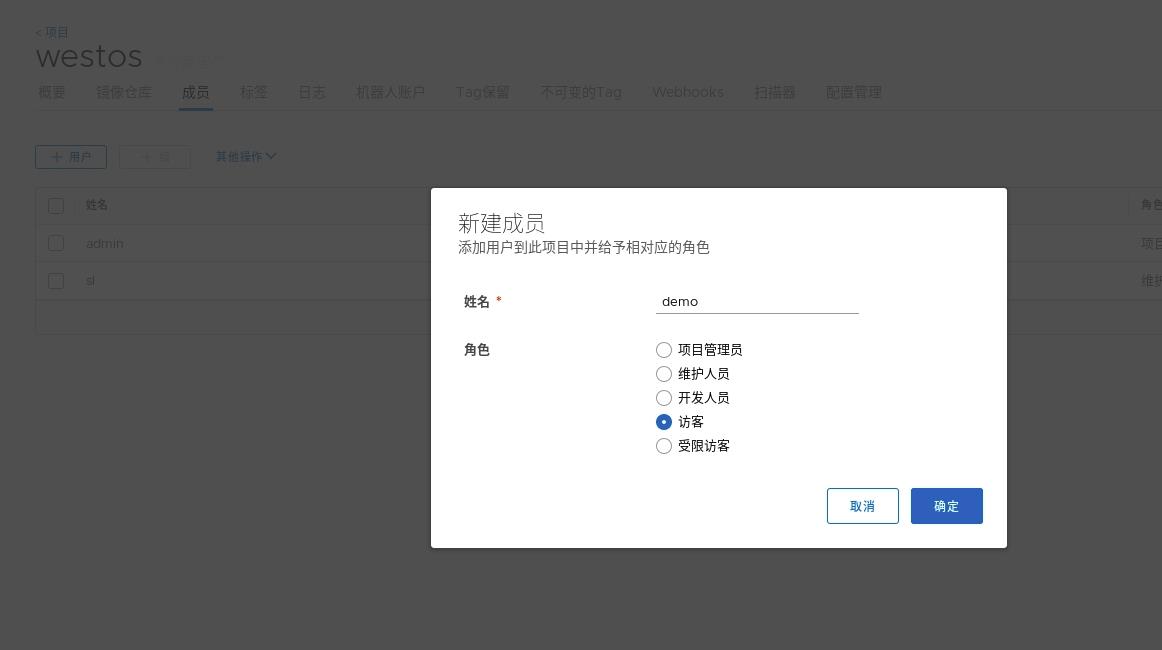

- 创建用户sl及demo

- 创建私有项目westos,并添加成员:sl:维护人员;demo:访客

五、漏洞扫描

- 安装并添加扫描参数

docker logout zy.westos.org退出之前登陆

docker-compose down关闭并清理

./prepare清理缓存

./install.sh --with-notary --with-clair --with-chartmuseum编译 - 上传镜像

docker tag yakexi007/game2048:latest reg.westos.org/westos/game2048:latest

docker push reg.westos.org/westos/game2048 - web界面查看

01_手动扫描

02_自动扫描

- 上传镜像

docker tag busybox:latest reg.westos.org/westos/busybox:latest

docker push reg.westos.org/westos/busybox

六、内容信任

- 证书

mkdir -p /root/.docker/tls/reg.westos.org:4443创建目录

cp /certs/westos.org.crt /root/.docker/tls/reg.westos.org\\:4443/ca.crt复制制作过的证书 - 启用内容信任:并在web界面项目westos中勾选内容信任并保存

执行:

export DOCKER_CONTENT_TRUST=1

export DOCKER_CONTENT_TRUST_SERVER=https://reg.westos.org:4443 - 启用内容信任:并在web界面项目westos中勾选内容信任并保存

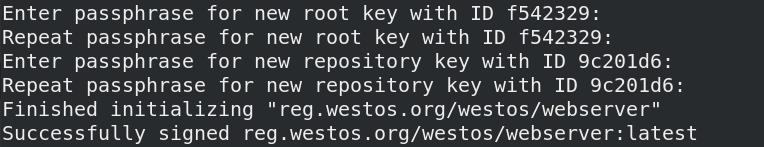

- 上传内容信任的镜像

docker logout reg.westos.org

docker login reg.westos.org

docker push reg.westos.org/westos/webserver:latest

- 关闭内容信任

export DOCKER_CONTENT_TRUST=0 - 在前端页面也取消内容信任和漏洞扫描勾选并保存

关闭并清理

docker-compose down停止容器并删除

./prepare

./install.sh --with-chartmuseum

docker-compose stop停止容器

以上是关于DockerHarbor部署漏洞扫描内容信任的主要内容,如果未能解决你的问题,请参考以下文章