Vulhub Tomcat8 弱口令 && 后台getshell(底部有抽奖)

Posted bgbing安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulhub Tomcat8 弱口令 && 后台getshell(底部有抽奖)相关的知识,希望对你有一定的参考价值。

0x01 漏洞环境实验

我是在kali中搭建的环境,其他的大同小异,此处不做过多说明。大佬们比本菜鸟厉害。

1、安装Docker

sudo apt install docker.io //安装docker ,安装docker后,重启

2、启动Docker

systemctl start docker //docker启动

3、安装pip

由于Kali自带了pip,所以不用安装。

4、安装docker-compose

pip install docker-compose //安装docker-compose

5、下载Vulhub

git clone https://github.com/vulhub/vulhub.git //下载Vulhub

cd /vulhub/dns/dns-zone-transfer //切换到具体类型的靶场目录

6、切换目录,生成靶场

docker-compose build //编译靶场环境

docker-compose up -d //docker生成靶场

docker-compose down //要进入另一个漏洞靶场,则先要结束掉当前漏洞靶场

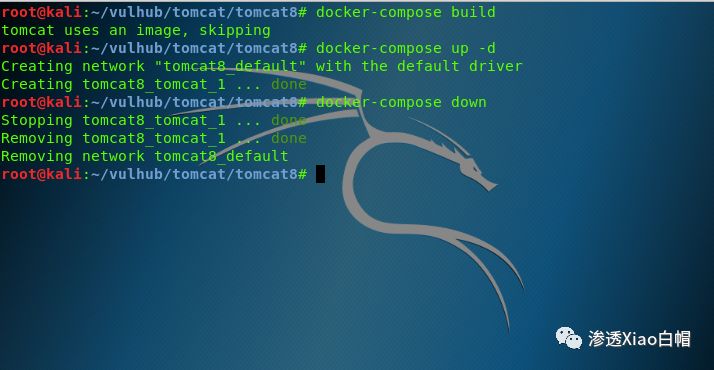

0x02 启动docker镜像

docker在kali中已搭建完成。

拉取项目git clone https://github.com/vulhub/vulhub.git

进入镜像:cd vulhub/tomcat/tomcat8/

docker-compose build //编译靶场环境

docker-compose up -d //docker生成靶场

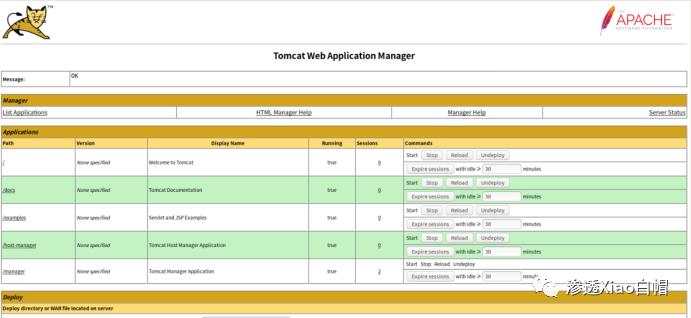

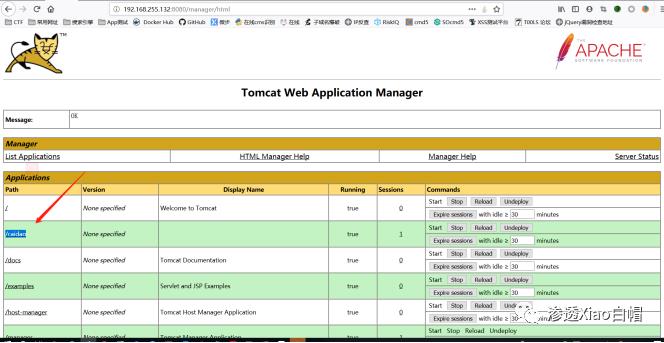

0x03 登录tomcat管理后台

http://192.168.255.132:8080/manager/html,弱口令tomcat:tomcat,登录后台

0x04 上传包含木马的war包getshell

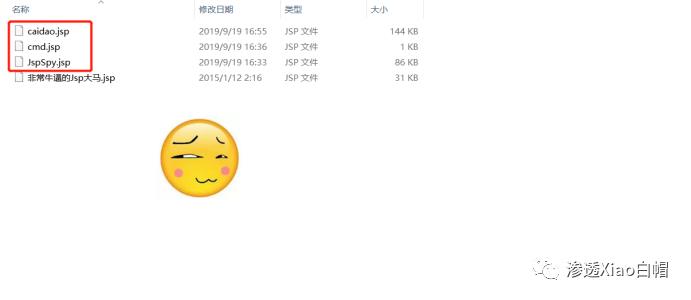

准备好war包

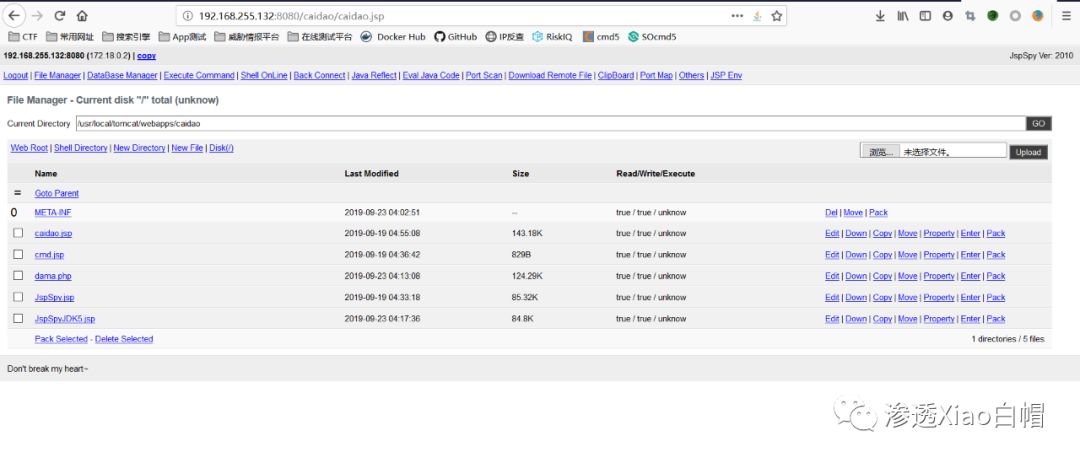

准备3个木马文件,cmd马,菜刀马和jsp大马,将三个木马打成一个zip压缩包,命名为:xxx.zip,再改名为xxxx.war 我这里修改成caidao.war

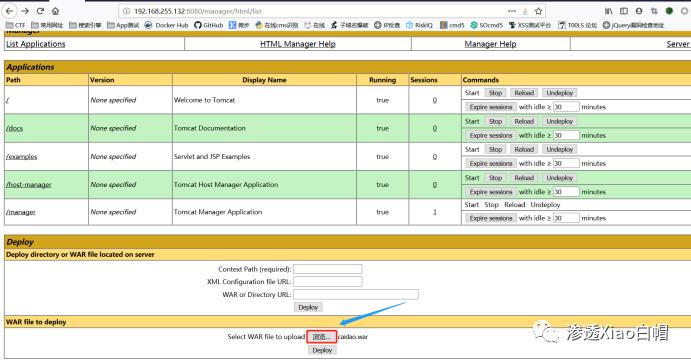

0x05 将war包上传

上传后在目录中找到上传的目录/caidao,多个jsp木马文件就在这个目录下。

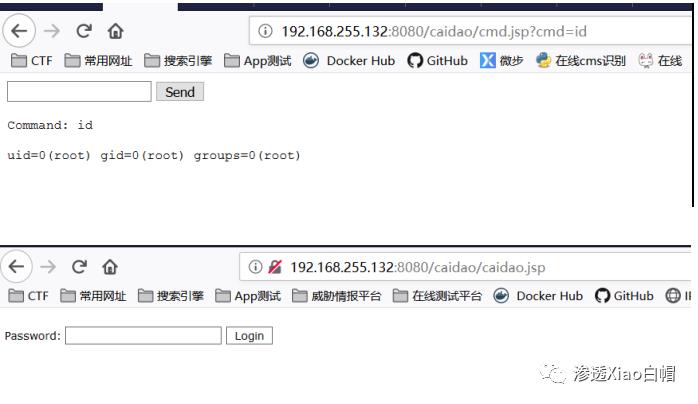

0x06 get shell

http://192.168.255.132:8080/caidao/cmd.jsp?cmd=id

☆☆☆-.-注意-.-☆☆☆

如果windows无法访问:

vi /etc/sysctl.conf

添加如下代码:

net.ipv4.ip_forward=1

重启network服务-

有问题的地方大佬们看到请多指教!

以上是关于Vulhub Tomcat8 弱口令 && 后台getshell(底部有抽奖)的主要内容,如果未能解决你的问题,请参考以下文章