云原生时代下,如何守护无处不在的API通信

Posted 星阑科技

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了云原生时代下,如何守护无处不在的API通信相关的知识,希望对你有一定的参考价值。

点击蓝字

API技术的出现使前端界面与后端服务器的数据交互更加便捷,因此被开发者广泛使用。伴随着API使用的指数级增长,其潜在的数据安全与个人信息泄露风险,也成为了企业亟需解决的问题。所以,在云原生时代下,守护好企业API通信至关重要。

API的安全风险

API的攻击面主要有以下几点:

使用WAF/防火墙做自动化API防护?

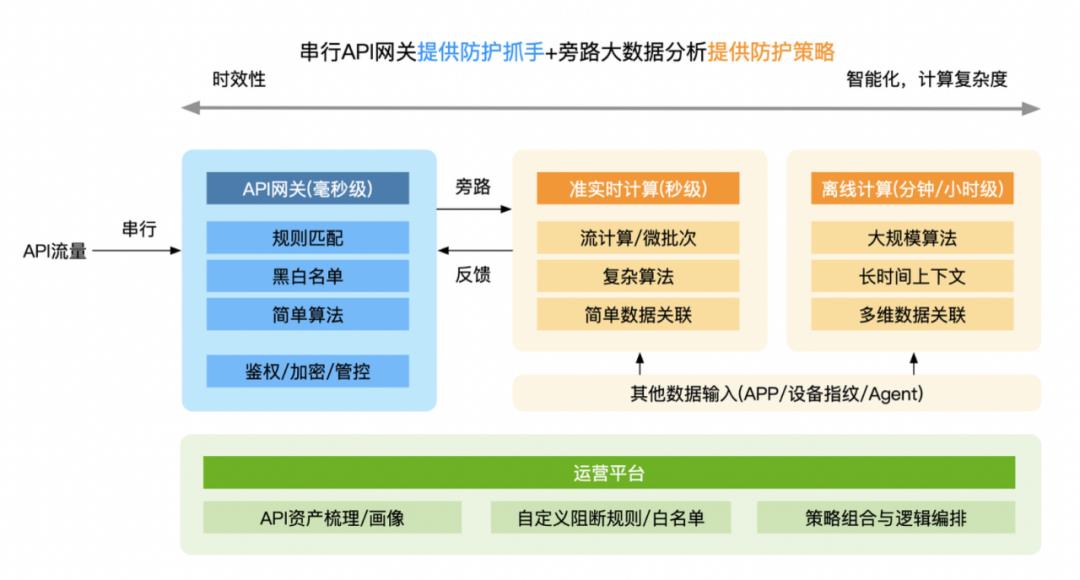

使用WAF保护API的问题有很多,一个核心原因是WAF要求高性能串行,这就导致了绝大部分WAF的防御逻辑是基于单个会话阻断明确的攻击特征。即使现在一些WAF使用了语义分析、上下文分析甚至机器学习,这些要么是算法过于简单而无法解决长时间窗口的行为分析,要么是企业承担了极大的计算成本去换计算效率。

大数据分析+旁路阻断——API安全防护的终局

云原生环境下的API攻击面

云原生环境是一个完全API化的场景,API几乎承载了所有的服务间调用,需要关注以下攻击面:

1. 基础设施层API安全(容器集群、VM底层的组件通信)

2. 应用层API安全(应用代码业务逻辑涉及的API)

3. SaaS化云产品API(云数据库、中间件、消息服务、云计算平台等)

4. 云平台运维与管控API(云平台管理员的人为操作与机器操作)

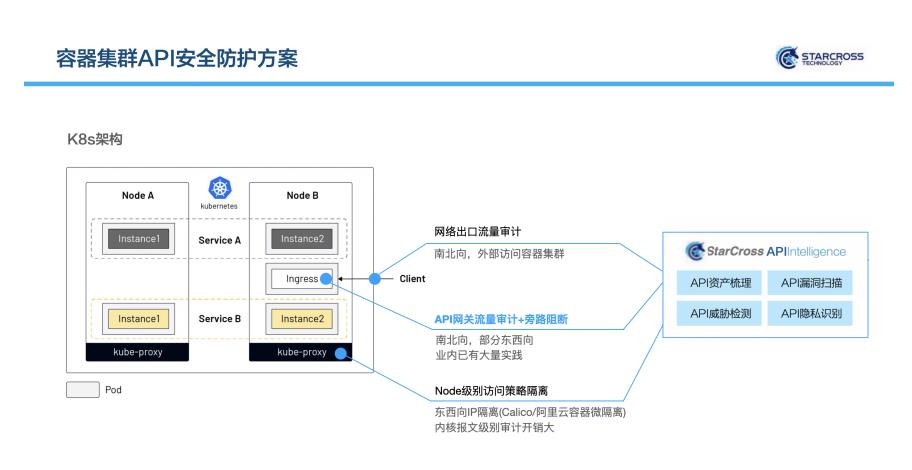

容器集群南北向API防护方案

如上图所示,目前容器集群所研发的应用南北向API安全有2种:

1. 在外部负载均衡层/集群出口流量侧做防护和审计(传统WAF、防火墙、IDS)。许多WAF厂商宣称支持API安全即在原有HTTP协议的阻断能力中添加了针对API的弱点与攻击识别。

2. 使用API网关做K8s路由控制(Ingress)。在K8s的官方文档中,推荐了业内主流API网关来承担Ingress Controller的路由任务,这些使用API网关做Ingress的思路已在业内获得广泛实践。

容器集群/微服务东西向API通信防护方案

东西向流量管控是容器安全厂商在完成了基础的镜像安全、运行时安全之后的下一站。

从“戴口罩”到“打疫苗”

在复杂的云平台架构下,有效的安全方案具有强烈的侵入性,“先做业务再做安全”的思路会导致后期安全项目落地成本极高。我们注意到,目前企业针对传统应用架构的安全防护手段多为“添加防护层”的方式。而云原生架构下的安全强调“内生”,即在应用架构设计之初就考虑安全设计,安全管理者需要潜入IaaS的世界,通过“打疫苗”的方式尽可能缩减未来可能出现的安全风险。

企业资讯

安全干货

Gartner 专 栏

以上是关于云原生时代下,如何守护无处不在的API通信的主要内容,如果未能解决你的问题,请参考以下文章