bugku 做题 misc 方向

Posted Goodric

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了bugku 做题 misc 方向相关的知识,希望对你有一定的参考价值。

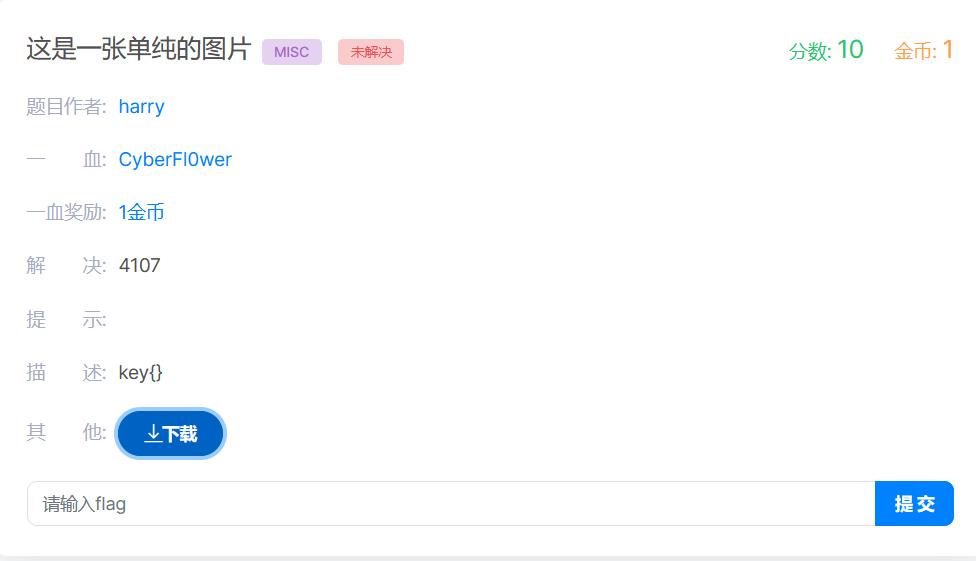

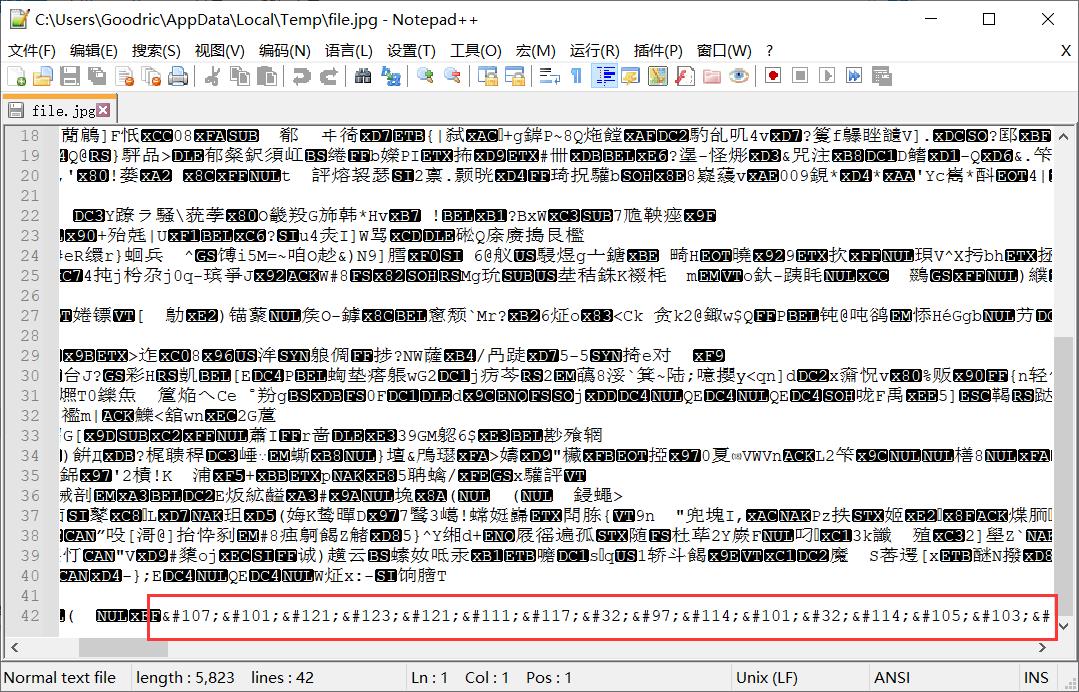

这是一张单纯的图片

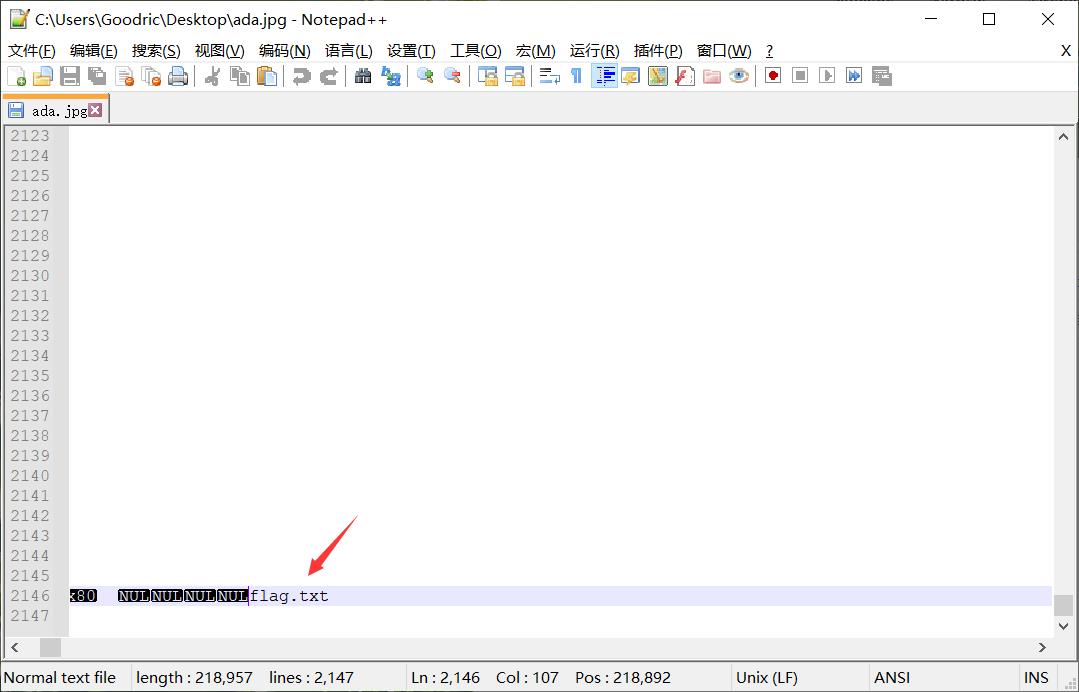

下载图片之后用编辑器打开。

看到后面有一串编码。

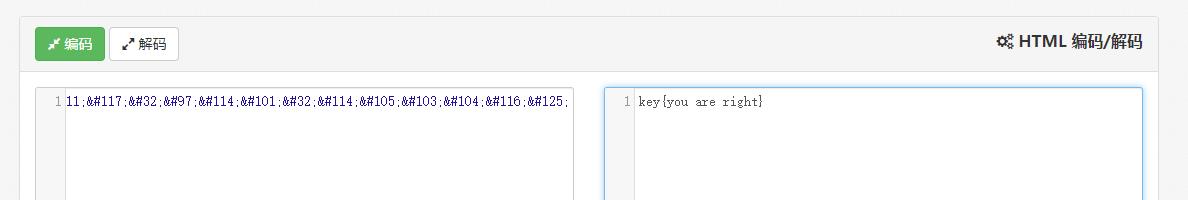

可以用 html 解码得到 flag 。

——

——

隐写

下载文件打开是一张图片。

两个字母 Bu,应该存在被隐藏的字母。

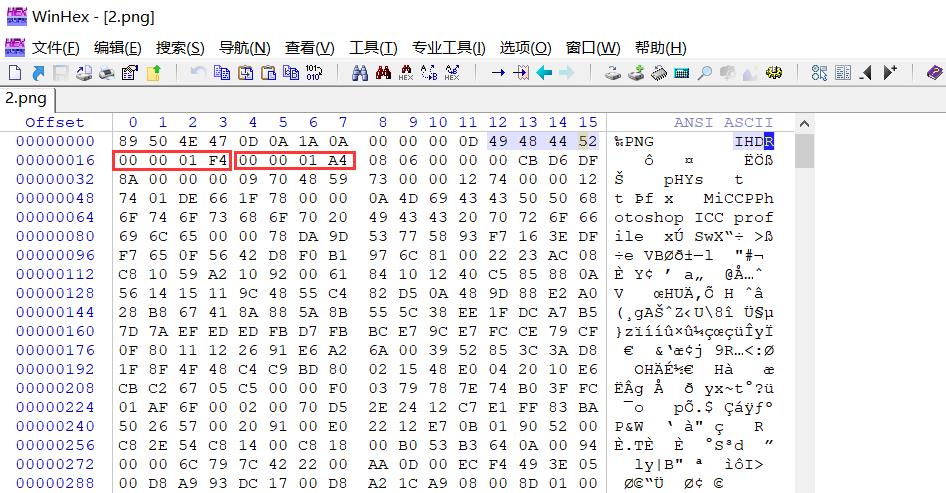

先定位文件宽、高的位置。

进行修改,把长、宽改为相同。

得到 flag 。

——

——

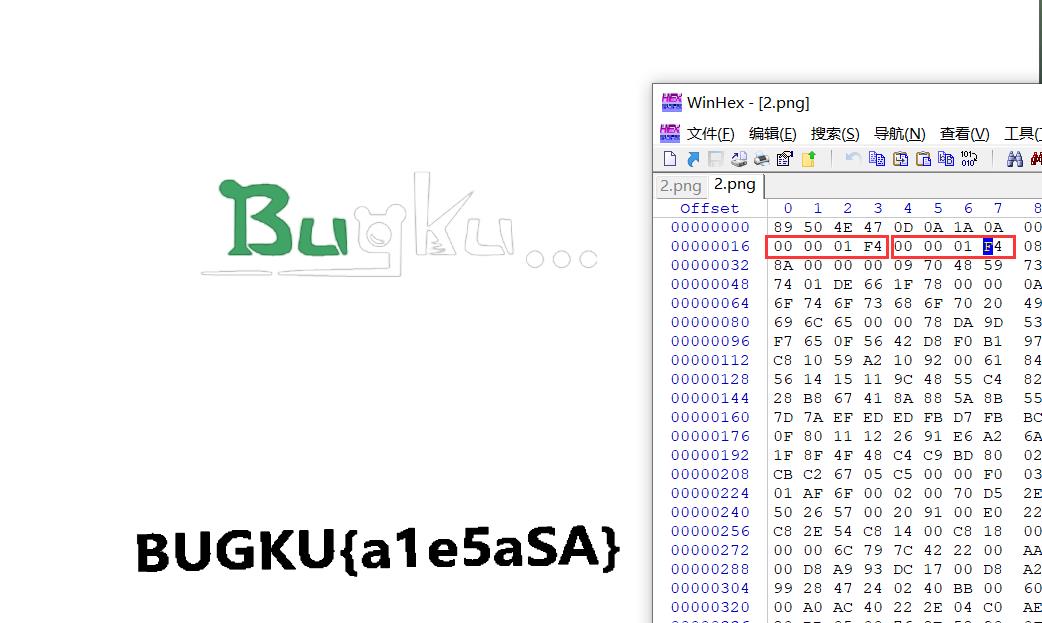

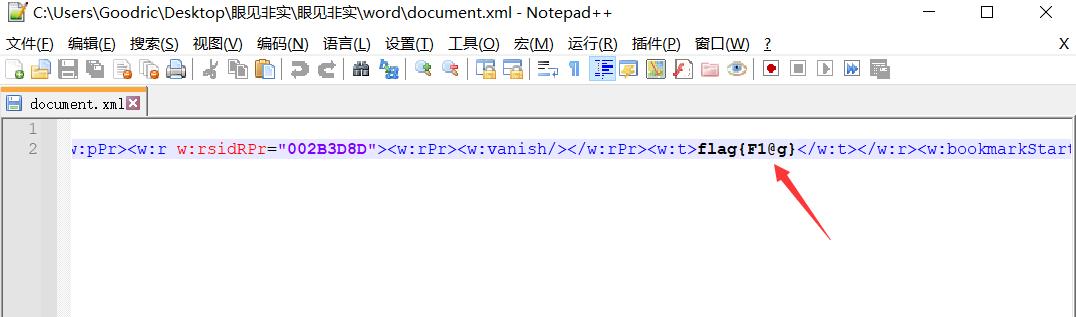

眼见非实

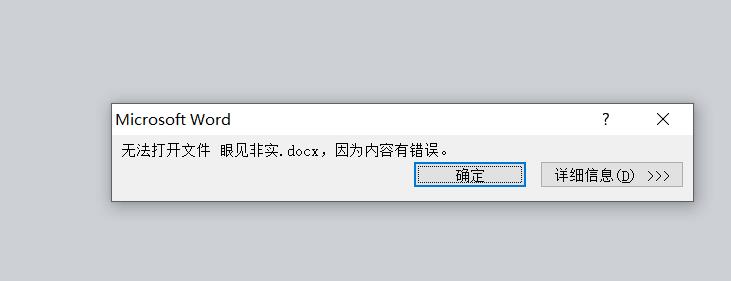

文件下载下来是一个 word 文件,但是无法打开。

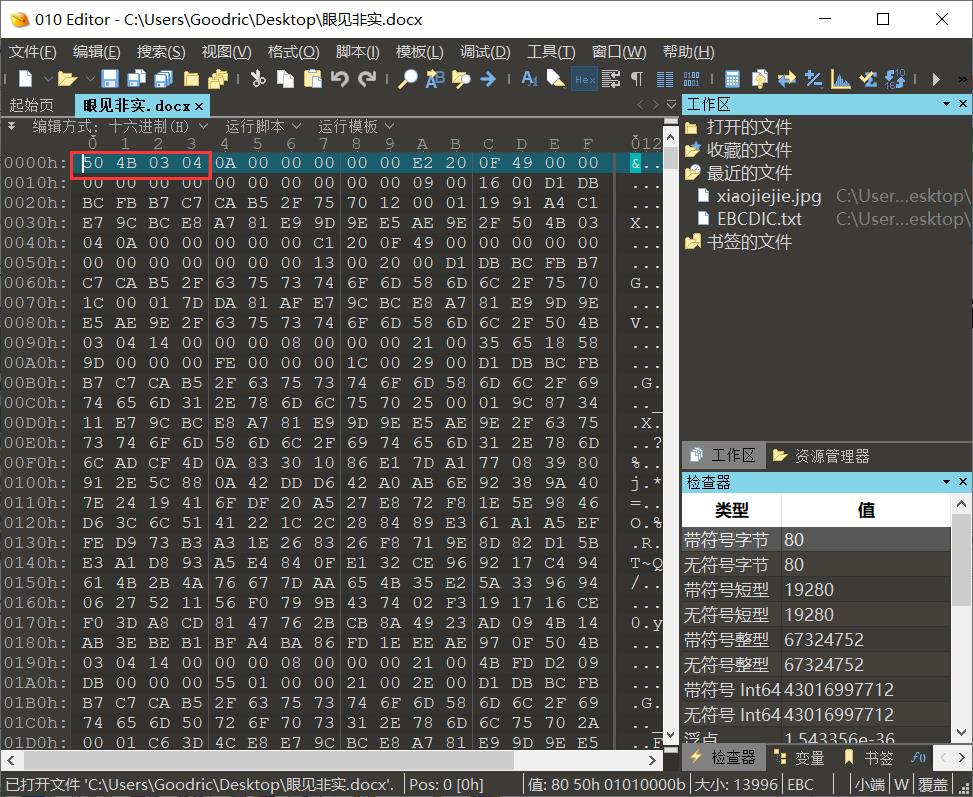

用 010 editor 打开发现文件头 50 4B 03 04 是 zip 压缩包的文件头。

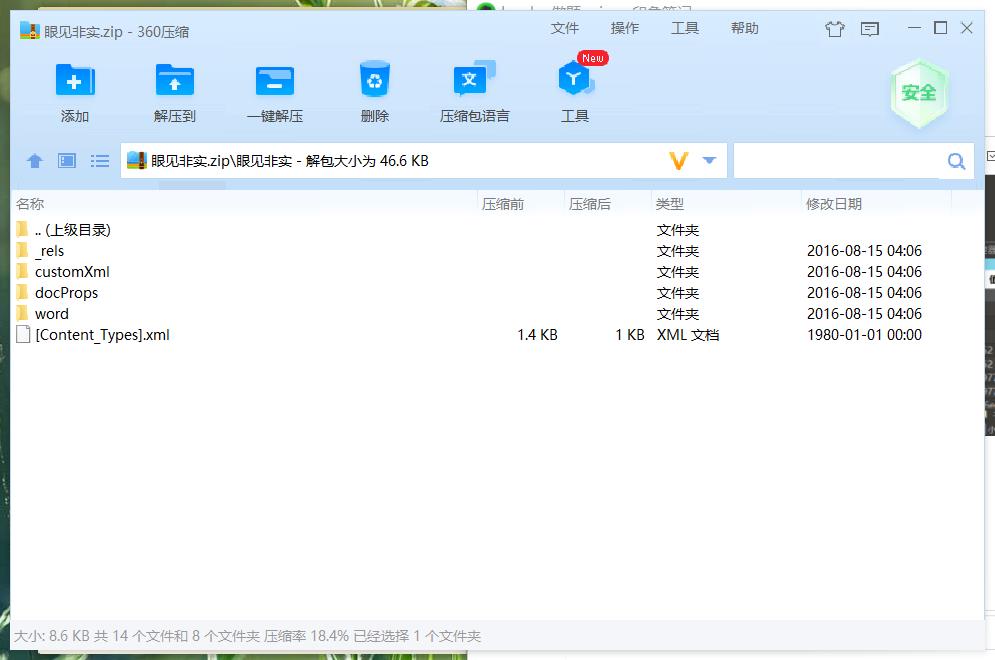

所以把原来的文件后缀改为 .zip ,打开文件,看到有一堆文件。

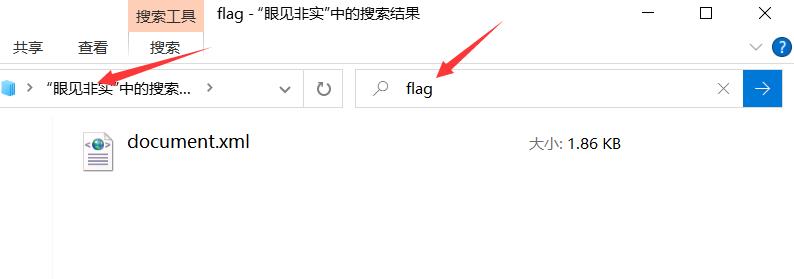

把文件夹解压出来,搜索关键字,得到得到在这个文件里。

打开这个文件,ctrl F 搜索关键字,得到 flag 。flag{F1@g}

记录一些常见文件的文件头:

JPEG (jpg),文件头:FFD8FFE1

PNG (png),文件头:89504E47

GIF (gif),文件头:47494638

TIFF (tif),文件头:49492A00

CAD (dwg),文件头:41433130

Adobe Photoshop (psd),文件头:38425053

Rich Text Format (rtf),文件头:7B5C727466

MS Word/Excel (xls.or.doc),文件头:D0CF11E0

ZIP Archive (zip),文件头:504B0304

RAR Archive (rar),文件头:52617221

——

——

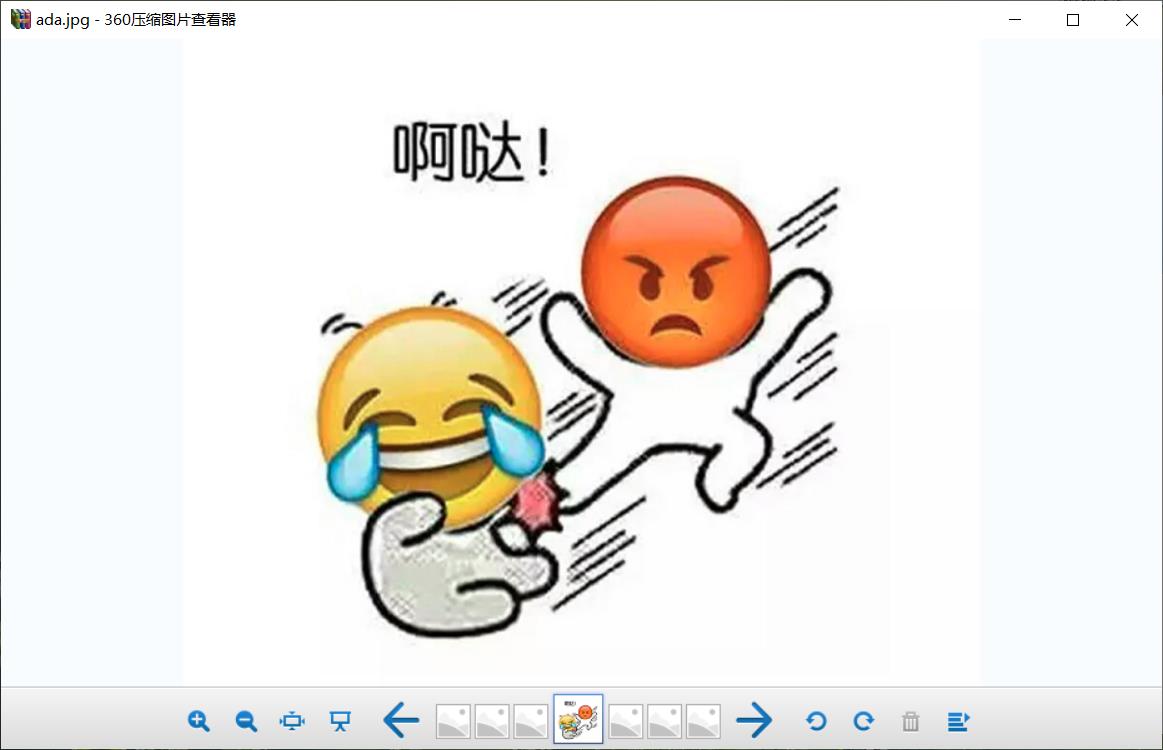

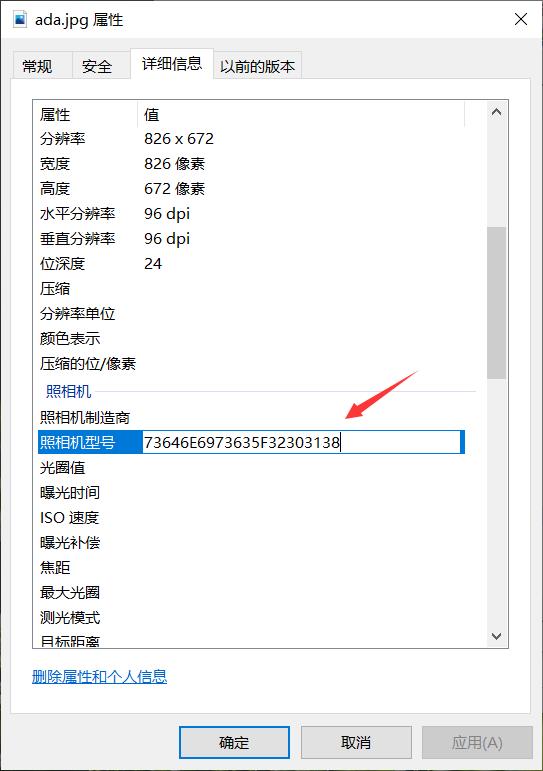

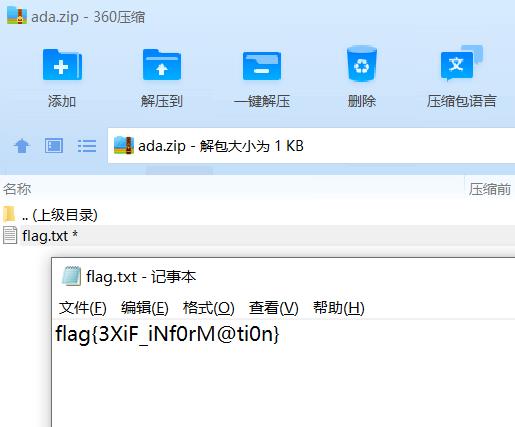

阿哒

下载的文件为一张图片

先看了看图片属性,在详细信息处看到一串十六进制字符串。

转换后为:sdnisc_2018

后面可能要用到。

用编辑器打开图片,看到一些敏感字符,判断可能是一个合成文件。

看别人的 wp 好像还能根据十六进制查看文件的某些信息判别,这里暂时不懂。

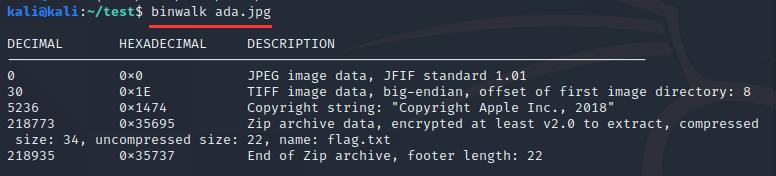

用 kali 自带的 binwalk 工具进行分析:

binwalk ada.jpg

经过扫描分析,可以看到存在 zip 文件。

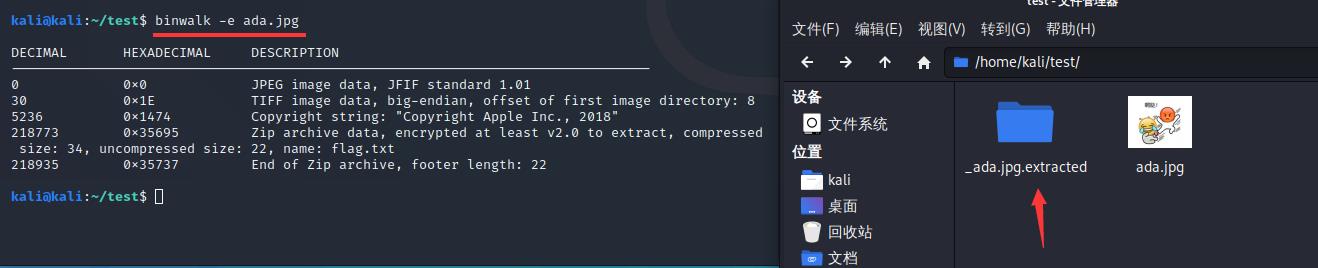

进行文件提取:

binwalk -e ada.jpg

(-e / --extract 提取在前面扫描到的任何文件)

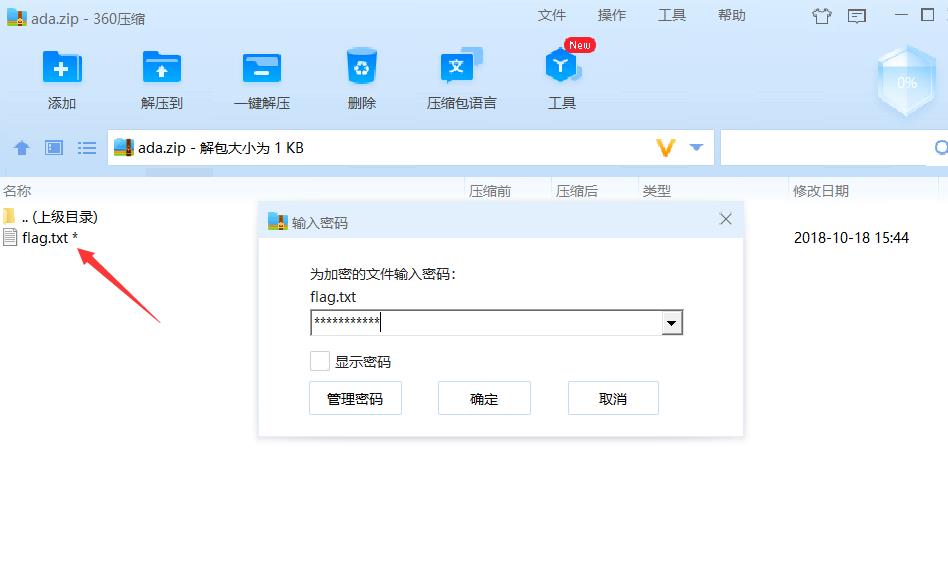

在图片文件夹内多出一个文件,里面有一个压缩包,压缩包里有一个 flag.txt 文件,打开需要密码。用密码:sdnisc_2018 得到 flag 。

这里也可以在 Windows 下直接把文件后缀改为 .zip ,打开文件需要密码,就是前面得到的:sdnisc_2018。

打开 flag.txt ,得到 flag 。

——

——

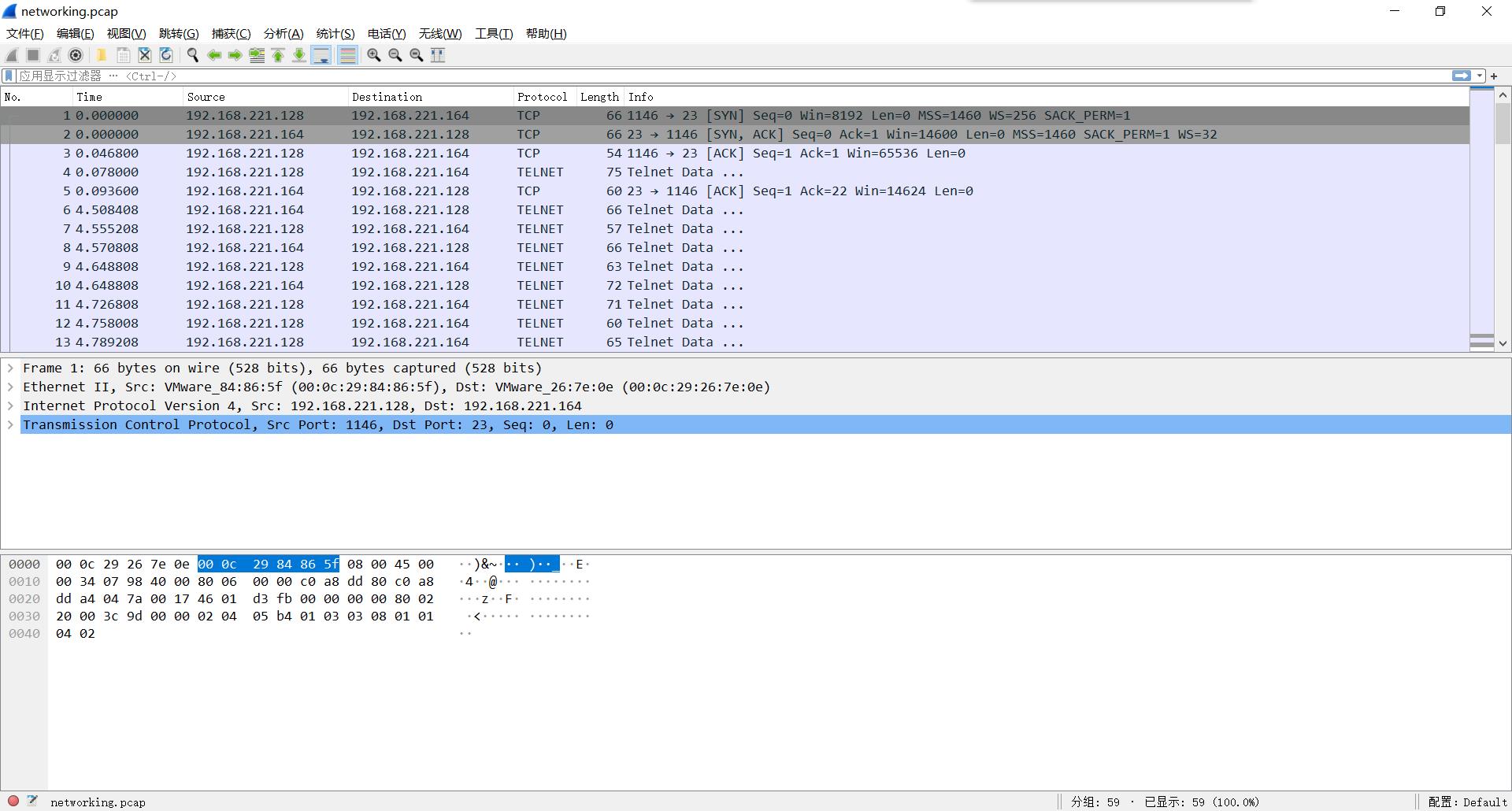

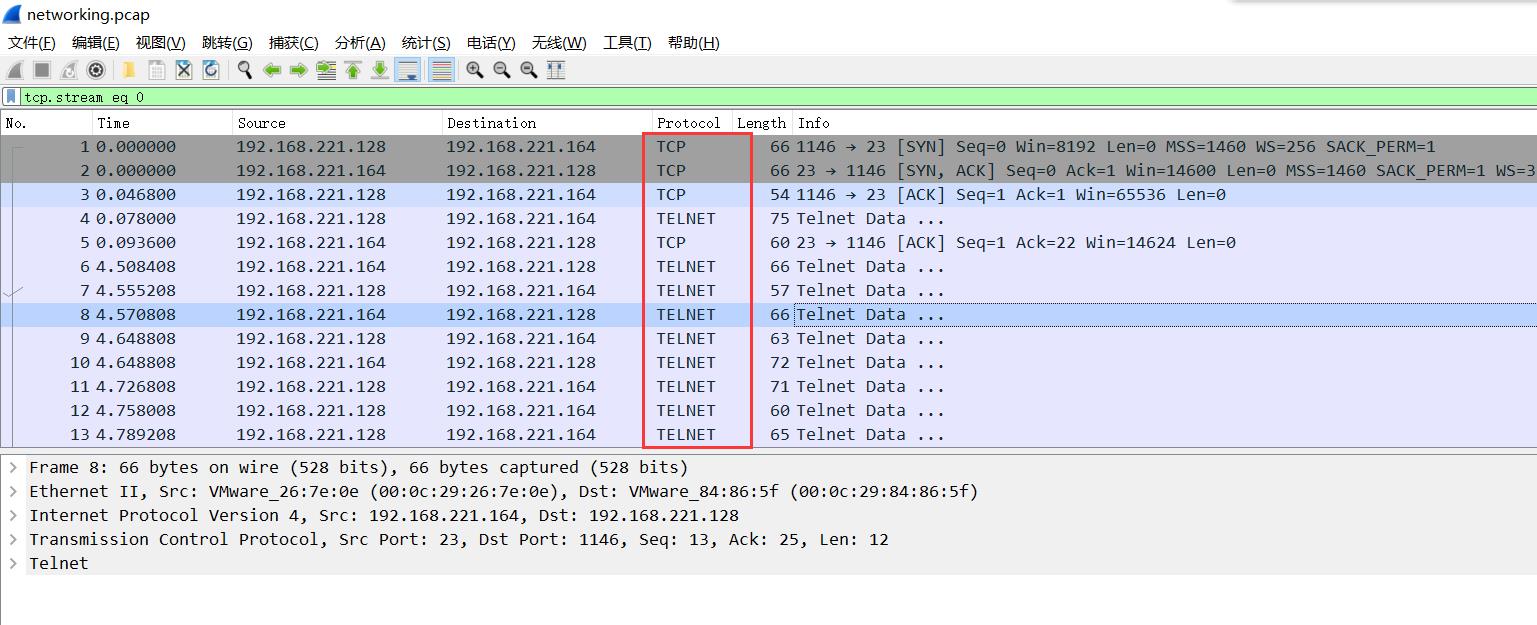

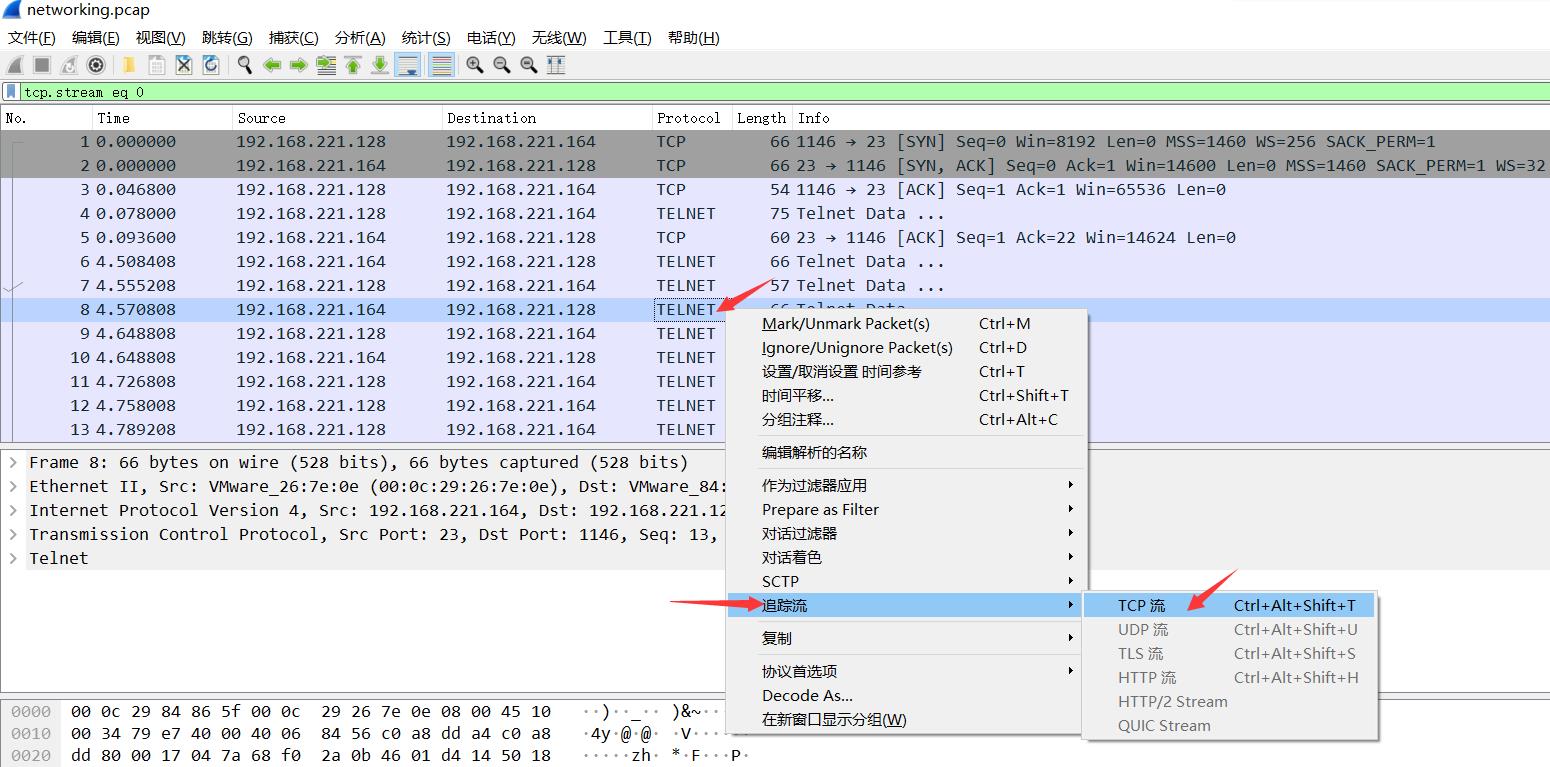

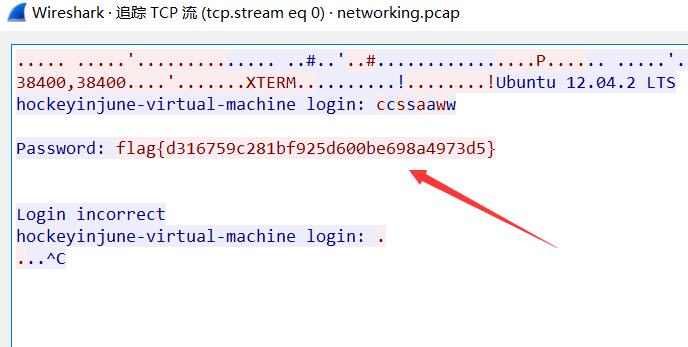

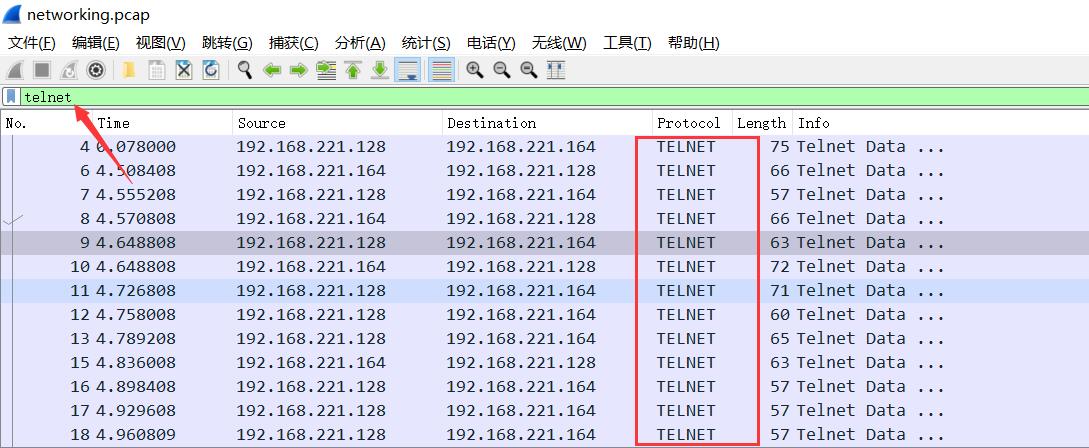

telnet

下载文件,.pcap 后缀的文件,默认用 wireshark 打开了。

根据题目,就是直接找 telnet 的选项。

telnet 协议是 TCP/IP 协议族中的一员, 是Internet远程登陆服务的标准协议和主要方式。

然后随便选一个 telnet 的项,右键追踪 TCP 流,得到 flag 。

——

可以搜索关键字,进行筛选出所以的选项。

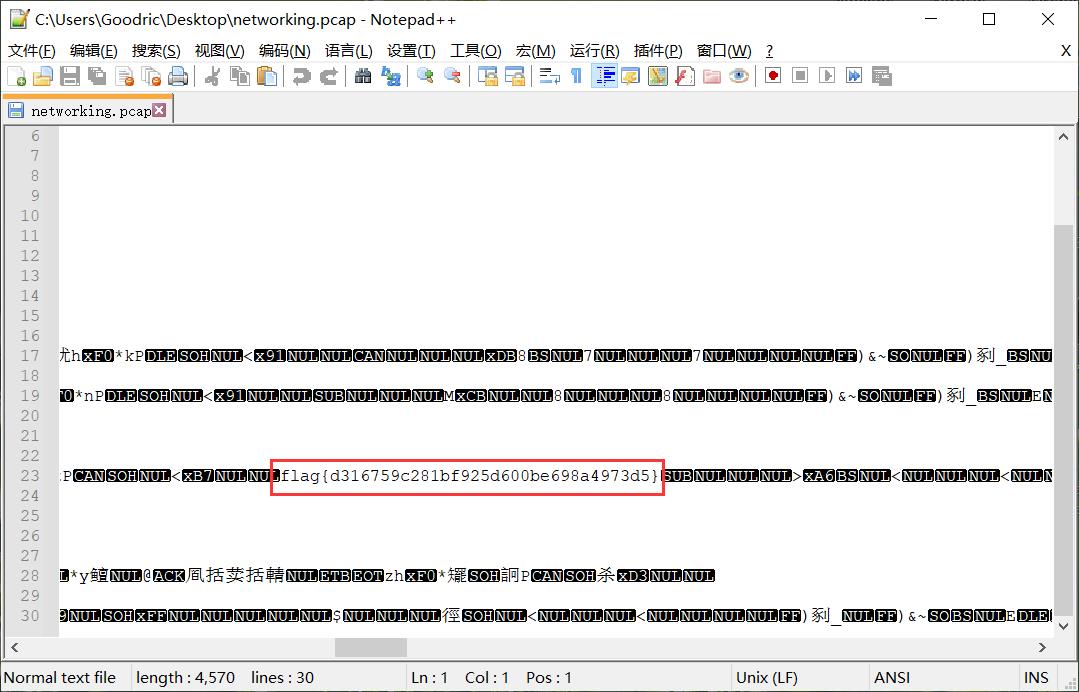

这题可以直接用编辑器打开,搜索字符串就可以找到 flag 。(上面的方法应该才是题目的目的)

——

——

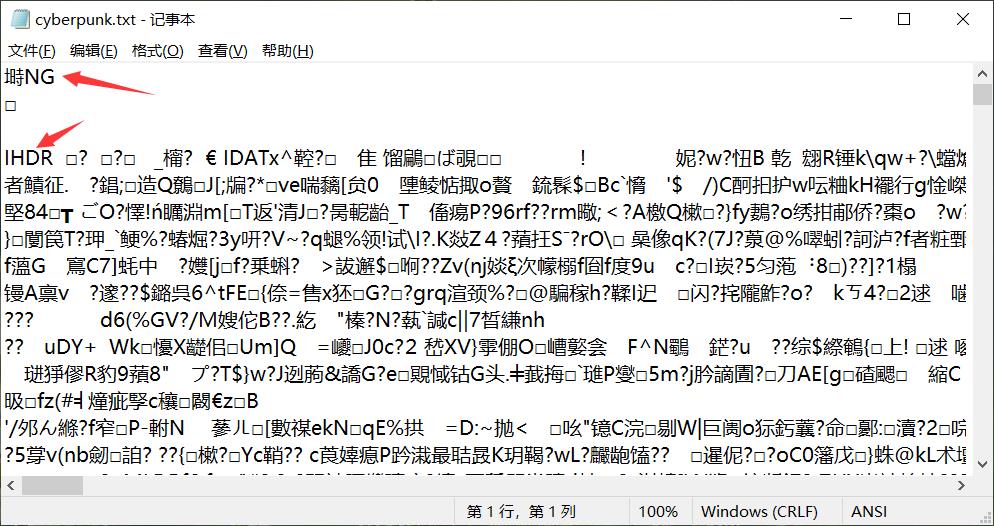

赛博朋克

下载为 txt 文件,打开文件看到全是乱码,不过看到关键字符 NG、IHDR 都是为png格式的文件头。

所以把文件改为 .png 后缀,再打开就是一张图片了。

再找 flag ,从图片隐写的方向走。

——————————————————————————————————

知识补充:

LSB( least significant bit,最低有效位)

LSB加密是信息隐藏中最基本的方法。 人们识别声音或图片的能力有限,因此稍微改动信息的某一位是不会影响识别声音或图片。

通常 LSB 加密用在无损压缩的数据格式文件中,例如图像中的 bmp 格式和音频的 wav 格式。由于这两种格式未对源数据进行有损压缩,因此可以将信息隐藏起来。

而图像文件LSB的特征很明显,通常将信息隐藏在某一个颜色通道中。

图像是由像素构成的,每个像素有 8 位(对于 BMP 图像来说),通常最后一位的变化,通过肉眼是无法察觉的。

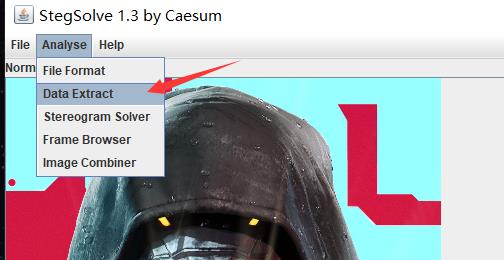

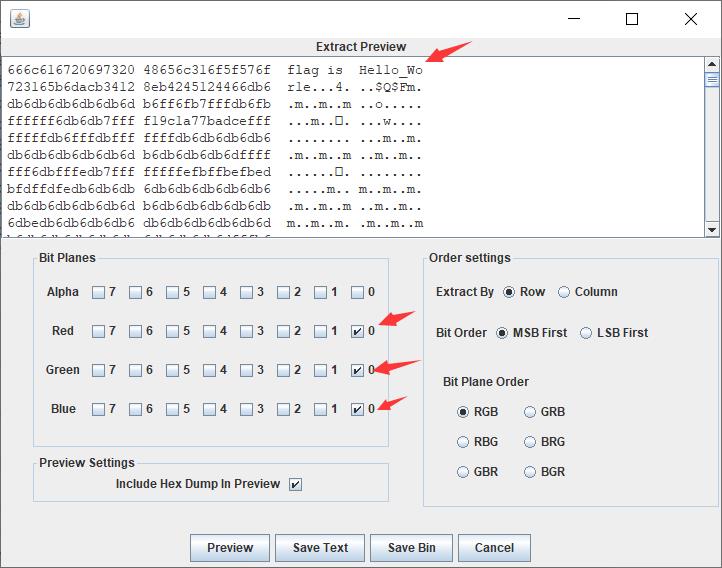

所以这里用 stegsolve 查看文件的每个像素点的 RGB 值,进行修改最后一位。

———————————————————————————————————

用 stegsolve 打开图片。

勾选 Red 、Green、 Blue 的最后一位。

(这里还不太了解原理,只是做题这样操作)

得到 flag 为 flag{Hel1o_Wor1e} (最好复制,因为有 1 和 l 的区别)

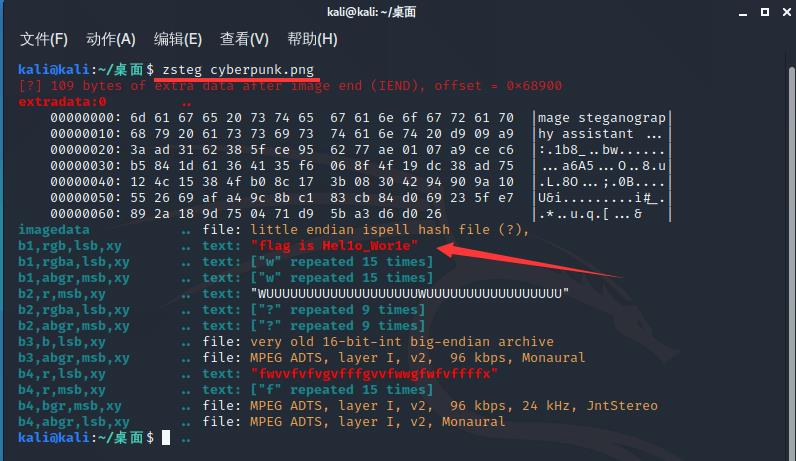

这里还可以用 zsteg 工具,用来 检测 PNG 和 BMP 图片里的隐写数据。

从图片所在的位置打开终端。

查看 LSB 信息命令:

zsteg cyberpunk.png

(zsteg 文件名)

直接可以看到 flag 。

以上是关于bugku 做题 misc 方向的主要内容,如果未能解决你的问题,请参考以下文章