4G LTE网络协议漏洞

Posted 知不足而奋进

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了4G LTE网络协议漏洞相关的知识,希望对你有一定的参考价值。

| 导读 | 近期,四名美国大学的研究人员发现了 4G LTE 协议中的问题,利用这个漏洞可以进行虚假信息的编造,还可以监听用户和地址追踪。 在5G正在部署的当下阶段,我们也应当注意本次发现的 4G 问题:漏洞是出现在 LTE 协议之中,这意味着该漏洞可能会波及到整个行业。 |

研究人员发现4G LTE网络协议漏洞

发现漏洞的研究人员分别来自普渡大学以及爱荷华大学。漏洞对于用户设备能够影响到的环节是:

1. 连接环节 :即将用户设备与网络相关联的过程(例如,用户打开手机)

2. 分离环节:用户关闭设备,网络会与设备断开连接的过程(又如,由于信号质量差无法进行网络验证)

3. 寻呼环节: 本环节本是建立呼叫的一部分,通常用于强制设备重新获取系统信息,并用于紧急警报

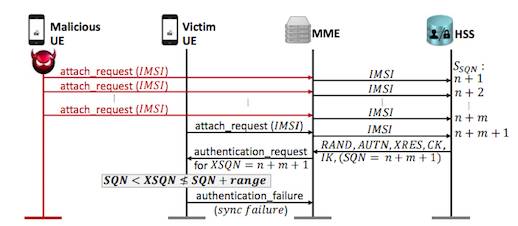

研究员在其论文中 论文 (PDF) 中描述了一款名为 LTEInspector 的漏洞攻击工具,其中可以运行10种全新的攻击方法。影响最大的是是中继攻击,他们可以重放验证,让攻击者冒充受害者来接入网络。这样,即使该用户在巴黎也可以将位置信息变成伦敦,形成完美的不在场证明。

更让人担心的是,研究员在论文中也表达了对于漏洞修复可行性的怀疑:在现有协议的基础上额外增加安全性能修复会很难实现。

协议层攻击

针对连接环节的攻击方法包括:伪造来自恶意设备的 attach_request 信息来阻止受害者的手机的连接; 通过恶意节点跟踪用户(使用security_mode_command指令进行“可跟踪性攻击”); 服务中断攻击,该攻击注入恶意控制命令,也使用恶意节点(如Stingray)。

研究人员发现4G LTE网络协议漏洞

而通过寻呼过程进行的攻击可以耗尽受害者的电池,迫使目标设备重新连接到网络中。针对分离协议的攻击也需要受害者连接到恶意节点。

进阶工具: LTEInspector

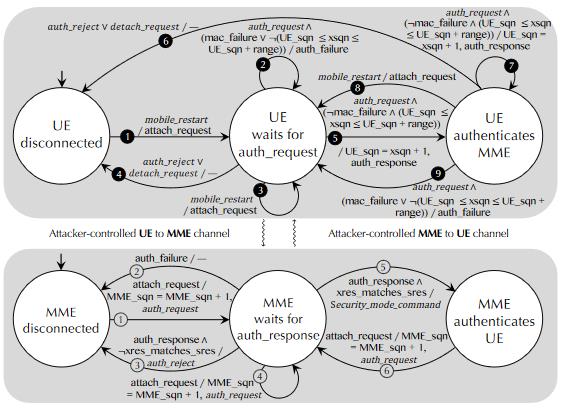

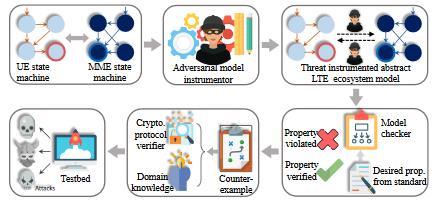

研究团队发布的攻击工具是 LTEInspector,他们将此视作一款模型检查器和加密协议验证的“偷懒”组合。LTEInspector 在使用时可以自动检查进程和操作顺序,进行消息构建和加密,以及进行其他富约束。

研究人员发现4G LTE网络协议漏洞

LTEInspector 会对设备的以下属性进行检查:真实性/禁止假冒),可用性/防止拒绝服务,完整性/限制未授权,以及用户敏感信息的保密性/防止活动分析。

原文来自:https://www.theregister.co.uk/2018/03/05/4g_lte_protocol_vulnerabilities/

以上是关于4G LTE网络协议漏洞的主要内容,如果未能解决你的问题,请参考以下文章