硬件安全技术——概述1(安全威胁和硬件安全技术)

Posted 摆渡沧桑

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了硬件安全技术——概述1(安全威胁和硬件安全技术)相关的知识,希望对你有一定的参考价值。

一、硬件安全技术是什么?

- 传统视角:

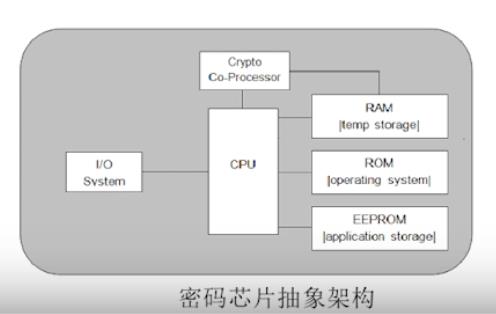

硬件安全=密码芯片安全,特别是智能卡、可信计算、Ukey等芯片攻击防御技术

密码芯片的逻辑接口、物理接口安全;

核心功能:具备防攻击能力,能有效保护秘钥存储、进行安全密码运算;

密码芯片是一个边界清楚,作为一个黑盒子,放在系统中,起到安全密码运算、防攻击等功能。

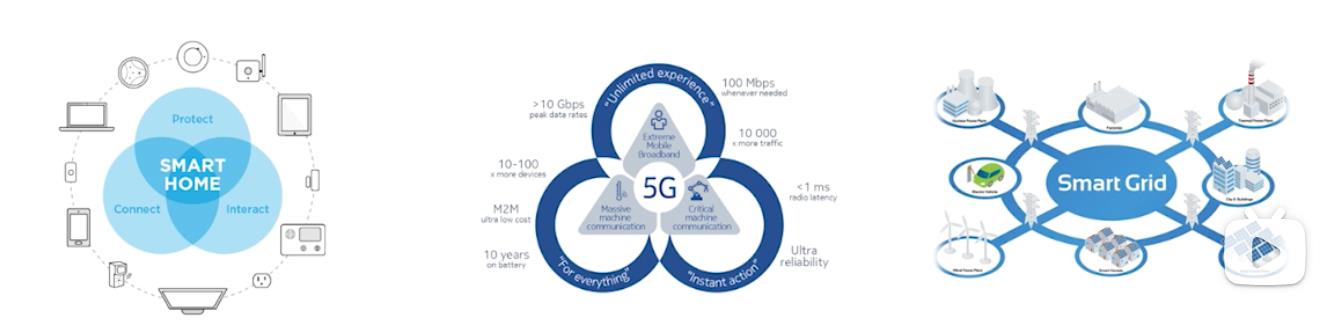

二、智联时代

-

万物互联+智能化:

云、端协作、数字孪生、海量数据,如智能家居、智慧城市、电力网络等迈向智能时代。

-

网络攻击进入物理世界:

攻击截面扩大,风险巨大,如黑客操控物理世界产品,威胁从“谋财”升级为“害命”

因此,需要相关的技术来解决安全问题。

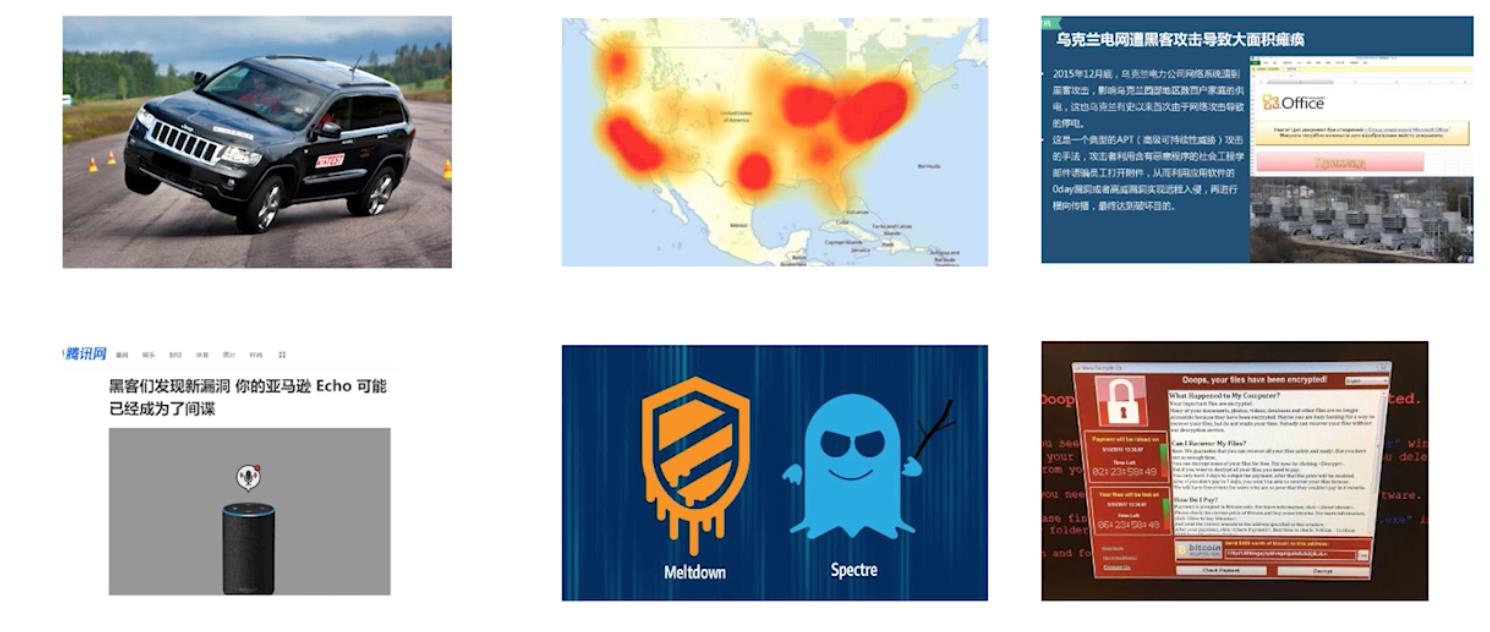

三、真实世界安全问题层出不穷

- 监控摄像头的攻击

- 智能音箱攻击

- 服务器攻击

- 个人电脑攻击

- 电力、网络攻击

如何减少这类事件的发生,因此,硬件安全技术可以有效的解决这类事件发生的概率。

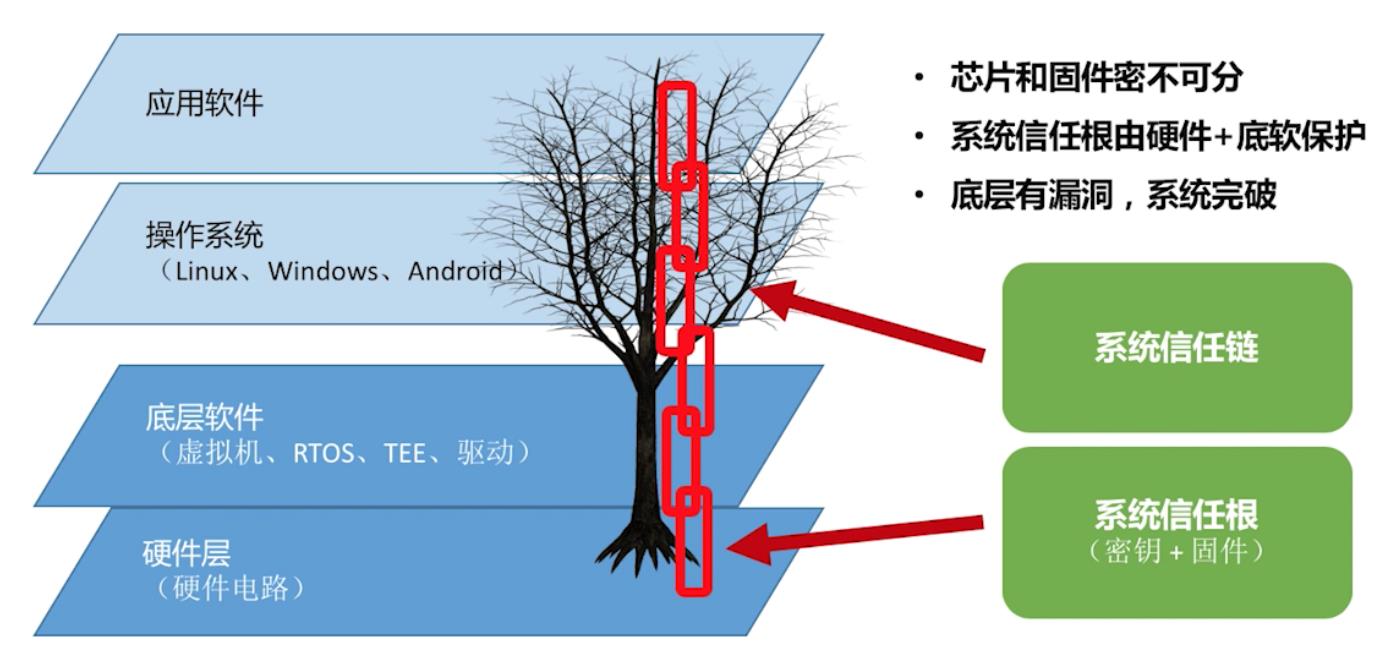

四、硬件安全:新视角

解决安全问题,可以分为四个部分来进行问题解决:

应用软件,操作系统,底层软件,硬件层(如硬件电路)

系统和固件是密不可分;

系统信任跟由硬件+底层软件共同保护;

如果底层有漏洞,那么系统肯定会被破解;

因此,硬件安全研究不仅仅局限传统的独立密码芯片研究范畴,现在考虑的是在更复杂的、开放的系统中,硬件安全能够做什么?

传统的硬件安全保护秘钥,未来的硬件安全除了要保护秘钥,还要保护软件,再由软件再保护上层应用。

硬件安全用在什么地方,所有联网的设备,必须用到硬件安全技术

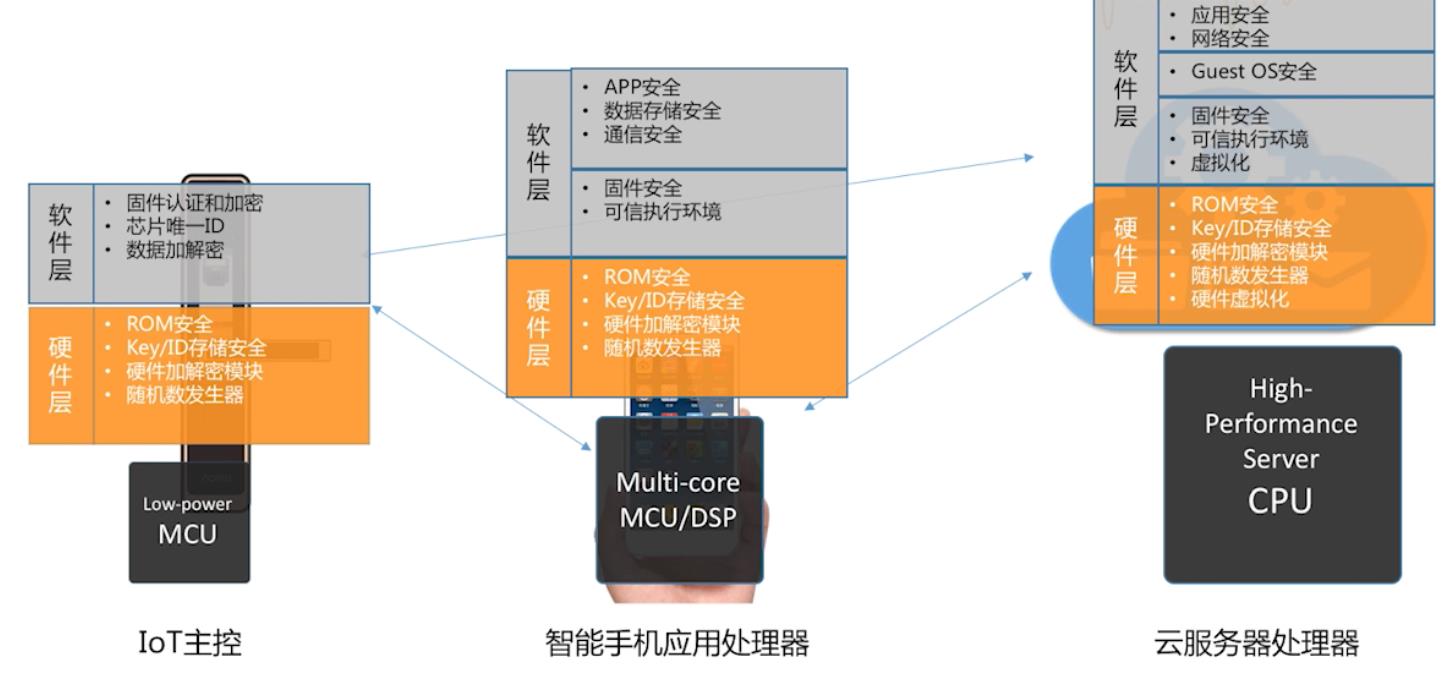

举一个简单的IoT例子:(物联网设备、智能手机、云)

- 设备端:

固件保护

身份识别

数据加解密

其他

- 手机端:

OS

APP安全

生物识别安全

其他

- 云端

网络安全

租户OS安全

数据安全

其他

硬件安全扮演的角色:

虽然云和端所用的芯片架构不一样,如算力、软件等。但是却有相同的硬件安全要求。

例如:

1. 硬件需要提供安全的Boot ROM。芯片启动第一步,信任根

2. 安全秘钥、ID的管理

3. 加解密、签名、密码运算等秘钥安全信息

4. 随机数发生器

对于手机端,可能还有安全执行环境,需要run应用,如指纹、人脸。

对于云端,考虑运行在虚拟机上的多个用户安全需求,如每个用户可能有自己秘钥存储需求;OS的安全启动、数据安全需求;TLS的卸载等

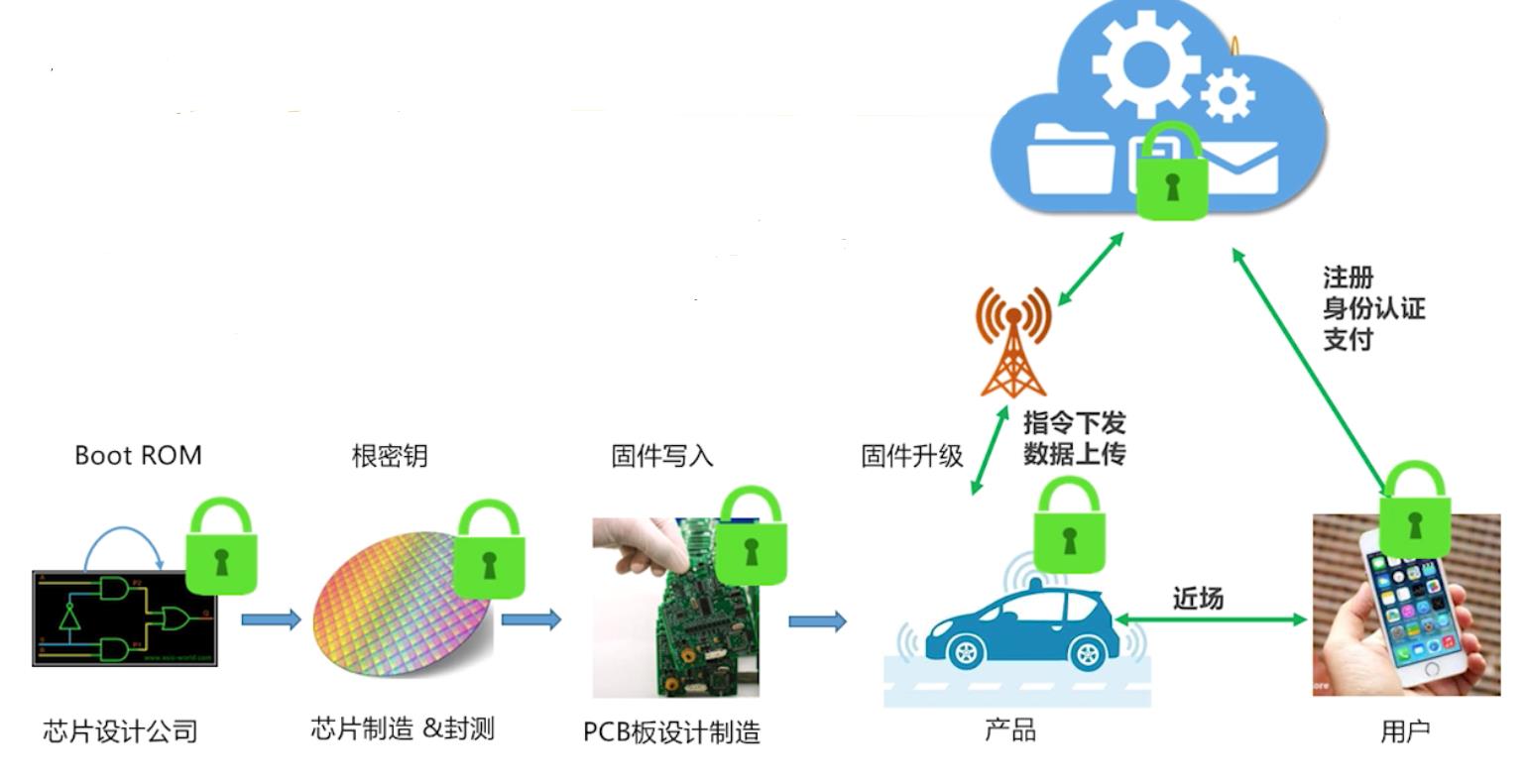

五、生命周期安全设计

生命周期安全设计是硬件安全需要考虑的重点内容。

实际在芯片的最初的RTL设计,到交付至用户的,存在很多环节。很多环节有可能导致秘钥、固件或者其他敏感信息的泄露,那么硬件安全如何在开放的供应链上构建信任根和信任链?这一点是硬件安全需要解决的问题。

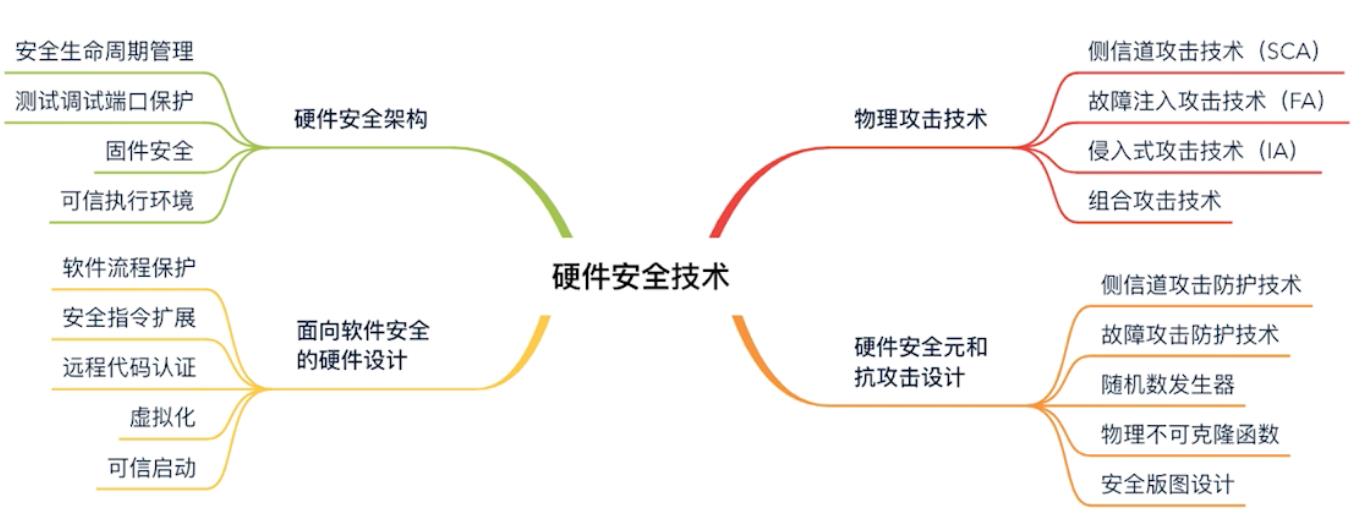

六、硬件安全技术

硬件安全上主要研究内容可分为以下四个部分:

- 硬件安全架构

- 物理攻击技术

- 抗攻击设计

- 面向软件安全的硬件设计

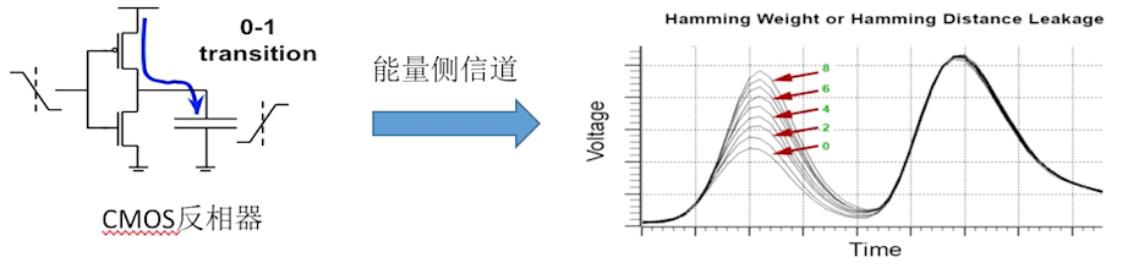

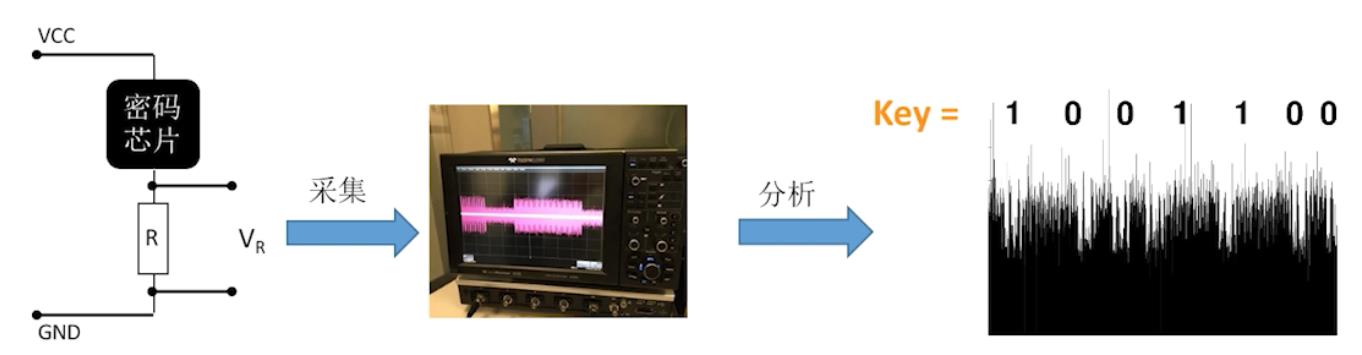

七、侧信道攻击

-

侧信道攻击

SCA本质上利用芯片在计算时,边信道的泄露,内部的电路的状态取决于算法的设计,例如对于8bit的寄存器,若初始值为0,一旦我们往里面写入一个字节的数据,那么在写入的过程中,部分寄存器的状态会翻转,即会引起功耗的变化(电容)。实际上,这种泄露是很危险的,并且在电路中一直存在的。侧信道的攻击对象发展有经历了如下过程:

一直存在的误解是,人们经常认为侧信道攻击只是对工艺落后的芯片才能进行攻击,却认为对面积大、工艺先进的芯片没有威胁,实际上这个观点是错误的,只要芯片在做密码相关的计算,就可能存在侧信道信息的泄露。 -

侧信道攻击的分类

除了从瞬时功耗的角度发现了可以攻击密码芯片外,此外还有电磁辐射,光子泄露,计算时间等侧信道的信息。侧信道攻击不需要破坏芯片或者修改软件,就可以攻击,因此其攻击门槛低,威胁较大。

因此,抵抗侧信道攻击是安全芯片的主要的技术难点之一。

八、微架构侧信道(MASCA)

侧信道的其中一个分支为微架构侧信道,最近几年比较热门的侧信道。

微架构侧信道分析:利用处理器架构的特点,获取与敏感信息(如秘钥)相关的信息泄露(如时间),来破解系统安全防护。

如2017年,熔断和幽灵:滥用CPU推演执行功能,来构造攻击场景,对大量intel CPU均有效;

2018年,Foreshadow:滥用CPU推演执行破解了SGX;

2019年,NCC 高通 QSEE攻击:利用分支预测和cache的时序泄露,获得Trustzone之中的ECDSA私钥。

传统的攻击是需要黑客去靠近设备来达到攻击的目的,不能够批量的攻击设备,但是微结构侧信道攻击可以远程进行批量攻击。

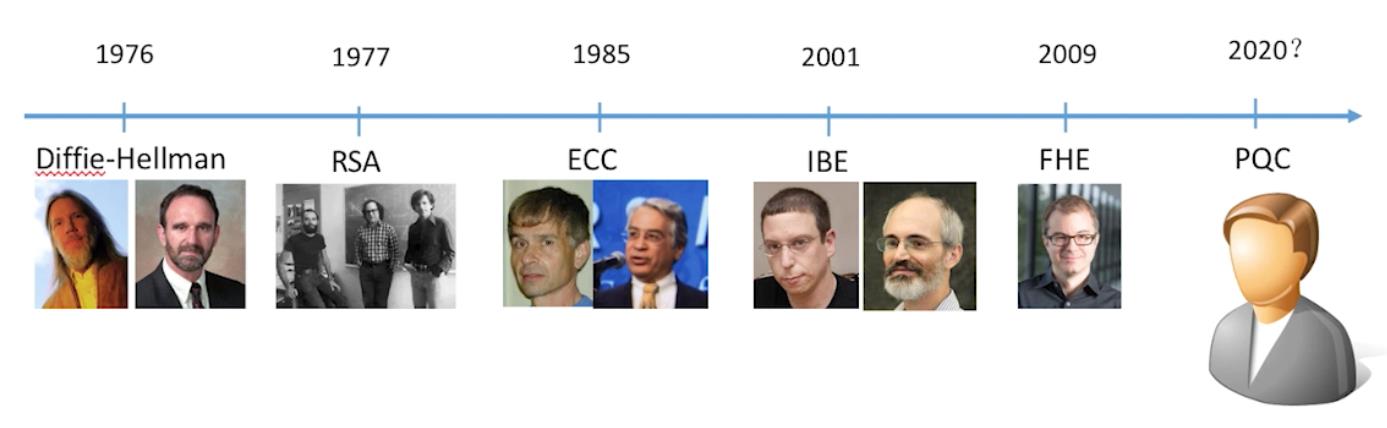

九、公钥密码算法

公钥算法的演进:

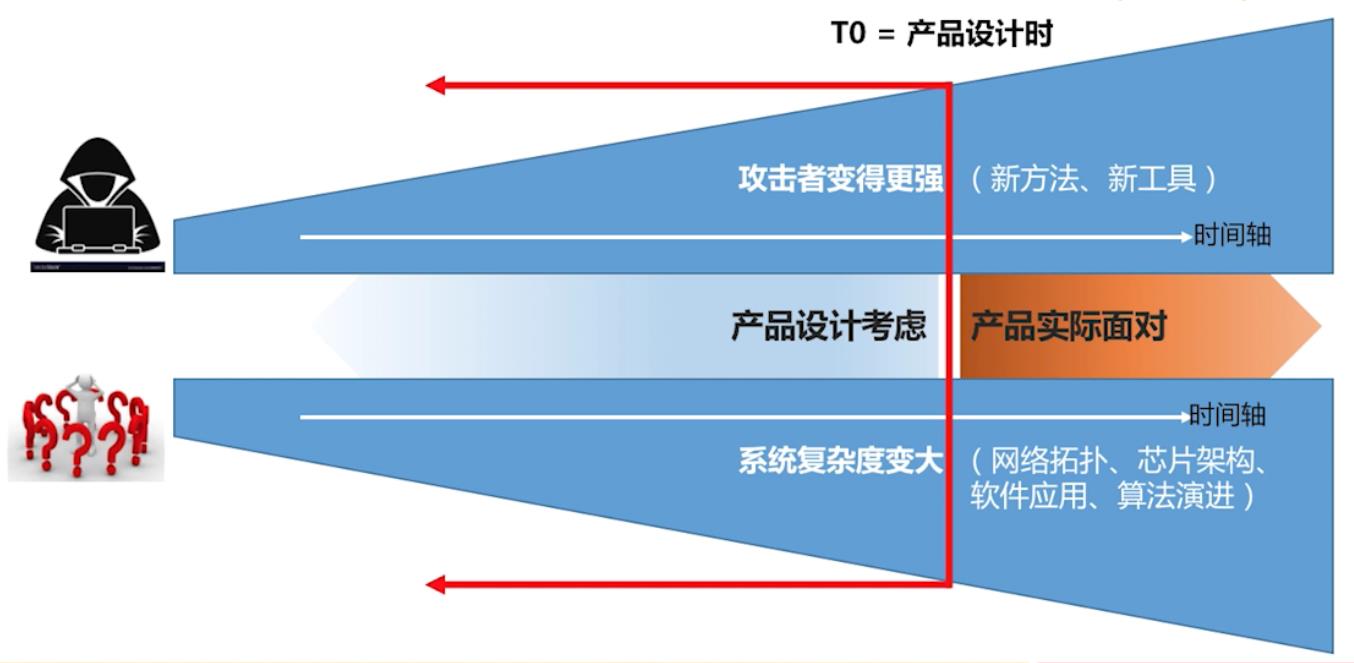

十、硬件安全的内在挑战

硬件安全设计和其他信息安全设计一样,也面临着内在的挑战。

首先,随着时间推移,新的攻击方法、新工具也会层出不穷,攻击者会变得越来越强,但是产品并不会变得更加抗攻击。

其次,设备所在的系统会更加复杂,包括网络结构、芯片架构、软件应用等。

因此,在安全设计时,最小化的安全假设,同时保持足够的功能和架构的安全性。

以上是关于硬件安全技术——概述1(安全威胁和硬件安全技术)的主要内容,如果未能解决你的问题,请参考以下文章