用友NC6.5 BeanShell远程代码执行漏洞复现(CNVD-2021-30167)

Posted 風月长情

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了用友NC6.5 BeanShell远程代码执行漏洞复现(CNVD-2021-30167)相关的知识,希望对你有一定的参考价值。

注:此文章仅供参考,未经企业单位授权请勿非法测试!

一、漏洞介绍

1.1 NC介绍

用友NCV6.5系统作为用友软件公司主打互联网平台型的ERP系统,致力于以混合云模式支撑大型企业的互联网化。面向集团企业的管理软件,同类市场占有率达到亚太第一。

1.2 漏洞介绍

2021年5月27日CNVD公开用友NC存在远程命令执行漏洞:

该漏洞由于对外开放了BeanShell接口,导致恶意攻击者可以在未授权情况下访问该接口,恶意攻击者通过开发不以为意开放的接口,构造恶意数据执行任意代码,最终获取服务器权限(安全配置错误/不安全的访问控制)

1.3 影响范围

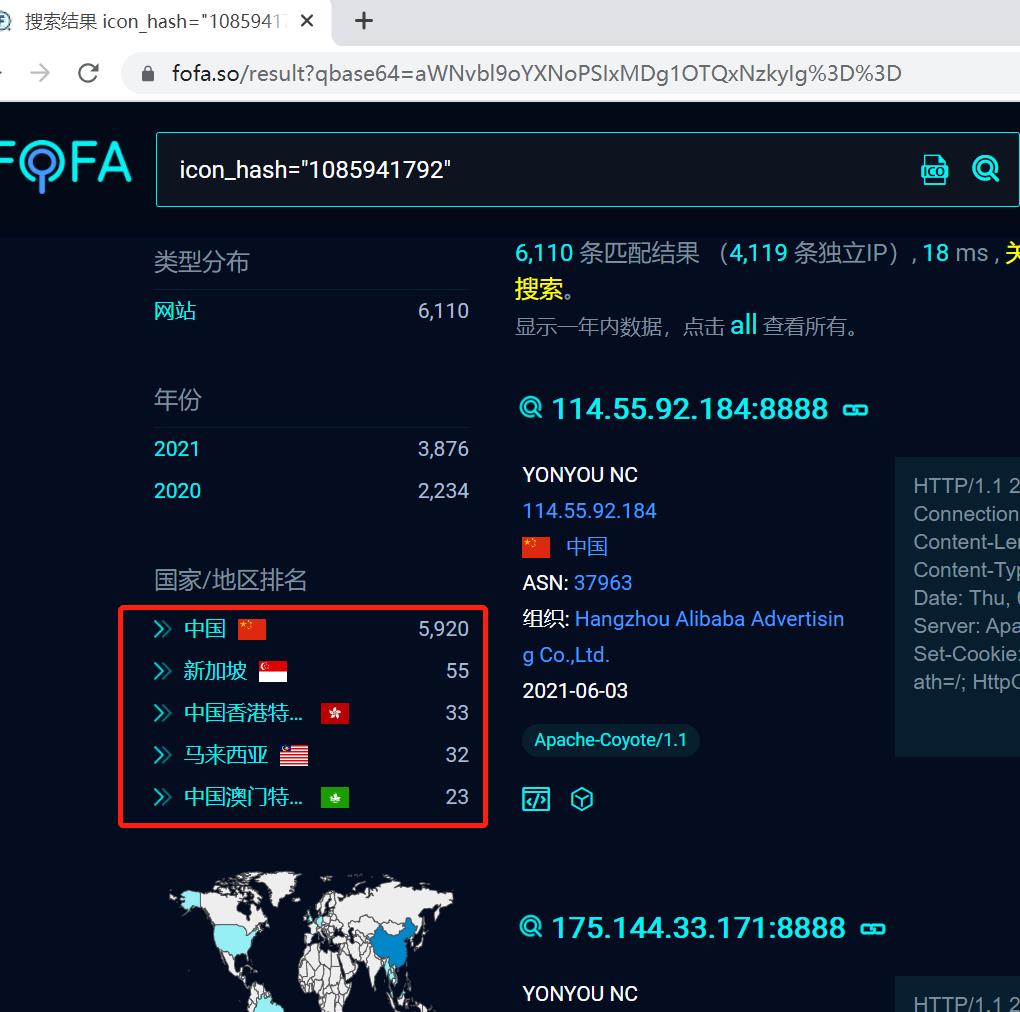

NC6.x fofa全网资产测绘:(iconhash: 1085941792)

Tips:icon_hash反查资产可参考:通过icon hash查IP地址

NC icon:

1.3 影响版本

- NC6.5

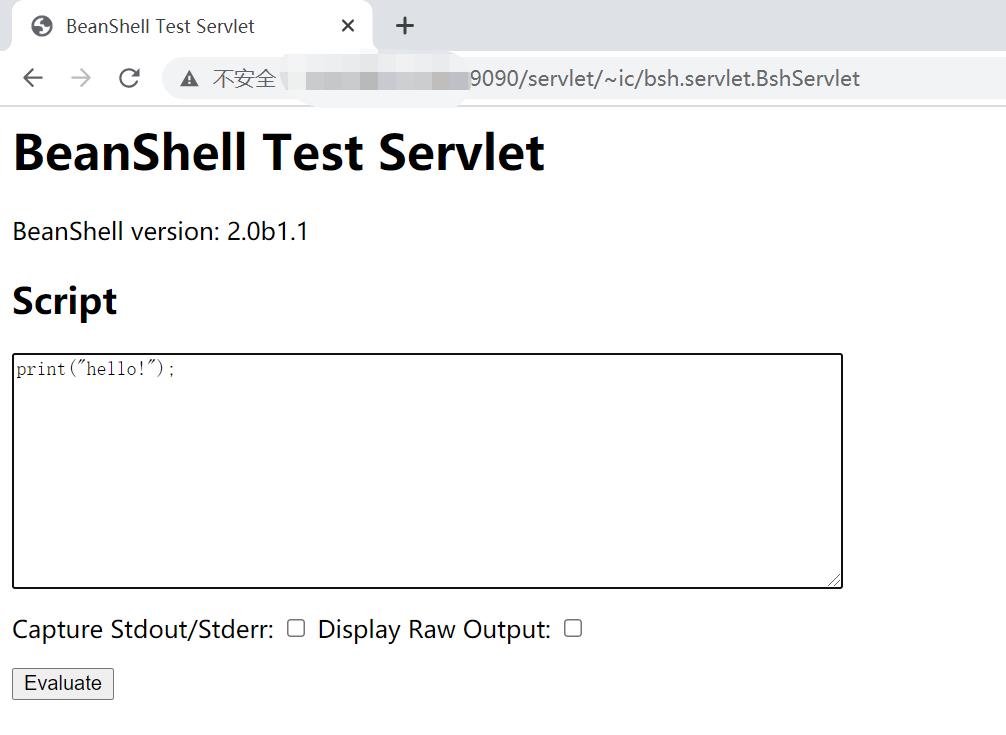

1.4 POC

/servlet/~ic/bsh.servlet.BshServlet

二、漏洞复现

》》通过poc访问目标站点查看是否开放Bean Shell接口

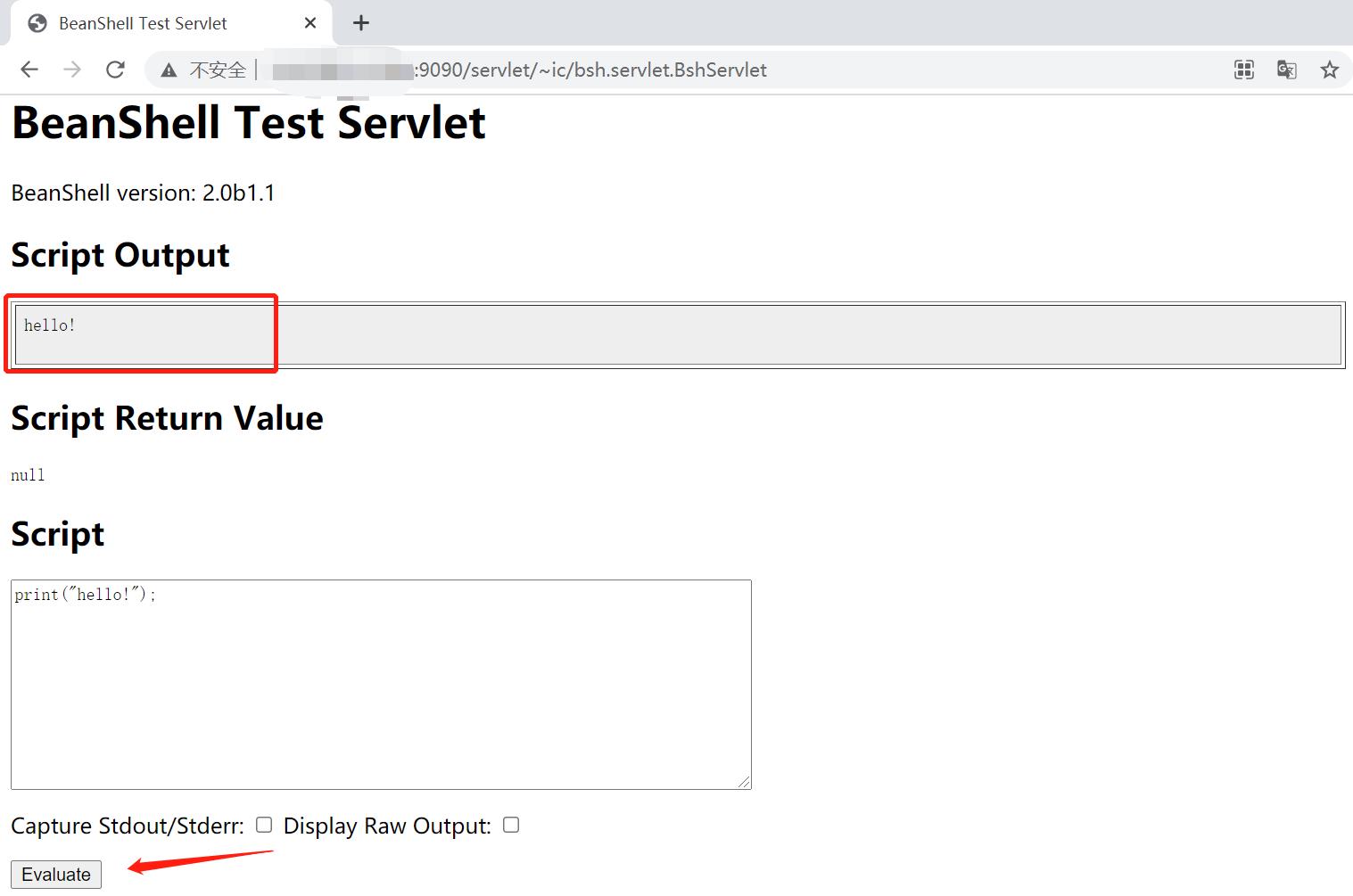

》》查看可以执行任意代码

三、漏洞修复

- 禁止开放BeanShell访问接口

- 对BeanShell接口添加授权认证机制

- 补丁地址

以上是关于用友NC6.5 BeanShell远程代码执行漏洞复现(CNVD-2021-30167)的主要内容,如果未能解决你的问题,请参考以下文章

用友NC6.5 BeanShell远程代码执行漏洞复现(CNVD-2021-30167)

CNVD-2021-30167用友NC BeanShell 漏洞复现(CNVD-2021-30167)

用友 NC bsh.servlet.BshServlet 远程命令执行漏洞