为了钱袋安全,得懂点CSRF

Posted 涛歌依旧

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了为了钱袋安全,得懂点CSRF相关的知识,希望对你有一定的参考价值。

遇到不明链接,不要随意乱点。

在登录银行网站后,要记得退出登录,而不是直接关闭网页。

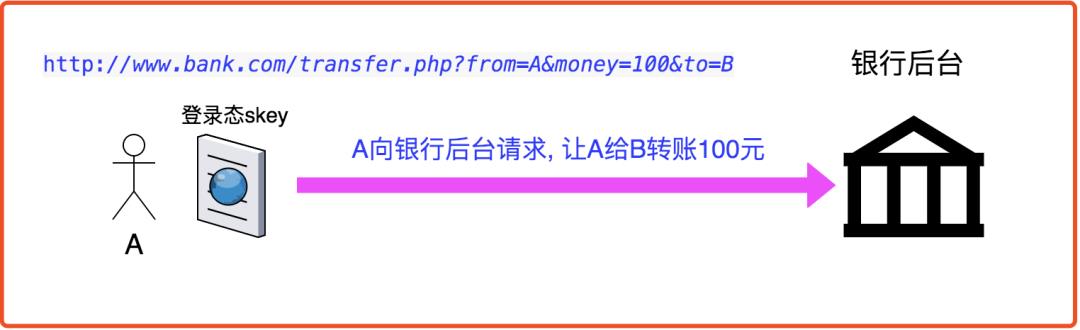

A的正常转账操作

A登录银行账户后,给B转账100元,银行后台会校验登录态skey, 最后转账成功,http请求如下(本文全部用http来描述):

http://www.bank.com/transfer.php?from=A&money=100&to=B

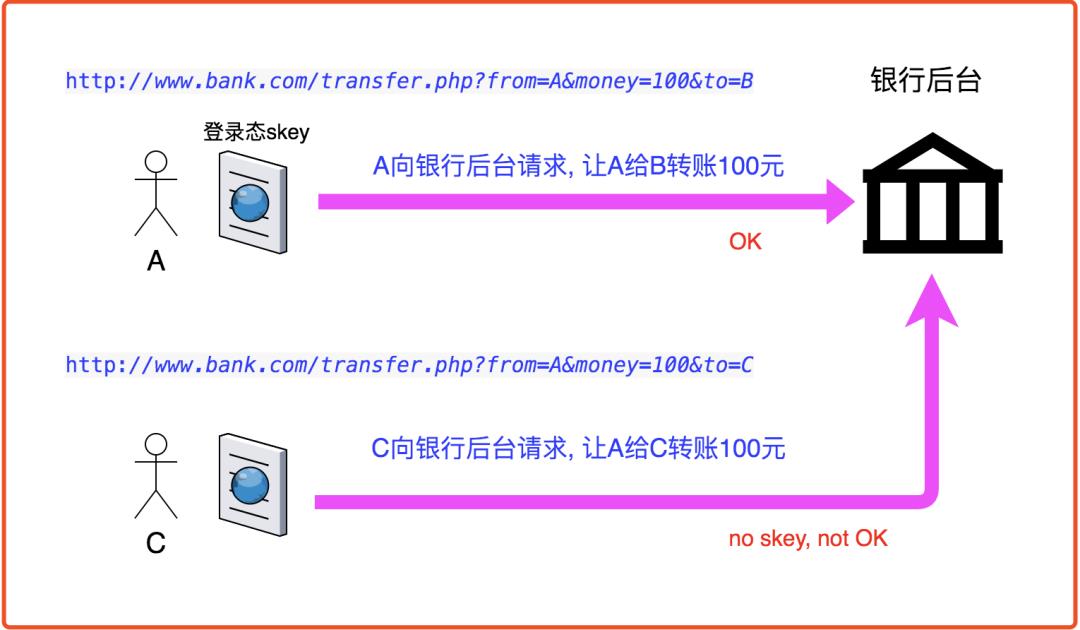

C的恶意转账操作

http://www.bank.com/transfer.php?from=A&money=100&to=C

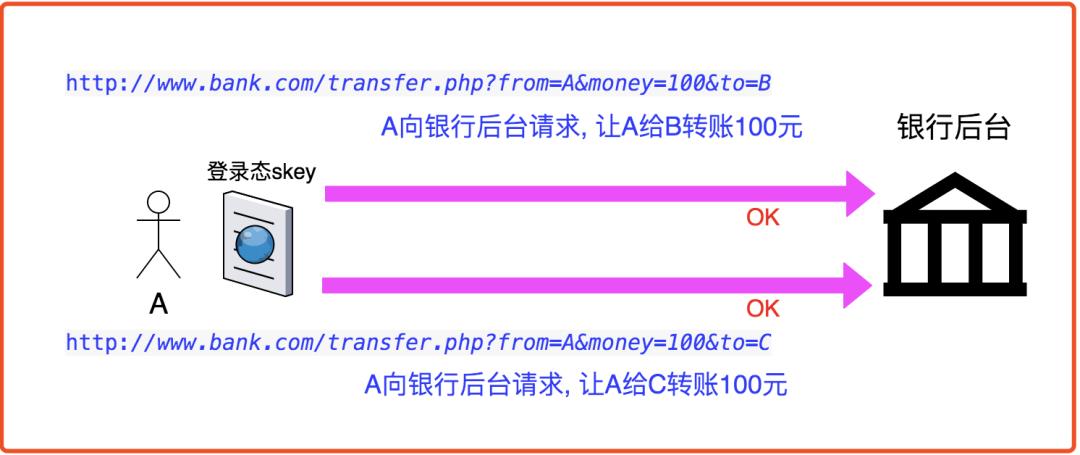

诱导A点击恶意链接

http://www.bank.com/transfer.php?from=A&money=100&to=C

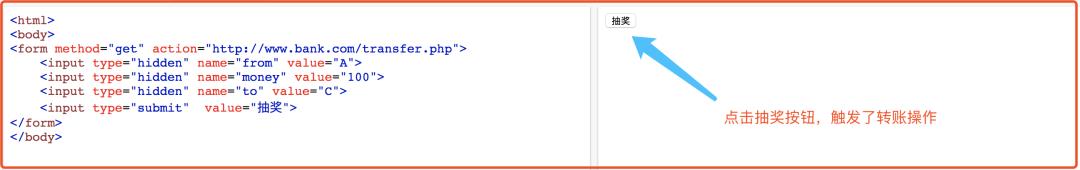

<html><body><form method="get" action="http://www.bank.com/transfer.php"><input type="hidden" name="from" value="A"><input type="hidden" name="money" value="100"><input type="hidden" name="to" value="C"><input type="submit" value="抽奖"></form></body></html>

http://www.bank.com/transfer.php?from=A&money=100&to=C防御方法一:校验refer

防御方法二:校验token

http://www.bank.com/transfer.php?from=A&money=100&to=B&token=asdf

http://www.bank.com/transfer.php?from=A&money=100&to=C&token=abc

在实际场景中,通常结合方法一和方法二来防御CSRF攻击。最后,还是文章开头那个建议:

-

遇到不明链接,不要随意乱点。 -

在登录银行网站后,要记得退出登录,而不是直接关闭网页。

·················· END ··················

以上是关于为了钱袋安全,得懂点CSRF的主要内容,如果未能解决你的问题,请参考以下文章