linux(十八) 探索系统安全及应用分析

Posted 云来云去-起飞

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了linux(十八) 探索系统安全及应用分析相关的知识,希望对你有一定的参考价值。

目录

3.4.history与bash.history 的关系和清空流程

4.2.PAM(Pluggable Authentication Modules)可插拔式认证模块

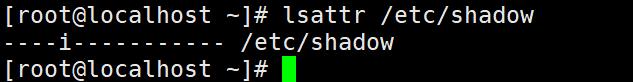

一、.chattr 命令

- 执行低层文件,不可修改的+i 不可修改

![]()

- 查看低层权限

- 解锁限制-i

- 针对目录设置+i

chattr -R +i ./test-dir/

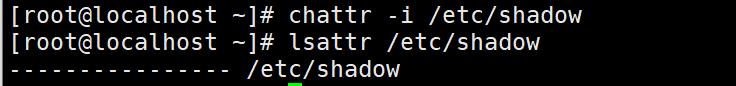

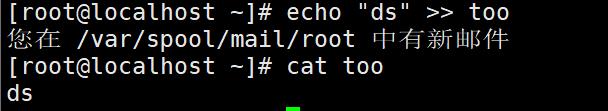

- 可追加内容的权限 +a

chattr +a too

其中> 符号为覆盖文本内容

其中>> 符号为追加文本内容

现在可以附加内容到文件中,但是不能编辑文件中的现有信息,也不能删除文件。要取消这种行为,只需使用-a选项。

![]()

二.用户有效期的修改

2.1.修改用户有效期

change -M 30 zhangsan ---修改lisi账号有效时间为30天

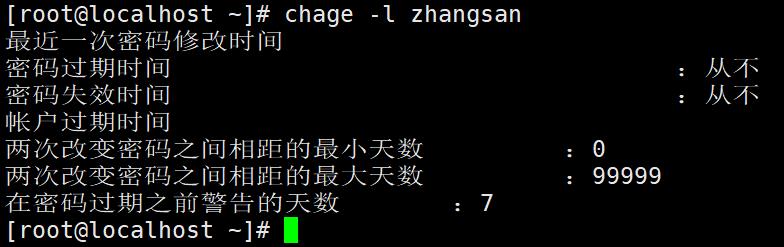

2.2 .查看张三密码修改情况

chage -l zhangsan

2.3.查看文件帮助

chage -h

2.4.下次登录修改密码

chage -d0 zhangsan

2.5.设置账户过期时间

chage -E 2021-05-15 zhangsan

![]()

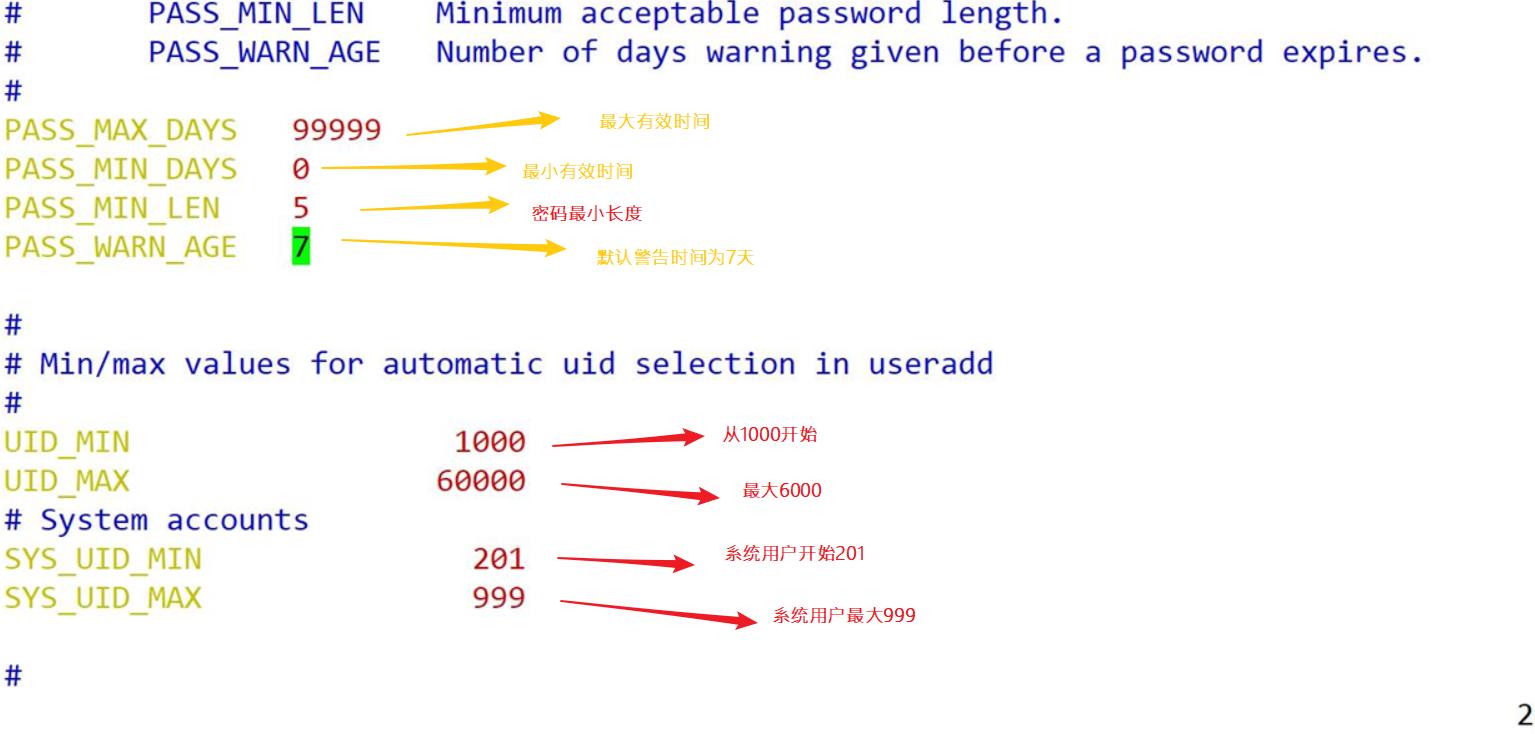

2.6.用户及密码全局变量文件内容解析

文件位置:/etc/login.defs

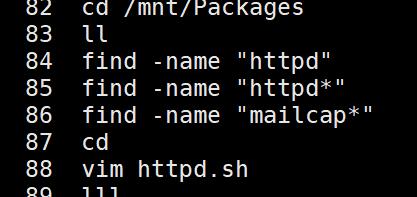

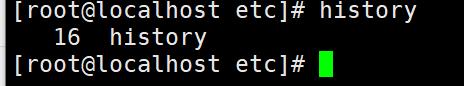

三、历史命令history

3.1.查看历史命令

![]()

3.2. !加序列号可以直接跳到83行命令,如!83

3.3.history -c 将历史记录情况

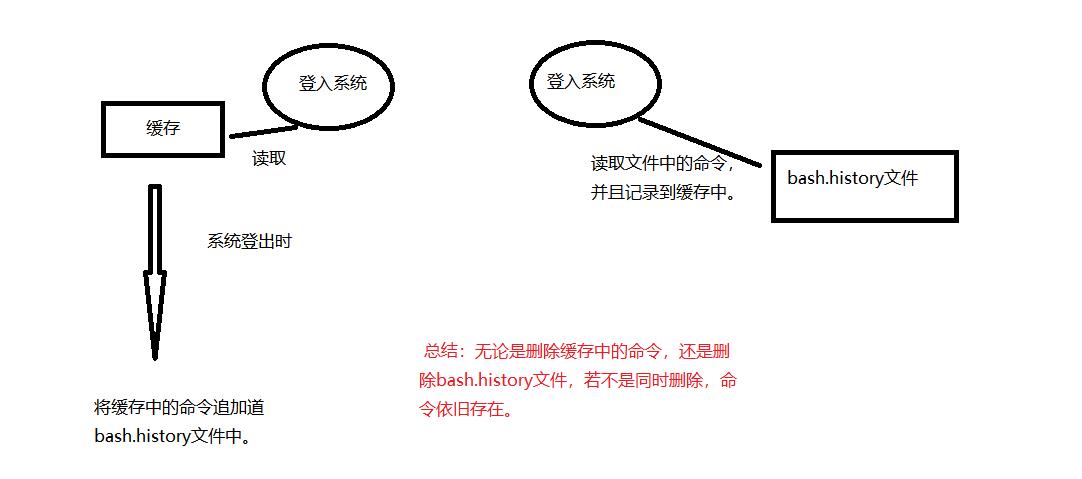

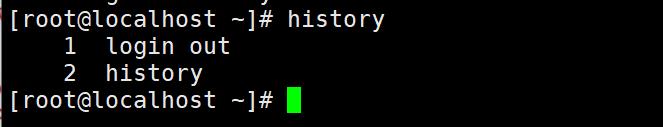

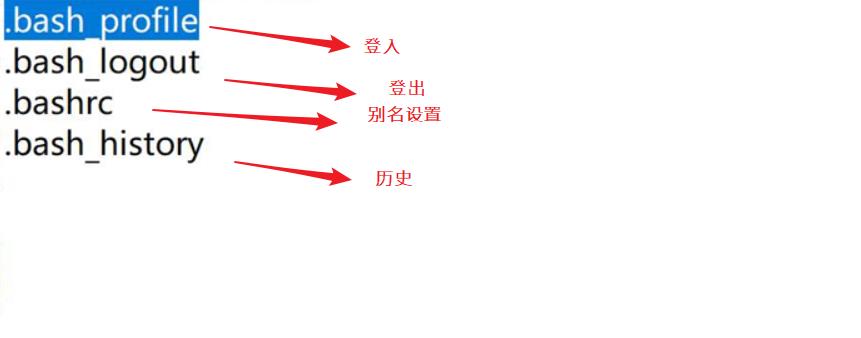

3.4.history与bash.history 的关系和清空流程

3.5.清空历史命令的步骤及history显示行数的设置

- 步骤:删除.bash_history 后history -c 最终login out

- 默认存放1000条history

- 修改history 存放历史条数

3.6.梳理出常用的文件

补充:login.defs ---用户登录默认的设置文件

/var/log/secure ---用户登录登出,设置密码等操作记录

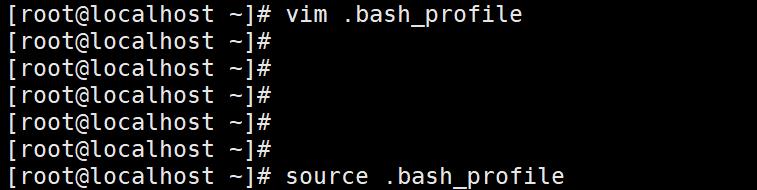

3.7.设置会话连接超时时间

三.su 命令详细用法

3.1.用途及用法

- 用途:Substitute user、切换用户

- 格式:su - 目标用户

3.2.密码验证

- root -> 任意用户、不验证密码

- 普通用户--> 其他用户,验证目标用户的密码

3.3.查看环境变量

echo $PATH

3.4.查看当前用户

whoaim

w

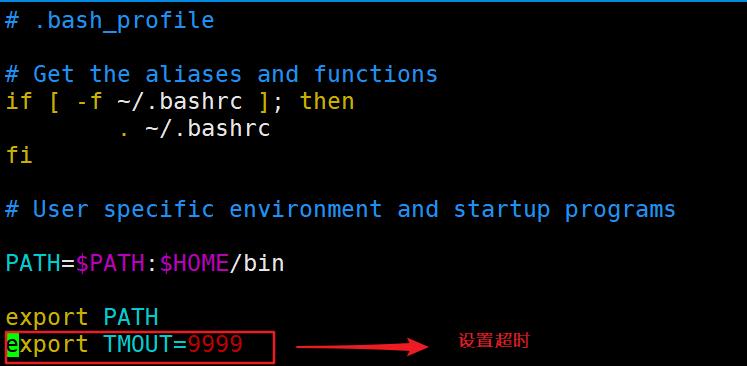

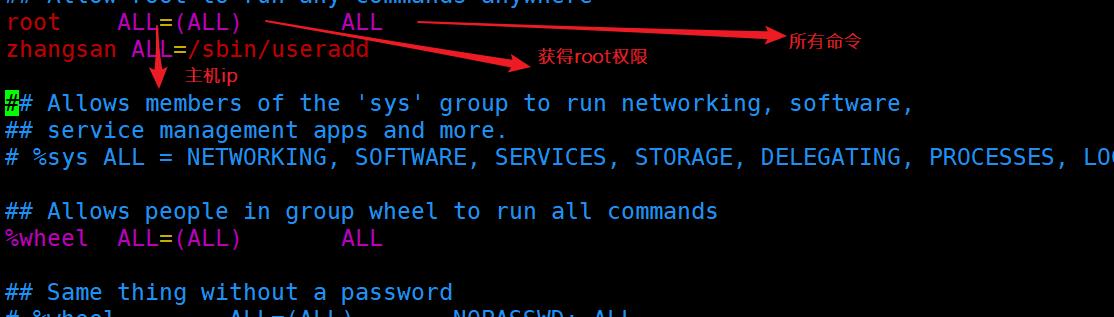

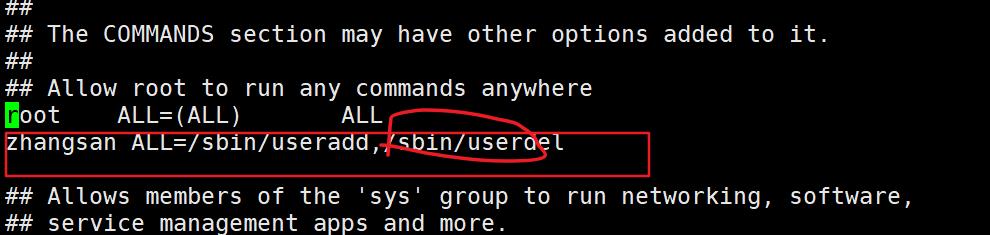

3.5.sudo 命令

- 修改用户权限 vim /etc/sudoers

- 可通过visudo命令修改

![]()

- sudo -l :重新执行登录(查看)

- 案列

配置文件说明

![]()

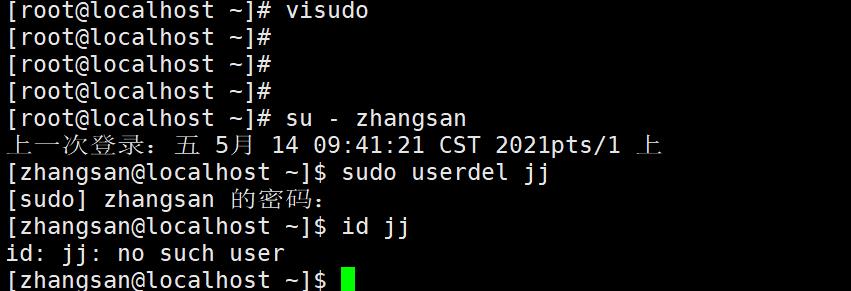

zhangsan用户下删除jj用户

先修改visudo 添加userdel 命令权限

添加sudo日志打印,在visudo中添加以下语句

![]()

补充知识点:单个将用户加入组

![]()

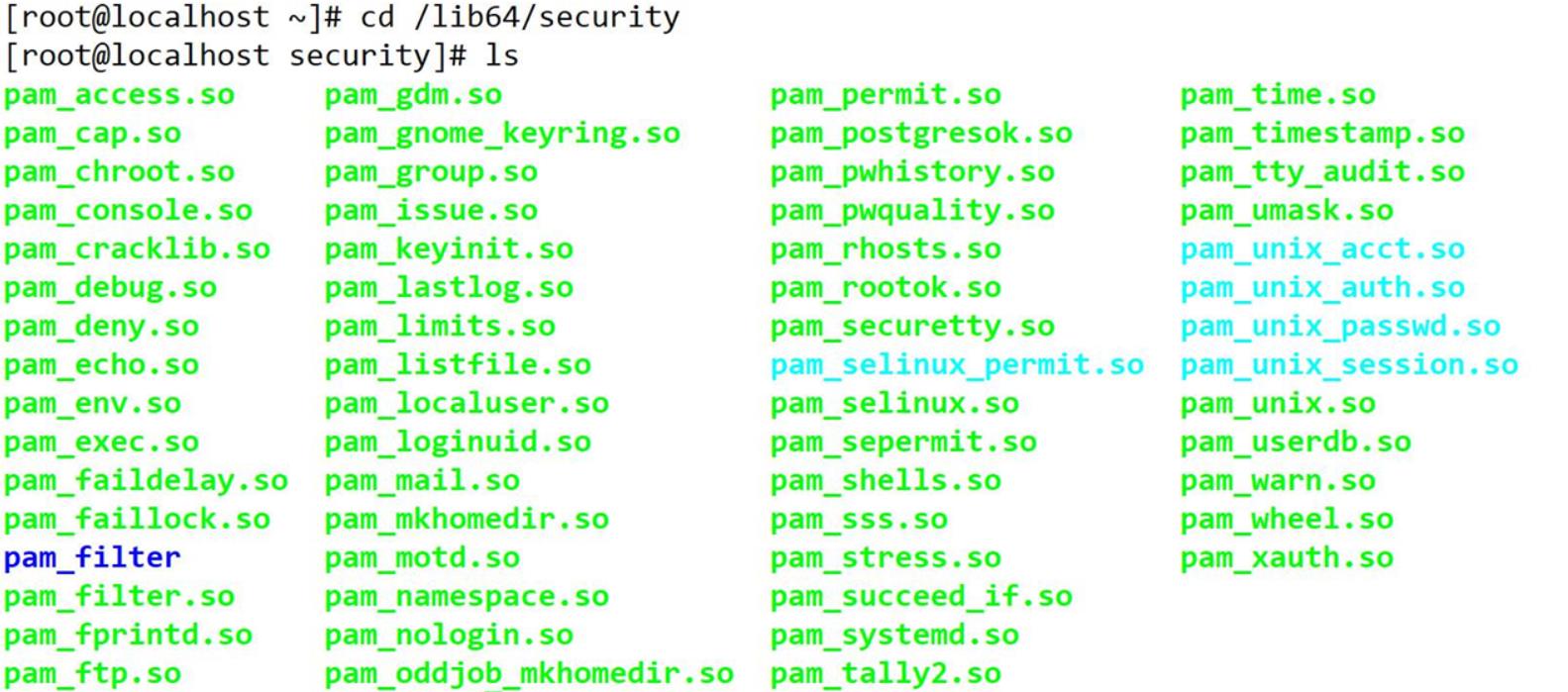

四、linux中的PAM安全认证

4.1.su命令的安全隐患

●默认情况下,任何用户都允许使用su命令,有机会反复尝试其他用户(如root)的登录密码,带来安全风险

●为了加强su命令的使用控制,可借助于PAM认证模块,只允许极个别用户使用su命令进行切换

4.2.PAM(Pluggable Authentication Modules)可插拔式认证模块

●是一种高效而且灵活便利的用户级别的认证方式●也是当前Linux服务器普遍使用的认证方式

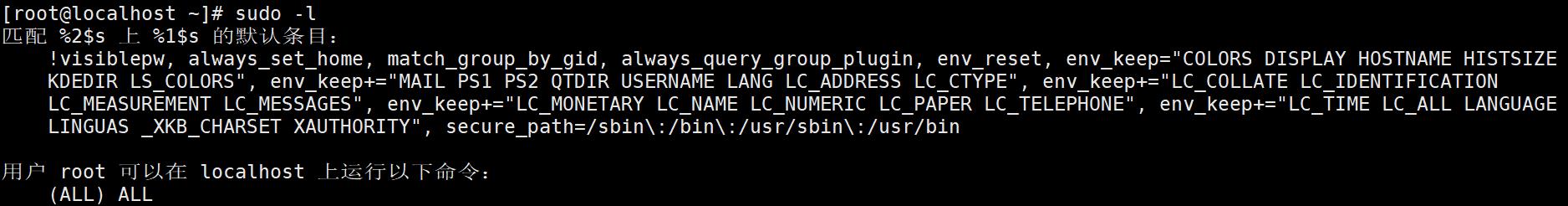

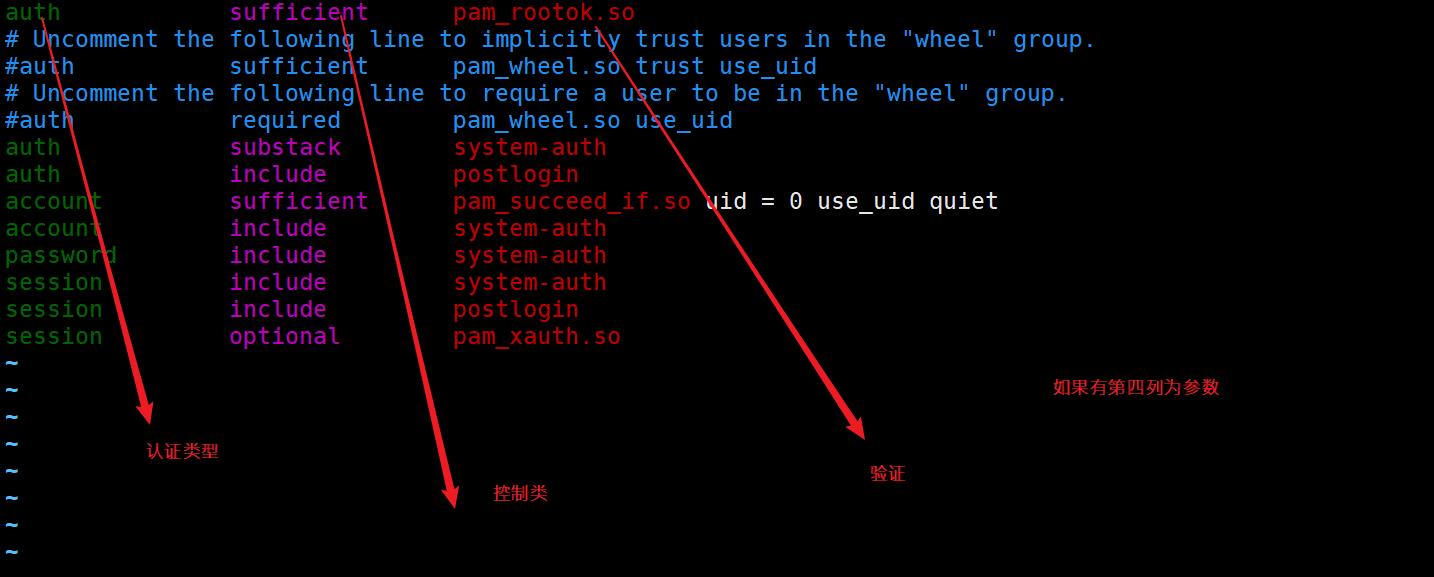

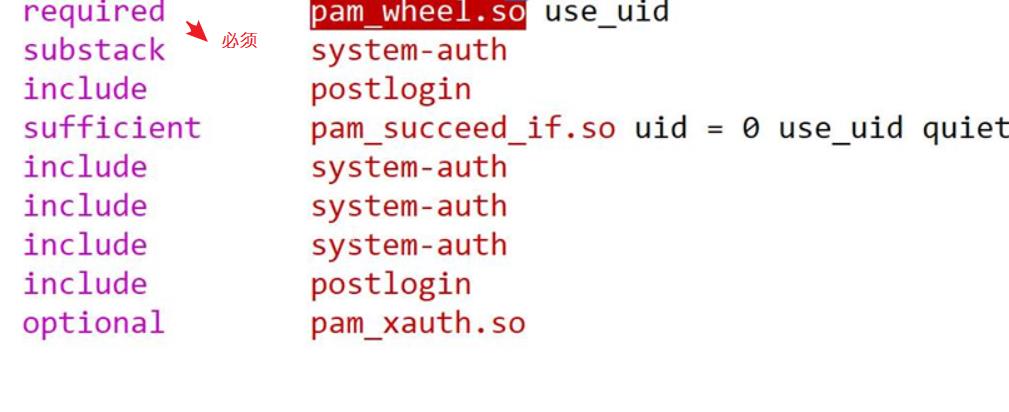

4.3. 设置PAM

- vim /etc/pam.d/su

![]()

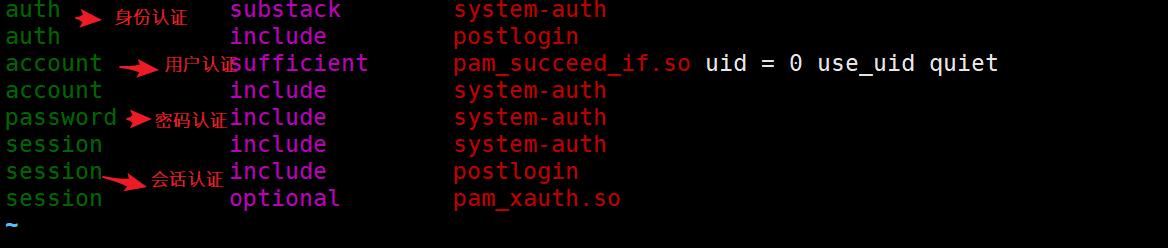

- 第一步:开启用户身份认证,将auth前的#号去除。

![]()

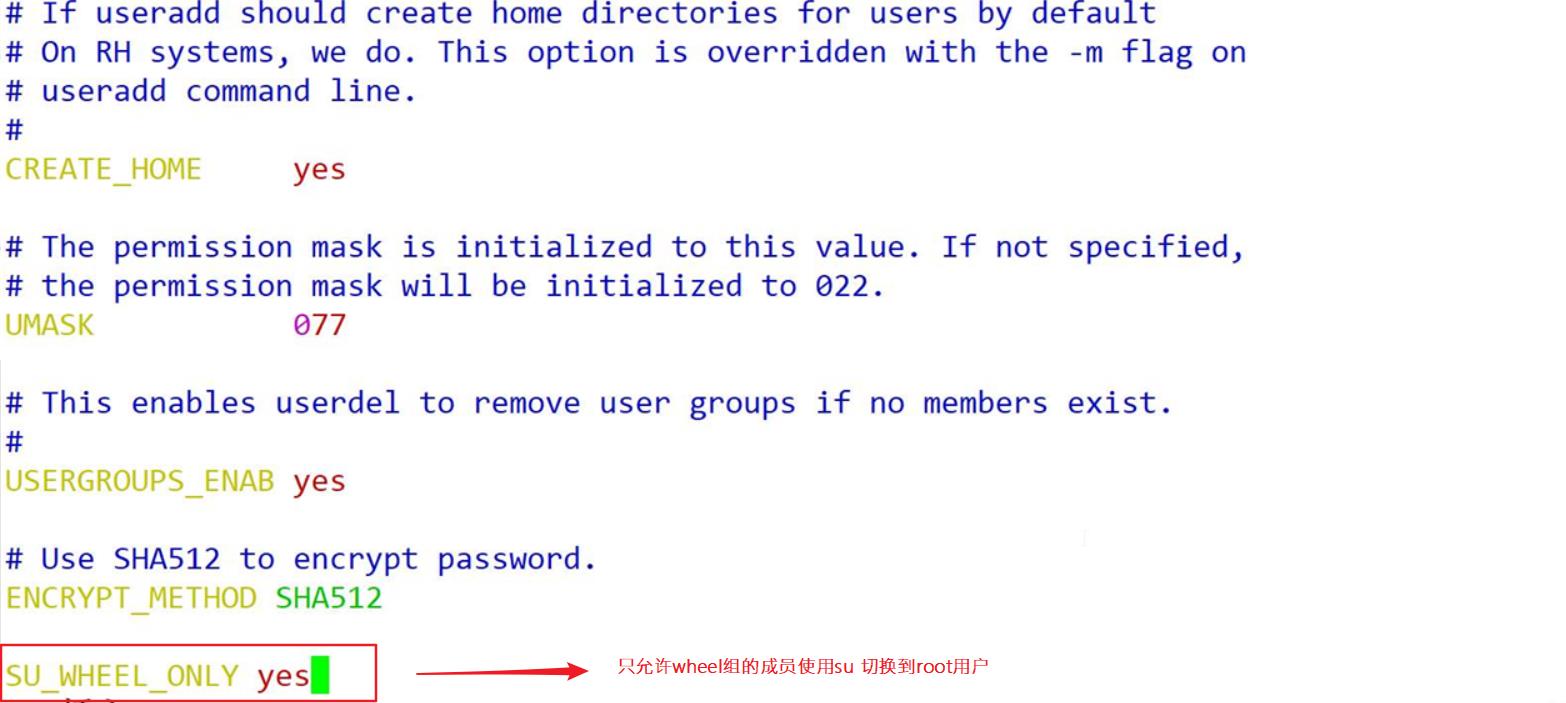

- 第二步:修改 /etc/login.defs 中添加以下语句 SU_WHEEL_ONLY yes

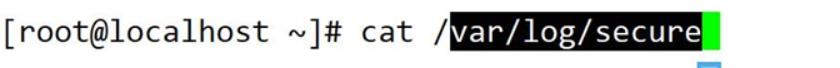

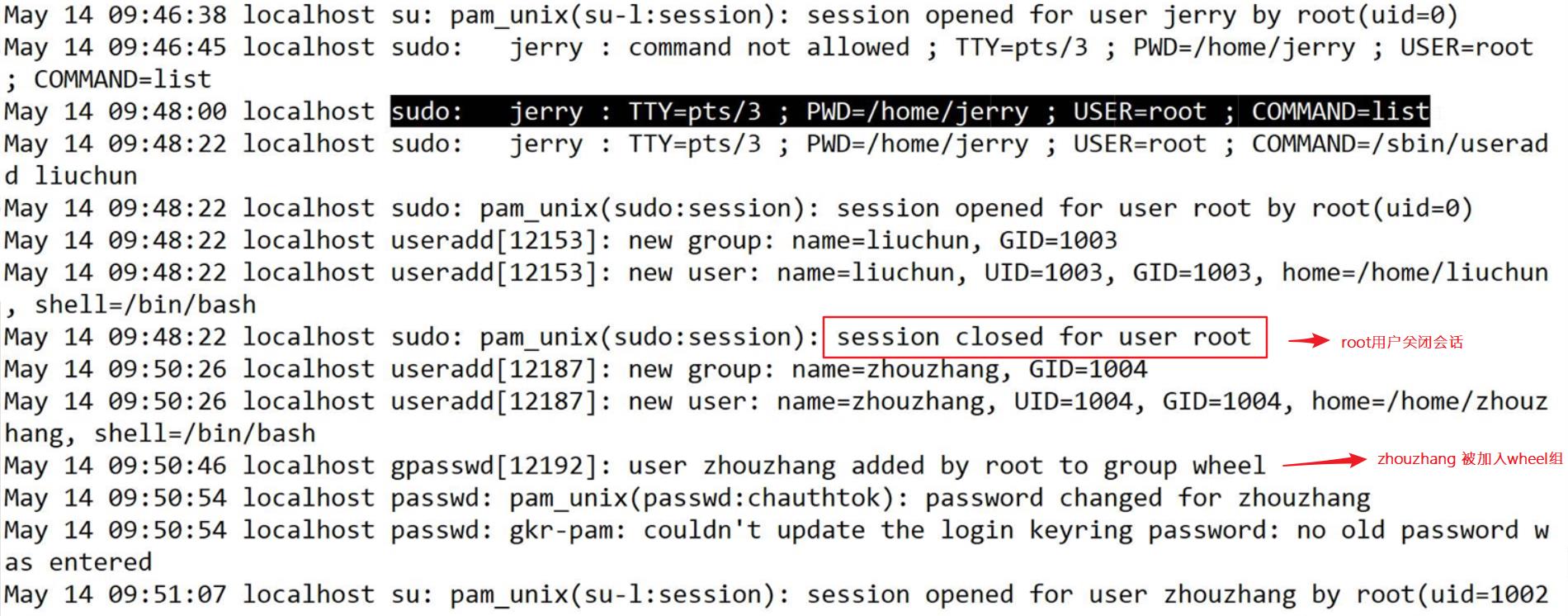

- 查看操作记录

- secure文件---此文件记录用户的一些组、用户、会话等操作。

4.4.解析PAM安全认证流程

控制类型也称做Control Flags,用于PAM验证类型的返回结果。

(1).required验证失败时仍然继续,但返回Fail

(2).requisite验证失败则立即结束整个验证过程,返回Fail

(3).sufficient验证成功则立即返回,不再继续,否则忽略结果并继续

(4).optional不用于验证,只显示信息(通常用于session类型)

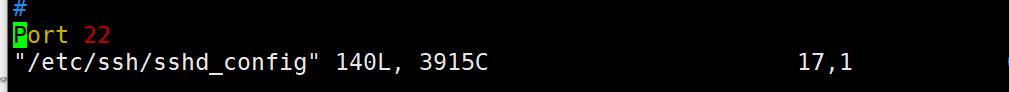

五.sshd 的操作

5.1.修改端口

vim /etc/ssh/sshd_config

5.2.重启sshd服务

systemctl restart sshd

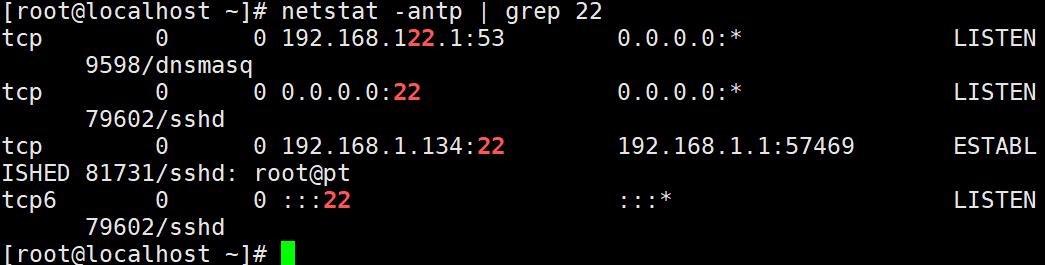

5,3.查看

netstat -antp | grep 端口号

六、开关机安全控制

6.1.调整Bios引导设置

●将第一引导设备设为当前系统所在硬盘

●禁止从其他设备(光盘、U盘、网络)引导系统

●将安全级别设为setup,并设置管理员密码

6.2.GRUB限制

●使用grub2-mkpasswd-pbkdf2生成密钥

●修改/etc/grub.d/00_header文件中,添加密码记录

●生成新的grub.cfg配置文件

6.3.GRUB限制具体操作步骤

- 设置密码:grub2-setpassword

- 使用grub2-mkpasswd-pbkdf2

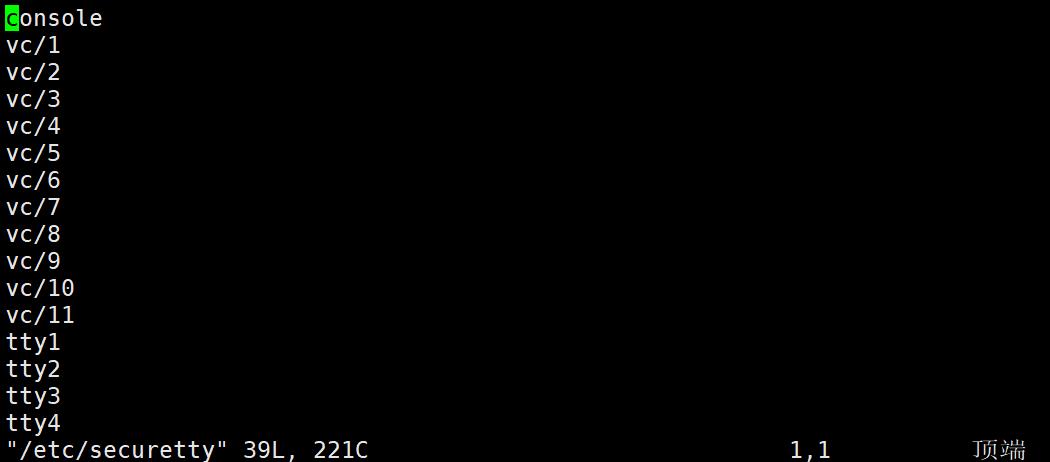

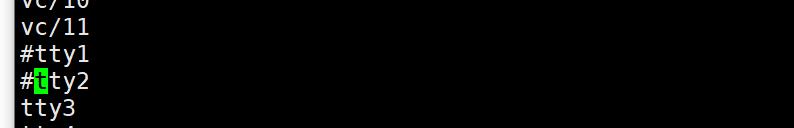

七、终端登录安全控制

7.1.禁止tyy1和tyy2 终端不能登录

最终在tty1 和ttyy2 前面加上#,如图

7.2禁止普通用户登录,并提示”正在维护“

设置提示echo “正在维护” > /etc/nologin

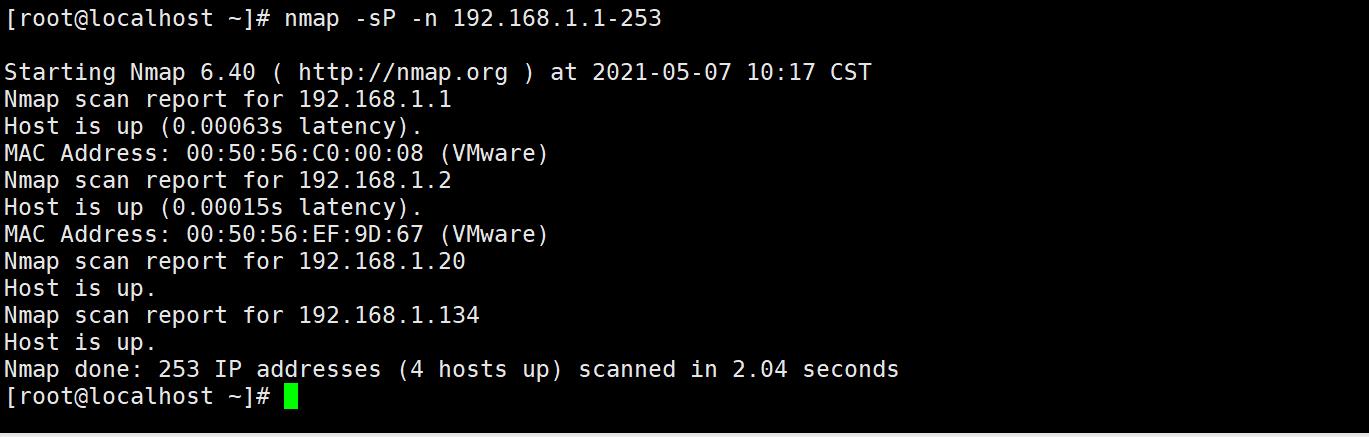

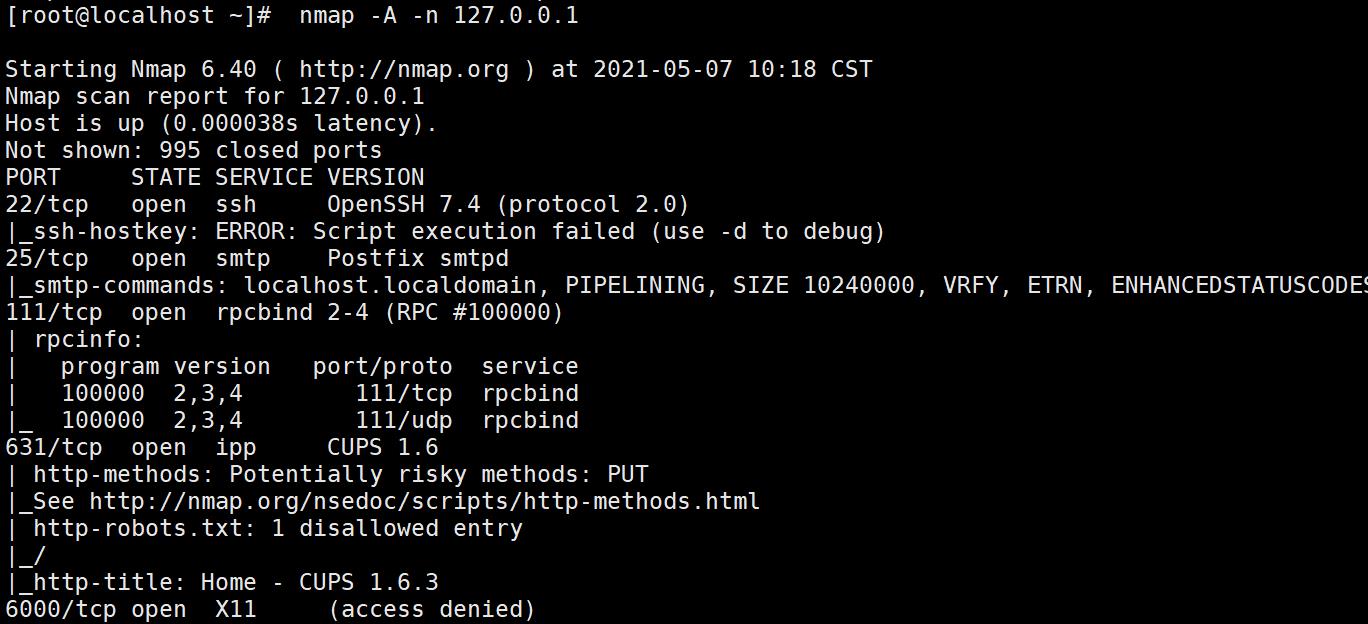

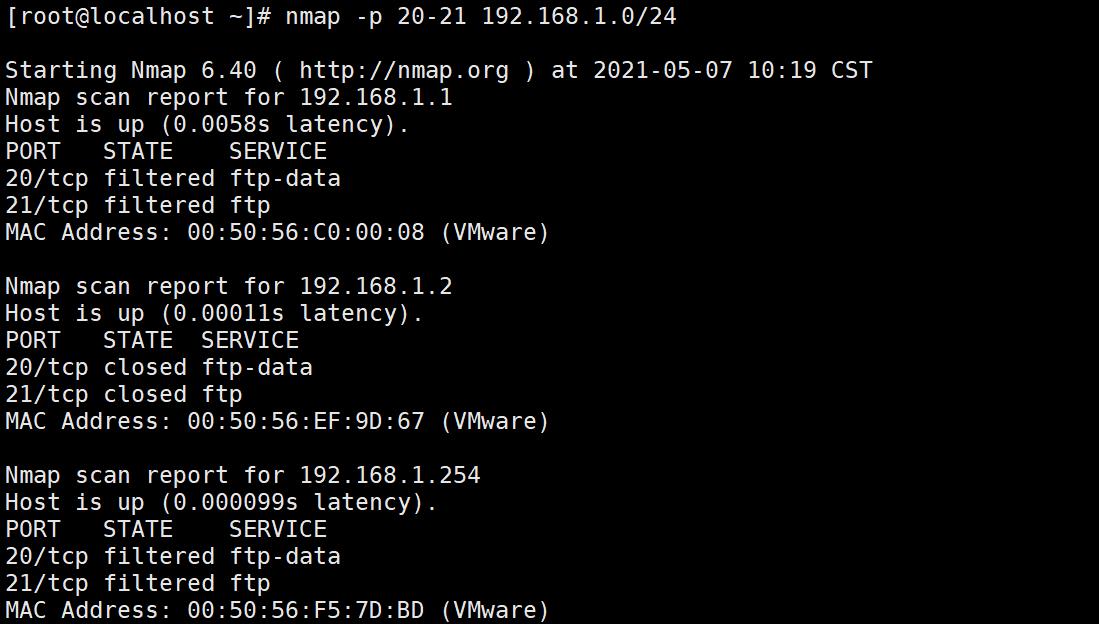

八.端口扫描

使用NMAP工具进行扫描。

8.1.具体命令及参数解析

-sU 为UDP端口 -sP ping端口 -P0 直接扫描端口,不进行ping操作 -n 加速扫描

举列:nmap -sP -n 192.168.1.1-253

nmap -A -n 127.0.0.1

-A 扫描出系统所有的端口、系统版本、内核版本等很详细

(1)-sS 不执行完整的三次握手过程,执行两次。

(2)-sT 完整的三次握手

(3)-sF 完整的四次挥手

根据端口扫描 -p 端口

nmap -p 20-21 192.168.245.0/24

九、拓展知识点

禁止Ctrl+ALt+Del 快捷键

rm -rf /usr/lib/systemd/system/ctrl-alt-del.target

![]()

以上是关于linux(十八) 探索系统安全及应用分析的主要内容,如果未能解决你的问题,请参考以下文章