软考(软件设计师)考点总结 -- 信息安全分析与设计

Posted 龙源lll

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了软考(软件设计师)考点总结 -- 信息安全分析与设计相关的知识,希望对你有一定的参考价值。

信息安全

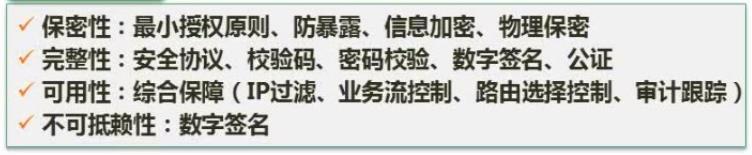

信息系统安全属性:

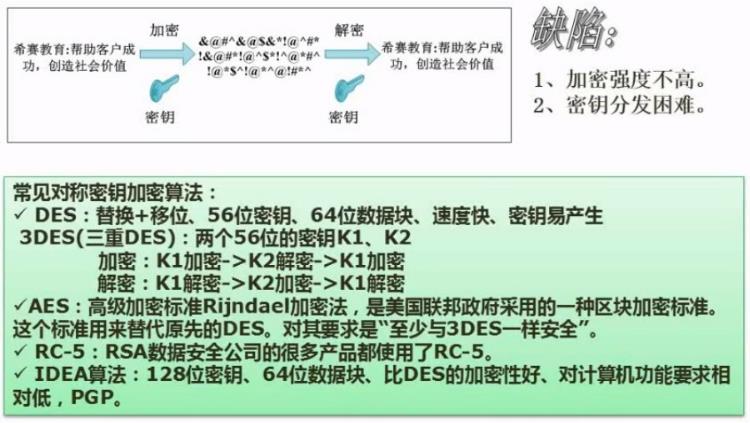

对称加密技术: (共享密钥加密算法)

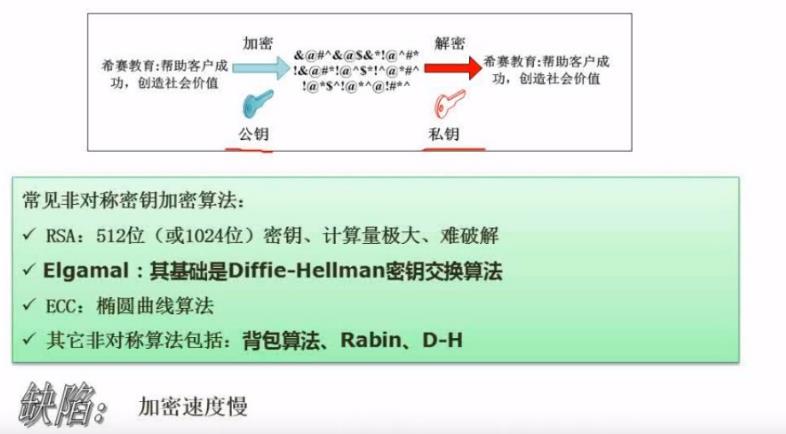

非对称加密技术: 公开密钥加密算法,主要具有数字签名和验签的功能,计算量大效率低,不适合长数据

对称的加密算法适合加密大信息量的内容,非对称加密算法适合加密小信息量的内容安全性高,使得对称密钥可以只有传输对方才能收到。

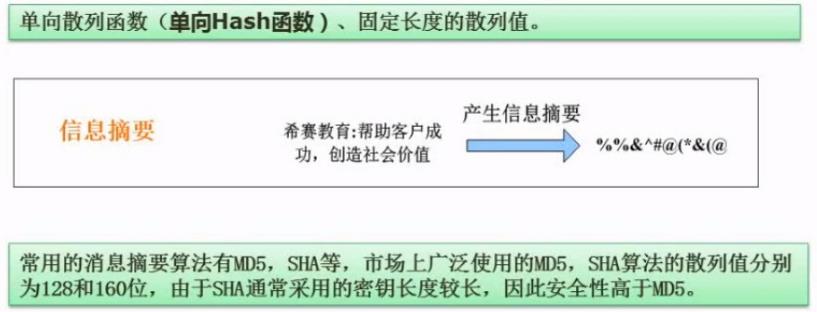

信息摘要:

信息摘要算法只能用来生成消息摘要,无法进行数字签名,不能加密数据,包括:MD5(128位) 、SHA等

目的: 防止信息篡改,摘要保留了原始信息的一部分内容,不能还原。

报文摘要是指单向哈希算法将任意长度的输入报文经计算得出固定位得输出。报文摘要保证数据完整性。传输得数据一旦被修改,计算得摘要将不同,只要对比两次摘要,就可以确定报文有没有被修改过。

公钥与私钥:

每个人都有自己的公私钥,用公钥加密,需要用对应的私钥解密。比如:甲要给乙发送信息,需要用乙的公钥加密。一般对称和非对称结合使用,用对称技术传输大的文件,用非对称解决对称密钥分发的安全性问题。

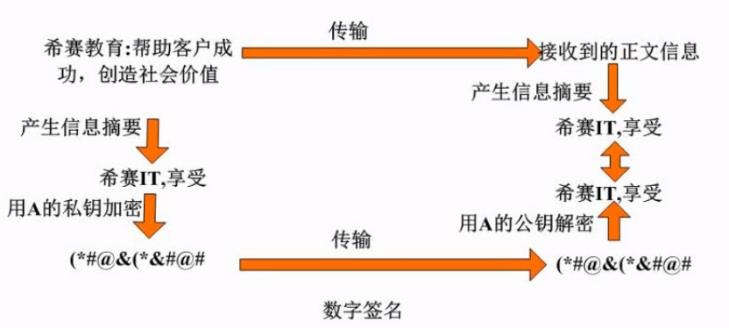

数字签名(digital signature):

非对称加密算法的典型应用:数据源发送放使用自己的私钥对数据校验和其它数据内容有关的变量进行加密处理,完成对数据的合法签名,数据接收方则利用对方的公钥来解读收到的数字签名,并将解读结果用于数据完整性的检验,已确认数字签名的合法性。

功能: 保证信息传输的完整性,发送者的身份认证、防止交易中抵赖发生。

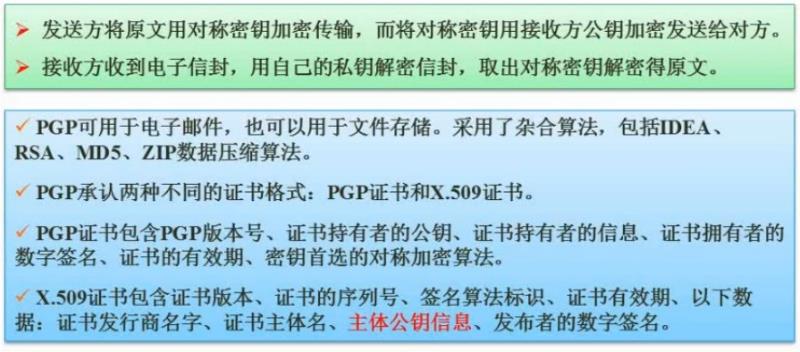

数字信封与PGP:

数字证书:

由权威机构–CA证书授权中心发行的,能提供在Internet上进行身份验证的一种权威性电子文档,人们可以在因特网交往中用它来证明自己的身份和识别对方的身份。

数字证书包含版本号、序列号、签名算法标识符、签发人姓名,用户获取网站的数字证书后通过CA的公钥验证CA签名,从而确认数字签名的有效性,然后验证网站的真伪。

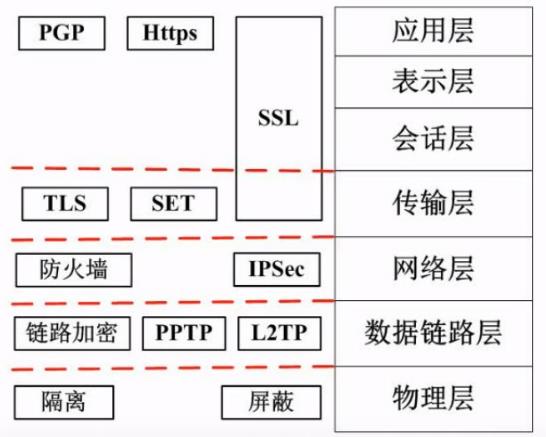

网络安全

各个网络层次的安全保障:

安全措施:

物理安全措施:设备安全

网络安全措施:入侵检测、流量控制

系统安全措施:漏洞发现、补丁管理

应用安全措施:数据库安全

入侵检测技术: 专家系统、模型检测、简单匹配

PGP: 用于信息加密、验证的应用程序,可用于加密电子邮件内容。

HTTPS安全超文本传输协议 : 它是一个安全通信通道,基于HTTP开发,用于在客户计算机和服务器之间交换信息。HTTPS采用安全套接字层(SSL)进行信息交换。

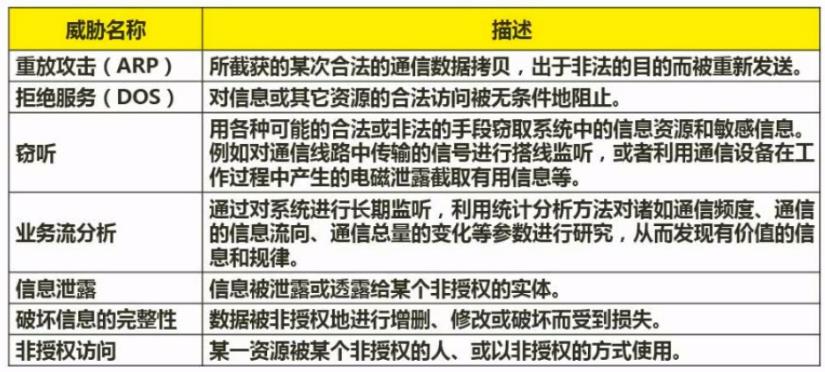

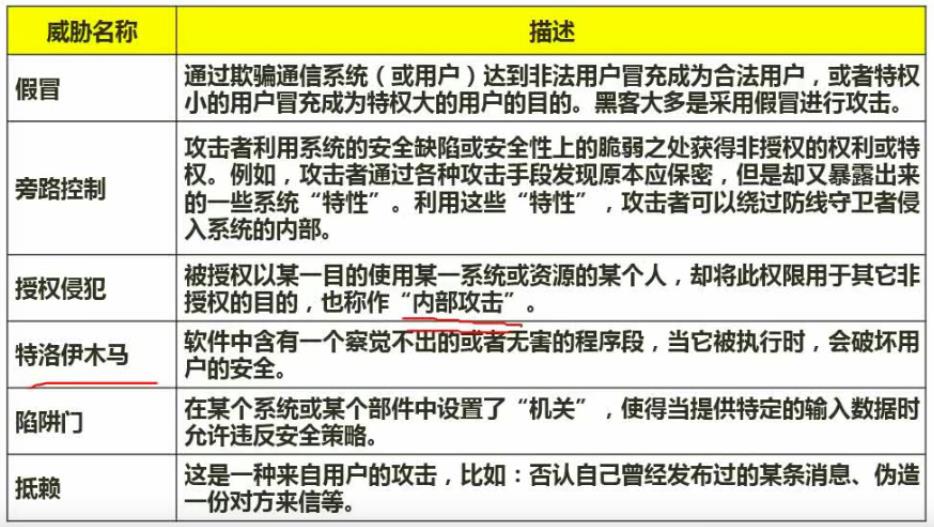

网络威胁与攻击:

主动攻击(通过一系列方法,主动向被攻击对象实施破坏的攻击方式): 例如重放攻击、IP地址欺骗、拒绝服务攻击、分布式拒绝服务( DDos )、信息篡改、资源使用等。

被动攻击: 流量分析、系统干涉

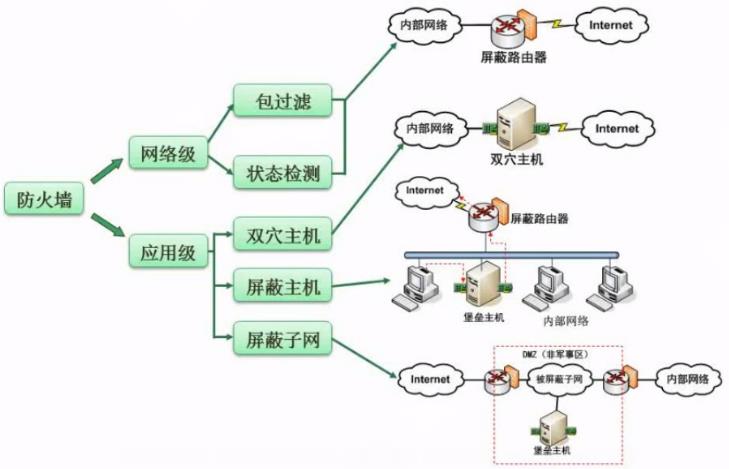

防火墙技术:

防火墙是一种放置在网络边界上,用于保护内部网络安全的网络设备,主要由服务访问规则、验证工具、包过滤、应用网关4部分组成。通过对流经数据流进行分析和检查,可实现对数据包的过滤、保存用户访问网络记录和服务器代理功能。

防火墙的性能及特点由一下两方面决定:

工作层次:决定防火墙效率及安全的主要因素。一般来所,工作层次越低,则工作效率越高,安全性越高。

采用的机制:采用代理机制,防火墙具有内部信息隐藏的特点,相对而言,安全性越高,效率低。采用过滤机制,则效率高,安全性降低(对应用与用户是透明的)。屏蔽子网是防止内部攻击的防火墙,是安全性最高的。

通过防火墙将网络划分为三个区域:内网、DMZ区域、外网,DMZ中放给用户提供服务的服务器。

病毒防护

木马程序: 木马(Trojan) , 是指通过特定的程序(木马程序)来控制另一 台计算机。 木马程序一般分为服务端(Server)和客户端(Client),服务端是攻击者传到目标机器上的部分,用来监听等待客户端连接过来。客户端用来控制目标机器,放在攻击者的机器上。木马常被伪装成工具程序或游戏,当你连接到互联网时,这个程序就会通知黑客用户的P地址及被预先设定的端口。黑客收到这些资料后,再利用潜伏其中的程序就可以任意修改用户的计算机设定、复制任何文件、窥视用户整个磁盘资料等,从而达到控制用户计算机的目的。

常见的木马程序:

国外:Back Office、NetBus

国内:Netspy、YAI、SubSeven、冰河、“场外女生”、灰鸽子等。

Sniffer: 中文可以翻译为嗅探器, 是一 种基于被动侦听原理的网络分析软件。使用这种软件,可以监视网络的状态、数据流动情况以及网络上传输的信息。其不属于木马程序。

病毒(Virus): 编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响 计算机使用并且能够自我复制的一组计算机指令或者程序代码。包括:系统病毒、蠕虫病毒、脚本病毒、宏病毒、病毒种植者程序、破坏性程序病毒等。

病毒的特性: 繁殖性、破坏性、传染性、潜伏性、隐蔽性、可触发性。

蠕虫病毒: 利用网络进行复制和传播,传染途径是通过网络、移动存储设备和电子邮件。常见的蠕虫病毒有:红色代码、爱虫病毒、熊猫烧香、Nimda病毒、爱丽兹病毒、震网病毒等

软考历年真题及B站相关视频课件:

链接:https://pan.baidu.com/s/1e4d1-HGOzcEVHSK8Q0j_xA

提取码:acij

以上是关于软考(软件设计师)考点总结 -- 信息安全分析与设计的主要内容,如果未能解决你的问题,请参考以下文章