BUUCTF-Misc

Posted ying-hack

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUUCTF-Misc相关的知识,希望对你有一定的参考价值。

金三胖

将图片扔到Stegsolve里面分析每帧,就可以得到flagflag{he11ohongke}

二维码

将图片扔到binwalk发现有个pk开头的文件,是个压缩包。所以进行分离,得到一个加密的压缩包。提示有4位密码,直接爆破。密码是7639,flag是flag{vjpw_wnoei}

N中方法解决

直接base64转图片

flag{dca57f966e4e4e31fd5b15417da63269}

或者用img标签包住在浏览器中打开

大白

直接上脚本爆破宽高

import os

import binascii

import struct

misc = open("dabai.png","rb").read()

for i in range(1024):

data = misc[12:20] +struct.pack('>i',i)+ misc[24:29]

crc32 = binascii.crc32(data) & 0xffffffff

if crc32 == 0x6d7c7135:

print(i)

print("hex:"+hex(i)) #转为16进制

修改宽高然后得到flagflag{He1l0_d4_ba1}

你竟然赶我走

直接放在binwalk里面看到flagflag{stego_is_s0_bor1ing}

基础破解

提示是4位数数字加密,直接破解,发现flag的base64加密,直接base64解密得到flag`flag{70354300a5100ba78068805661b93a5c}

乌镇峰会种图

notpadd++打开最后有flag

`flag{97314e7864a8f62627b26f3f998c37f1}``

文件中的秘密

直接notpadd++打开发现有flagflag{870c5a72806115cb5439345d8b014396}

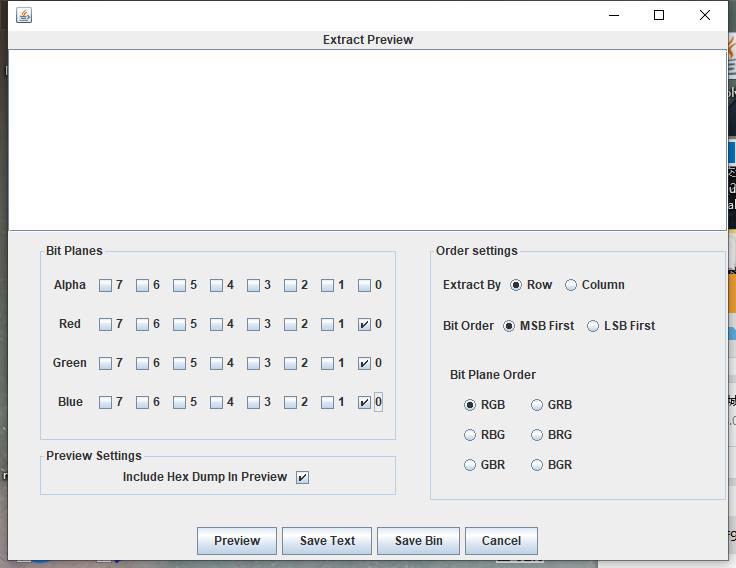

LSB

放到Stegsolve里面在LSB里面选中

保存二进制文件发现是个二维码扫描得到flag

保存二进制文件发现是个二维码扫描得到flagflag{1sb_i4_s0_Ea4y}

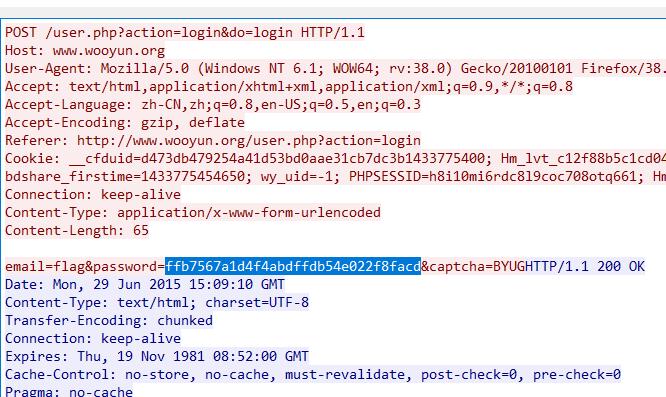

wireshark

打开流量包发现

提示是flag是登录密码直接追踪tcp流发现密码

提示是flag是登录密码直接追踪tcp流发现密码

flag{ffb7567a1d4f4abdffdb54e022f8facd}

伪加密

直接Winhex将伪加密位09改为00然后7zip打开flag{Adm1N-B2G-kU-SZIP}

以上是关于BUUCTF-Misc的主要内容,如果未能解决你的问题,请参考以下文章