KVM虚拟化平台部署+详细的前言理论

Posted TaKe___Easy

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了KVM虚拟化平台部署+详细的前言理论相关的知识,希望对你有一定的参考价值。

KVM

一、前言理论概述

1.1 虚拟化技术前言理论概述

- 因为早期美国环境保护EPA报告中曾经统计过一组统计数据:EPA研究服务器和数据中心得能源效率时发现,实际上服务器只有5%得时间是在工作的,其他时间一直处于休眠状态。然而软件资源又是没有硬件资源性能高(稳定和效率)的(相同功能),所以出现了虚拟化技术

- 虚拟化技术

- 通过虚拟化技术将一台计算机虚拟成多台逻辑计算机,在一台计算机上同时运行多个逻辑计算机,

同时每个逻辑计算机可运行不同的操作系统,应用程序都可以在相互独立的空间内运行而互相不影响,

从而提高计算机的工作效率

- 通过虚拟化技术将一台计算机虚拟成多台逻辑计算机,在一台计算机上同时运行多个逻辑计算机,

- 虚拟化技术功能

- 1.在一个操作系统中(win10)模拟多个操作系统(centos、win10、suse),同时每个操作系统可以跑不同的服务(nginx+tomcat),从而实现一台宿主机搭建一个集群(从整体)

- 2.通过软件/应用程序的方式,来实现物理硬件的功能。

- 虚拟化技术发展

- 1961年,IBM709机器实现了分时系统,将CPU占用切分为多个极短的时间片(1/100sec)每一个时间片执行不同的工作,通过对这些时间片进行轮询从而将一个CPU伪装成多个CPU

- 1972年, IBM正式将system370机的分时系统命名为虚拟机

- 1990年, IBM推出的system390机支持逻辑分区(将一个CPU分为多份,相互独立,也就是逻辑分割)

- Xen:2003年问世,是一个外部的hypervisor/VMM程序(虚拟机管理程序),能够控制宿主机并给多个客户机分配资源(Xen 支持的虚拟化技术:全虚拟化,半虚拟化)

- KVM:2007年问世,现已内置在kernel内核中的(KVM:支持的虚拟化技术:全虚拟化)

- 虚拟化类型

- 1.全虚拟化:将物理硬件资源全部通过软件的方式抽象化,最后进行调用

- 使用方法:使用hypervisor(VMM)软件,其原理是在底层硬件和服务器之间建立一个抽象层,而基于核心的虚拟机是面向Linux系统的开源产品hypervisor(VMM)可以捕捉CPU的指令,为指令访问硬件控制器和外设充当中介。

- 2.半虚拟化:需要修改操作系统

- 3.直通:直接使用物理硬件资源(需要支持,暂时还不完善)

- 1.全虚拟化:将物理硬件资源全部通过软件的方式抽象化,最后进行调用

- 虚拟化技术特性(优劣势)

| 优势 | 劣势 |

|---|---|

| 集中化管理(远程管理、维护) | 前期高额费用(初期的硬件支持) |

| 提高硬件利用率(物理资源利用率低。例如:峰值,虚拟化解决了“空闲”容量) | 降低硬件利用率(特定场景,例如:极度吃资源的应用不一定适合虚拟化) |

| 动态调整机器/资源配置(虚拟化把系统的应用程序和服务硬件分离从而提高了灵活性) | 更大的错误影响面(本地物理机宕机会导致虚拟机均不可用,同时可能导致虚拟机中文件全部损坏) |

| 高可靠(可部署额外的功能和方案,可提高透明负载均衡、迁移、恢复复制等应用环境) | 实施配置复杂、管理复杂(管理人员运维、排障困难) |

| 一定的限制性(虚拟化技术涉及各种限制,必须与支持/兼容虚拟化的服务器、应用程序及供应商结合使用) | |

| 安全性(虚拟化技术自身的安全隐患) |

1.2 虚拟化技术(VMwareWorkstation)

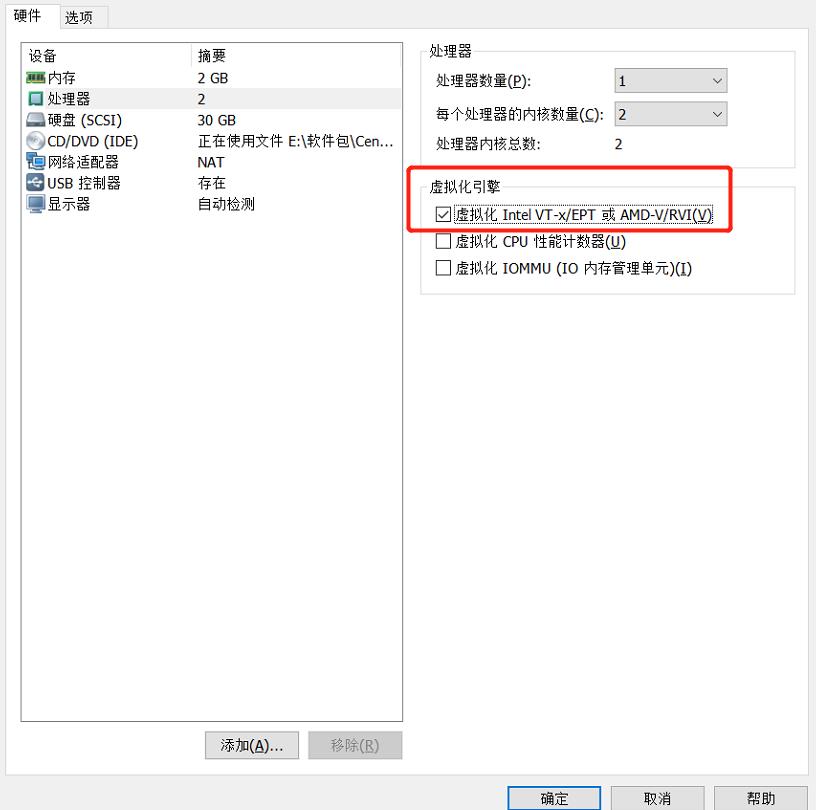

- workstation支持intel公司和AMD公司的虚拟化技术

- 硬件辅助虚拟化技术Intel-VT-x、AMD-V

- Intel VT-x技术主要包含:CPU、内存和I/O三方面的虚拟化技术,同时提供优化处理(早期为弥补X86架构虚拟化的缺陷)

- AMD-V:是对x86处理器系统架构的一组硬件扩展和硬件辅助虚拟化技术,可以简化纯软件的虚拟化解决方案

- 改进VMM(虚拟机监视器)的设计,更充分地利用硬件资源,提高服务器和数据中心的虚拟化效率

- VMM是一个系统软件,可以维护多个高效、隔离的程序环境(虚拟机),同时可以管理计算机系统的真实资源、为虚拟机提供接口

- VMM功能

- 1.对物理资源进行逻辑分割(转化为虚拟资源)

- 2.是宿主机和应用程序或者虚拟机的中介

1.3 虚拟化技术(KVM)

1.3.1 前言概述

- KVM(Kernel-based Vritual Machine) 是虚拟化技术的其中一种,是基于内核的虚拟机

- KVM 是基于虚拟化扩展的X86硬件的开源Linux原生的全虚拟化方案(要求cpu支持Intel-VT-x或AMD-V)

- KVM内嵌于内核模块中,模拟处理器和内存以支持虚拟机运行

- 虚拟机被实现为常规的 Linux 进程,由标准 Linux 调度程序进行调度;

- 虚拟机的每个虚拟 CPU 被实现为一个常规的 Linux 进程。这使得 KMV 能够使用 Linux 内核的已有功能,但KVM本身不执行任何模拟。需要客户空间程序(虚拟机)通过/dev/kvm(此虚拟设备需要开起硬件辅助虚拟化才能看到)接口设置一个客户机虚拟服务器的地址空间,并且由Qemu模拟I/O(ioctl)进行调度资源和维护管理

- Libvirt

- KVM的管理工具,除了可以管理KVM这类VMM,还可以管理Xen,VirtualBox,甚至OpenStack底层

- Libvirt包含3个组件:后台daemon程序libvirtd、API库、命令行工具virsh

1.3.2 KVM架构模式

- KVM 虚拟化架构有三种模式

- 1.客户模式(guestOS):VM中的OS为GuestOS。客户机在操作系统中运行的模式,客户机分为内核模式和用户模式。

- 2.用户模式:为用户提供虚拟机管理的用户空间工具以及代表用户执行I/O,Qemu工作在此模式下(Qemu的主要功能)

- 3.linux内核模式:模拟CPU、内存,实现客户模式切换,处理从客户模式的推出,KVM即运行在此模式下

1.3.3 KVM原理

- 1.Guest:客户机系统,包括CPU(vCPU)、内存、驱动(Console、网卡、I/O 设备驱动等),被KVM 置于一种受限制的CPU 模式下运行。

- 2.KVM:内核模块模拟处理器和内存以支持虚拟机运行

- 3.Qemu:主要处理I/O以及为客户提供一个用户空间/dev/kvm。

- libvirt工具来进行虚拟机管理。

- ioctl:专用于设备输入输出操作的系统调用。

- libvirt:KVM管理工具

- 以上构成一个完整的虚拟化平台

- 简单理解:

- KVM驱动提供处理器、内存的虚拟化,以及客户机I/O的拦截(拦截敏感指令),guest的I/O被拦截后,交由Qemu处理

- Qemu利用接口libkvm调用(ioctl)虚拟机设备接口/dev/kvm来分配资源、管理、维护虚拟机

1.3.4 KVM虚拟化技术核心功能(原理方面)

- QEMU(工作在用户层,控制libkvm工具(工具作用:控制内核中的KVM)来调用物理虚拟化资源(调用物理虚拟化资源的方式是ioctl,供给虚拟机)

- KVM(工作在内核层,虚拟化/抽象化物理硬件资源,供给Qemu组件调用)

1.3.5 KVM工作流程

- 用户模式的 Qemu 利用接口 libkvm 通过 ioctl 系统调用进入内核模式。 KVM驱动为虚拟机创建虚拟 CPU 和虚拟内存,然后执行 VMLAU·NCH 指令进入客户模式,装载 Guest OS 并运行。Guest OS 运行过程中如果发生异常,则暂停Guest OS的运行并在保存当前状态同时退出到内核模式来处理这些异常。

- 内核模式处理这些异常时如果不需要 I/O,则处理完成后重新进入客户模式。如果需要 I/O ,则进入到用户模式, 由 Qemu 来处理 I/O,处理完成后进入内核模式,再进入客户模式

1.3.6 KVM各核心组件功能

- QEMU功能:控制I/O虚拟化,调用硬件资源

- KVM功能:为虚拟机提供CPU、内存(硬件资源)的虚拟化

1.3.7 虚拟化前与虚拟化后的对比

- 虚拟化前

- ① 每台主机拥有一个操作系统

- ② 软硬件紧密结合

- ③ 在同一个主机上运行多个应用程序通常会产生冲突

- ④ 系统资源利用率低(例如:5%)

- ⑤ 硬件成本高昂并且不够灵活

- 虚拟化后

- ① 打破了操作系统和硬件的互相依赖

- ② 通过封装到虚拟机的技术,管理操作系统和应用程序为单一的个体

- ③ 强大的安全和故障隔离

- ④ 虚拟机时独立于硬件的,它们可以在任何硬件上运行

- 操作系统方面

- 软硬件结合方面

- 因为硬件和操作系统不兼容或者不支持,导致有些软、硬件功能无法正常使用(也是最难的问题)。这时我们可以使用虚拟化技术,因为软硬件之间是会通过虚拟化层驱动进行隔离(调配)的,只要虚拟化层可以识别软/硬件应用,就可以将软硬件结合使用

- 应用程序方面

- 在同一个主机上运行多个应用程序通常会产生冲突,例如:Apache和Nginx 定位相同(80端口),只能使用反向代理的方式进行分离,而同时如果在同一台机器使用这种方式,Apache和Nginx中重要的数据文件如果同时被泄露出去。所以我们可以通过虚拟化进行隔离服务

1.3.7 KVM网络的模式(两种)

- NAT( 默认设置)

- 数据包由 NAT 方式通过主机的接口进行传送,可以访问外网,但是无法从外部访问虚拟机网络

- 网桥

- 这种模式允许虚拟机像一台独立的主机一样拥有网络,外部的机器可以直接访问到虚拟机内部,但需要网卡支持(一般有线网卡都支持)

二、KVM虚拟化平台部署

2.1 开启虚拟化引擎

2.2 修改主机名关闭防火墙以及永久挂载镜像光盘

[root@localhost ~]# hostnamectl set-hostname kvm

[root@localhost ~]# su

[root@kvm ~]# systemctl stop firewalld.service

[root@kvm ~]# setenforce 0

[root@kvm ~]# systemctl disable firewalld.service

[root@kvm ~]# vim /etc/fstab

#

# /etc/fstab

# Created by anaconda on Thu May 6 21:55:59 2021

#

# Accessible filesystems, by reference, are maintained under '/dev/disk'

# See man pages fstab(5), findfs(8), mount(8) and/or blkid(8) for more info

#

UUID=0fb43f15-0bd0-4297-b86d-6902413b5773 / xfs defaults 0 0

UUID=a0011c7a-97c2-408a-affa-062bc3473b3d /boot xfs defaults 0 0

UUID=24836570-11f5-406d-9620-6df4d5c96c1e swap swap defaults 0 0

/dev/cdrom /mnt iso9660 defaults 0 0

[root@kvm ~]# mount -a

mount: /dev/sr0 写保护,将以只读方式挂载

[root@kvm ~]# df -hT

文件系统 类型 容量 已用 可用 已用% 挂载点

/dev/sda3 xfs 26G 3.6G 22G 14% /

devtmpfs devtmpfs 978M 0 978M 0% /dev

tmpfs tmpfs 993M 0 993M 0% /dev/shm

tmpfs tmpfs 993M 9.0M 984M 1% /run

tmpfs tmpfs 993M 0 993M 0% /sys/fs/cgroup

/dev/sda1 xfs 497M 151M 346M 31% /boot

tmpfs tmpfs 199M 0 199M 0% /run/user/0

tmpfs tmpfs 199M 12K 199M 1% /run/user/42

/dev/sr0 iso9660 4.3G 4.3G 0 100% /mnt

2.3 环境优化

- 设置DNS反向解析

[root@kvm ~]# vim /etc/ssh/sshd_config

115 UseDNS no 【取消注释并修改为no(设置为NO可以让客户端SSH连接服务器更快)】

- 制作本地yum仓库

[root@kvm ~]# cd /etc/yum.repos.d/

[root@kvm yum.repos.d]# ls

CentOS-Base.repo CentOS-CR.repo CentOS-Debuginfo.repo CentOS-fasttrack.repo CentOS-Media.repo CentOS-Sources.repo CentOS-Vault.repo

[root@kvm yum.repos.d]# mkdir bak

[root@kvm yum.repos.d]# mv *.repo bak

[root@kvm yum.repos.d]# ls

bak

[root@kvm yum.repos.d]# vim local.repo

[local]

name=kvm

baseurl=file:///mnt

gpgcheck=0

enabled=1

[root@kvm yum.repos.d]# yum clean all

[root@kvm yum.repos.d]# yum repolist

2.4 安装KVM

- 安装KVM基本组件

【针对最小化安装的系统镜像安装GNOME桌面环境,如果装了图形界面可以不需要装】

[root@kvm yum.repos.d]# yum groupinstall -y "GNOME Desktop"

[root@kvm yum.repos.d]# yum -y install qemu-kvm-tools.x86_64 virt-install qemu-img bridge-utils libvirt virt-manager

【qemu-kvm :KVM 模块】

【qemu-kvm-tools :KVM 调试工具,可不安装】

【virt-install :构建虚拟机的命令行工具】

【qemu-img :qemu组件,创建磁盘、启动虚拟机等】

【bridge-utils :网络支持工具】

【libvirt :虚拟机管理工具】

【virt-manager :图形界面管理虚拟机】

- 检测CPU是否支持虚拟化

【看到有VMX即支持虚拟化】

[root@kvm yum.repos.d]# cat /proc/cpuinfo | grep vmx

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush mmx fxsr sse sse2 ss ht syscall nx pdpe1gb rdtscp lm constant_tsc arch_perfmon nopl xtopology tsc_reliable nonstop_tsc eagerfpu pni pclmulqdq vmx ssse3 fma cx16 pcid sse4_1 sse4_2 x2apic movbe popcnt tsc_deadline_timer aes xsave avx f16c rdrand hypervisor lahf_lm abm 3dnowprefetch tpr_shadow vnmi ept vpid fsgsbase tsc_adjust bmi1 avx2 smep bmi2 invpcid mpx rdseed adx smap clflushopt xsaveopt xsavec arat

flags : fpu vme de pse tsc msr pae mce cx8 apic sep mtrr pge mca cmov pat pse36 clflush mmx fxsr sse sse2 ss ht syscall nx pdpe1gb rdtscp lm constant_tsc arch_perfmon nopl xtopology tsc_reliable nonstop_tsc eagerfpu pni pclmulqdq vmx ssse3 fma cx16 pcid sse4_1 sse4_2 x2apic movbe popcnt tsc_deadline_timer aes xsave avx f16c rdrand hypervisor lahf_lm abm 3dnowprefetch tpr_shadow vnmi ept vpid fsgsbase tsc_adjust bmi1 avx2 smep bmi2 invpcid mpx rdseed adx smap clflushopt xsaveopt xsavec arat

- 查看KVM模块是否已安装

[root@kvm yum.repos.d]# lsmod | grep kvm 【Lsmod:显示已载入的系统模块】

kvm_intel 170086 0

kvm 566340 1 kvm_intel

irqbypass 13503 1 kvm

- 设置开启启动界面的显示模式

[root@kvm yum.repos.d]# ln -sf /lib/systemd/system/graphical.target /etc/systemd/system/default.target

2.5 设置KVM网络

- NAT: 默认设置,数据包由 NAT 方式通过主机的接口进行传送,可以访问外网,但是无法从外部访问虚拟机网络

- 网桥:这种模式允许虚拟机像一台独立的主机一样拥有网络,外部的机器可以直接访问到虚拟机内部,但需要网卡支持(一般有线网卡都支持)

- 这里使用Bridge网桥模式进行部署

[root@kvm yum.repos.d]# vim /etc/sysconfig/network-scripts/ifcfg-ens33

#IPADDR=192.168.131.10 【注释原先IP地址】

#NETMASK=255.255.255.0 【注释原先子网掩码】

#GATEWAY=192.168.131.2 【注释原先网关】

#DNS1=192.168.131.2 【注释原先DNS】

BRIDGE=br0 【设置为网桥模式,关联br0网卡】

- 创建、编辑桥接网卡

[root@kvm ~]# vim /etc/sysconfig/network-scripts/ifcfg-br0

TYPE=Bridge

BOOTPROTO=static

DEFROUTE=yes

PEERDNS=yes

PEERROUTES=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=yes

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_PEERDNS=yes

IPV6_PEERROUTES=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=br0

DEVICE=br0

ONBOOT=yes

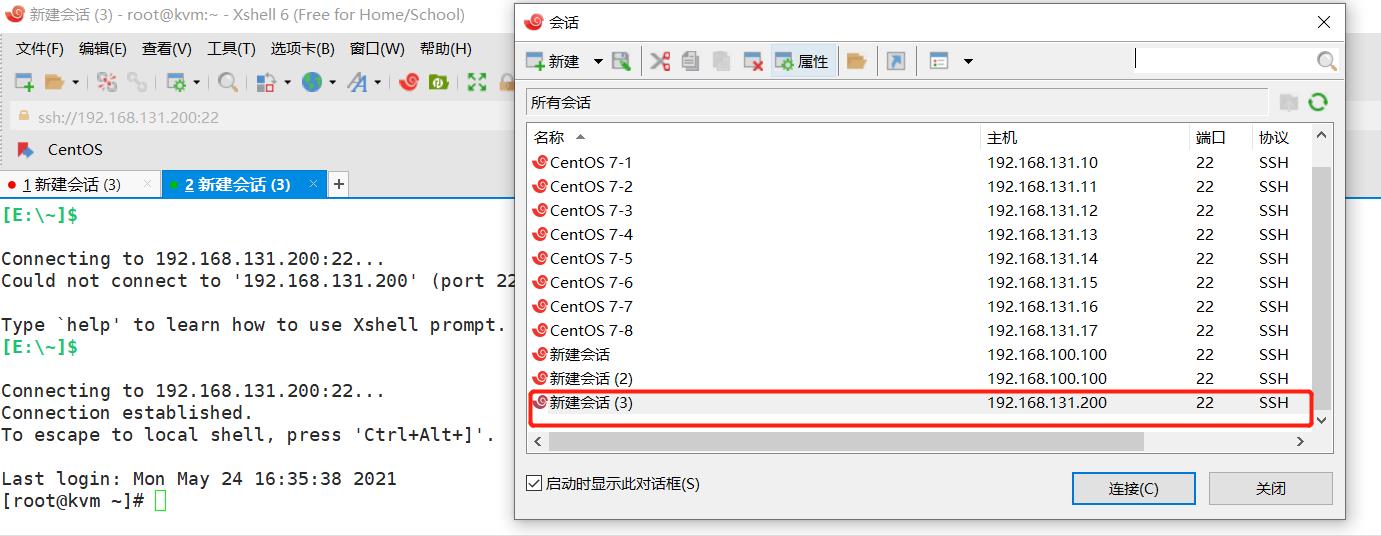

IPADDR=192.168.131.200

NETMASK=255.255.255.0

GATEWAY=192.168.131.2

[root@kvm yum.repos.d]# systemctl restart network 【重启网卡,因为esn33IP注释了,所以这时Xshell也断开】

[root@kvm ~]# ifconfig

br0: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

inet 192.168.131.200 netmask 255.255.255.0 broadcast 192.168.131.255

inet6 fe80::3e8a:5ed5:d2e5:855c prefixlen 64 scopeid 0x20<link>

ether 00:0c:29:49:74:c2 txqueuelen 1000 (Ethernet)

RX packets 135 bytes 12961 (12.6 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 134 bytes 18041 (17.6 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

ens33: flags=4163<UP,BROADCAST,RUNNING,MULTICAST> mtu 1500

ether 00:0c:29:49:74:c2 txqueuelen 1000 (Ethernet)

RX packets 2927 bytes 235755 (230.2 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 2183 bytes 344622 (336.5 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

lo: flags=73<UP,LOOPBACK,RUNNING> mtu 65536

inet 127.0.0.1 netmask 255.0.0.0

inet6 ::1 prefixlen 128 scopeid 0x10<host>

loop txqueuelen 1 (Local Loopback)

RX packets 76 bytes 6508 (6.3 KiB)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 76 bytes 6508 (6.3 KiB)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

virbr0: flags=4099<UP,BROADCAST,MULTICAST> mtu 1500

inet 192.168.122.1 netmask 255.255.255.0 broadcast 192.168.122.255

ether 52:54:00:34:1e:2d txqueuelen 1000 (Ethernet)

RX packets 0 bytes 0 (0.0 B)

RX errors 0 dropped 0 overruns 0 frame 0

TX packets 0 bytes 0 (0.0 B)

TX errors 0 dropped 0 overruns 0 carrier 0 collisions 0

- 为了操作方便可以在Xshell上面新建个连接

2.6 KVM部署与管理

2.6.1 创建KVM存储和镜像数据的目录并上传Centos7镜像

[root@kvm ~]# mkdir -p /data_kvm/iso 【镜像目录】

[root@kvm ~]# mkdir -p /data_kvm/store 【存储目录】

[root@kvm ~]# mkdir -p /qz

[root@kvm ~]# mount.cifs //192.168.1.50/linux软件包 /qz/

Password for root@//192.168.1.50/linux软件包:

[root@kvm ~]# cp -p /qz/CentOS-7-x86_64-DVD-1708.iso /data_kvm/iso/ 【将镜像文件复制到镜像目录(过程较长)】

- 查看镜像

[root@kvm ~]# ll /data_kvm/iso/

总用量 4415488

-rwxr-xr-x. 1 root root 4521459712 10月 29 2017 CentOS-7-x86_64-DVD-1708.iso

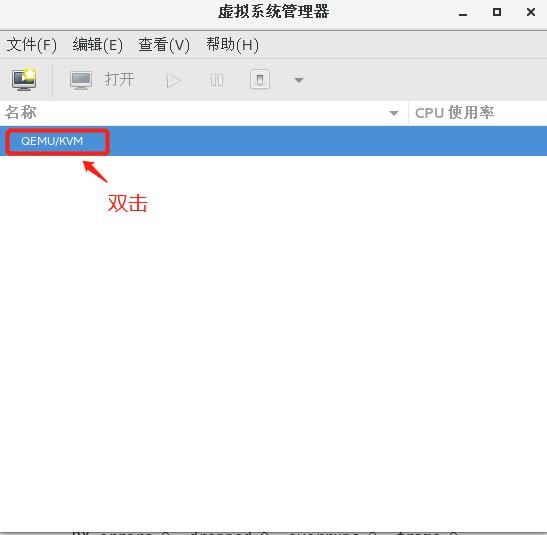

2.6.2 使用虚拟系统管理器管理虚拟机

- 创建思路

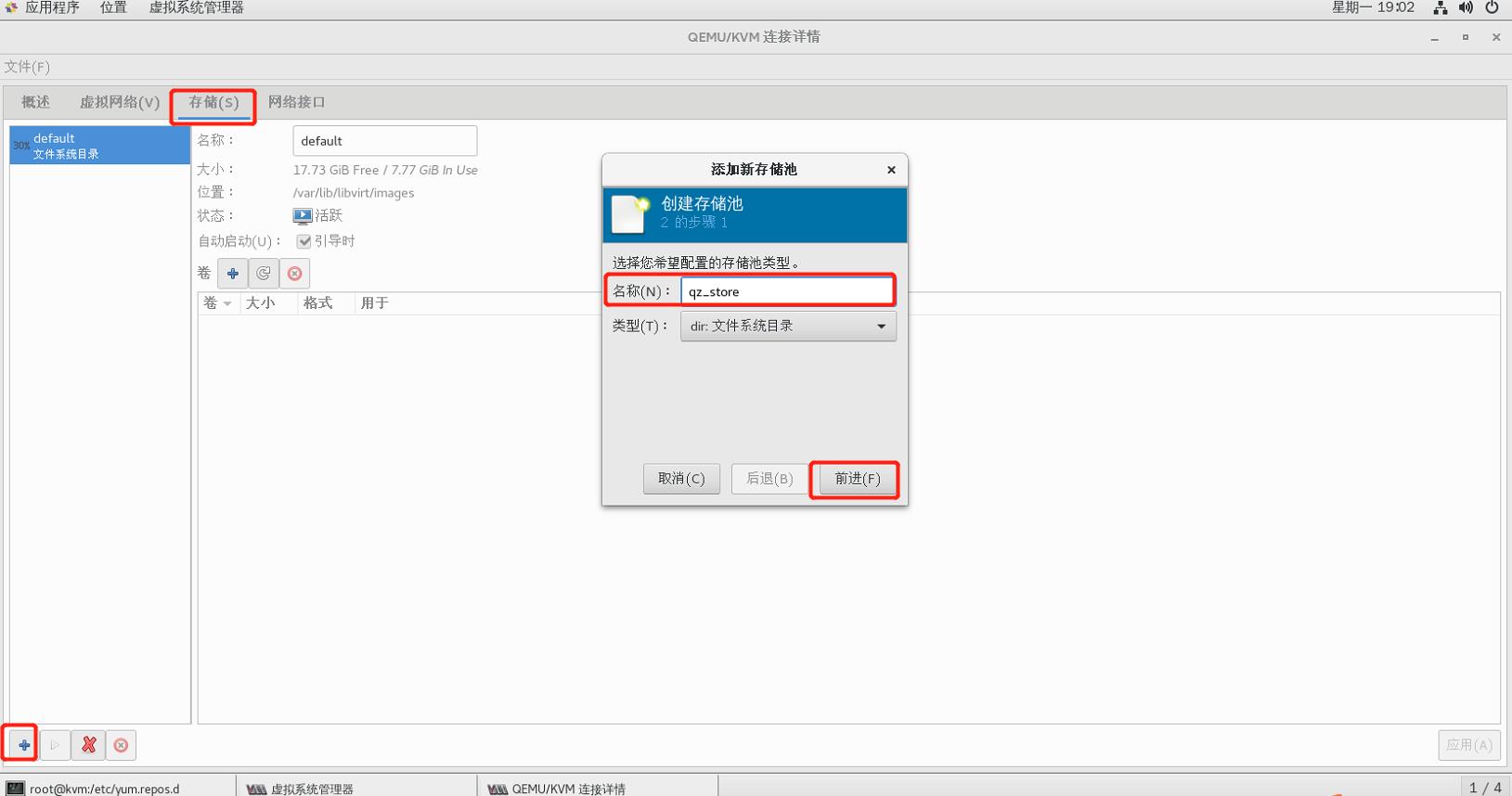

- ① 创建存储池(ISO、STORE)

- ② 添加存储卷

- ③ 创建虚拟机

[root@kvm yum.repos.d]# virt-manager 【打开图形化界面,后面的操作都在图形化界面里操作】

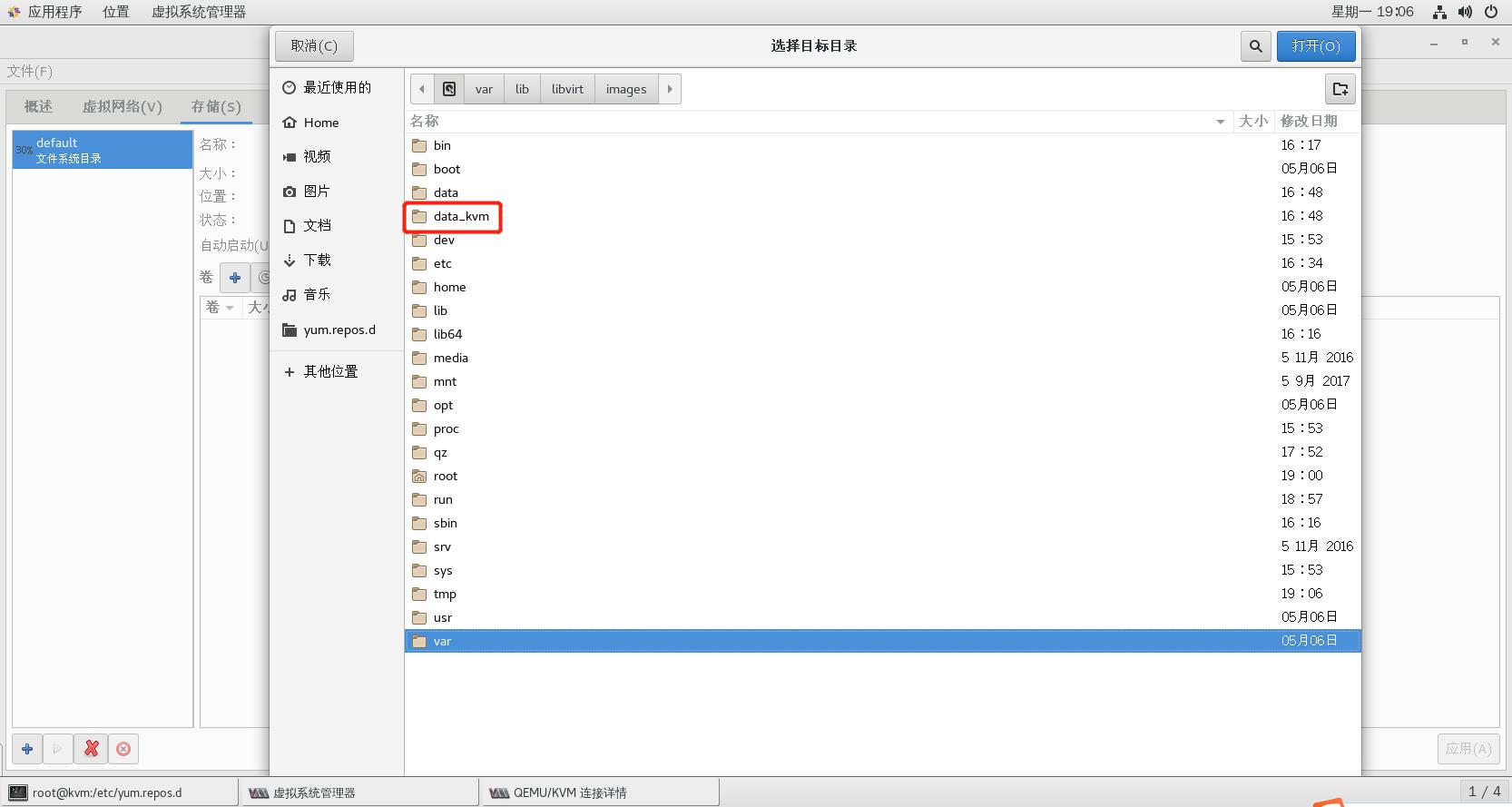

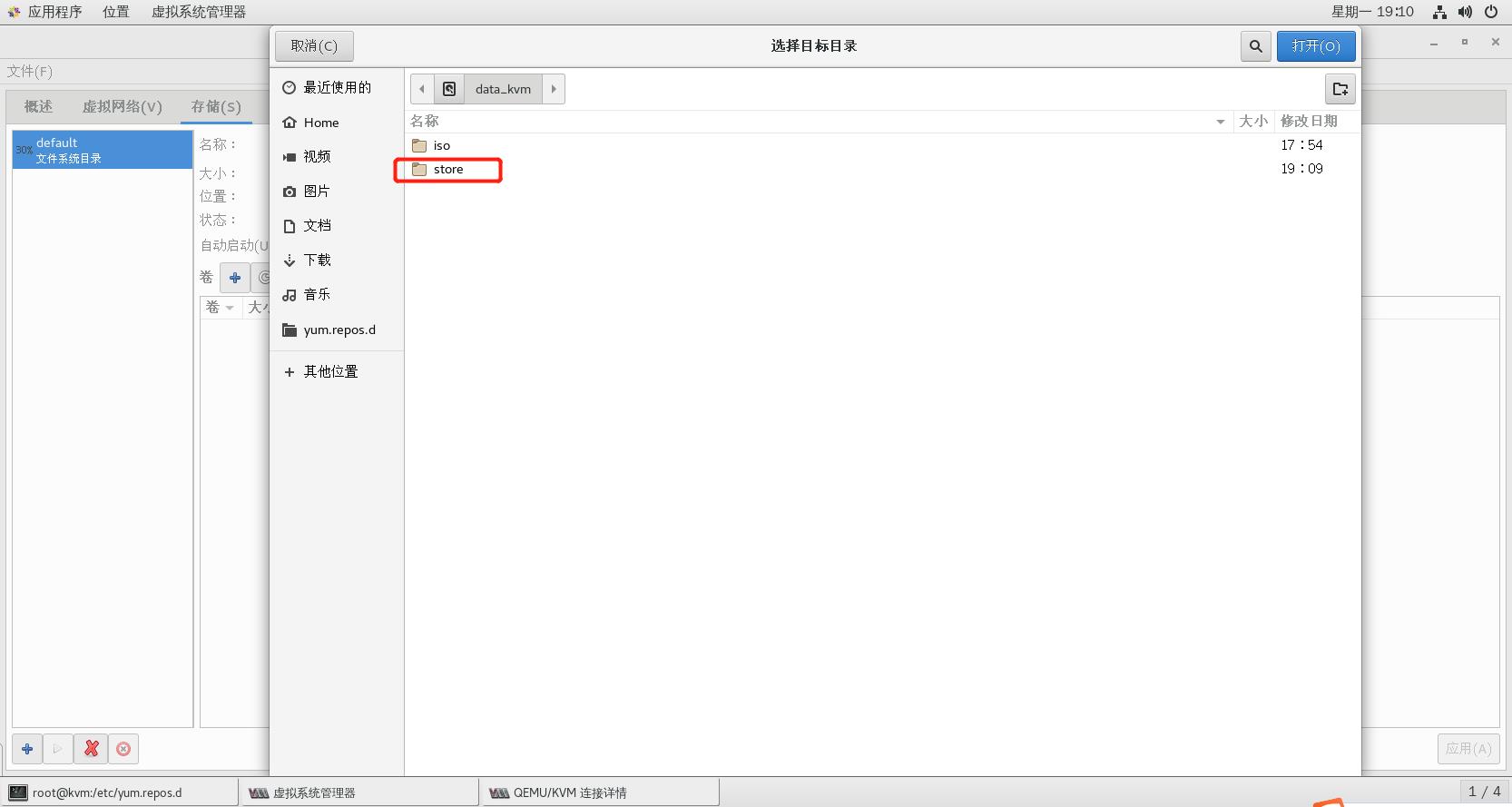

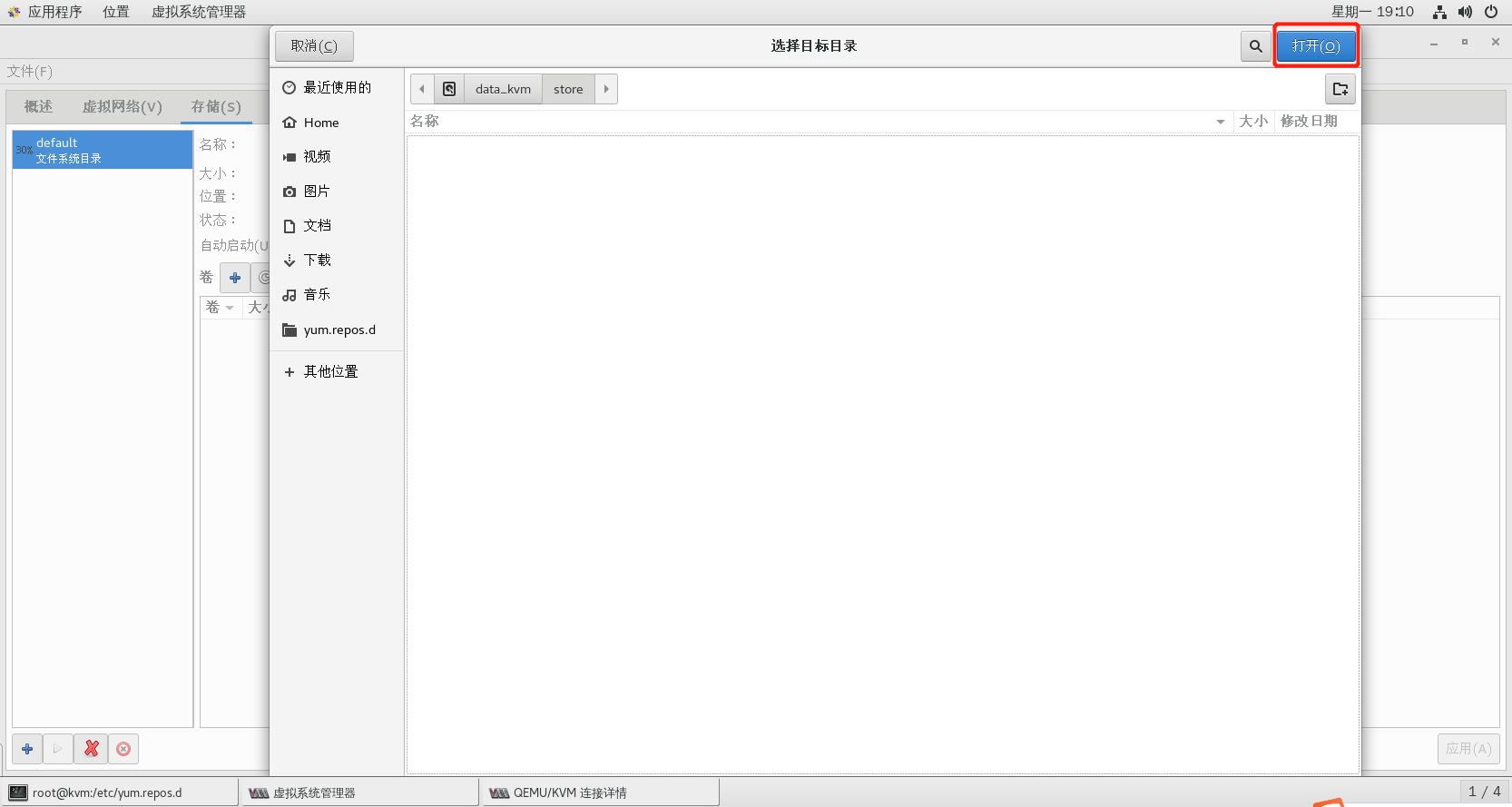

2.6.3 第一步:创建ISO、STORE存储池(ISO与STORE步骤一致,注意下池名与路径即可)

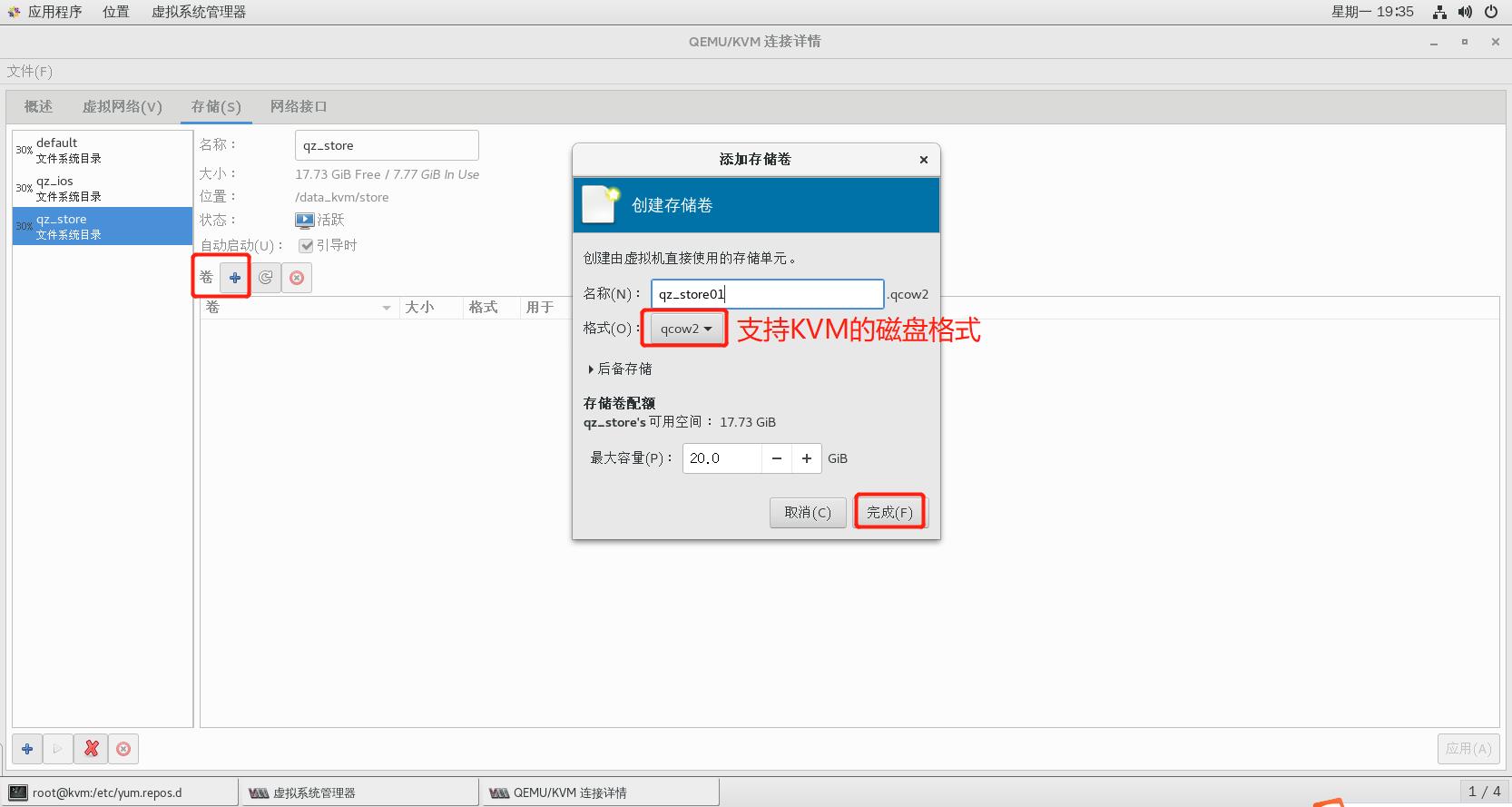

2.6.4 第二步:创建存储卷

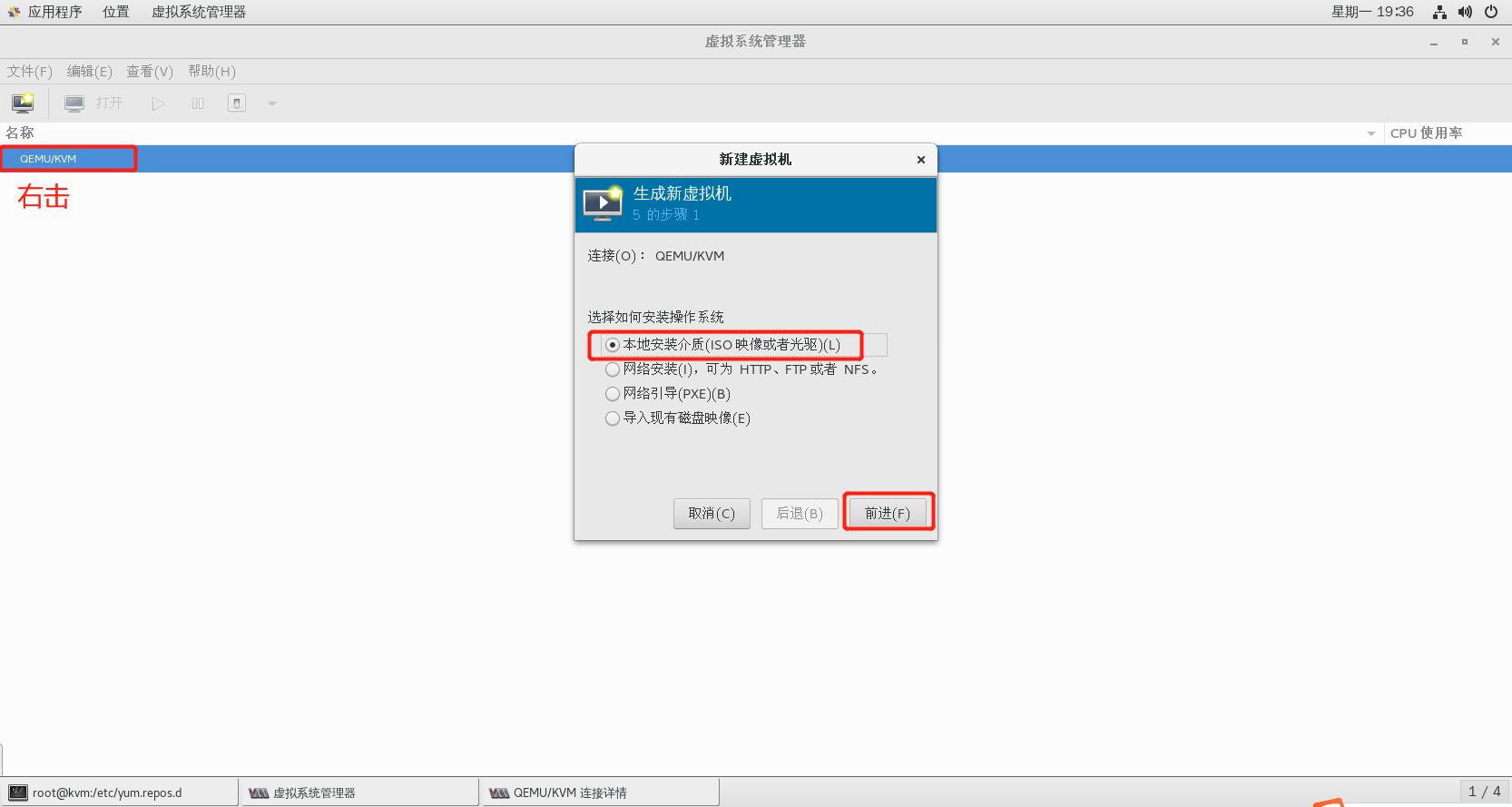

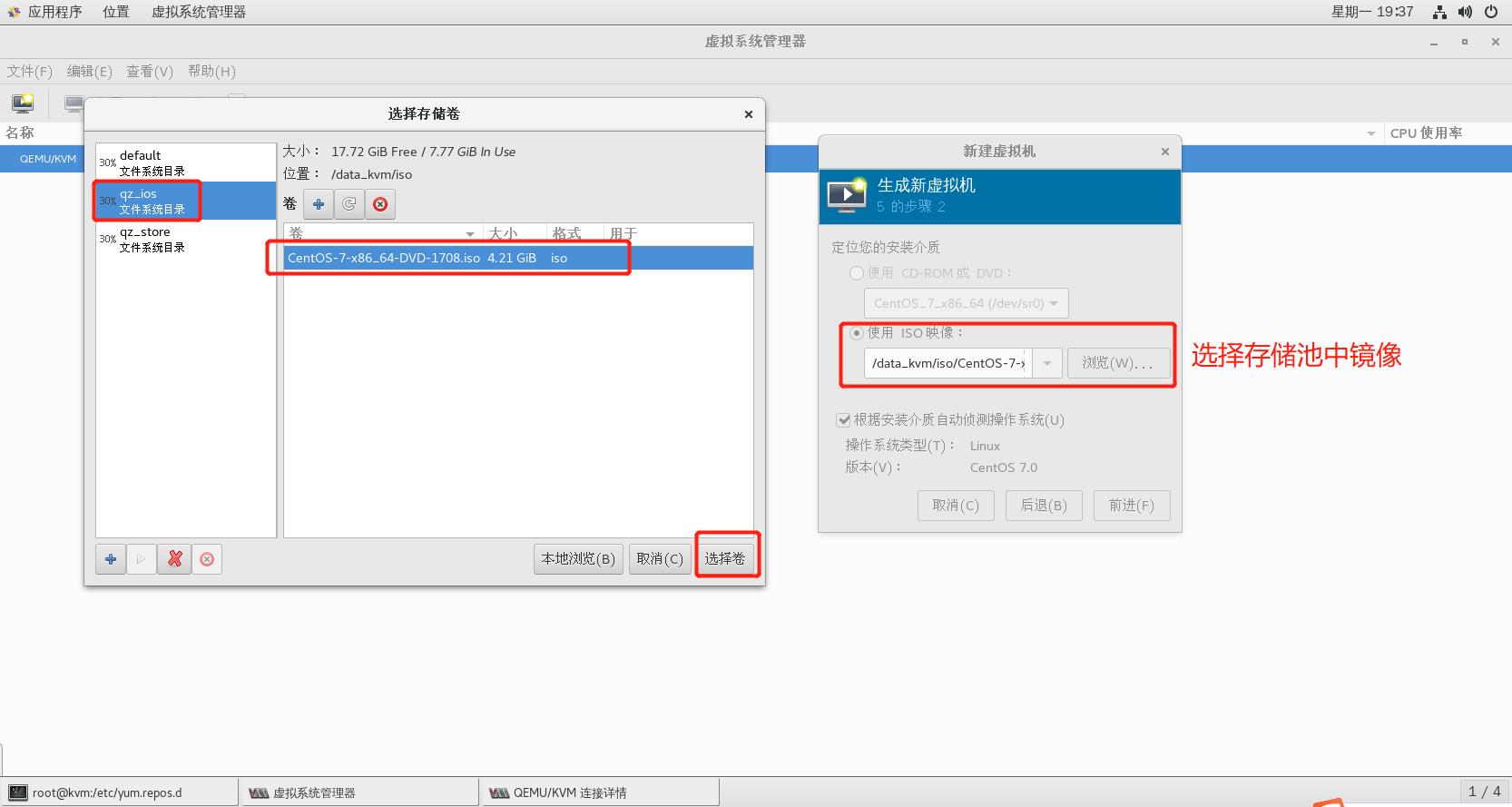

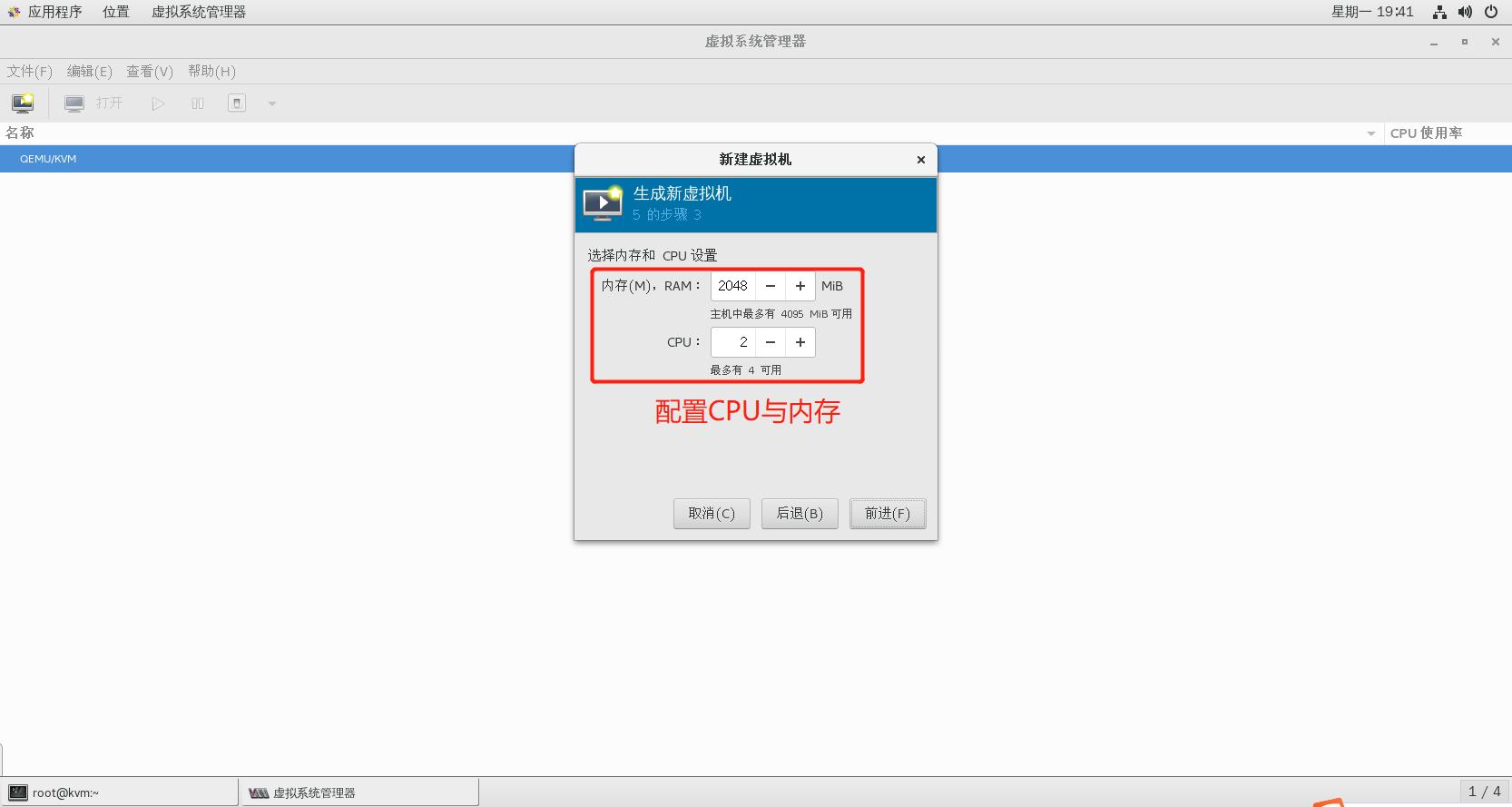

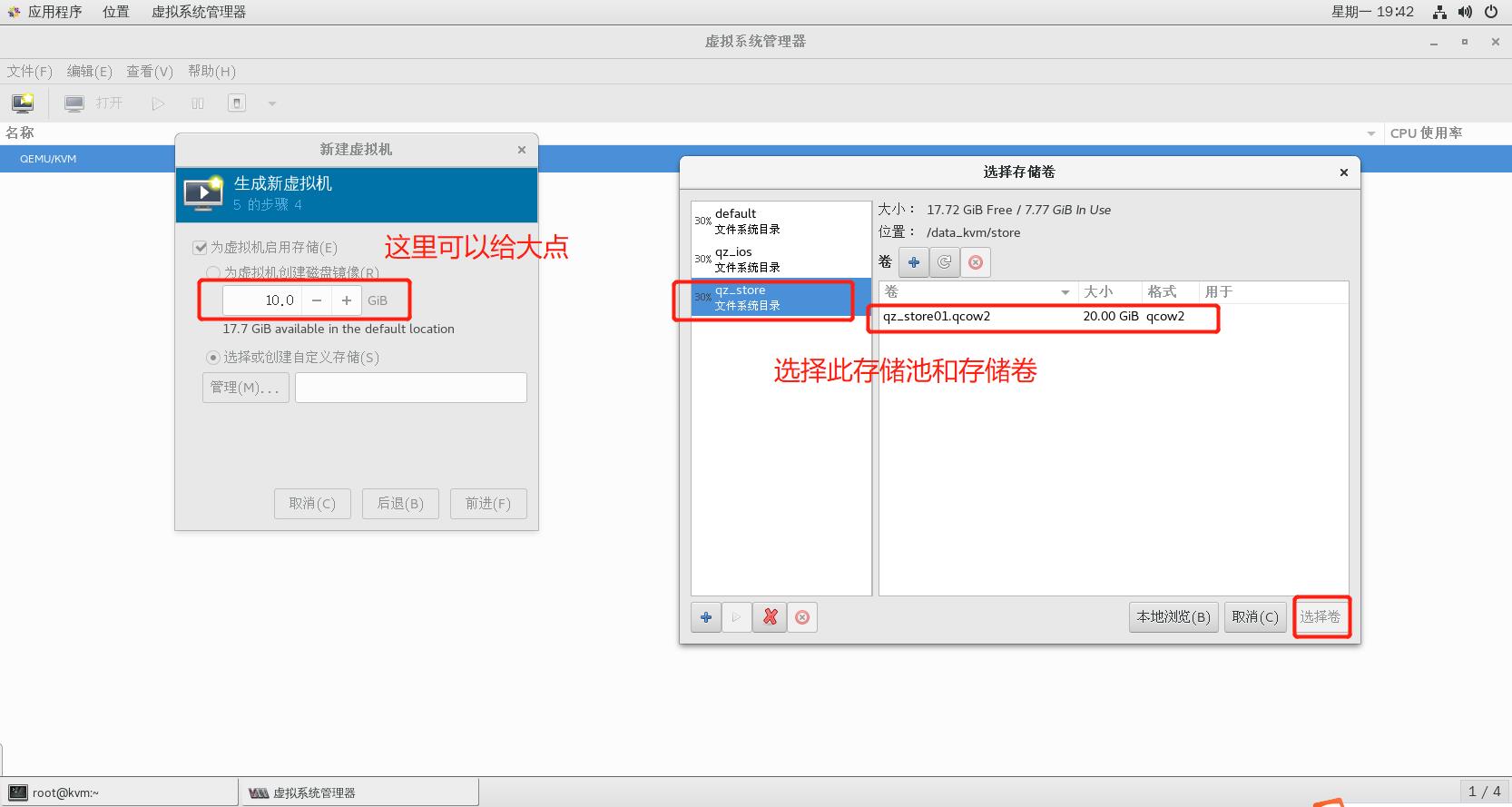

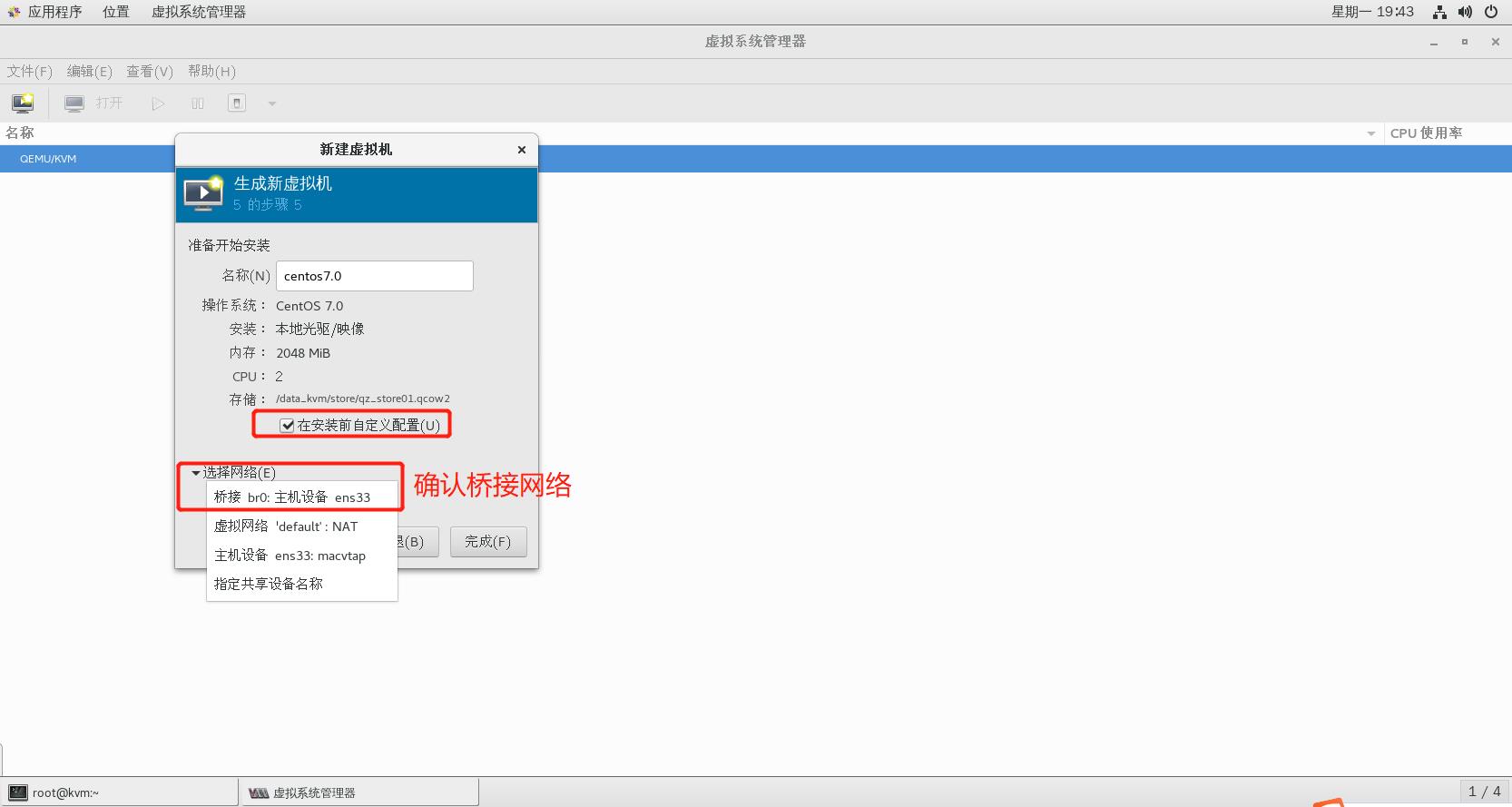

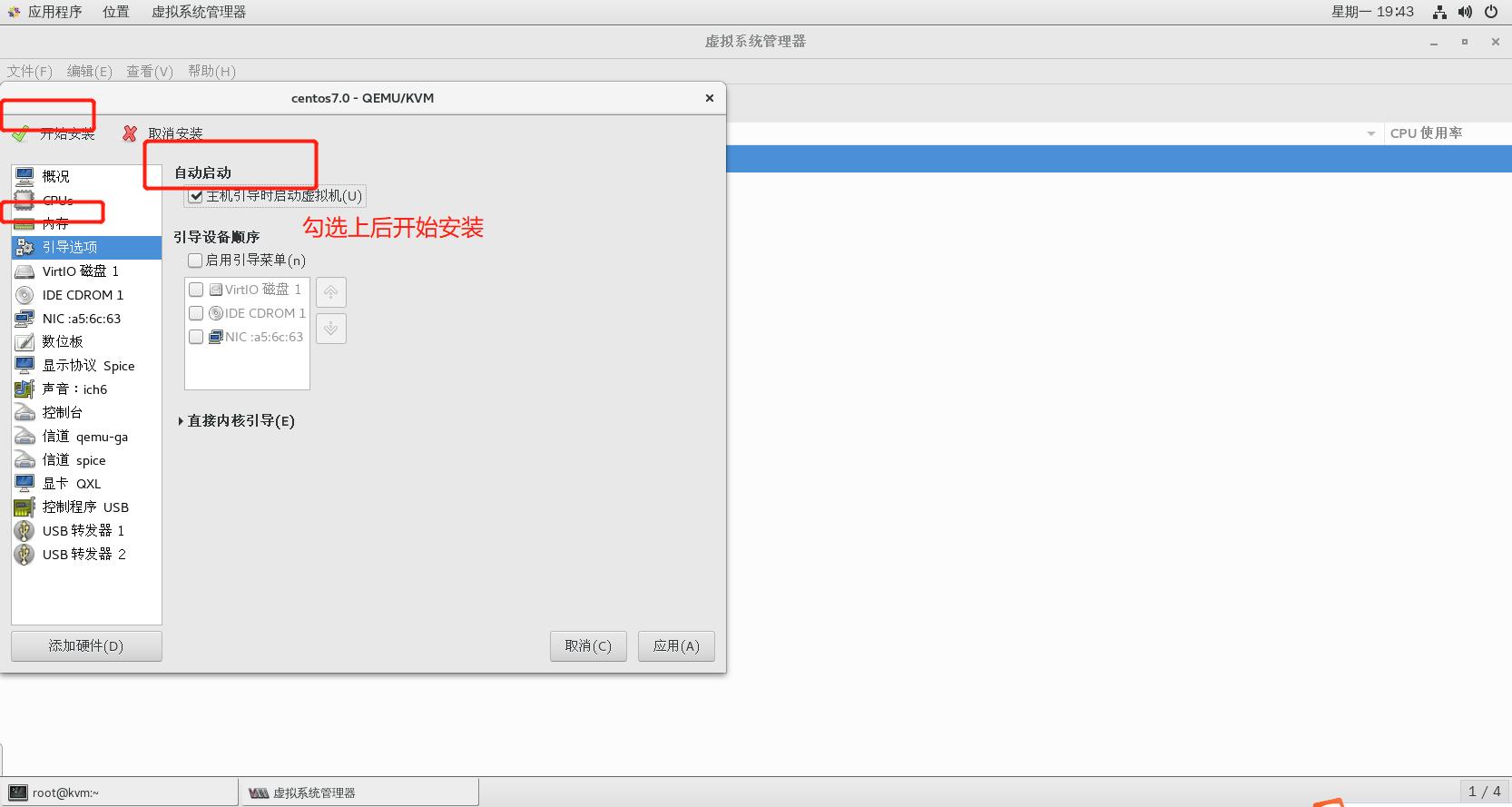

2.6.5 第三步:创建虚拟机

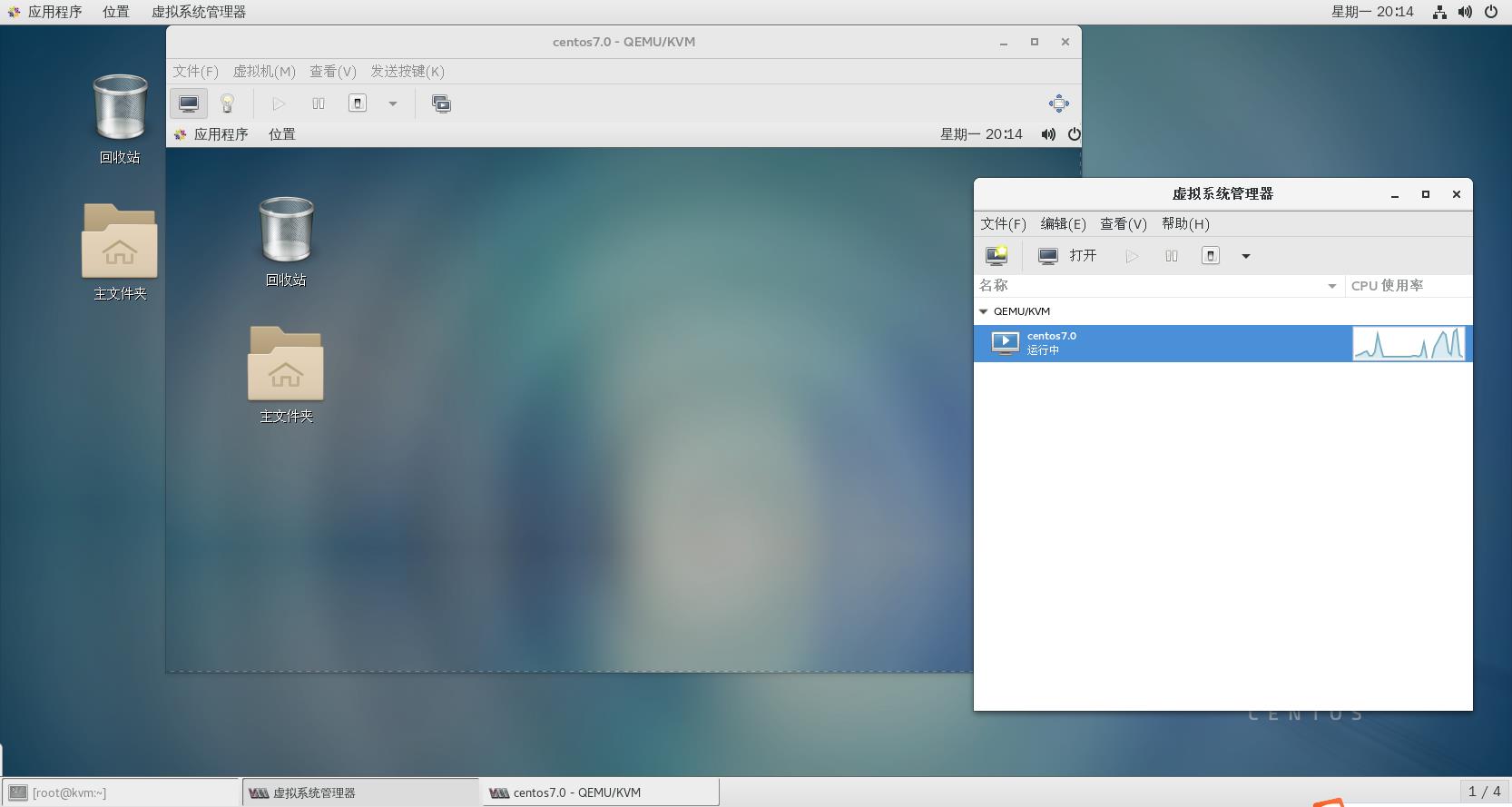

2.6.6 大功告成

以上是关于KVM虚拟化平台部署+详细的前言理论的主要内容,如果未能解决你的问题,请参考以下文章