基于阿里云的安全组介绍

Posted 小东子李

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了基于阿里云的安全组介绍相关的知识,希望对你有一定的参考价值。

安全组

1.安全组概述

安全组是一种虚拟防火墙,具备状态检测和数据包过滤能力,用于在云端划分安全域。通过配置安全组规则,您可以控制安全组内ECS实例的入流量和出流量。

2.安全组定义

安全组是一个逻辑上的分组,由同一地域内具有相同安全保护需求并相互信任的实例组成。

安全组具有以下功能特点:

(1)一台ECS实例至少属于一个安全组,可以同时加入多个安全组。

(2)一个安全组可以管理同一个地域内的多台ECS实例。

(3)在没有设置允许访问的安全组规则的情况下,不同安全组内的ECS实例之间默认内网不通。

(4)安全组支持有状态应用。一个有状态的会话连接中,会话的最长保持时间是910秒。安全组会默认放行同一会话中的通信。例如,在会话期内,如果连接的数据包在入方向是允许的,则在出方向也是允许的。

3.安全组类型

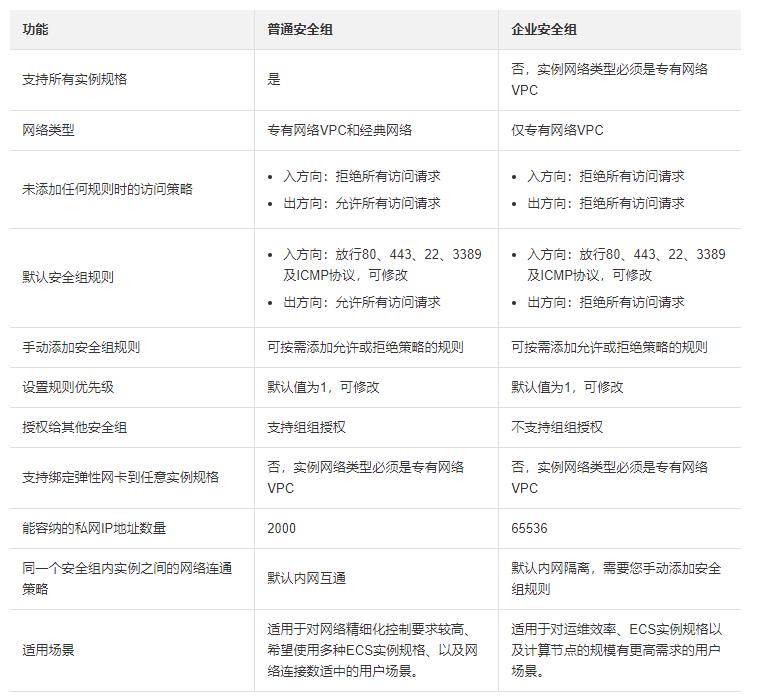

普通安全组和企业安全组

4.安全组规则

建立数据通信前,安全组逐条匹配安全组规则查询是否放行访问请求。一条安全组规则由规则方向、授权策略、协议类型、端口范围、授权对象等属性确定。

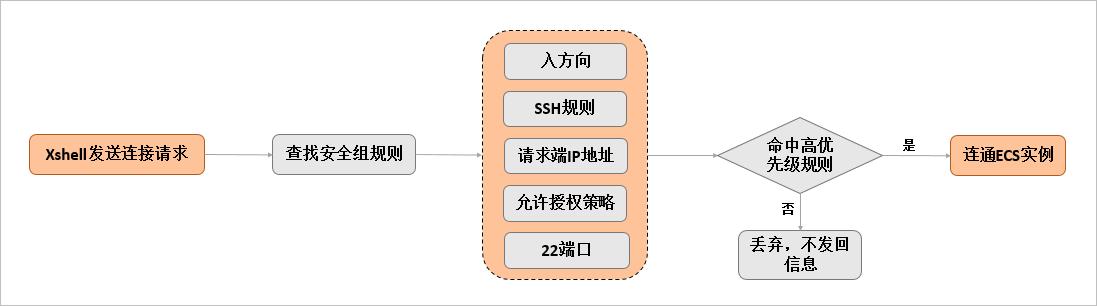

不同通信场景需要设置的安全组规则属性不同。例如,您使用Xshell客户端远程连接Linux系统ECS实例时,当安全组检测到从公网或内网有SSH请求,会逐一检查入方向上安全组规则、发送请求的设备的IP地址是否已存在、优先级是为同类规则第一、授权策略是否为允许、22端口是否开启等。只有匹配到一条安全组规则允许放行该请求时,方才建立数据通信。下图为使用Xshell远程连接Linux系统ECS实例的规则匹配举例。

5.安全组应用案例

案例一:同一个地域、同一个账号下的实例实现内网互通

同一地域、同一账号的两个实例:

(1)如果在同一个安全组内,默认内网互通,不需要设置。

(2)如果在不同的安全组内,默认内网不通。此时,在实例所在安全组中分别添加一条安全组规则,授权另一个安全组内的实例访问本安全组内的实例,实现内网互通。根据网络类型做不同的安全组规则设置。

案例二:同一个地域、不同账号下的实例实现内网互通

UserA(账号ID:160998252992****)在华东1有一台经典网络类型的ECS实例InstanceA(内网IP:A.A.A.A),InstanceA所属的安全组为GroupA(安全组ID:sg-bp174yoe2ib1sqj5****)。

UserB(账号ID:135652617028****)在华东1有一台经典网络类型的ECS实例InstanceB(内网IP:B.B.B.B),InstanceB所属的安全组为GroupB(安全组ID:sg-bp148p6ncq1rjuvr****)。

您需要在GroupA和GroupB中分别添加安全组规则,授权InstanceA和InstanceB内网互通。

在GroupA中添加安全组规则,授权InstanceB内网访问InstanceA,如下表所示。

在GroupB中添加安全组规则,授权InstanceA内网访问InstanceB,如下表所示。

案例三:只允许特定IP地址远程登录到实例

Linux实例

Windows实例

案例四:只允许实例访问外部特定IP地址

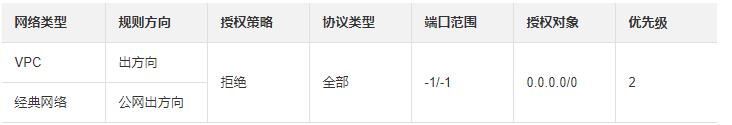

禁止实例以任何协议访问所有公网IP地址,优先级应低于允许访问的规则(如本例中设置优先级为2)。安全组规则如下表所示。

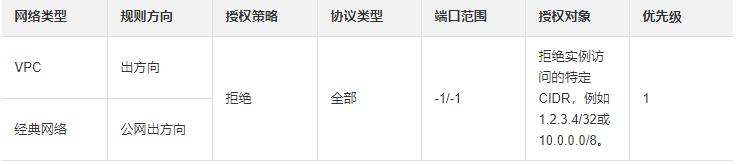

允许实例访问特定公网IP地址,优先级应高于拒绝访问的安全组规则的优先级(如本例中设置为1)

案例五:拒绝实例访问外部特定IP地址

案例六:允许公网远程连接实例

案例七:允许内网其他账号下某个安全组内的ECS实例远程连接实例

如果您的账号与同地域其他账号内网互通,而且您想允许内网其他账号下某个安全组内的ECS实例远程连接实例,按以下示例添加安全组规则。

允许内网其他账号某个实例内网IP地址连接您的实例,您需要添加如下安全组规则。其中,VPC网络类型实例先保证2个账号的实例通过云企业网内网互通,再添加安全组规则。

允许内网其他账号某个安全组里的所有ECS实例连接您的实例,您需要添加如下安全组规则。其中,VPC类型的实例,先保证2个账号的实例通过云企业网内网互通,再添加如下表所示的安全组规则。

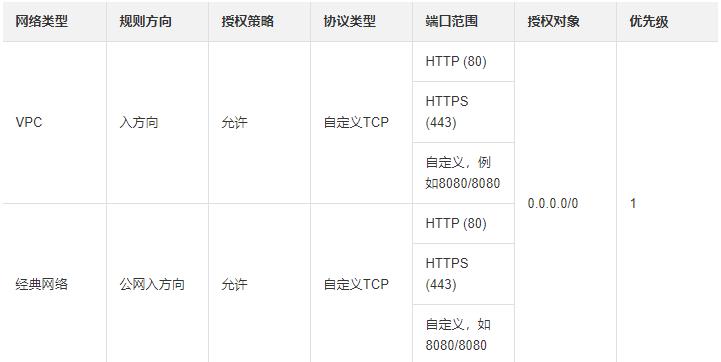

案例八:允许公网通过HTTP、HTTPS等服务访问实例

如果您在实例上架设了一个网站,希望您的用户能通过HTTP或HTTPS服务访问到您的网站,您需要在实例所在安全组中添加以下安全组规则。

允许公网上所有IP地址访问您的网站。

允许公网上部分IP地址访问您的网站。

阿里云官方文档

以上是关于基于阿里云的安全组介绍的主要内容,如果未能解决你的问题,请参考以下文章