BUU-MISC-[GUET-CTF2019]虚假的压缩包

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-MISC-[GUET-CTF2019]虚假的压缩包相关的知识,希望对你有一定的参考价值。

[GUET-CTF2019]虚假的压缩包

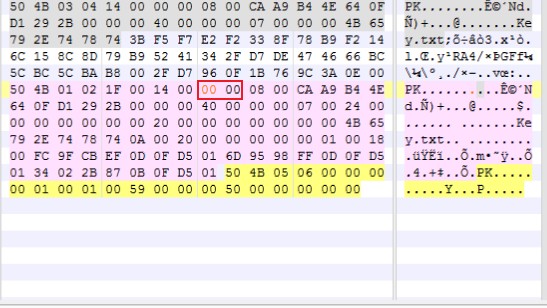

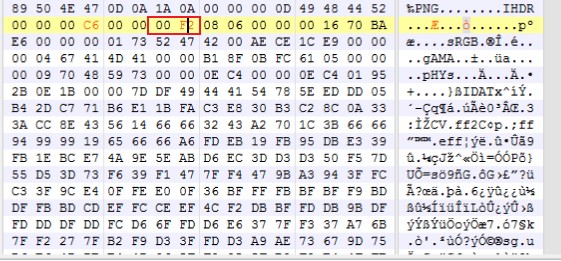

解压看见两个压缩包,根据名称提示,一个是虚假的压缩包,一个是真实的压缩包。猜测虚假的压缩包是伪加密。尝试修改加密位。

成功解压。

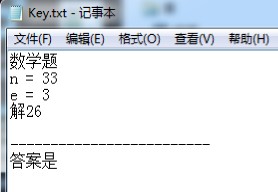

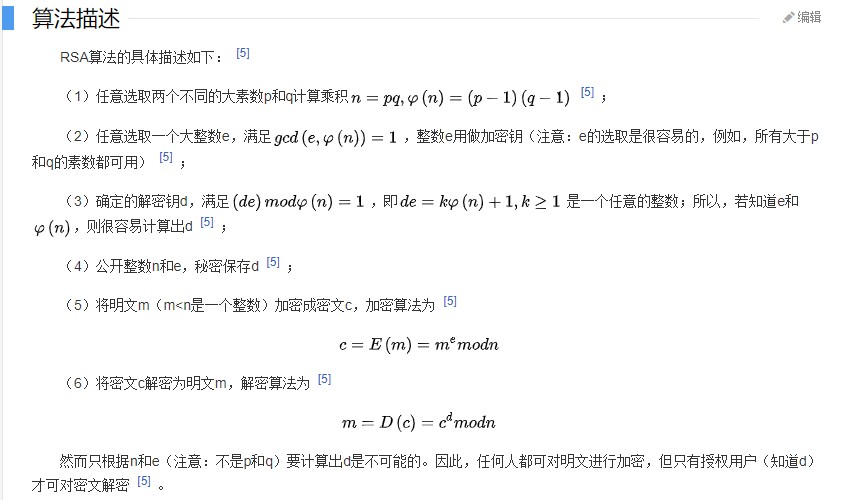

RSA算法

尝试写出脚本爆破。

import gmpy2

"""

gmpy2.mpz(n)#初始化一个大整数

gmpy2.mpfr(x)# 初始化一个高精度浮点数x

d = gmpy2.invert(e,n) # 求逆元,de = 1 mod n

C = gmpy2.powmod(M,e,n)# 幂取模,结果是 C = (M^e) mod n

gmpy2.is_prime(n) #素性检测

gmpy2.gcd(a,b) #欧几里得算法,最大公约数

gmpy2.gcdext(a,b) #扩展欧几里得算法

gmpy2.iroot(x,n) #x开n次根

"""

p = gmpy2.mpz(3)

q = gmpy2.mpz(11)

e = gmpy2.mpz(3)

l = (p-1) * (q-1)

d = gmpy2.invert(e,l)

c = gmpy2.mpz(26)

n = p * q

ans = pow(c,d,n)

print(ans)

得到答案是5为解压密钥。

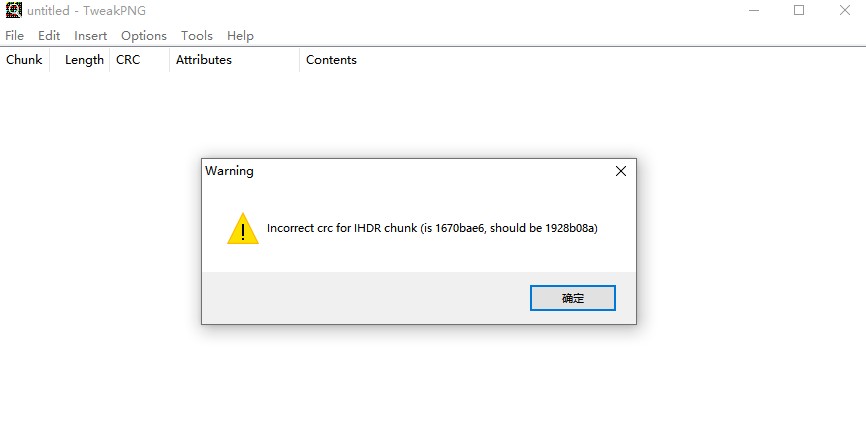

得到的图片高度不对。修改高度。

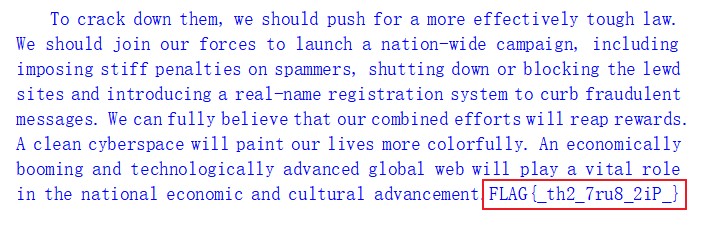

将”亦真亦假“的16进制的每个数据与5异或。

(中文文件名可能会报错)

f1 = open('./ciper','r')

data = f1.read()

f1.close()

flag_data = ""

for i in data:

tmp = int(i,16) ^ 5

flag_data += hex(tmp)[2:]

f2 = open('./flag.doc','wb')

f2.write(flag_data.decode('hex'))

f2.close()

flag被调整成了白色,调整颜色即可看到flag。

以上是关于BUU-MISC-[GUET-CTF2019]虚假的压缩包的主要内容,如果未能解决你的问题,请参考以下文章