教程篇(6.4) 08. 额外的配置 ❀ FortiManager ❀ Fortinet 网络安全专家 NSE 5

Posted meigang2012

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了教程篇(6.4) 08. 额外的配置 ❀ FortiManager ❀ Fortinet 网络安全专家 NSE 5相关的知识,希望对你有一定的参考价值。

![]() 在本节课中,你将学习如何设置FortiManager高可用性(HA)集群,以及如何使用FortiManager作为设备的本地FortiGuard服务器。

在本节课中,你将学习如何设置FortiManager高可用性(HA)集群,以及如何使用FortiManager作为设备的本地FortiGuard服务器。

在这节课中,你将学习这张幻灯片上显示的主题。

在这节课中,你将学习这张幻灯片上显示的主题。

完成此部分后,你应该能够实现此幻灯片上显示的目标。

完成此部分后,你应该能够实现此幻灯片上显示的目标。

通过展示在HA集群中实现和配置FortiManager的能力,你将能够使用这个FortiManager解决方案来增强网络中的容错能力和可靠性。

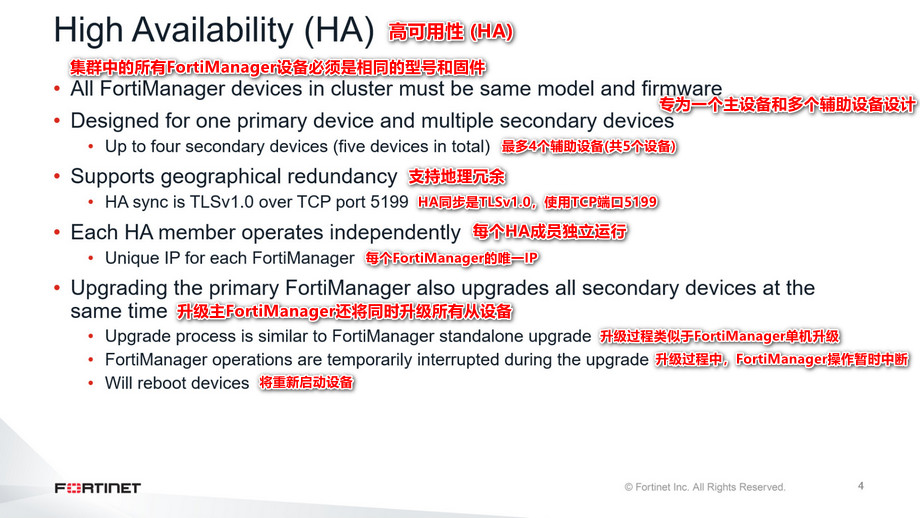

一个FortiManager HA集群由5个相同FortiManager模型和固件的FortiManager设备组成。集群中的一个设备作为主设备运行,其他设备(最多四个)作为辅助设备运行。HA心跳报文使用TCP端口5199。FortiManager HA提供地理冗余,每个FortiManager都有自己的IP地址。

一个FortiManager HA集群由5个相同FortiManager模型和固件的FortiManager设备组成。集群中的一个设备作为主设备运行,其他设备(最多四个)作为辅助设备运行。HA心跳报文使用TCP端口5199。FortiManager HA提供地理冗余,每个FortiManager都有自己的IP地址。

在集群上执行固件升级时,总是安排一个维护窗口,因为在主FortiManager上升级固件也会升级所有从设备上的固件,并重新启动集群中的所有设备。固件升级过程中,需要连接主设备的GUl或CLI进行固件升级。

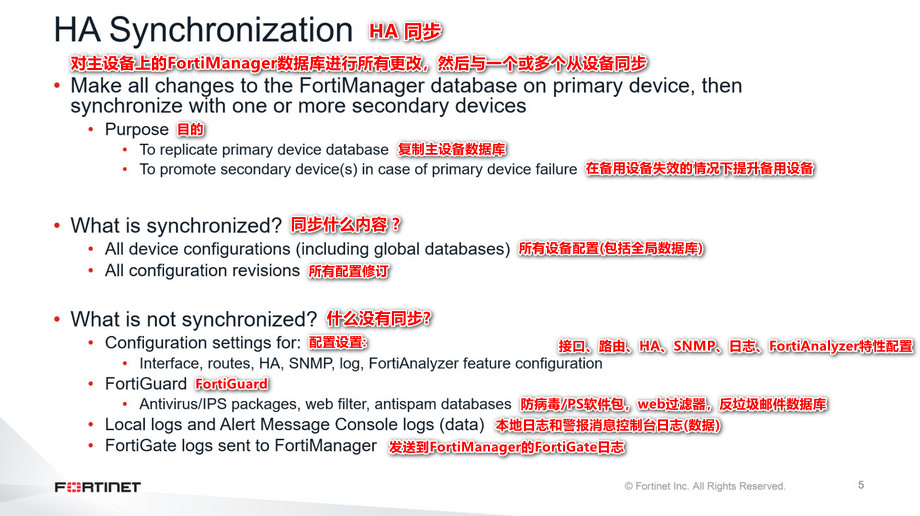

对FortiManager数据库的所有更改都保存在主FortiManager上,然后将这些更改与从FortiManager设备同步。主设备的配置、设备和策略数据库也会同步到从设备。

对FortiManager数据库的所有更改都保存在主FortiManager上,然后将这些更改与从FortiManager设备同步。主设备的配置、设备和策略数据库也会同步到从设备。

有一些配置设置、FortiGuard数据库和日志没有在主设备和从设备之间同步。FortiGuard数据库和软件包是单独下载的,每个设备都可以为被管理的设备提供FortiGuard服务。

集群作为一个主动-被动集群;但是,你可以将集群成员配置为独立的主动本地FortiGuard服务器。

![]() FortiManager HA不支持对管理员透明的HA状态转换的IP接管。如果主服务器发生故障,管理员必须采取纠正措施来解决可能包括调用状态转换的问题。如果主设备故障,管理员必须执行以下操作,使FortiManager HA恢复工作状态:

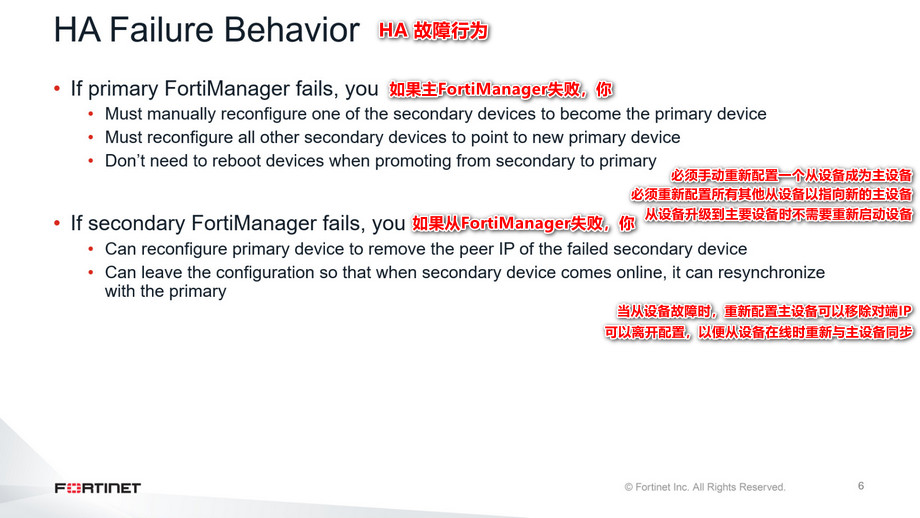

FortiManager HA不支持对管理员透明的HA状态转换的IP接管。如果主服务器发生故障,管理员必须采取纠正措施来解决可能包括调用状态转换的问题。如果主设备故障,管理员必须执行以下操作,使FortiManager HA恢复工作状态:

1. 手动重新配置一个从设备成为主设备。

2. 重新配置所有其他从设备以指向新的主设备。

你不需要重新启动从辅助设备升级到主要设备的设备。

如果从设备故障,管理员可以重新配置主设备,移除从设备配置。或者,管理员可以在HA设置中保留备用配置,备用设备上线后,它将与主设备重新同步。

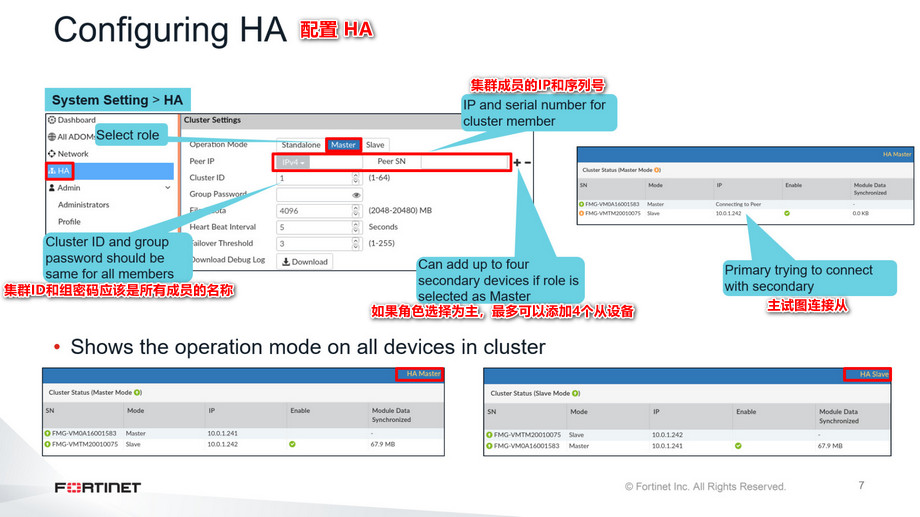

你可以为一个集群成员选择“Master”作为角色,然后将最多四个从设备添加到集群中。

你可以为一个集群成员选择“Master”作为角色,然后将最多四个从设备添加到集群中。

还有一些其他的设置值得一提,你只能在主FortiManager上进行配置,包括:

● 心跳间隔:集群成员从发送心跳包到期望从其他集群成员接收心跳包之间等待的时间(以秒为单位)。缺省情况下,心跳时间间隔为5秒。

● 故障转移阈值:在FortiManager假定其他集群成员已经失败之前,在没有响应的情况下可能发生的最大心跳间隔数。缺省情况下,故障切换阈值为3。按照默认设置,故障检测时间为15秒(5秒心跳间隔× 3故障切换)。

配置HA集群后,将显示集群成员的角色。

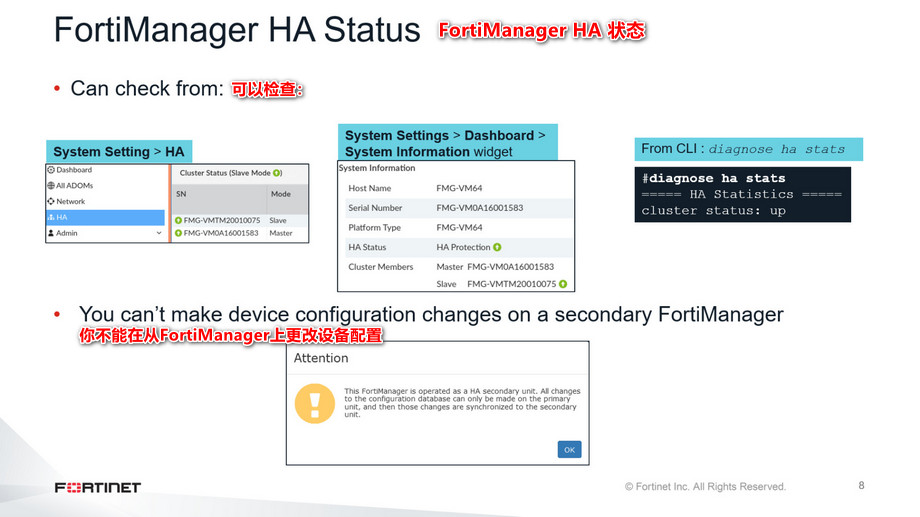

![]() 配置FortiManager集群后,可以在仪表板、HA设置或CLI上查看System Information小部件,以了解HA集群的当前状态。

配置FortiManager集群后,可以在仪表板、HA设置或CLI上查看System Information小部件,以了解HA集群的当前状态。

你还可以检查仪表板上的Event Log或Alert Message Console小部件中的日志。

在配置FortiManager集群之后,会在从FortiManager上打开一条消息。它指出你不能在辅助设备上进行任何设备配置更改。它还指出,你只能在主FortiManager上对配置数据库进行更改,而主FortiManager会将其更改与所有辅助设备同步。

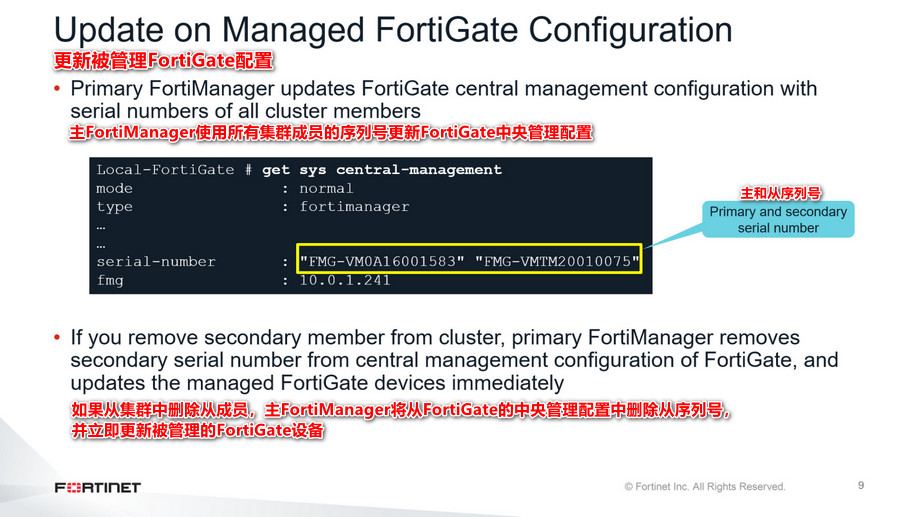

主FortiManager使用所有集群成员的序列号更新所管理的FortiGate设备。类似地,如果从HA配置中删除一个辅助成员,主FortiManager将从FortiGate的中央管理配置中删除辅助序列号,并立即更新被管理的FortiGate设备。

主FortiManager使用所有集群成员的序列号更新所管理的FortiGate设备。类似地,如果从HA配置中删除一个辅助成员,主FortiManager将从FortiGate的中央管理配置中删除辅助序列号,并立即更新被管理的FortiGate设备。

![]()

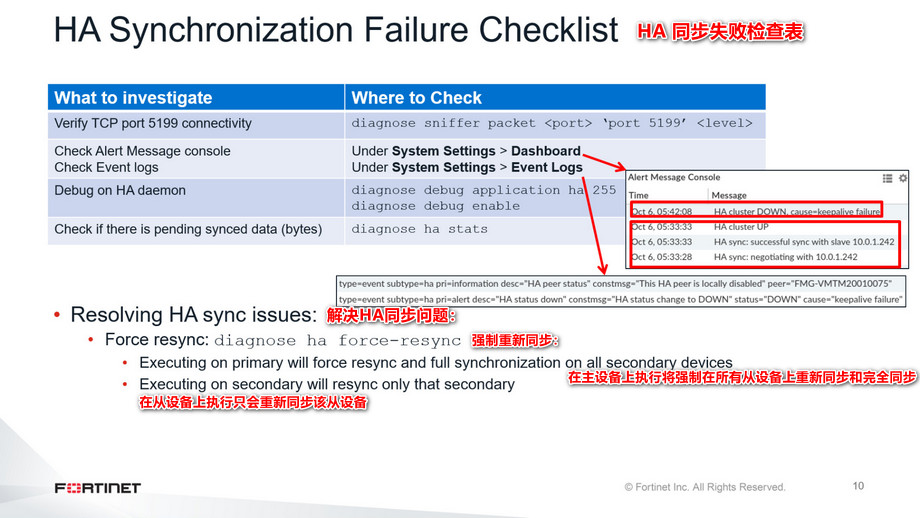

如果你遇到FortiManager HA问题,你可以检查以下内容:

如果你遇到FortiManager HA问题,你可以检查以下内容:

● HA心跳报文使用TCP端口5199。在TCP端口5199上运行嗅探器,确保集群成员能够收发HA心跳报文。

● 检查事件和警报消息控制台中与HA相关的消息。

● 运行实时调试,验证HA同步。

● 检查HA状态,确认HA已完全同步。

要解决HA问题,可以强制从主FortiManager进行重新同步,这将把它的数据库与所有从设备重新同步。如果在从FortiManager上运行重新同步的命令,则只有从FortiManager将与主FortiManager重新同步。

![]()

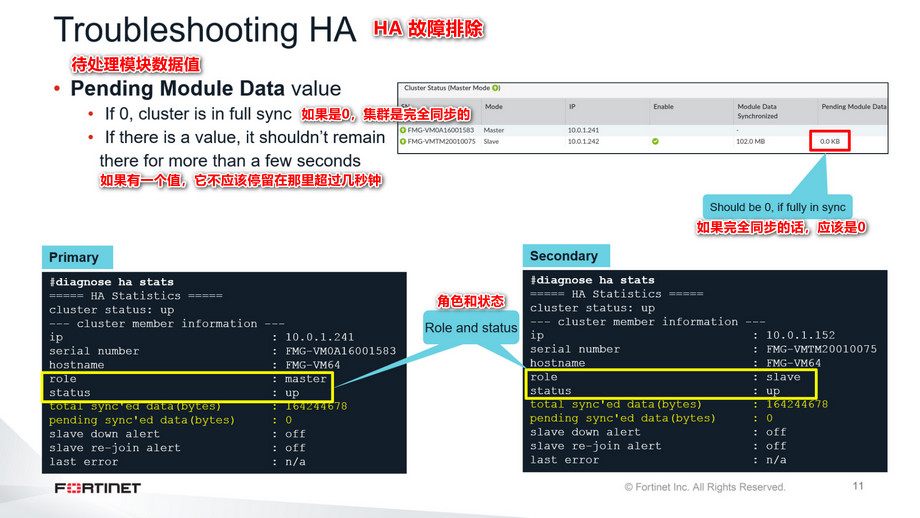

![]() 在HA集群中,首先应该查看的是是否有需要在集群成员之间同步的暂挂数据。Pending Module Data字段中的值意味着必须在辅助设备上同步更新。取值为0,表示同步正常。

在HA集群中,首先应该查看的是是否有需要在集群成员之间同步的暂挂数据。Pending Module Data字段中的值意味着必须在辅助设备上同步更新。取值为0,表示同步正常。

要排除故障,可以在所有集群成员上的HA守护进程上运行实时调试。

![]()

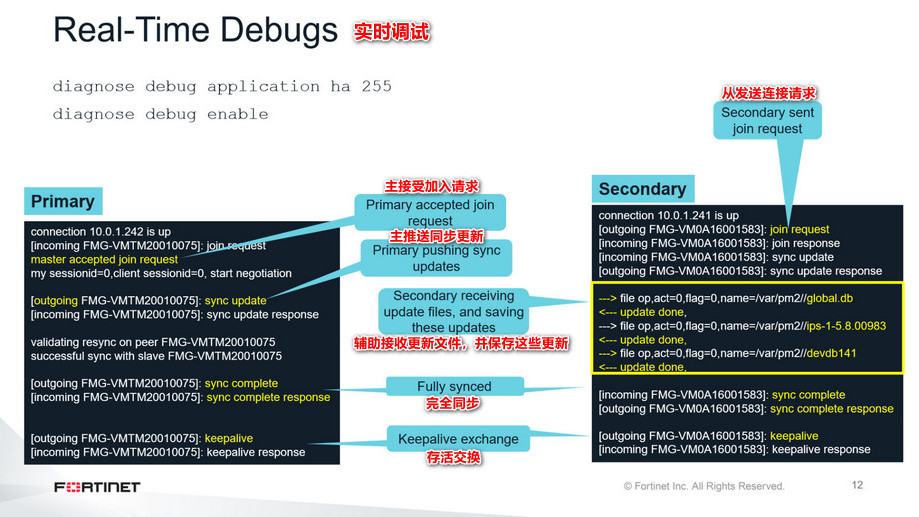

你可以使用实时调试命令来检查同步问题和存活报文。

你可以使用实时调试命令来检查同步问题和存活报文。

在本幻灯片所示的示例中,配置了一个新的从FortiManager,并向主FortiManager发送请求以加入集群。主FortiManager接受请求并将数据库发送给从FortiManager。然后,从FortiManager保存这些数据库并更新主FortiManager。在主设备和从设备完全同步之后,集群成员交换存活报文,这将确认集群已启动并正在运行。

在主FortiManager上的HA设置中配置心跳间隔乘以故障切换阈值后,会检测到故障。

![]()

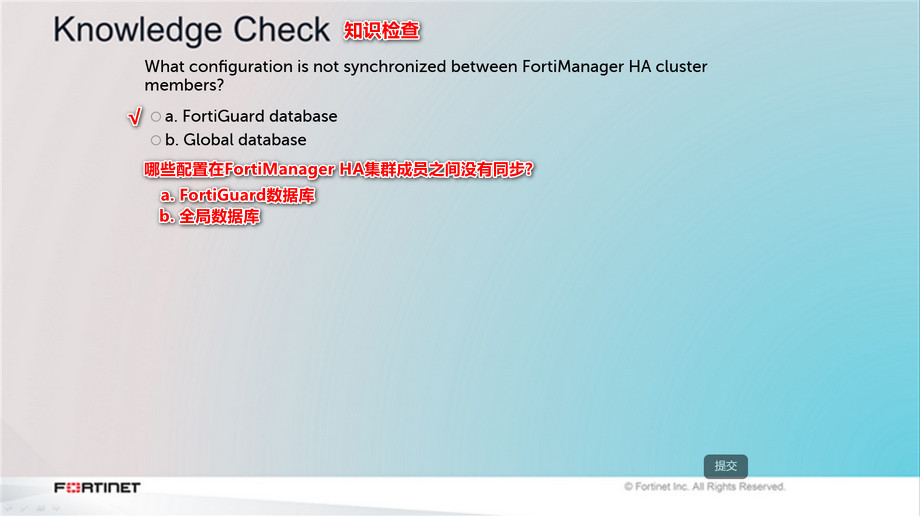

知识检查

知识检查

![]()

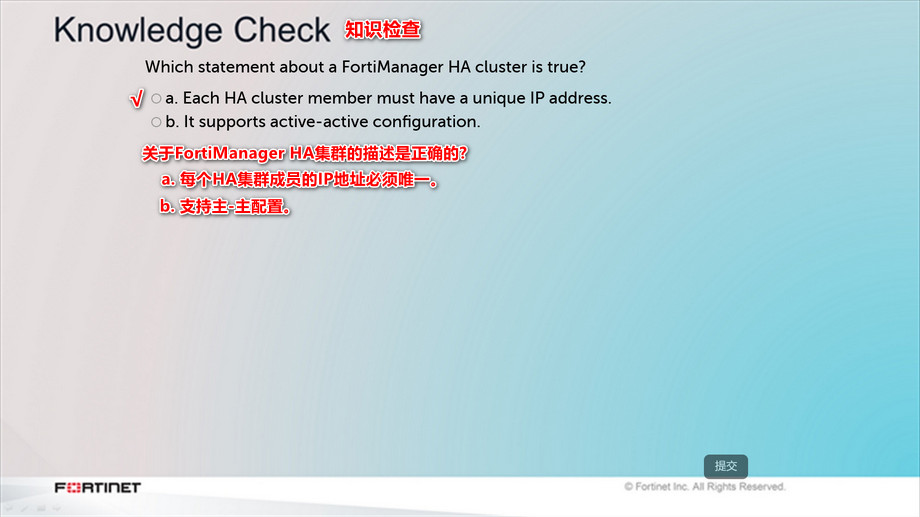

知识检查

知识检查

![]()

非常好!现在你了解了如何实现、配置和排除HA集群故障。

非常好!现在你了解了如何实现、配置和排除HA集群故障。

接下来,你将了解FortiGuard服务。

![]()

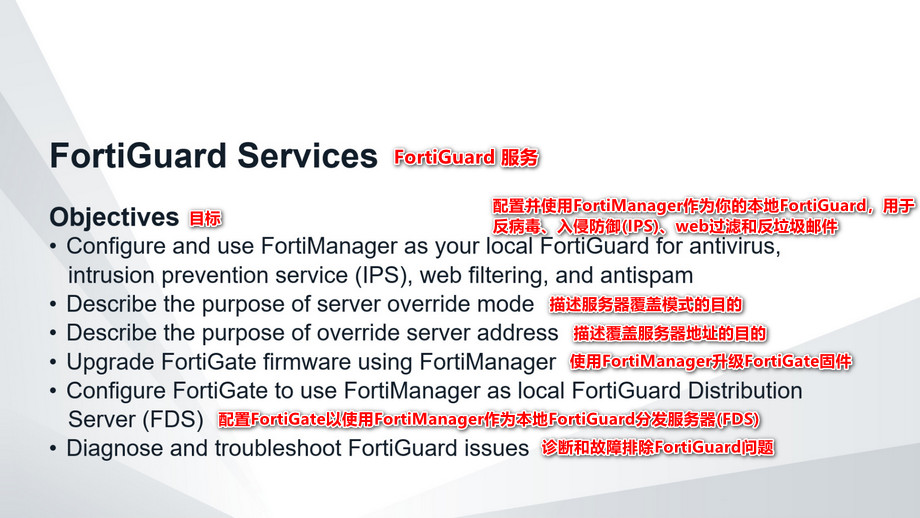

![]() 完成此部分后,你应该能够实现此幻灯片上显示的目标。

完成此部分后,你应该能够实现此幻灯片上显示的目标。

通过展示在FortiManager上使用FortiGuard服务的能力,你将能够有效地将FortiManager作为本地FDS使用。

![]()

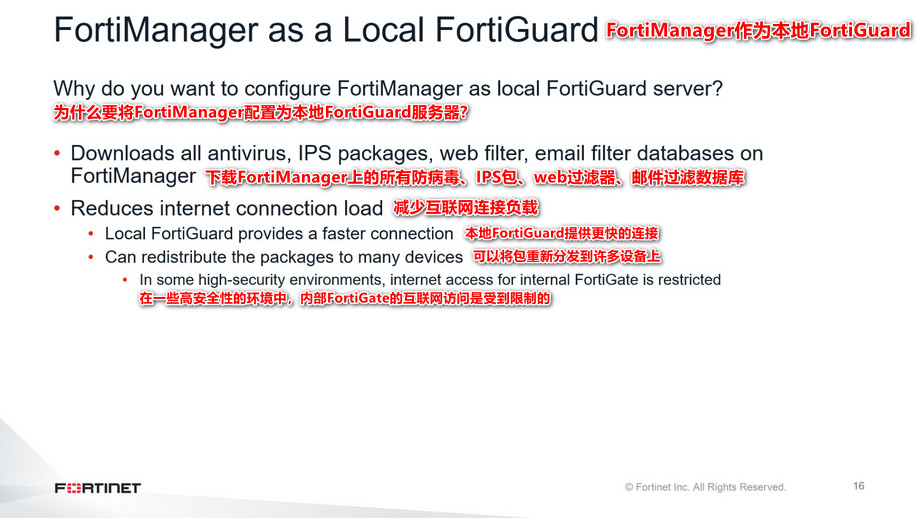

作为本地FortiGuard的FortiManager设备将FortiGuard更新和包与公共FortiGuard分布网络(FDN)同步,然后为你的专用网络支持的Fortinet设备提供更新。本地FortiGuard提供了更快的连接速度,减少了internet连接的负载和对很多设备应用更新(如IPS签名)所需的时间。

作为本地FortiGuard的FortiManager设备将FortiGuard更新和包与公共FortiGuard分布网络(FDN)同步,然后为你的专用网络支持的Fortinet设备提供更新。本地FortiGuard提供了更快的连接速度,减少了internet连接的负载和对很多设备应用更新(如IPS签名)所需的时间。

![]()

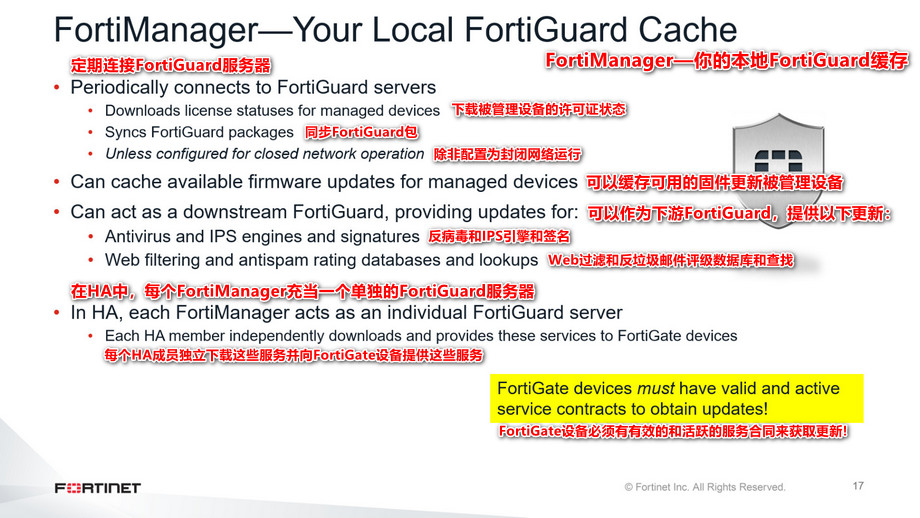

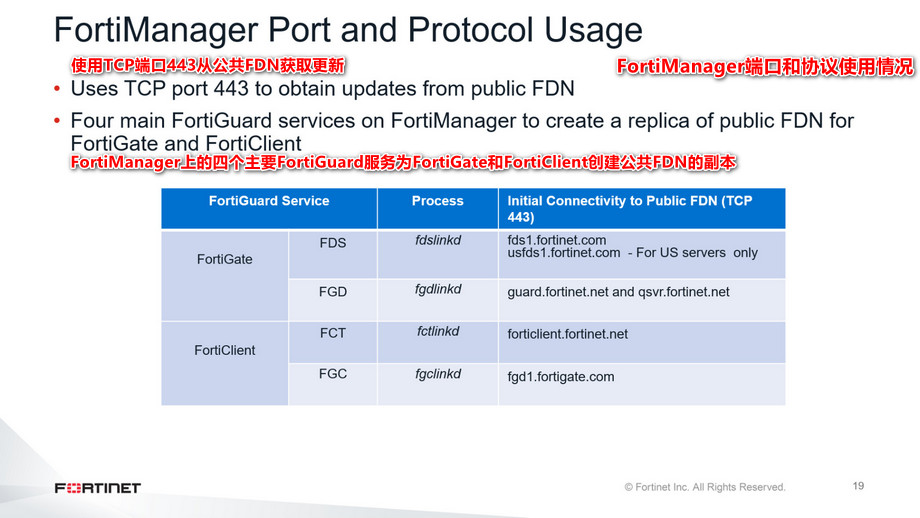

![]() FortiManager可以作为本地的FortiGuard Distribution Server (FDS)。它持续连接到公共FDN服务器,以获取被管理的设备许可证信息和检查固件可用性更新(除非配置为封闭网络操作)。

FortiManager可以作为本地的FortiGuard Distribution Server (FDS)。它持续连接到公共FDN服务器,以获取被管理的设备许可证信息和检查固件可用性更新(除非配置为封闭网络操作)。

支持提供反病毒、IPS签名更新、web过滤、反垃圾邮件等服务设备。

FortiGuard信息没有跨FortiManager集群进行同步。在集群中,每个设备都可以单独下载并独立提供这些服务。

FortiManager支持来自已注册(托管)和未注册(非托管)设备的请求。

在FortiManager上使用FortiGuard服务可能是资源密集型的,而且,你可以将一个FortiManager专门用于此任务。

![]()

FortiGuard服务包括反病毒、IPS、web过滤和反垃圾邮件更新服务。

FortiGuard服务包括反病毒、IPS、web过滤和反垃圾邮件更新服务。

历史上,反病毒和IPS服务被称为FDS服务,web过滤器和邮件过滤服务被称为FortiGuard服务。

目前,FortiGuard涵盖所有服务;但是,特定的FortiManager GUl或CLI配置部分仍然使用这张幻灯片上显示的术语来引用它们。

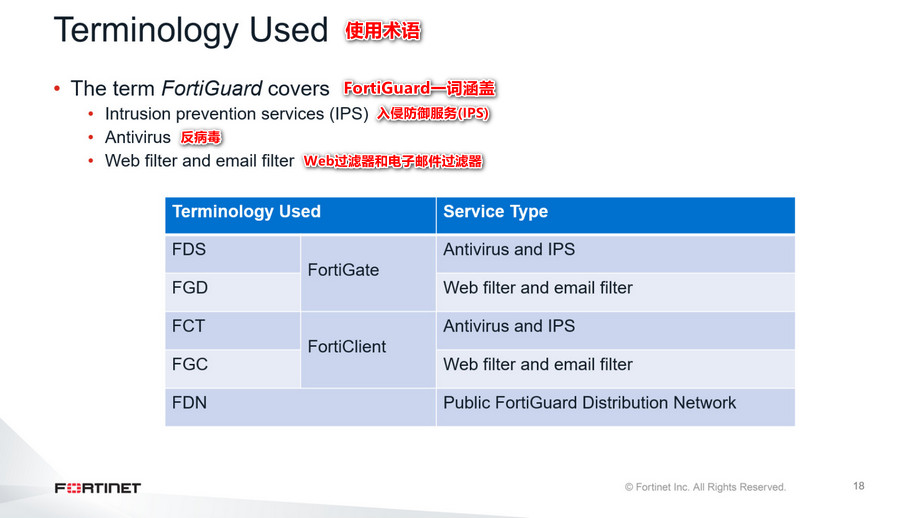

FortiManager需要使用TCP 443端口上网,才能从公共FDN服务器下载软件包和数据库,并验证FortiGate服务许可证。

FortiManager需要使用TCP 443端口上网,才能从公共FDN服务器下载软件包和数据库,并验证FortiGate服务许可证。

FortiManager使用四个主要的FortiGuard服务为FortiGate和FortiClient创建公共FDN服务器的副本。

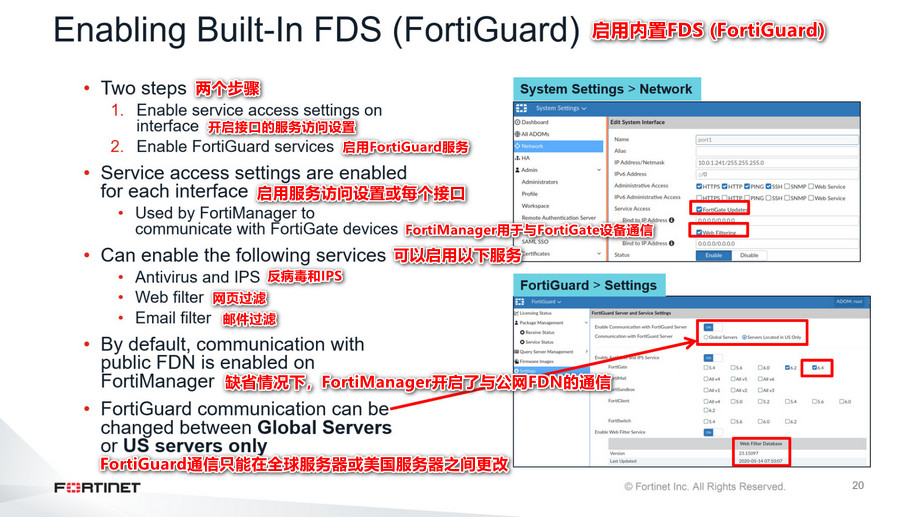

![]() 为了启用内置FDS,需要在FortiManager界面和FortiGuard服务上开启服务访问设置。

为了启用内置FDS,需要在FortiManager界面和FortiGuard服务上开启服务访问设置。

你必须在FortiManager上配置每个接口的Service Access设置。当不同的FortiGate设备在不同的接口上与FortiManager通信时,这很有用。FortiGuard服务被FortiGate设备用来查询和从FortiManager获取更新。FortiGate Updates服务用于防病毒、IPS和license验证。Web过滤服务用于Web过滤和反垃圾邮件。

第二个配置步骤是启用FortiManager上的服务。缺省情况下,开启与公网FDN的通信,允许FortiManager持续连接FDN服务器,获取被管理的设备信息和同步包。但是需要开启防病毒、IPS、web过滤器、邮件过滤器等服务,FortiManager才能从公网FDN中下载这些服务的更新。

你可以选择位于美国的服务器只限制通信到位于美国的FortiGuard服务器。选择全局服务器与任何地方的服务器通信。

当你在封闭网络中使用FortiManager时,请禁用与FortiGuard的通信。当通讯被禁用时,必须手动上传反病毒、IPS、license包、web过滤器和邮件过滤数据库,因为它们不再自动从公共FDN服务器中检索。

在首次设置期间,FortiManager仍然接收来自公共FDN的更新,你应该在接口级别禁用服务访问。这是因为FortiManager仍在下载更新,可能无法为FortiGate提供准确的评级或更新。FortiManager需要下载软件包和数据库后才能启用业务访问。

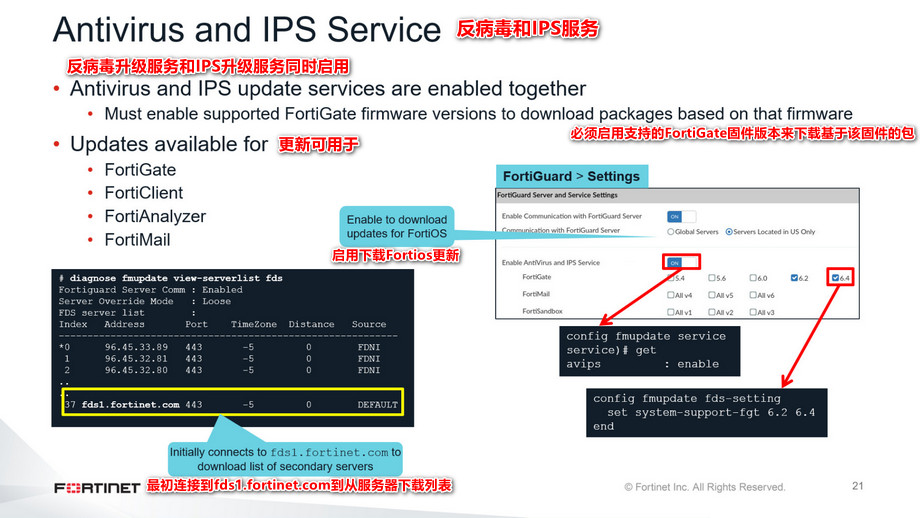

同时开启防病毒和IPS服务,使用TCP 443端口从公网FDN获取更新。你可以通过启用需要下载更新的固件版本来启用所支持的产品的更新。

同时开启防病毒和IPS服务,使用TCP 443端口从公网FDN获取更新。你可以通过启用需要下载更新的固件版本来启用所支持的产品的更新。

默认情况下,FortiManager将首先尝试连接到公共FDS服务器fds1.fortinet.com。通过TCP端口443,下载准备下载AV/IPS包的二级FDS服务器列表。

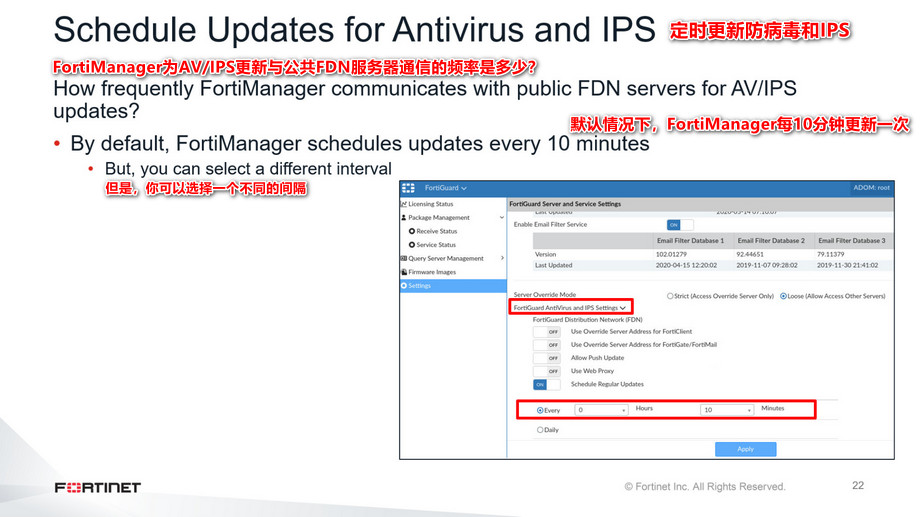

保持内置FDS最新对于提供当前FDS更新包非常重要。通过启用Schedule Regular Updates,可以保证你拥有相对最新的签名和包更新版本。FortiManager系统作为一个FDS,在以下情况下与FDN同步FortiGuard更新包的本地副本:

保持内置FDS最新对于提供当前FDS更新包非常重要。通过启用Schedule Regular Updates,可以保证你拥有相对最新的签名和包更新版本。FortiManager系统作为一个FDS,在以下情况下与FDN同步FortiGuard更新包的本地副本:

● FortiManager计划轮询或更新更新包的本地副本

● 推送更新被启用(它从FDN接收更新通知)

如果FortiManager下载大文件时网络中断,当网络恢复时,FortiManager会重新下载所有文件。您可以按照每小时、每天或每周的计划配置计划更新。

由于防病毒更新频率高,缺省情况下,FortiManager每10分钟更新一次。

如果有重要的IPS更新可用的公共FortiGuard?如何确保FortiManager总是接收新的更新?

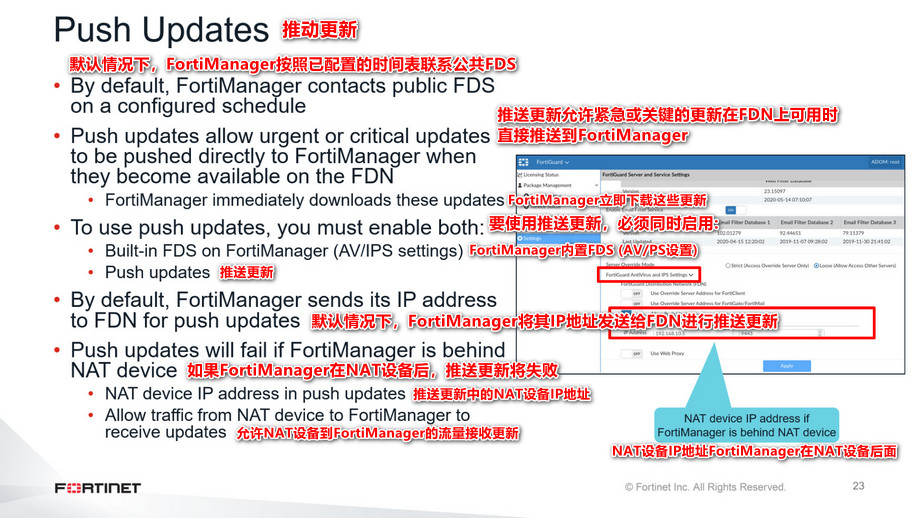

如果你启用了允许Push Update, FDN可以在FortiGuard公开发布新的签名更新时,将更新通知推送到FortiManager内置的FDS。然后FortiManager立即下载更新。

如果你启用了允许Push Update, FDN可以在FortiGuard公开发布新的签名更新时,将更新通知推送到FortiManager内置的FDS。然后FortiManager立即下载更新。

通常,当启用push更新时,FortiManager将其IP地址发送给FDN。FDN使用这个IP地址作为推送消息的目的地。

如果FortiManager在NAT设备后面呢?

如果FortiManager在NAT设备后面,发送它的IP地址进行推送更新将导致推送更新失败,因为这是一个从FDN不可路由的IP地址。你必须配置以下内容:

● 在FortiManager上配置推送更新使用的NAT设备IP地址和端口。默认情况下,推送更新的端口是UDP 9443,但你可以配置不同的端口号。

● 在NAT设备上配置转发到FortiManager的虚拟IP和端口。如果NAT设备的外部IP地址发生变化,FortiManager可能无法接收到推送更新。

如果中间NAT设备的外部IP地址是动态的(如PPPoE或DHCP的IP地址),则内置FDS可能无法接收到推送更新。当NAT设备的外部IP地址发生变化时,FortiManager推送IP地址的配置就会过期。

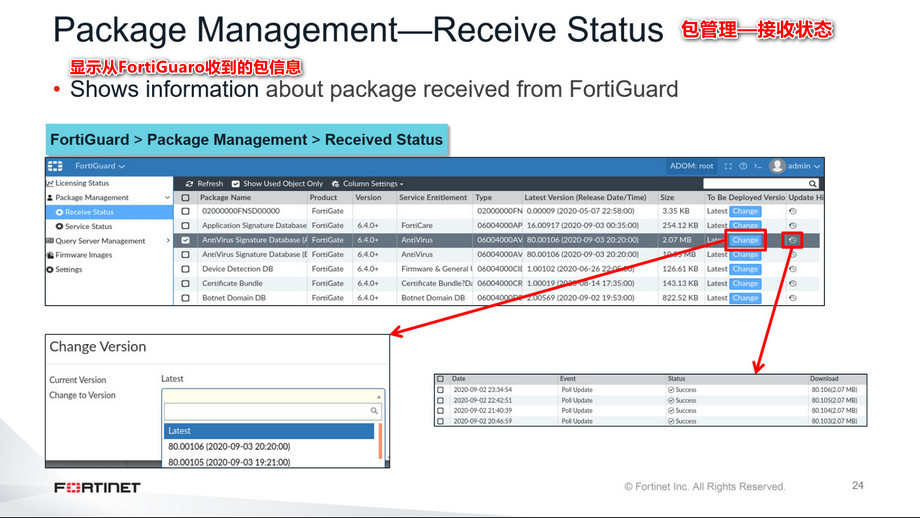

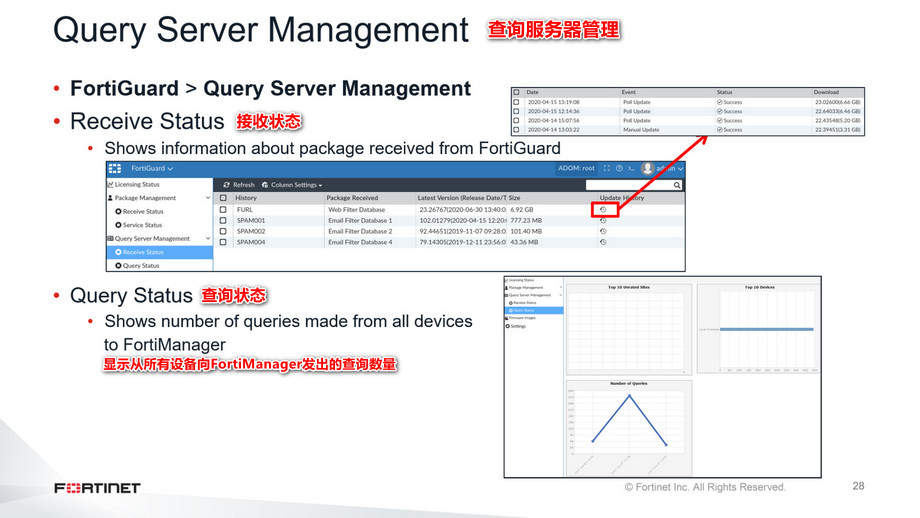

“接收状态”显示从FortiGuard收到的反病毒签名包和IPS签名包的接收报文、最新版本、大小、待部署版本和更新历史。

“接收状态”显示从FortiGuard收到的反病毒签名包和IPS签名包的接收报文、最新版本、大小、待部署版本和更新历史。

Update History显示更新时间、发生的事件、更新的状态和下载的版本。

你还可以更改要部署的版本。

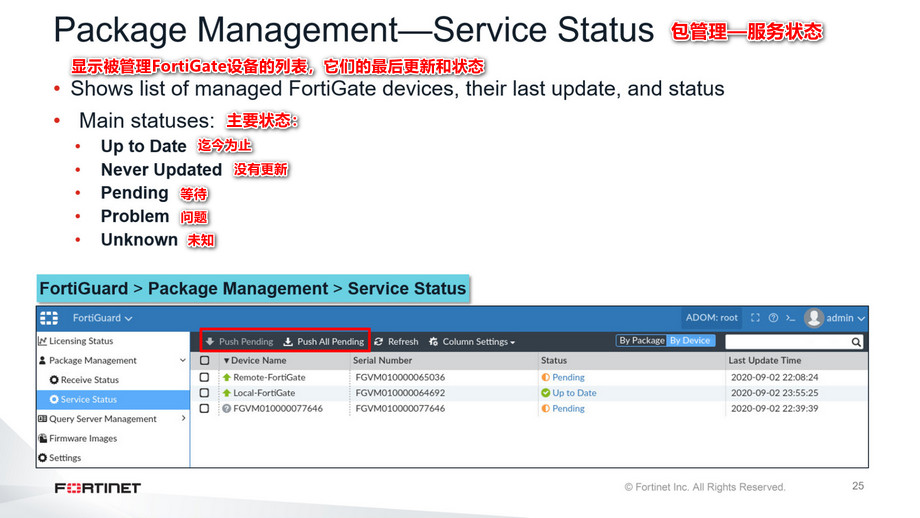

![]() FortiGate设备配置为接收来自FortiManager的更新,有五种主要状态:

FortiGate设备配置为接收来自FortiManager的更新,有五种主要状态:

● 迄今为止:FortiGate设备已接收到最新的软件包。

● 从未更新:设备从未请求或收到过数据包。

● 挂起:FortiGate设备有一个较旧的包版本,因为一个可接受的原因(例如计划的更新时间正在等待)。

● 问题:FortiGate设备错过了预定的查询,或者没有正确地接收到最新的包。

● 未知:当前不知道FortiGate设备状态。

你还可以单独或同时向设备推送暂挂的更新。

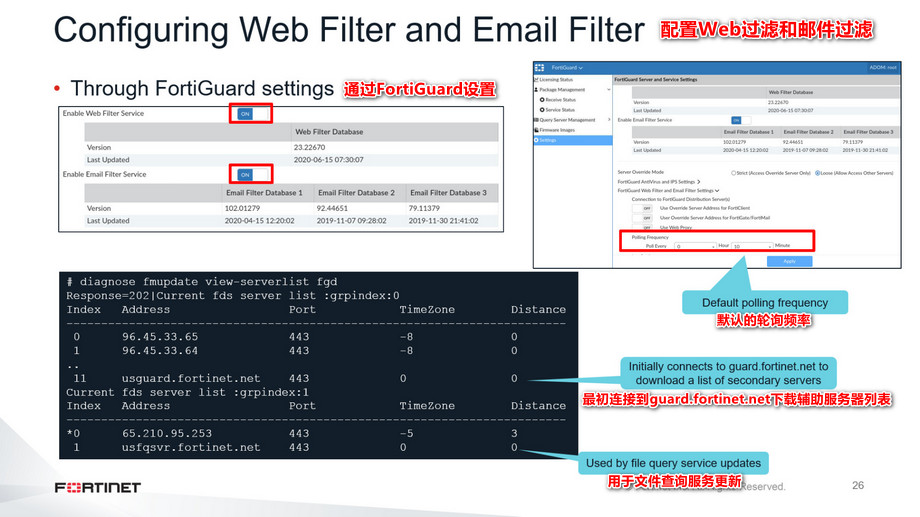

你必须分别启用web过滤器和电子邮件过滤服务。默认情况下,FortiManager首先尝试通过TCP端口443连接到公共FGD服务器,以下载辅助FGD服务器列表,然后从这些服务器下载web和反垃圾邮件包。默认情况下,FortiManager计划每10分钟检查一次更新。

你必须分别启用web过滤器和电子邮件过滤服务。默认情况下,FortiManager首先尝试通过TCP端口443连接到公共FGD服务器,以下载辅助FGD服务器列表,然后从这些服务器下载web和反垃圾邮件包。默认情况下,FortiManager计划每10分钟检查一次更新。

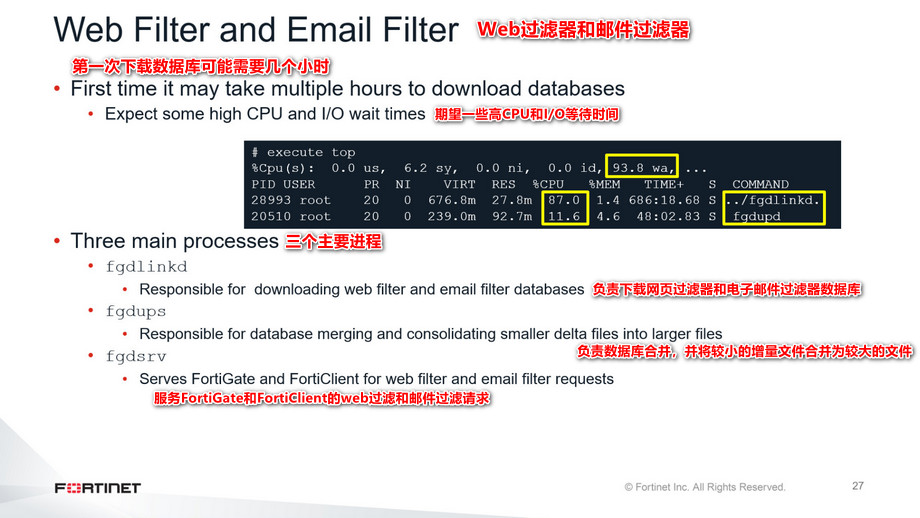

![]() 当你第一次启用web和反垃圾邮件服务时,可能需要几个小时来下载和合并数据库。在此期间,你将注意到更高的I/O等待时间和与FortiManager上的web和电子邮件进程相关的CPU使用高峰。

当你第一次启用web和反垃圾邮件服务时,可能需要几个小时来下载和合并数据库。在此期间,你将注意到更高的I/O等待时间和与FortiManager上的web和电子邮件进程相关的CPU使用高峰。

从FortiGuard收到的web和反垃圾邮件数据库列在接收状态下。从服务器接收到日期和时间更新、更新版本、更新的大小以及更新历史也会显示出来。你可以单击Update History查看有关下载的各个包的更多信息。

从FortiGuard收到的web和反垃圾邮件数据库列在接收状态下。从服务器接收到日期和时间更新、更新版本、更新的大小以及更新历史也会显示出来。你可以单击Update History查看有关下载的各个包的更多信息。

查询状态显示了从所有受管设备向充当本地FDS的FortiManager设备进行的查询的数量。

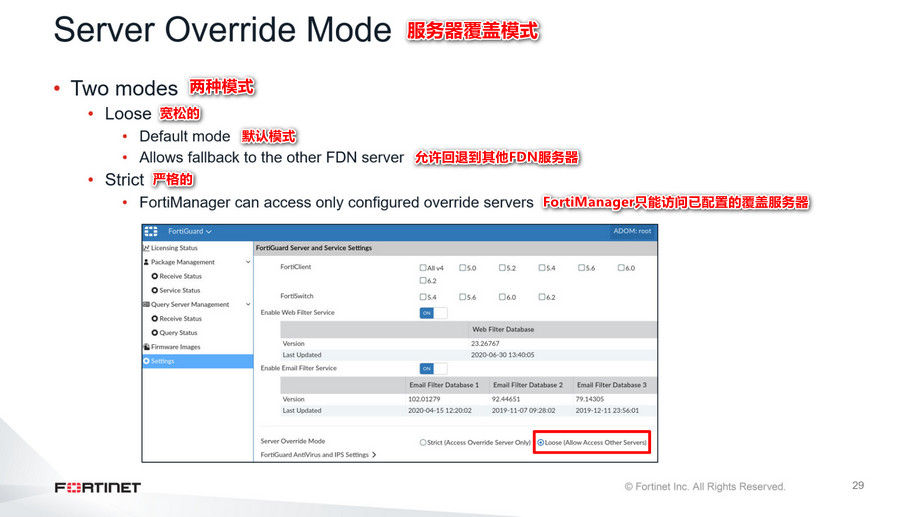

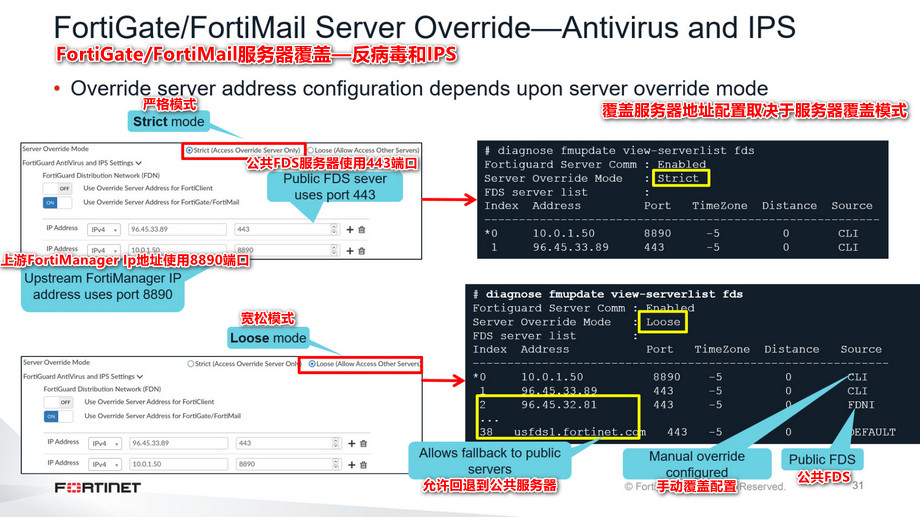

默认情况下,“服务器覆盖模式”为“松散模式”,推荐使用该模式。如果FortiManager无法与覆盖服务器地址列表中配置的服务器之一通信,则此设置允许FortiManager退回到其他FDN服务器。

默认情况下,“服务器覆盖模式”为“松散模式”,推荐使用该模式。如果FortiManager无法与覆盖服务器地址列表中配置的服务器之一通信,则此设置允许FortiManager退回到其他FDN服务器。

你可以将服务器覆盖模式更改为严格模式,以防止发生回退。此设置允许FortiManager仅与覆盖服务器地址列表中配置的服务器通信。

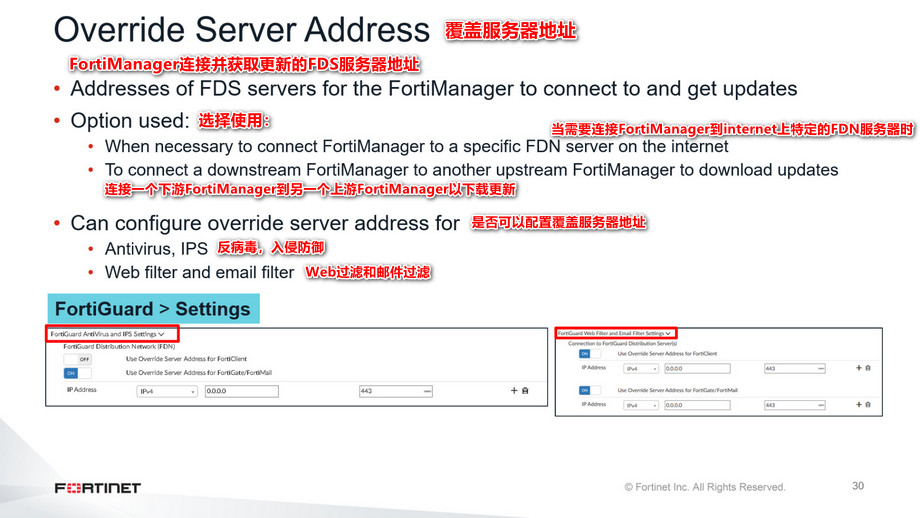

![]() 你可以配置覆盖服务器地址,它允许FortiManager与覆盖服务器中列出的服务器通信。可以配置反病毒、IPS的覆盖服务器地址。web过滤器。和FortiGate, FortiMail和forticclient的电子邮件过滤器。

你可以配置覆盖服务器地址,它允许FortiManager与覆盖服务器中列出的服务器通信。可以配置反病毒、IPS的覆盖服务器地址。web过滤器。和FortiGate, FortiMail和forticclient的电子邮件过滤器。

一个很好的配置覆盖服务器地址的例子是,如果你有一个专用的上游FortiManager,你可以使用它来下载反病毒和IPS更新。在这种情况下,你可以配置下游FortiManager,通过配置上游FortiManager使用的IP地址和端口,从专用的上游FortiManager获取更新。

FortiManager试图从“使用覆盖服务器地址”中配置的服务器获取更新FortiGate / FortiMail部分。根据服务器覆盖模式配置,您可以进行限制从配置覆盖服务器列表接收更新,或允许回退到其他公共FDS服务器,如果FortiManager无法通信并从配置的服务器列表接收更新。

FortiManager试图从“使用覆盖服务器地址”中配置的服务器获取更新FortiGate / FortiMail部分。根据服务器覆盖模式配置,您可以进行限制从配置覆盖服务器列表接收更新,或允许回退到其他公共FDS服务器,如果FortiManager无法通信并从配置的服务器列表接收更新。

在本幻灯片所示的示例中,配置了两个覆盖服务器地址。当Server Override Mode设置为Strict时,FortiManager只从这两个服务器获取更新。如果这两个配置的服务器不可用,则没有回退到其他公共服务器

如果你将服务器覆盖模式设置为松散,FortiManager将首先尝试从配置的服务器列表获取更新;如果它们不可用,FortiManager将退回到其他公共FDS服务器以获得更新。

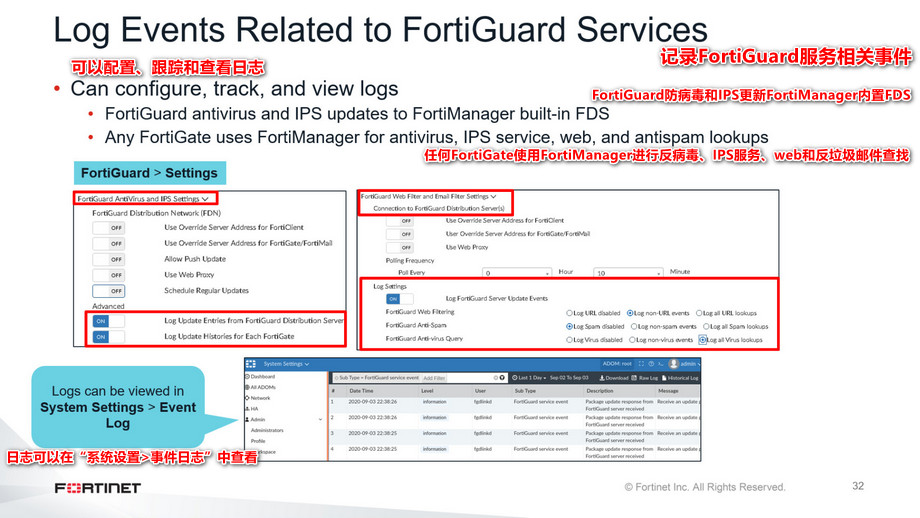

你可以配置FortiGuard事件的日志记录。例如FortiManager内置的FDS更新。以及使用FortiManager作为FDS的FortiGate设备。

你可以配置FortiGuard事件的日志记录。例如FortiManager内置的FDS更新。以及使用FortiManager作为FDS的FortiGate设备。

你可以在“事件日志”中查看相关的日志信息,这将有助于你对相关问题的诊断和故障排除FortiGuard更新。

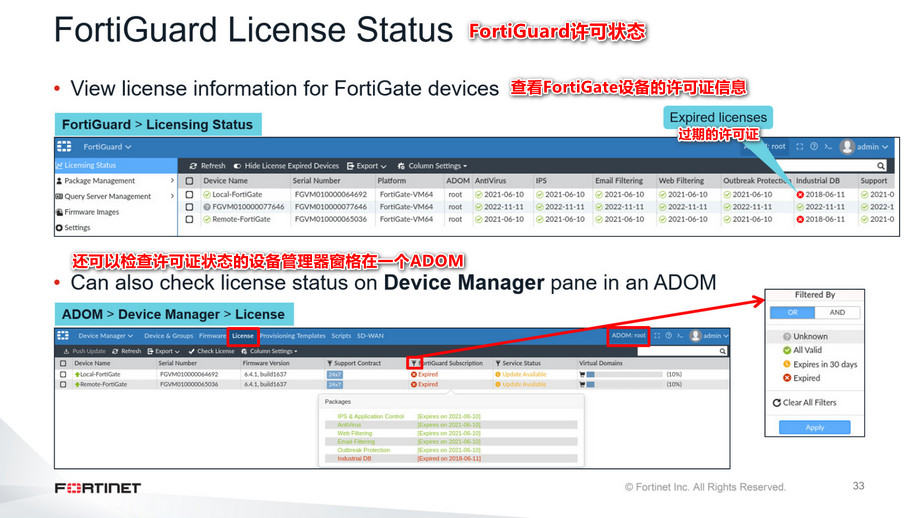

FortiManager包括一个许可概述页面,允许您查看所有托管FortiGate设备的许可信息。快速验证FortiGate license是否过期。

FortiManager包括一个许可概述页面,允许您查看所有托管FortiGate设备的许可信息。快速验证FortiGate license是否过期。

如果你只能访问自己的ADOM,管理员可以在其ADOM中查看FortiGate设备的许可信息。如果在一个ADOM中管理许多FortiGate设备,可以使用过滤器检查状态。例如,可以查看30天内即将到期的FortiGate设备的服务license。这有助于你采取积极的步骤来更新许可证。

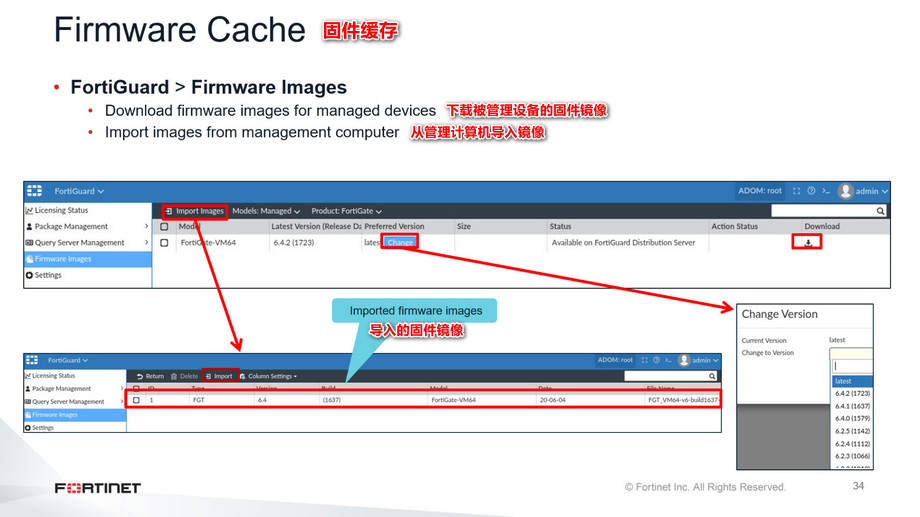

FortiManager可以从FDN下载图像,也可以从管理计算机上传固件图像。如果最新的固件不适合您的需要,您可以更改最新的固件或从您的管理计算机导入固件映像。这允许您使用FortiManager设备更改设备固件。

FortiManager可以从FDN下载图像,也可以从管理计算机上传固件图像。如果最新的固件不适合您的需要,您可以更改最新的固件或从您的管理计算机导入固件映像。这允许您使用FortiManager设备更改设备固件。

你可以根据支持的产品类型查看可用的固件,并过滤所有设备或只过滤“被管理设备”。

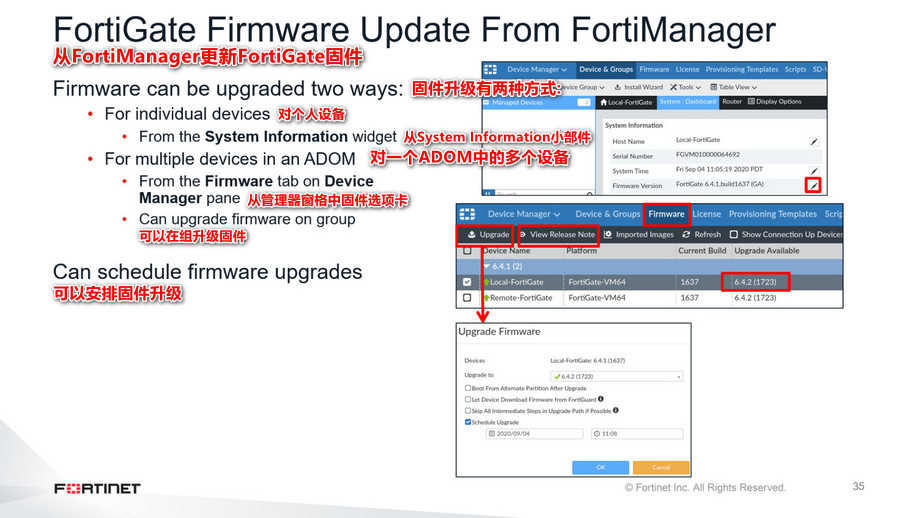

![]() 升级FortiGate固件有两种方式:

升级FortiGate固件有两种方式:

● 对于每个设备,使用System Information小部件

● 对于多个设备,在ADOM的固件选项卡上。您可以升级所有FortiGate设备的固件版本,选中的FortiGate设备。或FortiGate设备组。

FortiManager允许你现在升级固件,或安排升级。

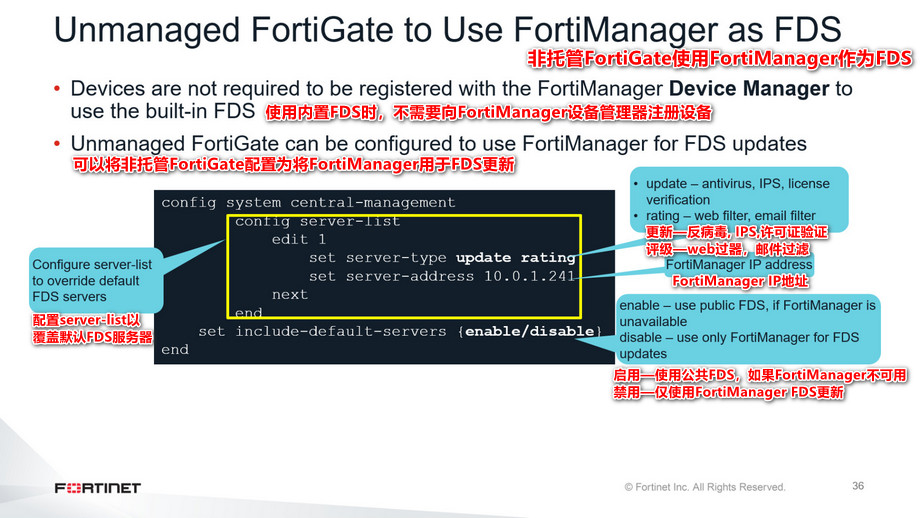

你还可以配置非托管FortiGate设备,以将FortiManager作为本地FDS使用。你必须在FortiGate的central-management设置中配置server-list,其中包括:

你还可以配置非托管FortiGate设备,以将FortiManager作为本地FDS使用。你必须在FortiGate的central-management设置中配置server-list,其中包括:

● FortiManager作为FortiGate设备的本地FDS的IP地址

● 服务器类型,包括:

● 升级—用于反病毒、IPS更新和FortiGate license验证

● 评级—用于网页过滤或反垃圾邮件评级

缺省情况下,启用include-default-servers,当私有服务器(在server-list中配置)不可用时,允许FortiGate设备与公共FortiGuard服务器通信。你可以在覆盖服务器列表中启用或禁用包含公共FortiGuard服务器。

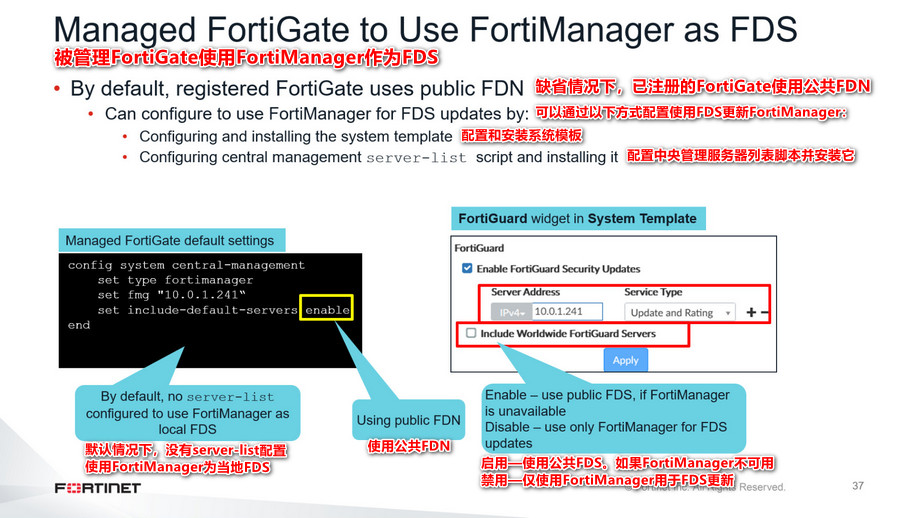

![]() 默认情况下,当FortiGate由FortiManager管理时,它使用公共FortiGuard服务器。这是因为并不是每个组织都将FortiManager用于本地FDS。

默认情况下,当FortiGate由FortiManager管理时,它使用公共FortiGuard服务器。这是因为并不是每个组织都将FortiManager用于本地FDS。

有多种方法可以配置FortiGate以将FortiManager用作本地FDS。你可以:

● 在FortiGuard小部件中配置FortiGuard设置,你可以将其分配给被管理的设备并将其安装在设备上。覆盖默认FDS服务器并使用FortiManager的决定是一个设备级设置。请记住在FortiManager界面上启用服务访问设置。

● 为中央管理server-list配置和安装一个脚本。

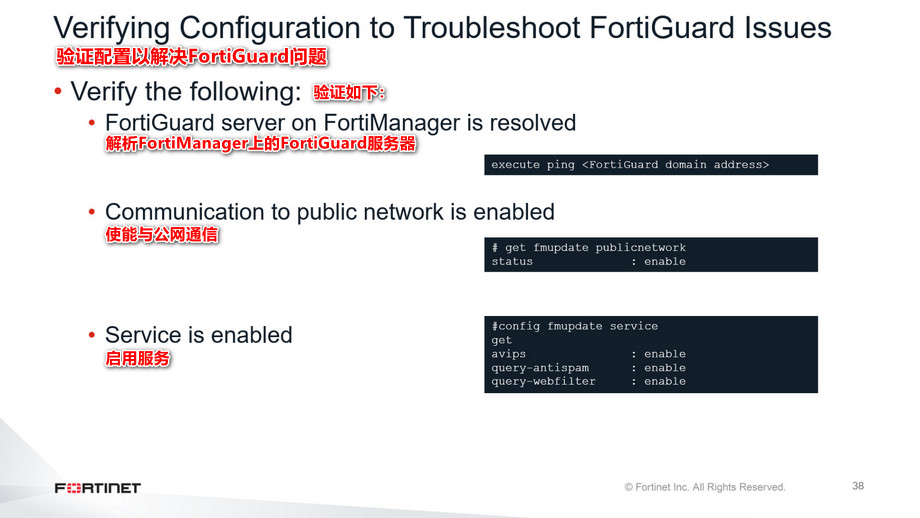

在排除FortiGuard问题时,应该执行的第一步是验证FortiManager上的配置。你应该确认:

在排除FortiGuard问题时,应该执行的第一步是验证FortiManager上的配置。你应该确认:

● 支持通过域名解析公有FDN服务器。例如,检查是否能够ping通fds1.fortinet.com。为防病毒和IPS,为FortiGate或FortiMail。

● 在FortiManager上开启了与公网的通信和服务

● 已开启FortiManager服务

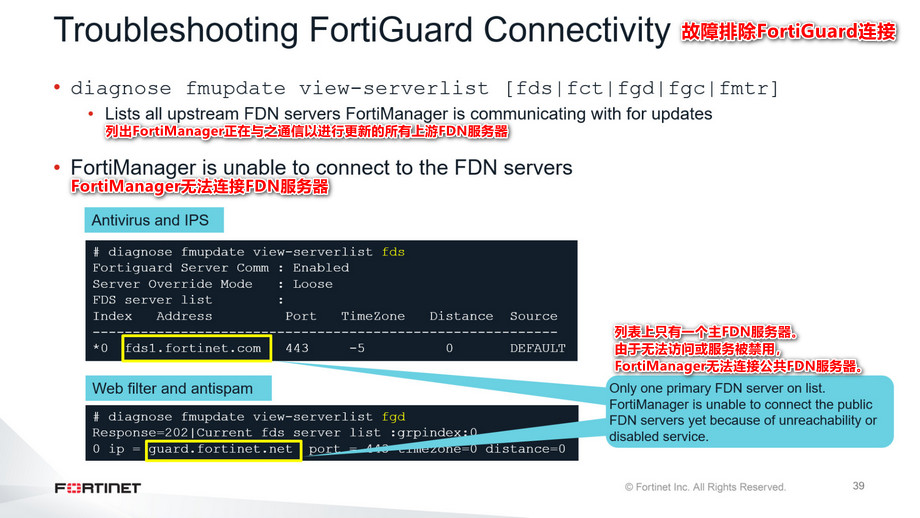

配置完成后,请检查FortiManager是否与上游FortiGuard服务器通信。

配置完成后,请检查FortiManager是否与上游FortiGuard服务器通信。

如果FortiManager无法连接到公共FDN服务器,则服务器列表中将只显示主FDN服务器。这可能是由于FortiManager不可访问或FortiManager上的服务被禁用导致的。

在FortiManager连接到公共FDN服务器之后,它将下载从那里下载更新和软件包的次要FDN服务器列表。

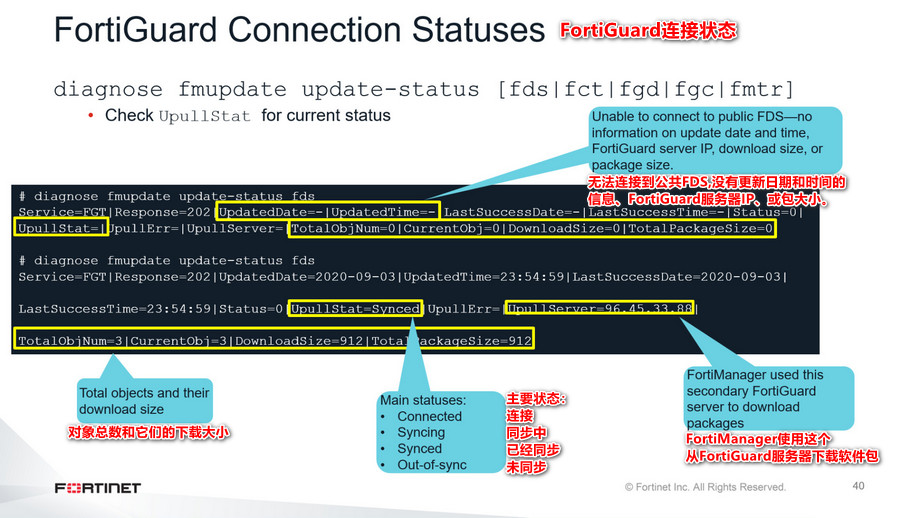

![]() 你也可以查看到公网FDN的连接状态。如果FortiManager不能连接到公共FDN,或者服务被禁用,当前状态的Upullstat将为空,并且不会有关于日期、时间、下载大小和包的信息。

你也可以查看到公网FDN的连接状态。如果FortiManager不能连接到公共FDN,或者服务被禁用,当前状态的Upullstat将为空,并且不会有关于日期、时间、下载大小和包的信息。

在FortiManager能够与公共FDN通信后,FortiManager将显示下载大小、软件包和FortiManager正在与之通信以下载更新的FDN服务器的IP地址。

Upullstat有四种主要状态:

● connected:FDN的FortiManager连接最初成功,但尚未发生同步连接。

● Syncing:启用内置FDS, FortiManager正在下载FDN上可用的软件包并同步。

● Synced:已启用内置FDS, FDN包下载成功。

● Out-of-sync:初始FDN连接成功,但内置FDS被禁用。

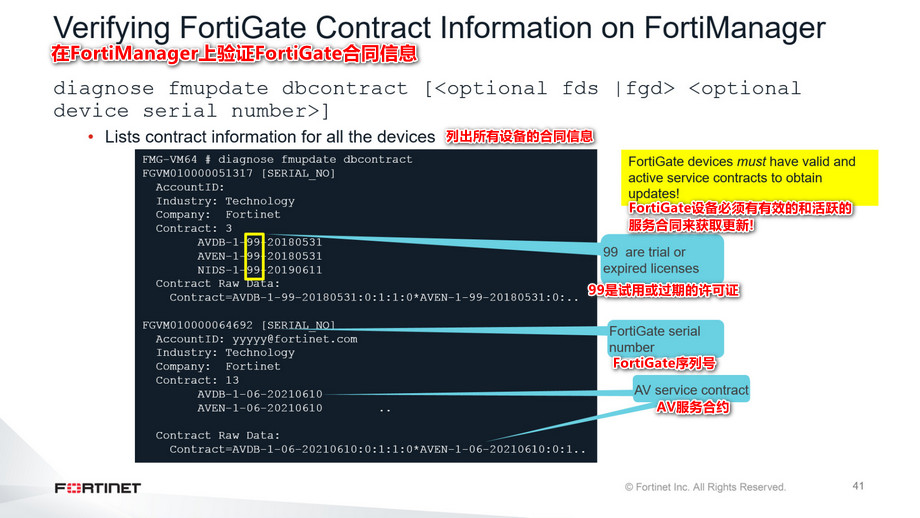

FortiGate设备必须具有有效的活动服务契约,才能从FortiManager接收更新。

FortiGate设备必须具有有效的活动服务契约,才能从FortiManager接收更新。

通过FortiManager命令行可以查看所有FortiGate设备的合同信息。过期或试用FortiGate许可显示为99,这意味着FortiGate无法接收来自FortiManager的更新。

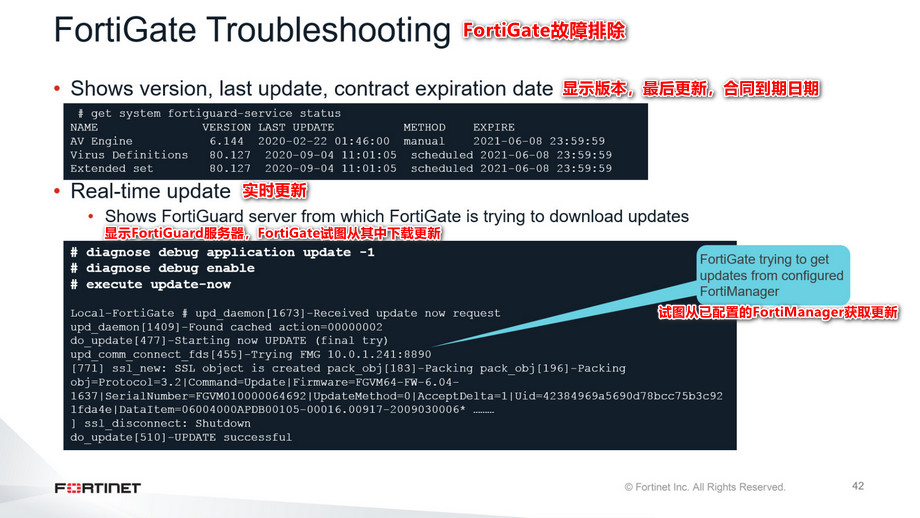

在FortiGate CLI中,你可以查看最新更新的版本。以及FortiGate的合同信息。

在FortiGate CLI中,你可以查看最新更新的版本。以及FortiGate的合同信息。

你还可以在运行update命令的同时运行实时调试,该命令将尝试从FDS服务器(或中央管理配置中已配置的本地FDS服务器)下载最新的定义和包。

知识检查

知识检查

知识检查

知识检查

![]() 恭喜你!你已经完成了这一课。

恭喜你!你已经完成了这一课。

现在,你将回顾你在本课中涉及到的目标。

这张幻灯片显示了你在本课中涉及的目标。

这张幻灯片显示了你在本课中涉及的目标。

通过掌握本课中涉及的目标,你学习了如何设置FortiManager HA集群,以及如何将FortiManager用作设备的本地FortiGuard服务器。

以上是关于教程篇(6.4) 08. 额外的配置 ❀ FortiManager ❀ Fortinet 网络安全专家 NSE 5的主要内容,如果未能解决你的问题,请参考以下文章

教程篇(6.4) 06. FortiManager 简介和初始配置 ❀ Fortinet 网络安全专家 NSE5

教程篇(6.4) 09. FortiManager 设备级配置和安装 ❀ Fortinet 网络安全专家 NSE5

教程篇(6.4) 10. FortiManager 策略和对象 ❀ Fortinet 网络安全专家 NSE5

教程篇(6.4) 11. FortiManager SD-WAN和安全结构 ❀ Fortinet 网络安全专家 NSE5