一次完整的信息收集

Posted 热绪

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一次完整的信息收集相关的知识,希望对你有一定的参考价值。

一次完整的信息收集

信息收集对于渗透测试前期来说是十分重要的,我们只要掌握了目标网站或目标主机足够多的信息之后,我们才能更好地对其进行漏洞检测。每个人都有自己的收集方式,没有哪一种方式是完美的。只要能尽量保证信息的完整性的方式就是最好的。

渗透测试需要被授权!信息收集同样需要!

一、域名信息收集

SEO综合查询

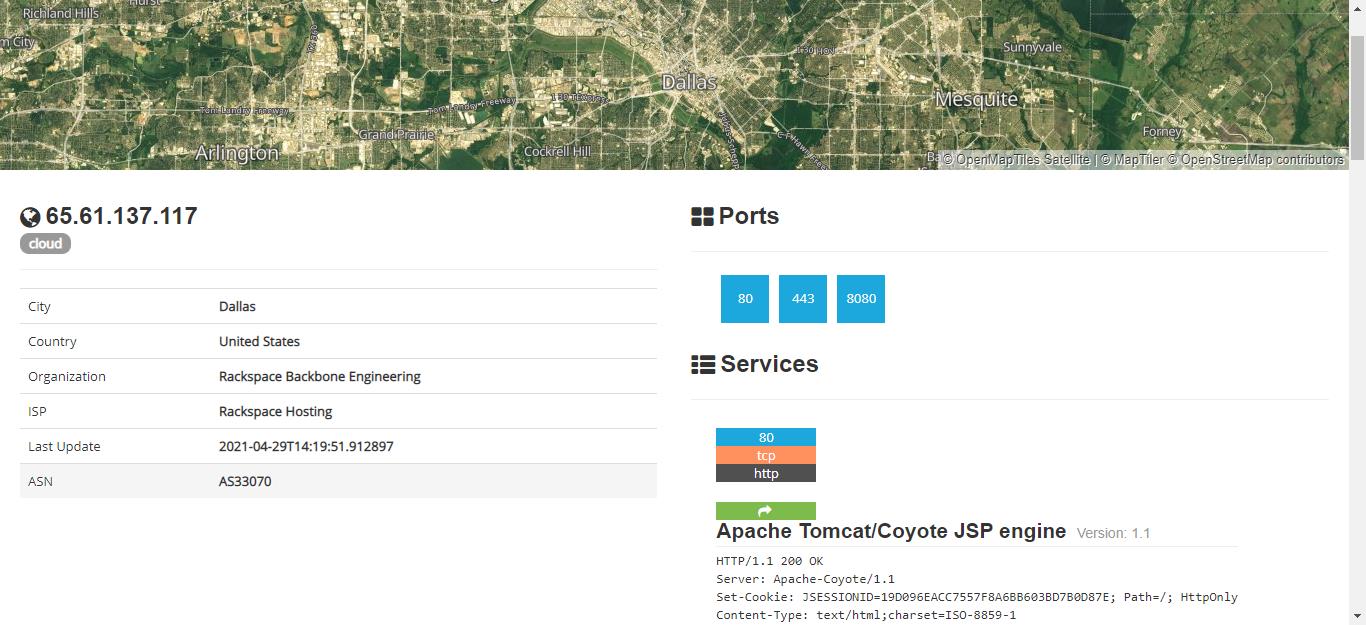

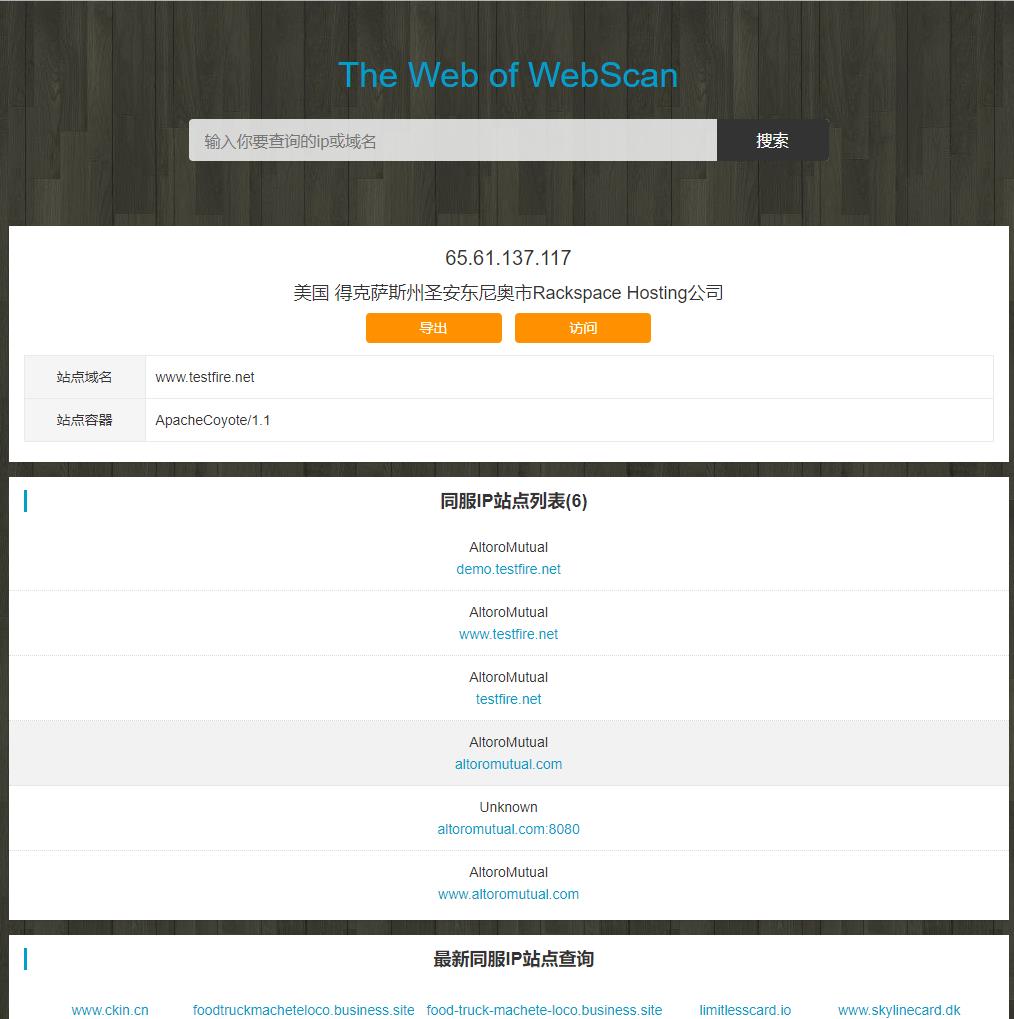

得到IP:65.61.137.117

判断该域名是否存在CDN,http://ping.chinaz.com/

如果查询的IP数量大于一个的话,则说明该IP地址不是真实的服务器地址。

站长whois查询:

SHODAN:

端口:80、443、8080

服务:TCP、HTTP

网站容器:Apache、Tomcat

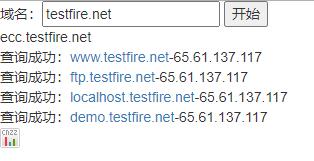

子域名信息查询:https://phpinfo.me/domain/

也可以使用Layer子域名挖掘机、subDomainBrute等等

DNS记录查询

二、网站指纹识别

http://whatweb.bugscaner.com/look/

三、整站分析

脚本类型:jsp

编程语言:JAVA

网站容器:Apache Tomcat

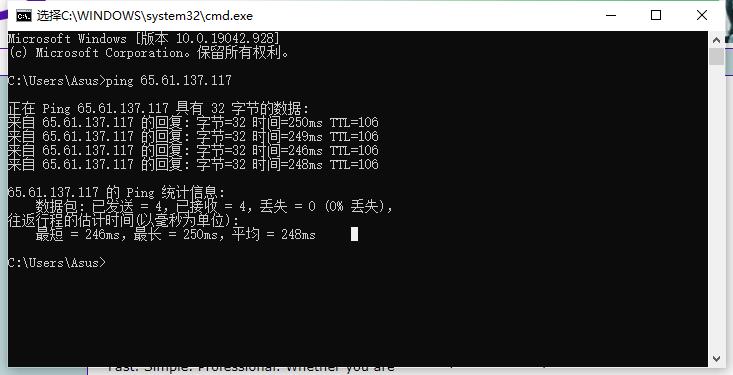

服务器类型:Windows

判断是Linux还是Windows最简单就是通过ping来探测,Windows的TTL值都是一般是128,Linux则是64。所以大于100的肯定是Windows,而几十的肯定是Linux。但是,通过TTL值来判断服务器类型也不是百分之百准确的,有些windows服务器的TTL值也是几十,而且有的服务器禁止ping。

粗略判断是Windows。

使用nmap -O/-A 参数都能扫描出来。

数据库类型:初步判断是mysql

常见搭配:

-

ASP 和 ASPX:ACCESS、SQL Server

-

php:MySQL、PostgreSQL

-

JSP:Oracle、

四、主机扫描

Nessus

Nessus不仅可以扫描漏洞,还可以扫描主机。

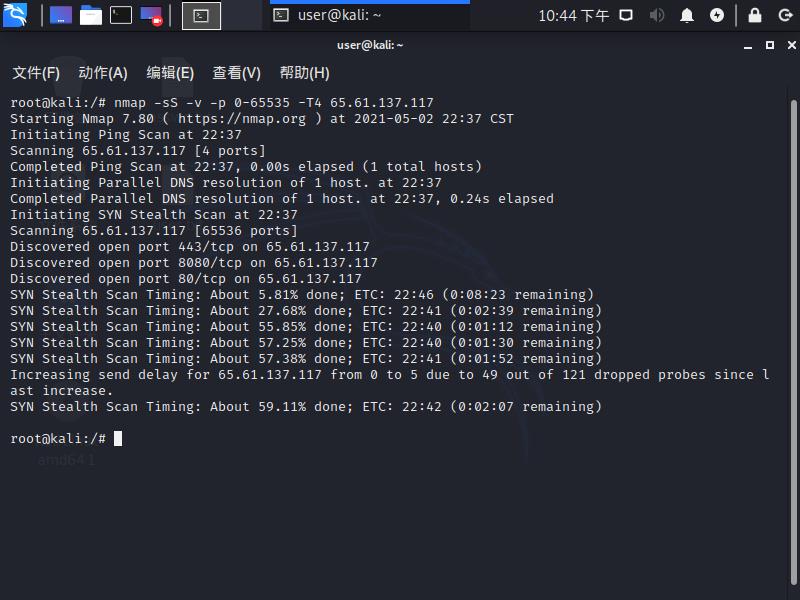

五、端口扫描

Nmap全端口扫描

80:HTTP端口。常见web漏洞

443:HTTPS漏洞,心脏滴血等与SSL有关的漏洞

8080:可能存在Tomacat管理弱口令页面Getshell

六、网站敏感目录和文件

使用目录扫描工具扫描后台目录:

七、旁站和C段扫描

旁站和C段在线查询地址:

八、网站漏洞扫描

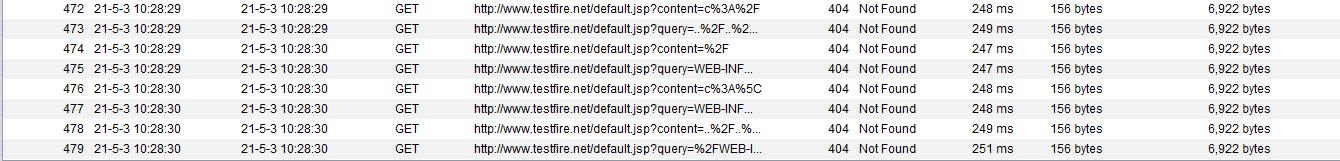

这里我使用OWASP-ZAP进行简单扫描。

未经授权就用漏扫对网站进行扫描是违法行为!

仅供学习!

以上是关于一次完整的信息收集的主要内容,如果未能解决你的问题,请参考以下文章