Ryuk紧盯“有缝的蛋”,利用学生盗版软件发起攻击

Posted 程序员启航

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Ryuk紧盯“有缝的蛋”,利用学生盗版软件发起攻击相关的知识,希望对你有一定的参考价值。

事件报道

根据安全媒体的最新报道,国外一名学生的盗版软件导致了一次全面的Ryuk勒索软件攻击。

据了解,一名学生在试图盗版一款昂贵的数据可视化软件的过程中,导致欧洲一家生物分子研究所遭到全面的Ryuk勒索软件攻击。

BleepingComputer的研究人员长期以来一直都在不断提醒社区关于软件破解相关的信息,这不仅是因为这是一种非法行为,而且它们也是恶意软件感染的常见来源。

网络犯罪分子通常会创建一个虚假的破解软件下载网站来传播恶意软件,有时甚至还会使用油管视频或BT种子。

在此之前,我们已经发现了很多利用破解软件下载站点来传播勒索软件的案例了,比如说STOP和Exorcist勒索软件、加密货币挖矿软件和信息窃取木马等等。

关于Ryuk勒索软件

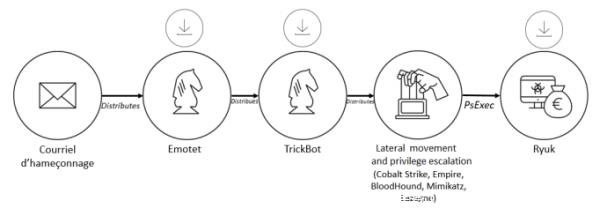

Ryuk首次出现于2018年8月(August 2018),虽然在全球范围内并不是非常活跃,但至少有三个机构在其头两个月的行动中被感染,使得攻击者获得了大约64万美元的赎金。

感染成功后,Ryuk拥有其他一些现代勒索软件家族中可以看到的常见功能,包括识别和加密网络驱动器和资源以及删除终端上卷影副本。通过这样做,攻击者可以禁用Windows系统还原选项,因此使用户无法在没有外部备份的情况下从攻击中恢复数据。

目前已经确认的是,这类Ryuk勒索事件实为黑客组织GRIM SPIDER所为,攻击活动名命名为TEMP.MixMaster,而攻击者目前来看是俄罗斯的可能性较大。

根据 ANSSI 发布的研究报告显示:“除常见的功能外,新版本的 Ryuk 勒索软件增加了在本地网络上蠕虫式传播的功能”,“通过计划任务、恶意软件在 Windows 域内的机器间传播。一旦启动,该恶意软件将在 Windows RPC 可达的每台计算机上传播”。

Ryuk 勒索软件的变种不包含任何阻止勒索软件执行的机制(类似使用互斥量检测),使用 rep.exe 或 lan.exe 后缀进行复制传播。

Ryuk 勒索软件在本地网络上列举所有可能的 IP 地址并发送 ICMP ping 进行探测。该恶意软件会列出本地 ARP 表缓存的 IP 地址,列出发现 IP 地址所有的共享资源并对内容进行加密。该变种还能够远程创建计划任务以此在主机上执行。攻击者使用 Windows 原生工具 schtasks.exe 创建计划任务。

最近发现的 Ryuk 变种具备自我复制能力,可以将可执行文件复制到已发现的网络共享上实现样本传播。紧接着会在远程主机上创建计划任务,最后为了防止用户进行文件回复还会删除卷影副本。

勒索软件 Ryuk 会通过设置注册表项

HKEY_CURRENT_USER\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Run\\svchost及其文件路径来实现持久化。

分析报告显示,Ryuk 勒索软件并不会检查计算机是否已被感染,恶意代码使用域内的高级帐户进行传播。安全专家指出,即使修改了用户密码,只要 Kerberos 票据尚未过期,蠕虫式的传播仍将继续。

冒牌的破解软件导致Ryuk勒索软件攻击

在欧洲的这家生物分子研究所遭到Ryuk勒索软件攻击后,Sophos的快速反应小组做出反应,并压制了此次网络攻击。

这次攻击使研究所损失了一周的研究数据并导致了时长一个星期的网络中断,因为服务器需要从零开始重建,而数据需要从备份中恢复。

在对此次网络攻击活动进行了信息安全取证后,Sophos确定此次网络攻击活动背后的犯罪分子的初始入口点是一个使用了学生证书的RDP会话。

据了解,这家生物分子研究所一直都在跟大学生有各种合作,其中涵盖各项研究领域和各项任务。作为任务合作的一部分,该研究所会为学生提供远程登录网络的登录凭证。

在访问了这名学生的笔记本电脑并分析了其浏览器历史后,研究人员发现这名学生曾经搜索过一款昂贵的数据可视化软件工具,他们在工作中使用过该软件,并且还尝试在他们自己家里去安装过这款软件。

显然,这名学生并没有花几百美元去购买软件的使用许可证,而是选择去搜索了一个破解版,并从warez网站下载了这个版本。

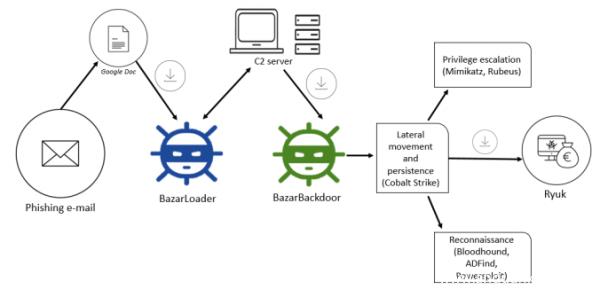

但是,他们并没有真正下载成功这款破解版的软件,而实感染了一个具备信息窃取功能的木马病毒。这款木马能够记录目标用户的键盘击键数据、窃取Windows剪贴板的历史记录以及窃取密码等,其中就包括网络犯罪分子(Ryuk勒索软件攻击者)在登录研究所网络系统时所使用的相同凭证。

Sophos事件应急快速响应部门的经理彼得·麦肯齐(Peter Mackenzie)认为:“这些盗版软件背后的恶意软件攻击者不太可能与Ryuk勒索软件团伙有关。现在,很多网络犯罪地下市场都会给攻击者提供针对安全薄弱组织/系统的一些简单初始访问攻击向量,这一行业现在也在蓬勃发展之中。因此,我们相信恶意软件攻击者会将他们的访问权售卖给其他的攻击者。而这一次相关的RDP连接访问权可能是正在测试其访问权的代理泄露的。”

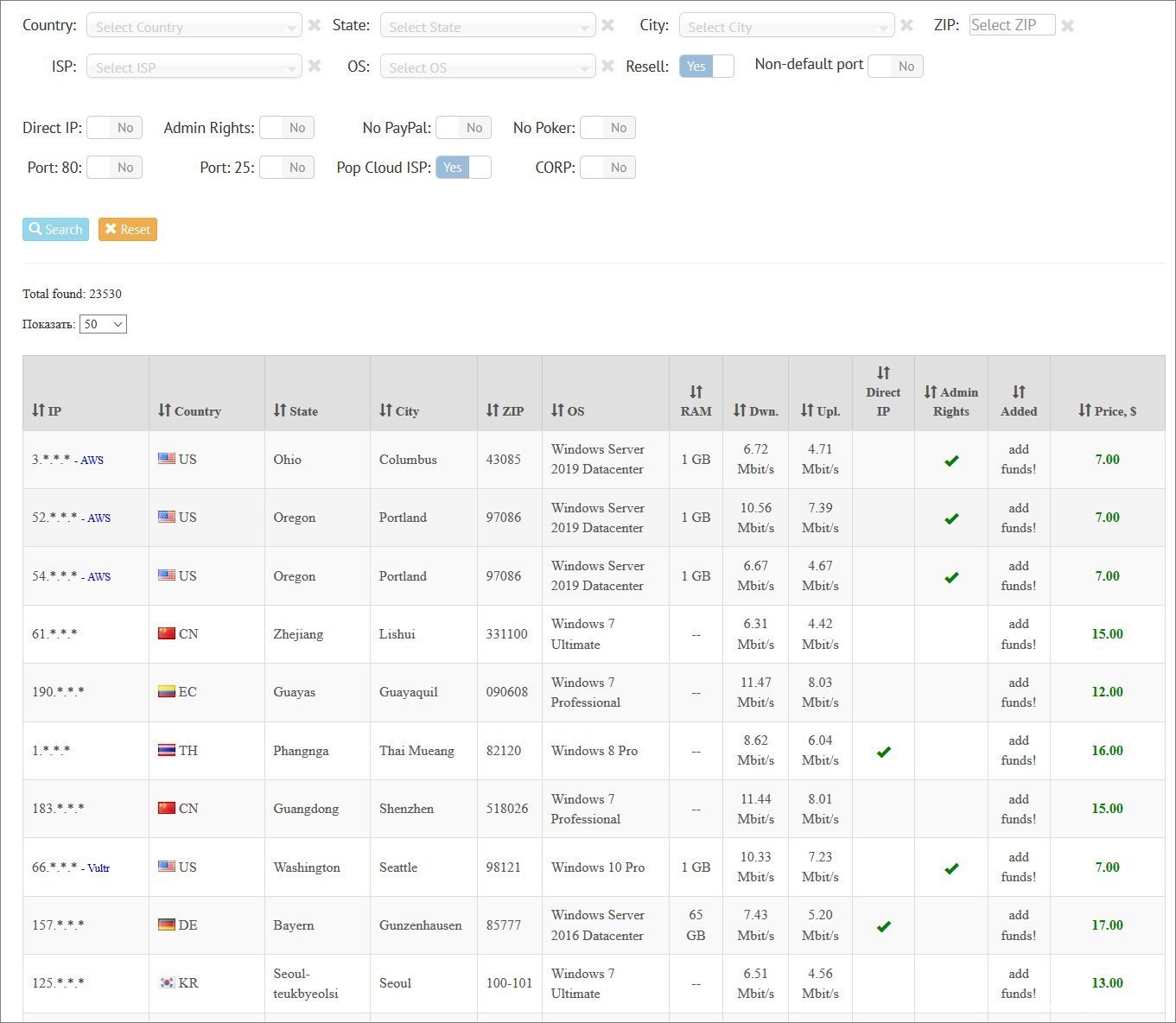

在过去的几年时间里,专门销售远程访问凭证的市场一直都在蓬勃发展之中,现在已然成为了勒索软件团伙用来访问公司网络的常见账户来源。这些被盗凭证中有许多是使用信息窃取型木马收集到的,网络犯罪分子会在地下市场上以大概三美元的价格逐一出售。

后话

就在最近,BleepingComputer获得了访问UAS泄露数据的权限,而UAS则是目前最大的Windows远程桌面凭证市场之一。

研究数据显示,在过去三年中,有130万个账户在UAS市场上出售,为网络犯罪分子提供了一个庞大的目标用户库。

不幸的是,现实场景中总会存在一些人为错误的可能性,这也导致用户可能会给网络钓鱼邮件或盗版软件提供机会,无论我们怎么提醒,这种情况也无法百分之百被消除。

但是,在网络上正确配置安全性,例如要求远程桌面连接使用MFA,并限制特定位置或IP地址的访问,就可以从一定程度上防止这种攻击了。

以上是关于Ryuk紧盯“有缝的蛋”,利用学生盗版软件发起攻击的主要内容,如果未能解决你的问题,请参考以下文章