加密货币挖矿僵尸网络肆虐企业WindowsLinux服务器

Posted 安全牛

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了加密货币挖矿僵尸网络肆虐企业WindowsLinux服务器相关的知识,希望对你有一定的参考价值。

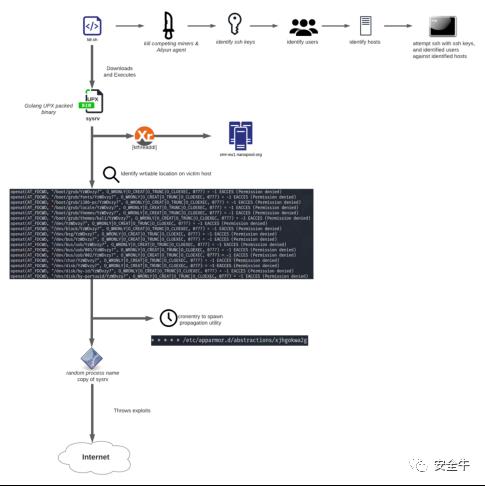

近日,据多名安全研究人员报告,一个代号Sysrv-hello的加密挖矿僵尸网络正在积极扫描易受攻击的Windows和Linux企业服务器,并通过自传播式恶意软件载荷感染门罗币(Monero)挖矿机(XMRig)。

该僵尸网络于2020年12月开始活跃,今年2月首次被阿里云安全研究人员发现。3月份该僵尸网络的活动激增,先后引起来Lacework Labs和Juniper Threat Labs的安全研究人员的注意。

最初,Sysrv-hello僵尸网络使用的是带有矿工和蠕虫(传播器)模块的多组件体系结构,后来升级为使用单个二进制文件,能够将挖矿恶意软件自动传播到其他设备。

Sysrv-hello的传播器组件能够主动扫描互联网,寻找更易受攻击的系统,利用其可远程执行恶意代码的漏洞,将受害设备添加到Monero采矿机器人大军中。

Lacework发现,攻击者“正在通过phpUnit、Apache Solar、Confluence、Laravel、JBoss、Jira、Sonatype、Oracle WebLogic和Apache Struts中注入远程代码执行漏洞来针对云工作负载,以获取初始访问权限”。

Lacework补充说:“横向移动是通过受害机器上可用的SSH密钥以及从bash历史记录文件,SSH配置文件和known_hosts文件中标识的主机进行的。”

Sysrv-hello攻击流程 来源:Lacework

Sysrv-hello针对的漏洞

Sysrv-hello僵尸网络的活动在三月份激增之后,Juniper发现了六种漏洞,这些漏洞被主动攻击的恶意软件样本利用:

Mongo Express RCE(CVE-2019-10758)

XML-RPC(CVE-2017-11610)

Saltstack RCE(CVE-2020-16846)

Drupal Ajax RCE(CVE-2018-7600)

ThinkPHP RCE(无CVE)

XXL-JOB Unauth RCE(无CVE)

该僵尸网络过去使用的其他漏洞还包括

Laravel(CVE-2021-3129)

Oracle Weblogic(CVE-2020-14882)

Atlassian Confluence服务器(CVE-2019-3396)

Apache Solr(CVE-2019-0193)

PHPUnit(CVE-2017-9841)

Jboss应用程序服务器(CVE-2017-12149)

Sonatype Nexus存储库管理器(CVE-2019-7238)

Jenkins暴力破解

WordPress暴力破解

通过YARN ResourceManager执行Apache Hadoop未经身份验证的命令执行(无CVE)

Jupyter Notebook命令执行(无CVE)

Tomcat Manager免身份验证上载命令执行(无CVE)

相关阅读

合作微信:aqniu001

投稿邮箱:editor@aqniu.com

以上是关于加密货币挖矿僵尸网络肆虐企业WindowsLinux服务器的主要内容,如果未能解决你的问题,请参考以下文章