CentOS 8系统安装配置AIDE主机入侵检测软件并检查文件完整性

Posted 新蜂网络安全实验室

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CentOS 8系统安装配置AIDE主机入侵检测软件并检查文件完整性相关的知识,希望对你有一定的参考价值。

一、操作目的和应用场景

(一)目的

CentOS 8系统安装配置aide入侵检测软件,并使用aide软件进行文件完整性检查。

(二)简介

1. 作用

AIDE(Advanced Intrusion Detection Environment,高级入qin检测环境),主要用于检测文件的完整性。

2. 原理

AIDE软件为系统文件生成初始的散列值数据库,然后每次执行检查命令时,aide会将之前生成的校验码和当前文件的校验码进行对比,并且输出报告,主要检查三类文件(修改过的,新增加的,删除的)。

AIDE数据库能够保存文件的各种属性,包括:权限(permission)、索引节点序号(inode number)、所属用户(user)、所属用户组(group)、文档大小、最后修改时间(mtime)、创建时间(ctime)、最后访问时间(atime)等。AIDE还能够使用下列算法:sha1、md5、rmd160、tiger,以密文形式建立每个文件的校验码或散列值。

在系统安装完毕,要连接到网络上之前,系统管理员应该建立新系统的AIDE数据库。这第一个AIDE数据库是系统的一个快照和以后系统升级的准绳。数据库应该包含这些信息:关键的系统二进制可执行程序、动态连接库、头文件以及其它总是保持不变的文件。这个数据库不应该保存那些经常变动的文件信息,例如:日志文件、邮件、/proc文件系统、用户起始目录以及临时目录。

一旦发现系统被侵入,系统管理员可能会使用ls、ps、netstat以及who等系统工具对系统进行检查,但是所有这些工具都可能被特洛伊木马程序代替了。可以想象被修改的ls程序将不会显示任何有关入侵的文件信息,ps也不会显示任何入侵进程的信息。即使系统管理员已经把关键的系统文件的日期、大小等信息都打印到了纸上,恐怕也无法通过比较知道它们是否被修改过了,因为文件日期、大小等信息是非常容易改变的,一些比较好的rootkit可以很轻松地对这些信息进行假冒。

虽然文件的日期、大小等信息可能被假冒,但是假冒某个文件的一个散列值就非常困难了,更不要说假冒所有AIDE支持的散列值了。在系统被侵入后,系统管理员只要重新运行AIDE,就能够很快识别出哪些关键文件被攻击者修改过了。

不过,要注意这也不是绝对的,因为AIDE可执行程序的二进制文件本身可能被修改了或者数据库也被修改了。因此,应该把AIDE的数据库放到安全的地方,而且进行检查时要使用保证没有被修改过的程序。

tripwire也是入侵检测软件,但是操作比较复杂,aide可以替代tripwire。

二、操作步骤

(一)安装aide

1、 CentOS 8系统安装aide

yum makecache //更新软件列表

yum install aide //在线安装

2、查看aide版本和编译选项

aide -v

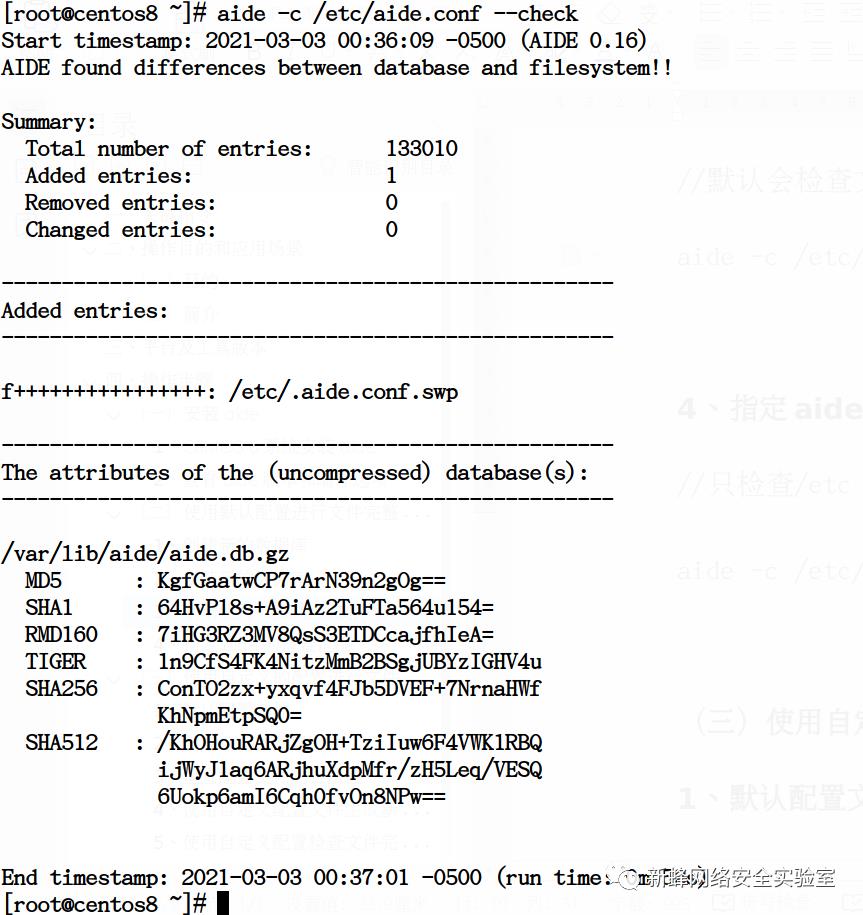

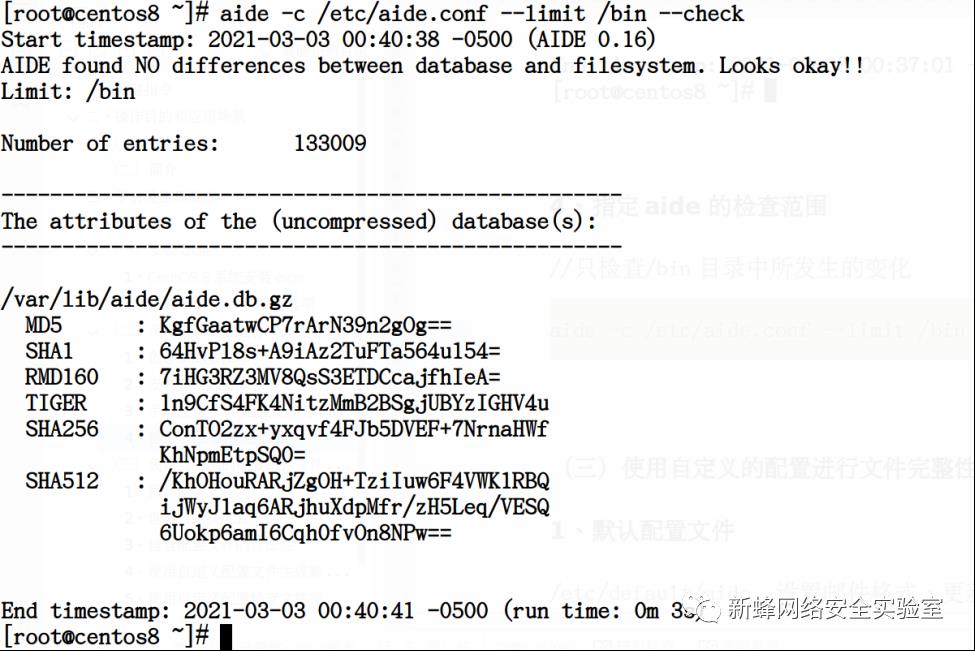

(二)使用默认配置进行文件完整性检查

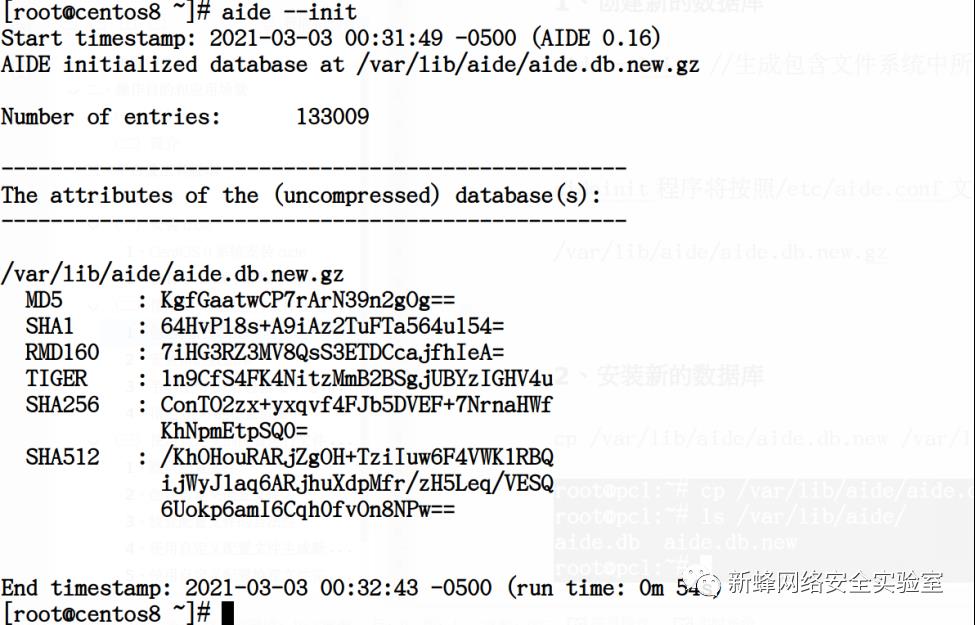

1、 创建新的数据库

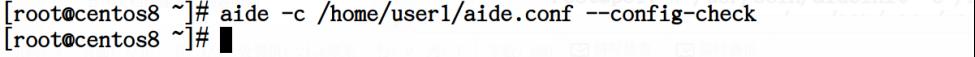

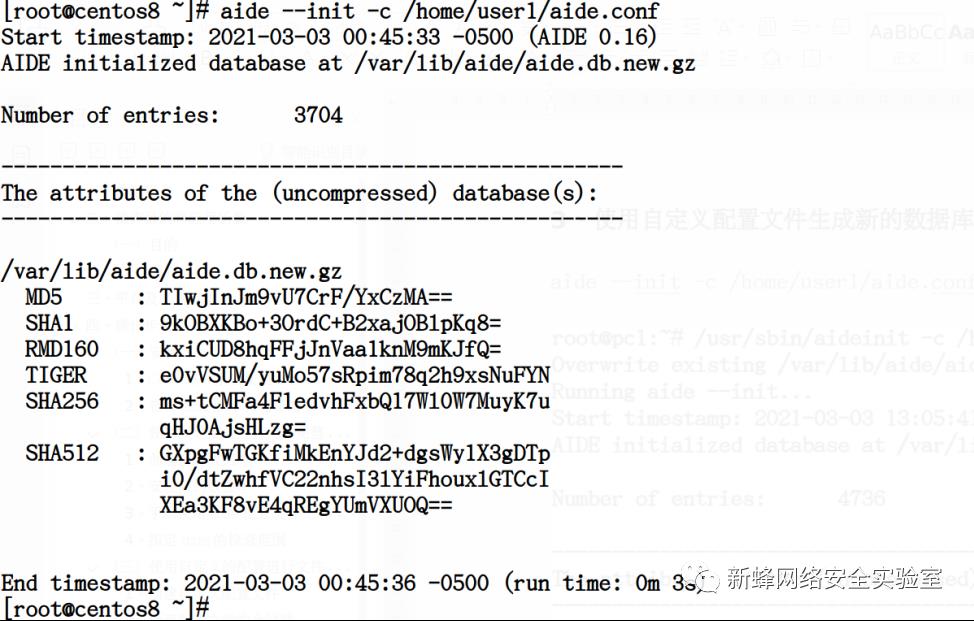

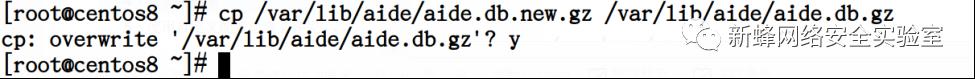

(三)使用自定义的配置进行文件完整性检查

1、 创建自定义配置文件

(四)自动化检查文件完整性

三、参考网址

以上是关于CentOS 8系统安装配置AIDE主机入侵检测软件并检查文件完整性的主要内容,如果未能解决你的问题,请参考以下文章