Web高级渗透测试工程师--漏洞扫描工具笔记

Posted 卡卡的霍格莫德小镇

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Web高级渗透测试工程师--漏洞扫描工具笔记相关的知识,希望对你有一定的参考价值。

常见的漏洞分析工具有:NMAP、AWVS、Appscan、Burpsuite、Netsparker、Jsky、Safe3wwvs、椰树、M7Lrv。

一、NMAP(很有名,“端口扫描之王")

· 主要用来:

主机探测:探测网络中有哪些主机是活跃的

端口扫描

服务版本扫描:每个端口对应的服务

主机系统的指纹识别:识别所扫描系统的类型,如win7/8/10、linux redhat、ubantu等

密码破解

漏洞探测

创建扫描脚本

· 主机探测(命令)

o 扫描单个主机:nmap 192.168.1.2

o 扫描整个子网,看有哪些主机是up的:nmap 192.168.1.1/24

o 扫描多个目标:nmap 192.168.1.2 192.168.1.5

o 扫描一个范围内的目标:nmap 192.168.1.1-100

o 如果你想看到你扫描的所有主机的列表:nmap -sL 192.168.1.1/24

o 扫描出过某一个ip外的所有子网主机:nmap 192.168.1.1/24-exclude 192.168.1.1;nmap 192.168.1.1/24 -excludefile test.txt

(命令行界面:对我的虚拟机进行扫描,只开了ssh服务端口)

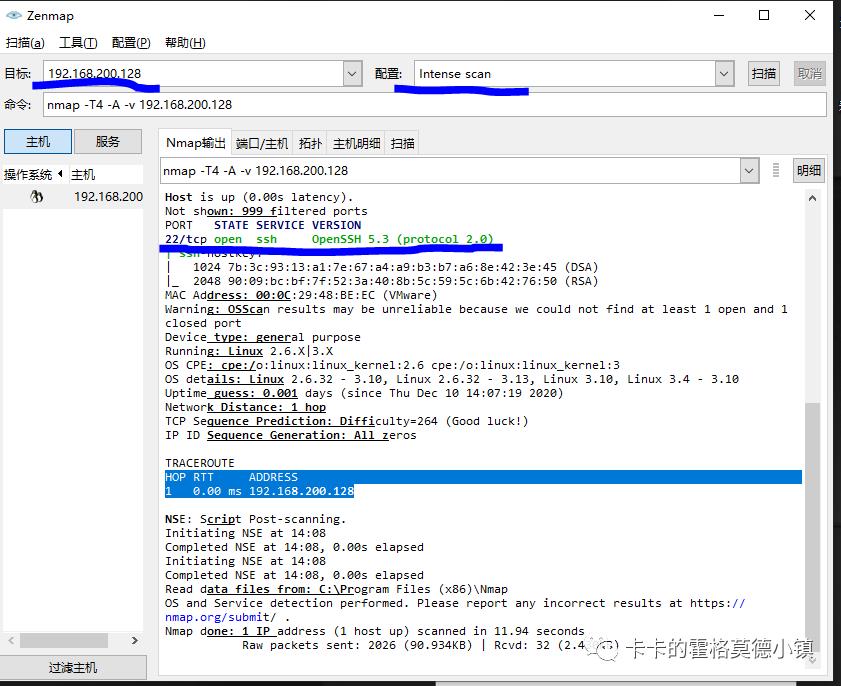

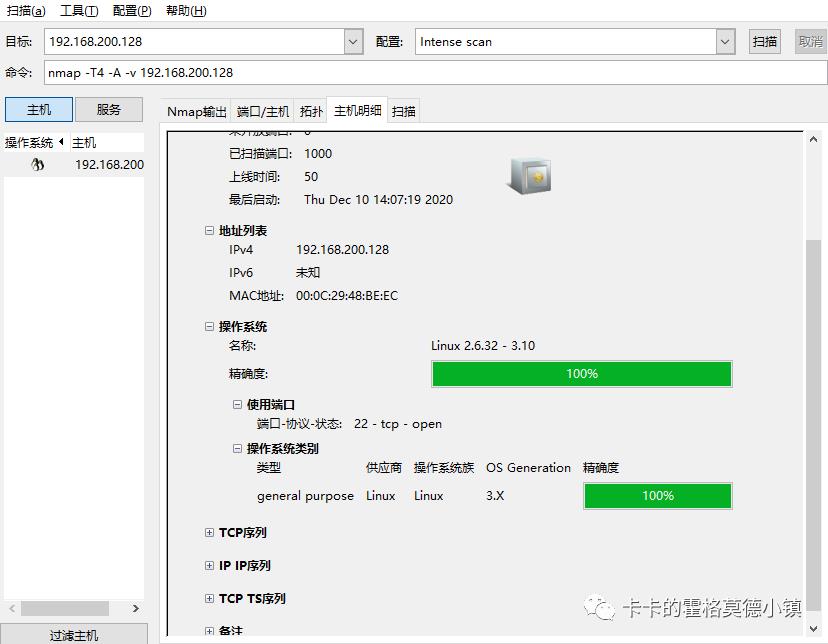

(图形化界面:对我的虚拟机进行扫描,只开了ssh服务端口)

· 端口扫描

o 常用命令:nmap -F -sT -V nmap.org(可以是域名,也可以是ip)

o -F:扫描100个最有可能开放的端口 -v获取扫描的信息 -sT:采用的是TCP扫描

o -p: 指定要扫描的端口 例如:nmap -p80,22,23 192.168.200.128

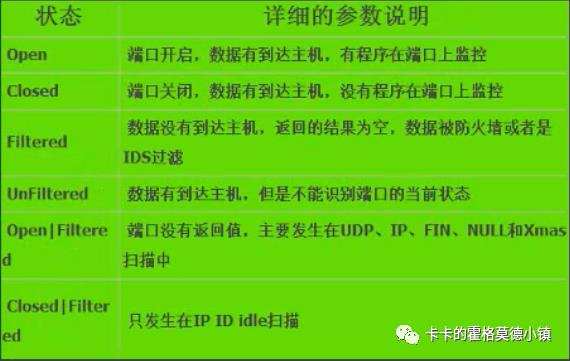

o 端口扫描状态:

先看open的端口,然后查找这些服务的漏洞,利用漏洞即可。

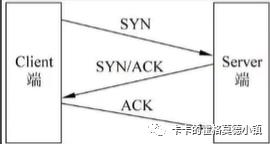

· TCP扫描(-sT)

o 这是一种最为普通的扫描方法,这种扫描方法的特点是速度相对SYN扫描而言比较慢,准确性高,对操作者没有权限上的要求,但是容易被防火墙和IDS发现

o 原理:三次握手(网络基本知识)这里主要看第二步,server有没有返回syn/ack,有的话表明端口开放

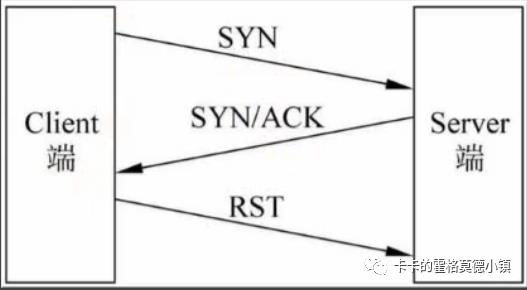

· SYN扫描(-sS)

o 这是一种秘密的扫描方式之一,没有形成三次握手,因此不会被防火墙日志所记录,也不会在目标主机留下任何的痕迹,但是这种扫描需要root权限。

· 端口扫描

o 使用UDP ping探测主机:nmap -PU 192.168.200.0/24

o 服务版本探测:nmap -sV 192.168.200.128

o 精准地确认端口上运行的服务:nmap -sV --scropt unusual-port 192.168.1.1

· 探测目标的操作系统

o nmap -O 192.168.1.19

o NMAP -A 192.168.1.19

o -oN 导出扫描结果

o -oX 到处扫描结果xml格式

o 也可以用可视化界面

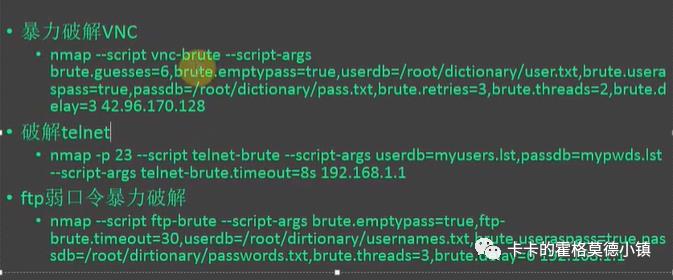

· 密码破解

· 漏洞探测

· 防火墙躲避绕过

o -f 分片绕过

o -D使用诱饵隐蔽扫描

o NMAP -D 1.1.1.1,222.222.222.222 域名

o --source-po欺骗

密码破解、漏洞探测等基本都被其它工具代替了

二、AWVS(建议多看几遍视频,老师讲课举例干货)

可以用来:网络爬行、漏洞扫描、目标发现、子域名扫描、http编辑、http嗅探、http模糊测试、认证测试、网络服务扫描器。找注入很厉害,xss会出现误报

(根据老师所讲,亲自去实践程序的安装、测试)

· 网络爬行

· 漏洞扫描

· 目标发现

· 子域名扫描

· http编辑

· http嗅探

· http模糊测试

· 认证测试

· 网络服务扫描器

以上是关于Web高级渗透测试工程师--漏洞扫描工具笔记的主要内容,如果未能解决你的问题,请参考以下文章